विकिपीडिया पर परिभाषा के अनुसार, एक मृत ड्रॉप कैश एक षड्यंत्र उपकरण है जो गुप्त स्थान का उपयोग कर लोगों के बीच जानकारी या कुछ वस्तुओं का आदान-प्रदान करने का कार्य करता है। मुद्दा यह है कि लोग कभी नहीं मिलते हैं - लेकिन एक ही समय में सूचनाओं का आदान-प्रदान करते हैं, परिचालन सुरक्षा बनाए रखते हैं।

कैश को ध्यान आकर्षित नहीं करना चाहिए। इसलिए, ऑफ़लाइन दुनिया में, अक्सर विचारशील चीजों का उपयोग किया जाता है: दीवार में ढीली ईंट, एक पुस्तकालय की किताब या एक पेड़ में एक खोखले।

एन्क्रिप्शन और एनोमिज़ेशन के लिए इंटरनेट पर कई उपकरण हैं, लेकिन इन उपकरणों का उपयोग करने का तथ्य ध्यान आकर्षित करता है। इसके अलावा, उन्हें कॉर्पोरेट या राज्य स्तर पर अवरुद्ध किया जा सकता है। क्या करें?

डेवलपर रयान फूल ने एक दिलचस्प विकल्प सुझाया -

किसी भी वेब सर्वर को कैश के रूप में उपयोग करें । यदि आप इसके बारे में सोचते हैं, तो वेब सर्वर क्या करता है? यह अनुरोधों को स्वीकार करता है, फाइलें जारी करता है और एक लॉग लिखता है। और वह सभी अनुरोधों को लॉग करने के लिए लिखता है,

यहां तक कि गलत भी !

यह पता चला है कि कोई भी वेब सर्वर आपको लॉग में लगभग किसी भी संदेश को सहेजने की अनुमति देता है। फूलों को आश्चर्य हुआ कि इसका उपयोग कैसे किया जाए।

वह इस विकल्प को प्रस्तुत करता है:

- हम एक पाठ फ़ाइल (गुप्त संदेश) लेते हैं और हैश (md5sum) की गणना करते हैं।

- हम इसे एनकोड करते हैं (gzip + uuencode)।

- हम सर्वर से जानबूझकर गलत अनुरोध करके लॉग को लिखते हैं।

Local: [root@local ~]

फ़ाइल को पढ़ने के लिए, आपको इन कार्यों को रिवर्स ऑर्डर में करने की आवश्यकता है: फ़ाइल को डीकोड और अनज़िप करें, हैश को सत्यापित करें (हैश को सुरक्षित रूप से खुले चैनलों पर प्रेषित किया जा सकता है)।

रिक्त स्थान को

=+= द्वारा प्रतिस्थापित किया जाता है ताकि पता में कोई स्थान न हो। प्रोग्राम, जिसे लेखक ने CurlyTP कहा है, बेस 64 एनकोडिंग का उपयोग करता है, जैसा कि ईमेल अटैचमेंट में होता है। कीवर्ड के साथ अनुरोध किया जाता है

?transfer? ताकि प्राप्तकर्ता लॉग में इसे आसानी से पा सके।

हम इस मामले में लॉग में क्या देखते हैं?

1.2.3.4 - - [22/Aug/2019:21:12:00 -0400] "GET /?transfer?g.gz.uue?begin-base64=+=644=+=g.gz.uue HTTP/1.1" 200 4050 "-" "curl/7.29.0" 1.2.3.4 - - [22/Aug/2019:21:12:01 -0400] "GET /?transfer?g.gz.uue?H4sICLxRC1sAA2dpYnNvbi50eHQA7Z1dU9s4FIbv8yt0w+wNpISEdstdgOne HTTP/1.1" 200 4050 "-" "curl/7.29.0" 1.2.3.4 - - [22/Aug/2019:21:12:03 -0400] "GET /?transfer?g.gz.uue?sDvdDW0vmWNZiQWy5JXkZMyv32MnAVNgQZCOnfhkhhkY61vv8+rDijgFfpNn HTTP/1.1" 200 4050 "-" "curl/7.29.0"

जैसा कि पहले ही उल्लेख किया गया है, एक गुप्त संदेश प्राप्त करने के लिए, आपको रिवर्स ऑर्डर में संचालन करने की आवश्यकता है:

Remote machine [root@server /home/domain/logs]

प्रक्रिया को स्वचालित करना आसान है। Md5sum मेल खाता है, और फ़ाइल की सामग्री पुष्टि करती है कि सब कुछ सही ढंग से डिकोड किया गया था।

विधि बहुत ही सरल है। “इस अभ्यास का उद्देश्य केवल यह साबित करना है कि फ़ाइलों को निर्दोष छोटे वेब अनुरोधों के माध्यम से स्थानांतरित किया जा सकता है, और यह किसी भी वेब सर्वर पर नए वेब लॉग के साथ काम करता है। वास्तव में, हर वेब सर्वर एक कैश है! ”फूल लिखते हैं।

बेशक, विधि केवल तभी काम करती है जब प्राप्तकर्ता के पास सर्वर लॉग्स तक पहुंच हो। लेकिन ऐसी पहुंच दी जाती है, उदाहरण के लिए, कई होस्टर्स द्वारा।

इसका उपयोग कैसे करें?

रयान फूल का कहना है कि वह एक सूचना सुरक्षा विशेषज्ञ नहीं हैं और कर्लीटीपी के संभावित उपयोगों को सूचीबद्ध नहीं करेंगे। उसके लिए, यह अवधारणा का एक प्रमाण है कि हमारे द्वारा देखे जाने वाले परिचित उपकरण का उपयोग अपरंपरागत तरीके से किया जा सकता है।

वास्तव में, इस पद्धति के अन्य सर्वर "कैश" पर कई फायदे हैं जैसे कि

डिजिटल डेड ड्रॉप या

पिरेटबॉक्स : इसमें सर्वर साइड या किसी विशेष प्रोटोकॉल पर विशेष कॉन्फ़िगरेशन की आवश्यकता नहीं होती है - और ट्रैफ़िक की निगरानी करने वालों के बीच संदेह पैदा नहीं करेगा। यह संभावना नहीं है कि SORM या DLP सिस्टम संपीड़ित पाठ फ़ाइलों के लिए URLs को स्कैन करेगा।

यह सेवा फ़ाइलों के माध्यम से संदेश भेजने का एक तरीका है। आप याद कर सकते हैं कि कैसे कुछ उन्नत कंपनियां

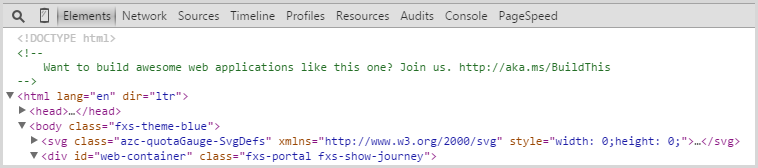

HTTP हेडर या HTML पेज कोड में

डेवलपर्स के लिए जॉब ऑफर पोस्ट करती थीं ।

यह विचार था कि केवल वेब डेवलपर ऐसे "ईस्टर अंडे" देखेंगे, क्योंकि एक सामान्य व्यक्ति हेडर या एचटीएमएल कोड नहीं देखेगा।