आज हम ACL अभिगम नियंत्रण सूची का अध्ययन शुरू करेंगे, यह विषय 2 वीडियो ट्यूटोरियल लेगा। हम मानक एसीएल के विन्यास को देखेंगे, और अगले वीडियो ट्यूटोरियल में मैं विस्तारित सूची के बारे में बात करूंगा।

इस पाठ में हम 3 विषयों को शामिल करेंगे। पहला - एक एसीएल क्या है, दूसरा - एक मानक और विस्तारित पहुंच सूची के बीच अंतर क्या है, और प्रयोगशाला के काम के रूप में पाठ के अंत में, हम एक मानक एसीएल स्थापित करने और संभावित समस्याओं को हल करने पर विचार करेंगे।

तो एसीएल क्या है? यदि आपने पहले वीडियो पाठ से पाठ्यक्रम का अध्ययन किया है, तो याद रखें कि हमने विभिन्न नेटवर्क उपकरणों के बीच संचार को कैसे व्यवस्थित किया।

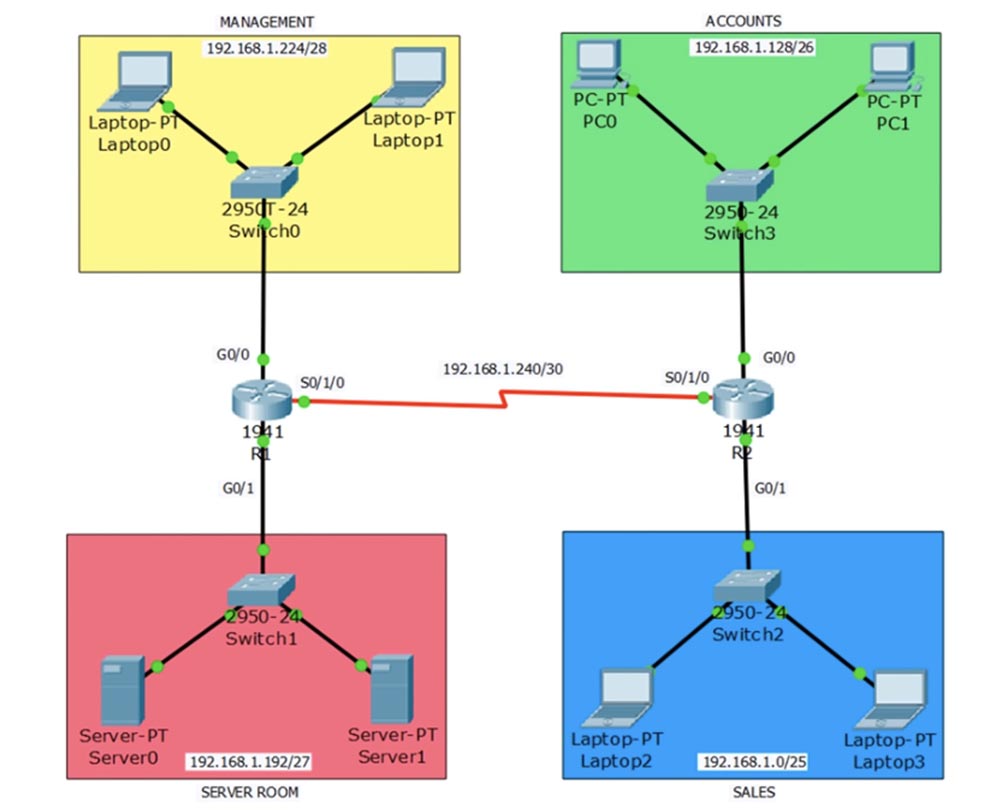

हमने उपकरणों और नेटवर्क के बीच संचार कौशल प्राप्त करने के लक्ष्य के साथ विभिन्न प्रोटोकॉल पर स्थैतिक मार्ग का भी अध्ययन किया। अब हम प्रशिक्षण चरण में पहुंच गए हैं, जहां हमें ट्रैफ़िक नियंत्रण सुनिश्चित करने का ध्यान रखना चाहिए, ताकि "बुरे लोगों" या अनधिकृत उपयोगकर्ताओं को नेटवर्क में घुसने से रोका जा सके। उदाहरण के लिए, यह बिक्री विभाग के लोगों को चिंतित कर सकता है, जिन्हें इस चित्र में दर्शाया गया है। यहां हम ACCOUNTS वित्त विभाग, प्रबंधन प्रबंधन विभाग और सर्वर सर्वर रूम भी दिखाते हैं।

इसलिए, सौ कर्मचारी बिक्री विभाग में काम कर सकते हैं, और हम नहीं चाहते कि उनमें से कोई भी नेटवर्क के माध्यम से सर्वर तक पहुंच सके। बिक्री प्रबंधक के लिए एक अपवाद बनाया गया है जो लैपटॉप 2 कंप्यूटर पर काम करता है - उसके पास सर्वर रूम तक पहुंच हो सकती है। Laptop3 पर काम करने वाले एक नए कर्मचारी के पास यह एक्सेस नहीं होना चाहिए, अर्थात, यदि उसके कंप्यूटर से ट्रैफ़िक राउटर R2 तक पहुंचता है, तो उसे हटा दिया जाना चाहिए।

एसीएल की भूमिका निर्दिष्ट फ़िल्टरिंग मापदंडों के अनुसार ट्रैफ़िक को फ़िल्टर करना है। उनमें स्रोत आईपी पता, गंतव्य आईपी पता, प्रोटोकॉल, बंदरगाहों की संख्या और अन्य पैरामीटर शामिल हैं, धन्यवाद जिससे आप ट्रैफ़िक की पहचान कर सकते हैं और इसके साथ कुछ क्रियाएं कर सकते हैं।

तो, ACL OSI मॉडल के तीसरे स्तर का एक फ़िल्टरिंग तंत्र है। इसका मतलब है कि इस तंत्र का उपयोग राउटर में किया जाता है। फ़िल्टरिंग के लिए मुख्य मानदंड डेटा स्ट्रीम की पहचान है। उदाहरण के लिए, यदि हम उस आदमी को लैपटॉप 3 कंप्यूटर के साथ सर्वर तक पहुंचने से रोकना चाहते हैं, तो हमें पहले उसके ट्रैफ़िक को पहचानना होगा। यह ट्रैफ़िक लैपटॉप-स्विच 2-आर 2-आर 1-स्विच 1-सर्वर 1 की दिशा में नेटवर्क उपकरणों के संगत इंटरफेस के माध्यम से चलता है, जबकि राउटर के जी 0/0 इंटरफेस का इससे कोई लेना-देना नहीं है।

ट्रैफिक की पहचान करने के लिए हमें इसके रास्ते की पहचान करनी चाहिए। ऐसा करने के बाद, हम यह तय कर सकते हैं कि फ़िल्टर को कहाँ स्थापित किया जाए। आपको स्वयं फ़िल्टर के बारे में चिंता करने की ज़रूरत नहीं है, हम अगले पाठ में उनकी चर्चा करेंगे, अब हमें उस सिद्धांत को समझना होगा कि फ़िल्टर को किस इंटरफ़ेस पर लागू किया जाना चाहिए।

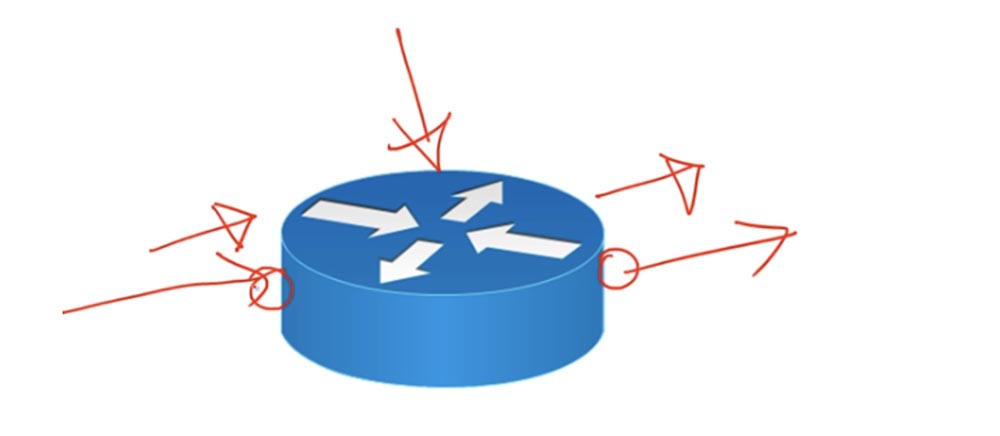

यदि आप राउटर को देखते हैं, तो आप देख सकते हैं कि हर बार जब ट्रैफिक चलता है तो एक इंटरफ़ेस होता है जहां डेटा स्ट्रीम प्रवेश करती है, और एक इंटरफ़ेस जिसके माध्यम से यह स्ट्रीम आती है।

वास्तव में, 3 इंटरफ़ेस हैं: इनपुट इंटरफ़ेस, आउटपुट इंटरफ़ेस और राउटर का अपना इंटरफ़ेस। बस याद रखें कि फ़िल्टरिंग केवल इनपुट या आउटपुट इंटरफ़ेस पर लागू किया जा सकता है।

एसीएल ऑपरेशन का सिद्धांत एक घटना के लिए एक प्रवेश जैसा दिखता है जिसे केवल उन मेहमानों द्वारा देखा जा सकता है जिनका नाम आमंत्रित व्यक्तियों की सूची में है। एक एसीएल योग्यता मापदंडों की एक सूची है जिसका उपयोग ट्रैफ़िक की पहचान करने के लिए किया जाता है। उदाहरण के लिए, यह सूची इंगित करती है कि आईपी पते 192.168.1.10 से किसी भी यातायात की अनुमति है, और अन्य सभी पते से यातायात निषिद्ध है। जैसा कि मैंने कहा, इस सूची को इनपुट और आउटपुट इंटरफेस दोनों पर लागू किया जा सकता है।

2 प्रकार के एसीएल हैं: मानक और उन्नत। मानक ACL के पास 1 से 99 तक या 1300 से 1999 तक एक पहचानकर्ता है। ये बस उन सूचियों के नाम हैं जिनका नंबर बढ़ते ही एक दूसरे के ऊपर कोई लाभ नहीं है। संख्या के अलावा, एसीएल को अपना नाम सौंपा जा सकता है। विस्तारित ACL की संख्या 100 से 199 या 2000 से 2699 तक होती है और इसमें एक नाम भी हो सकता है।

मानक एसीएल में, वर्गीकरण यातायात स्रोत के आईपी पते पर आधारित है। इसलिए, इस सूची का उपयोग करते समय, आप किसी भी स्रोत को निर्देशित ट्रैफ़िक को सीमित नहीं कर सकते, आप केवल कुछ डिवाइस से आने वाले ट्रैफ़िक को रोक सकते हैं।

उन्नत एसीएल स्रोत आईपी पते, गंतव्य आईपी पते, इस्तेमाल किए गए प्रोटोकॉल और पोर्ट नंबर द्वारा यातायात को वर्गीकृत करता है। उदाहरण के लिए, आप केवल FTP ट्रैफ़िक, या केवल HTTP ट्रैफ़िक को ब्लॉक कर सकते हैं। आज हम मानक ACL को देखेंगे, और निम्न वीडियो ट्यूटोरियल विस्तारित सूचियों को समर्पित करेंगे।

जैसा कि मैंने कहा, एक एसीएल शर्तों की एक सूची है। जब आप राउटर के इनबाउंड या आउटबाउंड इंटरफ़ेस के लिए इस सूची को लागू करते हैं, तो राउटर इस सूची के साथ ट्रैफ़िक की जांच करता है और यदि यह सूची में निर्धारित शर्तों को पूरा करता है, तो तय करता है कि इस ट्रैफ़िक को अनुमति दें या ब्लॉक करें। अक्सर लोगों को राउटर के इनपुट और आउटपुट इंटरफेस को निर्धारित करना मुश्किल लगता है, हालांकि कुछ भी जटिल नहीं है। जब हम आने वाले इंटरफ़ेस के बारे में बात करते हैं, तो इसका मतलब है कि इस पोर्ट पर केवल आने वाले ट्रैफ़िक की निगरानी की जाएगी, और राउटर आउटगोइंग ट्रैफ़िक पर प्रतिबंध लागू नहीं करेगा। इसी तरह, जब आउटपुट इंटरफ़ेस की बात आती है, तो इसका मतलब है कि सभी नियम केवल आउटगोइंग ट्रैफ़िक पर लागू होंगे, जबकि इस पोर्ट पर आने वाले ट्रैफ़िक को प्रतिबंधों के बिना स्वीकार किया जाएगा। उदाहरण के लिए, यदि राउटर के 2 पोर्ट हैं: f0 / 0 और f0 / 1, तो ACL का उपयोग केवल f0 / 0 इंटरफ़ेस में प्रवेश करने वाले ट्रैफ़िक के लिए, या केवल f0 / 1 इंटरफ़ेस से आने वाले ट्रैफ़िक के लिए किया जाएगा। F0 / 1 इंटरफ़ेस में प्रवेश करने वाला या f0 / 0 पोर्ट से आने वाला ट्रैफ़िक सूची से प्रभावित नहीं होगा।

इसलिए, इंटरफ़ेस की आने या जाने वाली दिशा से भ्रमित न हों, यह विशिष्ट ट्रैफ़िक की गति की दिशा पर निर्भर करता है। इसलिए, राउटर द्वारा ACL शर्तों के अनुपालन के लिए ट्रैफ़िक की जाँच करने के बाद, यह केवल दो समाधान ले सकता है: ट्रैफ़िक छोड़ें या इसे अस्वीकार करें। उदाहरण के लिए, आप ट्रैफ़िक को निर्देशित 180.160.1.30 को संबोधित करने की अनुमति दे सकते हैं और 192.168.1.10 पते के लिए ट्रैफ़िक को अस्वीकार कर सकते हैं। प्रत्येक सूची में कई शर्तें हो सकती हैं, लेकिन इनमें से प्रत्येक स्थिति को अनुमति या अस्वीकार करना चाहिए।

मान लीजिए कि एक सूची है:

इनकार _______

________ की अनुमति दें

________ की अनुमति दें

इनकार _________।

सबसे पहले, राउटर पहली स्थिति के साथ संयोग के लिए ट्रैफ़िक की जांच करेगा, अगर यह दूसरी स्थिति के साथ मेल नहीं खाता है। यदि ट्रैफ़िक तीसरी स्थिति से मेल खाता है, तो राउटर चेक करना बंद कर देगा और सूची की अन्य शर्तों के साथ इसकी तुलना नहीं करेगा। वह "अनुमति" कार्रवाई करेगा और यातायात के अगले हिस्से की जांच करने के लिए आगे बढ़ेगा।

यदि आपने किसी पैकेट के लिए कोई नियम निर्धारित नहीं किया है और ट्रैफ़िक सूची की सभी पंक्तियों से गुजरता है, तो वह किसी भी स्थिति में नहीं आती है, यह नष्ट हो जाती है, क्योंकि प्रत्येक ACL डिफ़ॉल्ट रूप से किसी भी आदेश को अस्वीकार कर देता है - अर्थात, कोई भी पैकेट छोड़ें किसी भी नियम के तहत नहीं गिर रहा है। यह स्थिति प्रभावी होती है यदि सूची में कम से कम एक नियम होता है, अन्यथा यह लागू नहीं होता है। लेकिन अगर पहली पंक्ति में 192.168.1.30 प्रवेश प्रविष्टि शामिल है और सूची में अब कोई शर्तें नहीं होंगी, तो परमिट किसी भी कमांड के अंत में होना चाहिए, अर्थात्, नियम द्वारा निषिद्ध को छोड़कर किसी भी यातायात की अनुमति दें। ACL को कॉन्फ़िगर करते समय त्रुटियों से बचने के लिए आपको इसे ध्यान में रखना चाहिए।

मैं चाहता हूं कि आप एसीएल जेनरेट करने के लिए मूल नियम को याद रखें: मानक एसीएल को गंतव्य के करीब, यानी यातायात के प्राप्तकर्ता को, और विस्तारित एसीएल को स्रोत के करीब, यानी यातायात के प्रेषक के पास रखें। ये सिस्को सिफारिशें हैं, लेकिन व्यवहार में ऐसी परिस्थितियां हैं जहां एक यातायात स्रोत के पास एक मानक एसीएल रखना अधिक उचित है। लेकिन अगर आपको परीक्षा में एसीएल प्लेसमेंट नियमों के बारे में कोई प्रश्न मिलता है, तो सिस्को की सिफारिशों का पालन करें और उत्तर दें: मानक - गंतव्य के करीब, उन्नत - स्रोत के करीब।

अब आइए एक मानक ACL के सिंटैक्स को देखें। राउटर के वैश्विक कॉन्फ़िगरेशन मोड में दो प्रकार के कमांड सिंटैक्स हैं: क्लासिक सिंटैक्स और आधुनिक सिंटैक्स।

क्लासिक प्रकार का कमांड एक्सेस-लिस्ट है <ACL नंबर> <अक्षम / अनुमति> <मापदंड>। यदि आप 1 से 99 तक <एसीएल नंबर> निर्दिष्ट करते हैं, तो डिवाइस स्वचालित रूप से समझ जाएगा कि यह मानक एसीएल है, और यदि 100 से 199 तक है, तो इसे बढ़ाया जाता है। चूंकि हम आज के पाठ में मानक सूची पर विचार कर रहे हैं, हम 1 से 99 तक किसी भी संख्या का उपयोग कर सकते हैं। तब हम उस कार्रवाई को इंगित करते हैं जिसे लागू किया जाना चाहिए जब पैरामीटर नीचे दिए गए मानदंडों से मेल खाते हैं - यातायात की अनुमति या अक्षम करने के लिए। हम कसौटी पर बाद में विचार करेंगे, क्योंकि इसका उपयोग आधुनिक वाक्य रचना में भी किया जाता है।

आधुनिक प्रकार के कमांड का उपयोग वैश्विक कॉन्फ़िगरेशन मोड आरएक्स (कॉन्फ़िगरेशन) में भी किया जाता है और यह इस तरह दिखता है: आईपी एक्सेस-लिस्ट मानक <एसीएल नंबर / नाम>। यहां आप 1 से 99 तक की संख्या या ACL के नाम का उपयोग कर सकते हैं, उदाहरण के लिए, ACL_Networking। यह कमांड सिस्टम को तुरंत मानक Rx मोड (config-std-nacl) के उप-कमांड मोड में डालता है, जहां <निषेध / अनुमति> <मापदंड> दर्ज करना पहले से ही आवश्यक है। आधुनिक प्रकार की टीमों में क्लासिक की तुलना में अधिक फायदे हैं।

क्लासिक सूची में, यदि आप एक्सेस-लिस्ट 10 इनकार ______ टाइप करते हैं, तो दूसरी कसौटी के लिए उसी तरह की निम्न कमांड टाइप करें और परिणामस्वरूप आपको 100 ऐसे कमांड मिलते हैं, फिर किसी भी दर्ज कमांड को बदलने के लिए आपको पूरी एक्सेस-लिस्ट को हटाना होगा सूची 10 के साथ कमांड नो एक्सेस-लिस्ट 10. यह सभी 100 कमांड को हटा देगा, क्योंकि इस सूची के किसी भी एकल कमांड को संपादित करने का कोई तरीका नहीं है।

आधुनिक सिंटैक्स में, एक कमांड को दो लाइनों में विभाजित किया जाता है, जिनमें से पहली में एक सूची संख्या होती है। मान लीजिए अगर आपके पास एक्सेस-लिस्ट स्टैंडर्ड 10 इनकार ________, एक्सेस-लिस्ट स्टैंडर्ड 20 इनकार ________ है, और इसी तरह, तो आप उनके बीच अन्य सूचियों के साथ मध्यवर्ती सूची सम्मिलित कर सकते हैं, उदाहरण के लिए, एक्सेस-लिस्ट मानक 15 इनकार ________।

वैकल्पिक रूप से, आप बस एक्सेस-लिस्ट मानक 20 लाइनों को हटा सकते हैं और उन्हें एक्सेस-लिस्ट मानक 10 और एक्सेस-लिस्ट मानक 30 लाइनों के बीच अन्य मापदंडों के साथ फिर से टाइप कर सकते हैं। इस प्रकार, आधुनिक ACL सिंटैक्स को संपादित करने के विभिन्न तरीके हैं।

आपको एसीएल के संकलन के बारे में बहुत सावधान रहने की आवश्यकता है। जैसा कि आप जानते हैं, सूचियाँ ऊपर से नीचे तक पढ़ी जाती हैं। यदि आप शीर्ष पर किसी विशेष होस्ट के ट्रैफ़िक की अनुमति के साथ एक पंक्ति रखते हैं, तो नीचे आप पूरे नेटवर्क के ट्रैफ़िक प्रतिबंध के साथ एक पंक्ति रख सकते हैं जो इस होस्ट का है, दोनों स्थितियों की जाँच की जाएगी - विशिष्ट होस्ट के लिए ट्रैफ़िक पास किया जाएगा, और अन्य सभी होस्टों का ट्रैफ़िक यह नेटवर्क अवरुद्ध है। इसलिए, हमेशा सूची के शीर्ष पर विशिष्ट रिकॉर्ड रखें, और निचले हिस्से में सामान्य।

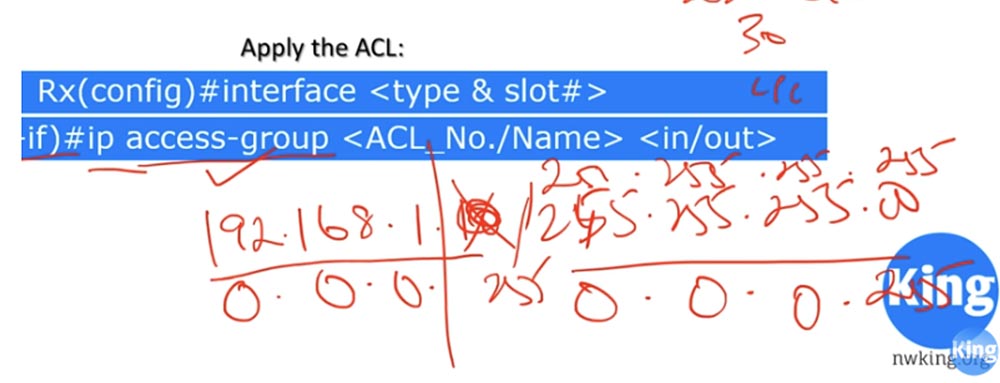

इसलिए, जब आपने एक क्लासिक या आधुनिक एसीएल बनाया है, तो आपको इसे लागू करना होगा। ऐसा करने के लिए, एक विशिष्ट इंटरफ़ेस की सेटिंग पर जाएं, उदाहरण के लिए, इंटरफ़ेस <प्रकार और स्लॉट> कमांड का उपयोग करके f0 / 0, इंटरफ़ेस सबकुंड मोड में स्विच करें और आईपी एक्सेस-ग्रुप <ACL नंबर / नाम> </ in / कमांड दर्ज करें। अंतर पर ध्यान दें: किसी सूची का संकलन करते समय, पहुँच-सूची का उपयोग किया जाता है, और जब इसका उपयोग किया जाता है, तो पहुँच-समूह का उपयोग किया जाता है। आपको यह निर्धारित करना होगा कि सूची किस इंटरफ़ेस पर लागू होगी - इनकमिंग का इंटरफ़ेस या आउटगोइंग ट्रैफ़िक का इंटरफ़ेस। यदि सूची में एक नाम है, उदाहरण के लिए, नेटवर्किंग, इसी नाम को इस इंटरफ़ेस पर सूची एप्लिकेशन कमांड में दोहराया जाता है।

अब एक विशिष्ट कार्य करते हैं और पैकेट ट्रेसर का उपयोग करके हमारे नेटवर्क आरेख के उदाहरण का उपयोग करके इसे हल करने का प्रयास करते हैं। इसलिए, हमारे पास 4 नेटवर्क हैं: बिक्री, लेखा, प्रबंधन और सर्वर।

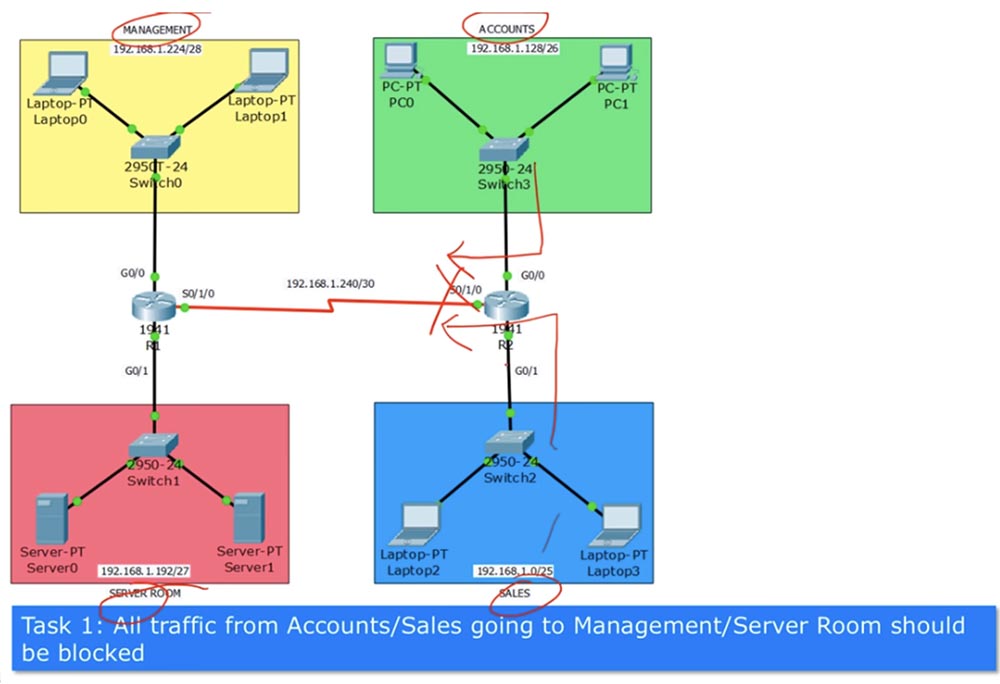

टास्क नंबर 1: बिक्री और वित्त विभागों से प्रबंधन और सर्वर विभागों को भेजे गए सभी ट्रैफ़िक को अवरुद्ध किया जाना चाहिए। लॉक पॉइंट राउटर R2 का S0 / 1/0 इंटरफ़ेस है। पहले हमें एक सूची बनानी होगी जिसमें ऐसी प्रविष्टियाँ होंगी:

हम सूची को "सुरक्षा प्रबंधन ACL और सर्वर ACL", संक्षिप्त ACL Secure_Ma_And_Se कहेंगे। निम्नलिखित वित्तीय विभाग के नेटवर्क 192.168.1.128/26, बिक्री विभाग नेटवर्क 192.168.1.0/25 के यातायात पर प्रतिबंध और किसी अन्य यातायात की अनुमति पर प्रतिबंध है। सूची के अंत में, यह इंगित किया गया है कि यह रूटर R2 के निवर्तमान इंटरफ़ेस S0 / 1/0 के लिए उपयोग किया जाता है। यदि हमारे पास सूची के अंत में कोई भी परमिट नहीं है, तो अन्य सभी ट्रैफ़िक अवरुद्ध हो जाएंगे, क्योंकि डिफ़ॉल्ट रूप से, किसी भी प्रविष्टि को हमेशा ACL के अंत में सेट किया जाता है।

क्या मैं इस ACL को G0 / 0 इंटरफ़ेस पर लागू कर सकता हूँ? निश्चित रूप से मैं कर सकता हूं, लेकिन इस मामले में केवल लेखांकन से यातायात अवरुद्ध हो जाएगा, और बिक्री विभाग का यातायात कुछ भी सीमित नहीं होगा। इसी तरह, आप ACL को G0 / 1 इंटरफ़ेस पर लागू कर सकते हैं, लेकिन इस मामले में वित्त विभाग का यातायात अवरुद्ध नहीं होगा। बेशक, हम इन इंटरफेस के लिए दो अलग-अलग अवरुद्ध सूची बना सकते हैं, लेकिन उन्हें एक सूची में संयोजित करना और राउटर R2 के आउटपुट इंटरफ़ेस या राउटर R1 के इनपुट इंटरफ़ेस S0 / 1/0 पर लागू करना अधिक कुशल है।

यद्यपि सिस्को नियमों के अनुसार, एक मानक एसीएल को गंतव्य के जितना संभव हो उतना करीब रखा जाना चाहिए, मैं अभी भी इसे ट्रैफ़िक स्रोत के करीब रखूंगा, क्योंकि मैं सभी आउटगोइंग ट्रैफ़िक को रोकना चाहता हूं, और इसे स्रोत के करीब करना अधिक उचित है, ताकि यह ट्रैफ़िक नेटवर्क के बीच न व्याप्त हो दो राउटर।

मैं आपको मानदंडों के बारे में बताना भूल गया, इसलिए चलो जल्दी से वापस जाएं। एक मानदंड के रूप में, आप किसी को भी निर्दिष्ट कर सकते हैं - इस मामले में, किसी भी उपकरण और किसी भी नेटवर्क से कोई भी यातायात निषिद्ध या अनुमत होगा। आप मेजबान को उसके पहचानकर्ता के साथ भी निर्दिष्ट कर सकते हैं - इस मामले में, रिकॉर्ड एक विशिष्ट डिवाइस का आईपी पता होगा। अंत में, आप पूरे नेटवर्क को निर्दिष्ट कर सकते हैं, उदाहरण के लिए, 192.168.1.10/24। इस मामले में, / 24 255.255.255.0 के सबनेट मास्क की उपस्थिति का संकेत देगा, हालांकि, एसीएल में सबनेट मास्क के आईपी पते को निर्दिष्ट करना संभव नहीं है। इस मामले के लिए, ACL में वाइल्डकार्ट मास्क या "रिवर्स मास्क" नामक एक अवधारणा है। इसलिए, आपको आईपी पता और रिवर्स मास्क निर्दिष्ट करना होगा। रिवर्स मास्क निम्नानुसार है: आपको सामान्य सबनेट मास्क से प्रत्यक्ष सबनेट मास्क को घटाना होगा, अर्थात, प्रत्यक्ष मास्क में ऑक्टेट मान के अनुरूप संख्या 255 से घटा दी जाती है।

इस प्रकार, एसीएल में एक मानदंड के रूप में, आपको पैरामीटर 192.168.1.10 0.0.0.255 का उपयोग करना चाहिए।

यह कैसे काम करता है? यदि रिवर्स मास्क ऑक्टेट में 0 होता है, तो मानदंड को सबनेट के आईपी पते के संबंधित ऑक्टेट से मिलान करने के लिए माना जाता है। यदि उलटा मुखौटा ओकटेट में एक संख्या है, तो मैच की जांच नहीं की जाती है। इस प्रकार, नेटवर्क 192.168.1.0 और उलटा मुखौटा 0.0.0.255 के लिए, पते से सभी ट्रैफ़िक जिनके पहले तीन ऑक्टेट 192.168.1 के बराबर हैं। चौथे ऑक्टेट के मान के बावजूद, निर्दिष्ट कार्रवाई के आधार पर अवरुद्ध या अनुमति दी जाएगी।

रिवर्स मास्क का उपयोग करना मुश्किल नहीं है, और हम अगले वीडियो में वाइल्डकार्ट मास्क पर लौटेंगे ताकि मैं समझा सकूं कि इसके साथ कैसे काम किया जाए।

28:50 मि

हमारे साथ बने रहने के लिए धन्यवाद। क्या आप हमारे लेख पसंद करते हैं? अधिक दिलचस्प सामग्री देखना चाहते हैं? एक आदेश रखकर या अपने दोस्तों को इसकी अनुशंसा करके हमें समर्थन दें,

एंट्री-लेवल सर्वरों के अनूठे एनालॉग पर हैबर उपयोगकर्ताओं के लिए 30% छूट जो हमने आपके लिए ईजाद की है: VPS (KVM) E5-2650 v4 (6 कोर) 10GB DDR4 240GB SSD 1Gbps से पूरा सच $ 20 या सर्वर को कैसे विभाजित करें? (विकल्प RAID1 और RAID10 के साथ उपलब्ध हैं, 24 कोर तक और 40GB DDR4 तक)।

डेल R730xd 2 बार सस्ता? केवल हमारे पास

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV नीदरलैंड के 199 डॉलर में से है! डेल R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - $ 99 से! इन्फ्रास्ट्रक्चर Bldg का निर्माण कैसे करें के बारे में पढ़ें

। एक पैसा के लिए 9,000 यूरो की लागत डेल R730xd E5-2650 v4 सर्वर का उपयोग कर वर्ग?