एक और बात जिसका मैं उल्लेख करना भूल गया, वह यह है कि ACL न केवल अनुमति / मना करने के सिद्धांत पर यातायात को फ़िल्टर करता है, बल्कि यह कई और कार्य करता है। उदाहरण के लिए, एक एसीएल का उपयोग वीपीएन ट्रैफ़िक को एन्क्रिप्ट करने के लिए किया जाता है, लेकिन सीसीएनए परीक्षा पास करने के लिए, आपको केवल यह जानना होगा कि इसका उपयोग ट्रैफ़िक को फ़िल्टर करने के लिए कैसे किया जाता है। समस्या नंबर 1 पर वापस।

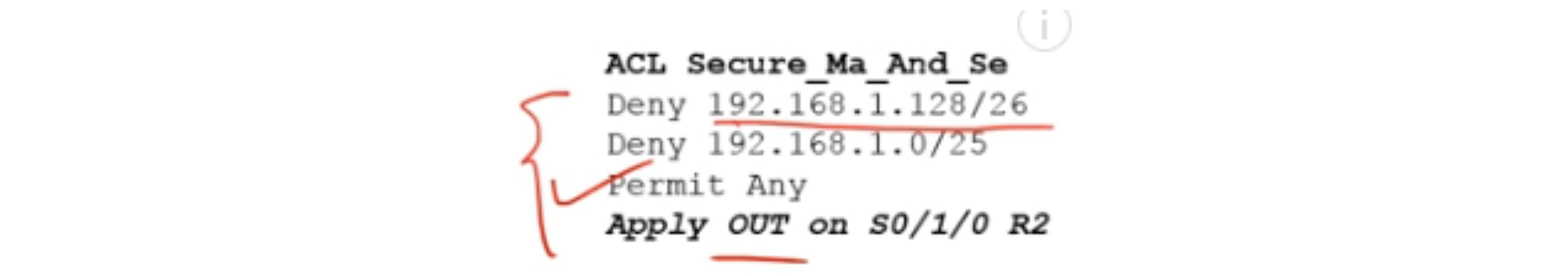

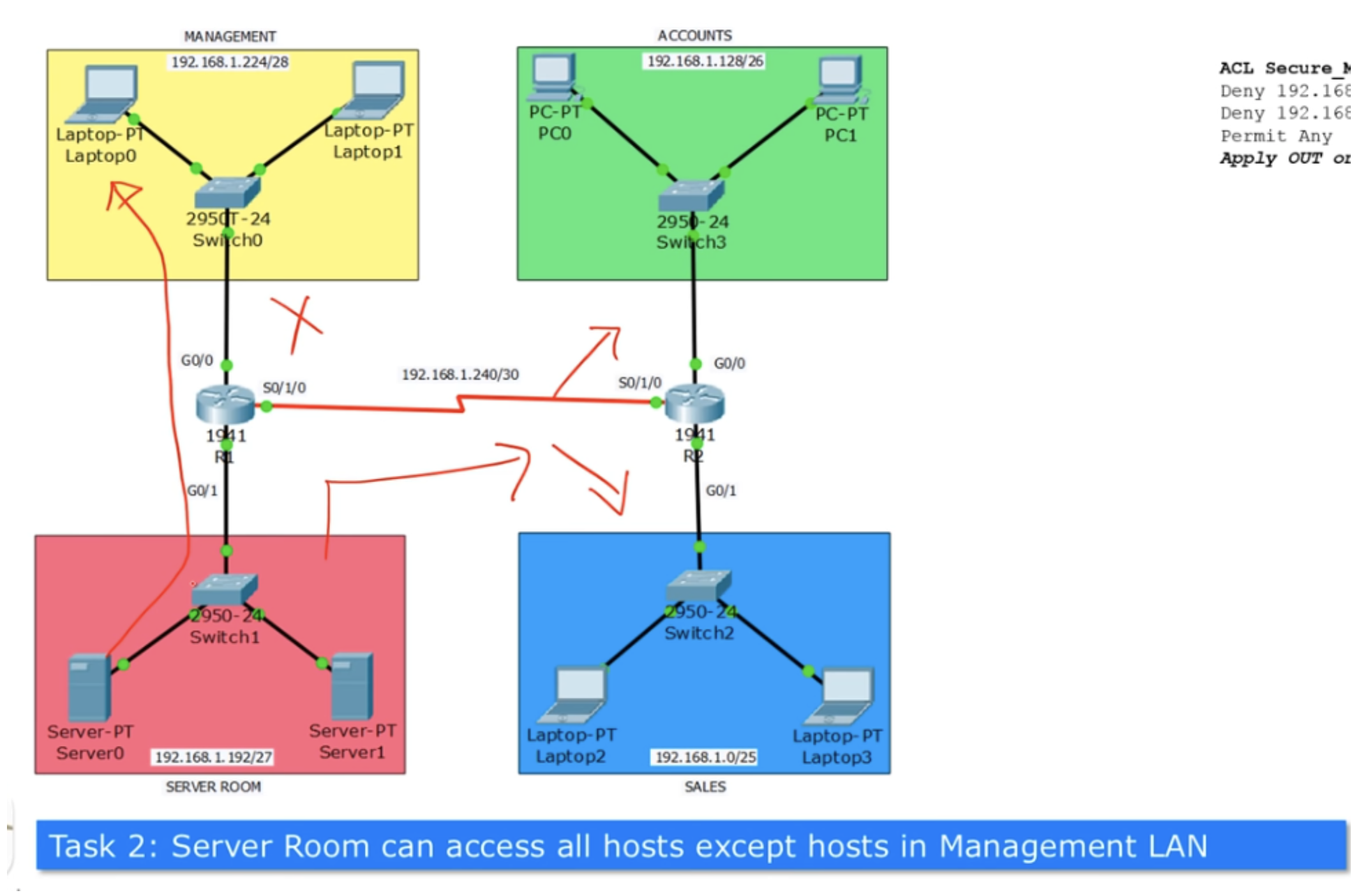

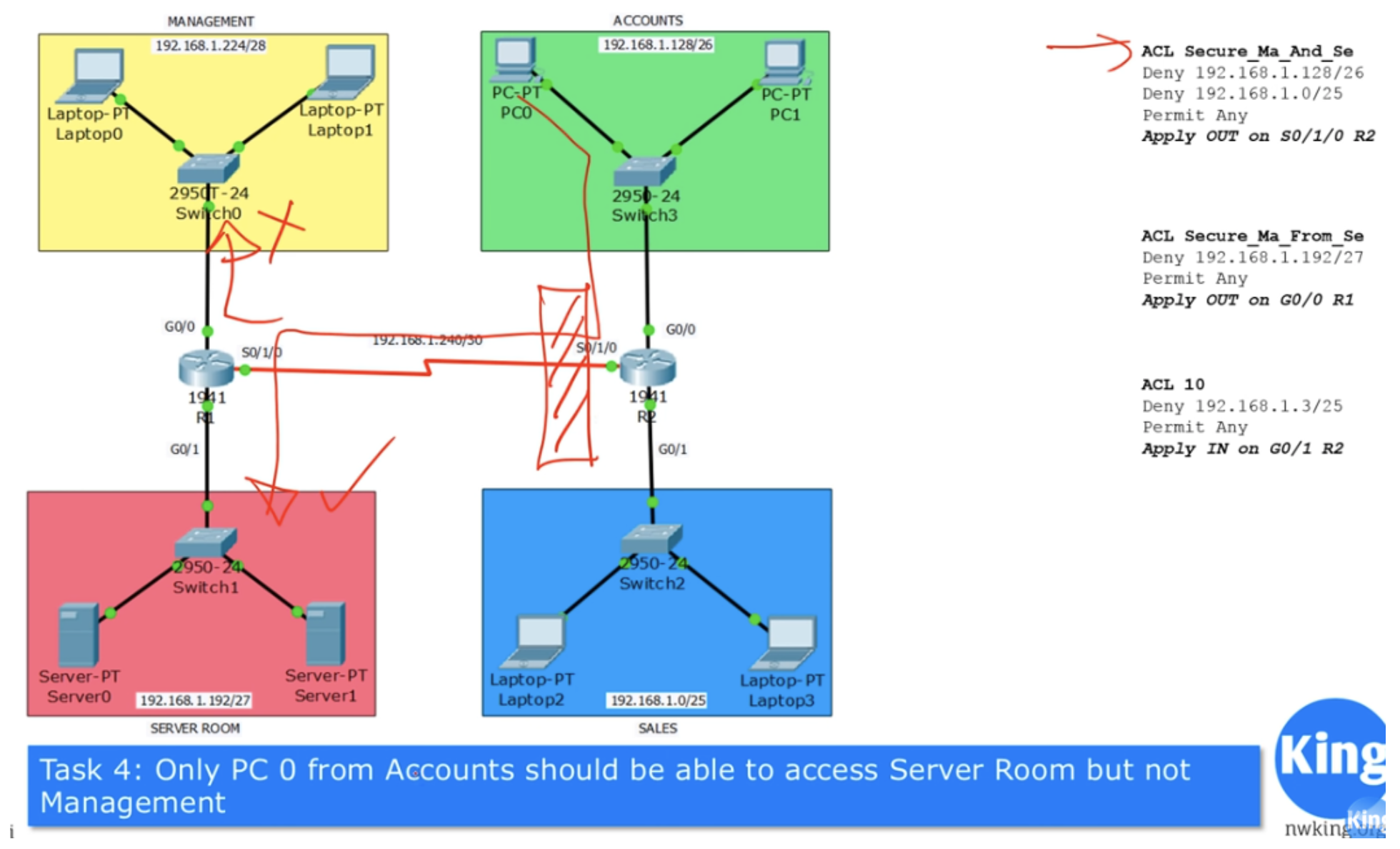

हमने पाया है कि लेखांकन और बिक्री विभाग के ट्रैफ़िक को सूचीबद्ध ACL का उपयोग करके R2 निकास इंटरफ़ेस पर अवरुद्ध किया जा सकता है।

इस सूची के प्रारूप के बारे में चिंता न करें, यह केवल एसीएल के सार को समझने के लिए एक उदाहरण के रूप में आवश्यक है। जैसे ही हम पैकेट ट्रेसर के साथ शुरू करेंगे, हम सही प्रारूप पर पहुँचेंगे।

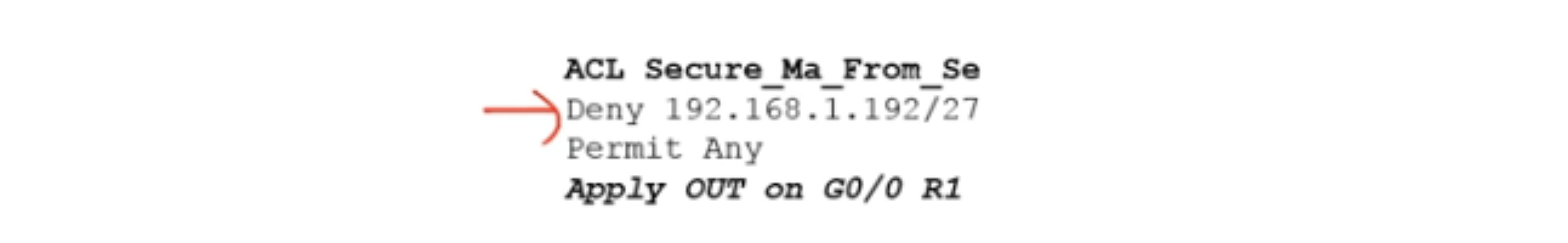

समस्या संख्या 2 इस प्रकार है: सर्वर प्रबंधन विभाग के मेजबान को छोड़कर किसी भी होस्ट के साथ संवाद कर सकता है। यही है, सर्वर कंप्यूटरों की बिक्री और लेखा विभाग के किसी भी कंप्यूटर तक पहुंच हो सकती है, लेकिन प्रबंधन विभाग के कंप्यूटरों तक पहुंच नहीं होनी चाहिए। इसका मतलब यह है कि सर्वर आईटी कर्मचारियों को प्रबंधन विभाग के प्रमुख के कंप्यूटर तक दूरस्थ पहुंच नहीं होनी चाहिए, और खराबी के मामले में, अपने कार्यालय में आकर समस्या को मौके पर ही ठीक करना चाहिए। ध्यान रखें कि यह कार्य व्यावहारिक अर्थों में नहीं होता है, क्योंकि मैं उन कारणों को नहीं जानता जिनके कारण सर्वर रूम प्रबंधन विभाग के साथ नेटवर्क पर संवाद नहीं कर सका, इसलिए इस मामले में हम सिर्फ एक केस स्टडी पर विचार करते हैं।

इस समस्या को हल करने के लिए, आपको सबसे पहले यातायात के संचरण पथ को निर्धारित करना होगा। सर्वर से डेटा राउटर R1 के इनपुट इंटरफ़ेस G0 / 1 पर जाता है और आउटपुट इंटरफ़ेस G0 / 0 के माध्यम से प्रबंधन विभाग को भेजा जाता है।

यदि हम इनपुट इंटरफ़ेस G0 / 1 के लिए Deny कंडीशन 192.168.1.192/27 लागू करते हैं, और जैसा कि आपको याद है, मानक ACL को ट्रैफ़िक स्रोत के करीब रखा जाता है, तो हम बिक्री और लेखा विभाग सहित सभी ट्रैफ़िक को ब्लॉक कर देंगे।

चूंकि हम केवल प्रबंधन विभाग को निर्देशित ट्रैफ़िक को रोकना चाहते हैं, इसलिए हमें ACL को आउटपुट इंटरफ़ेस G0 / 0 पर लागू करना चाहिए। आप केवल एसीएल को गंतव्य के करीब रखकर इस समस्या को हल कर सकते हैं। उसी समय, लेखा नेटवर्क और बिक्री विभाग से यातायात को स्वतंत्र रूप से प्रबंधन विभाग तक पहुंचना चाहिए, इसलिए सूची की अंतिम पंक्ति किसी भी आदेश को अनुमति देगी - पिछली स्थिति में निर्दिष्ट यातायात को छोड़कर किसी भी यातायात की अनुमति दें।

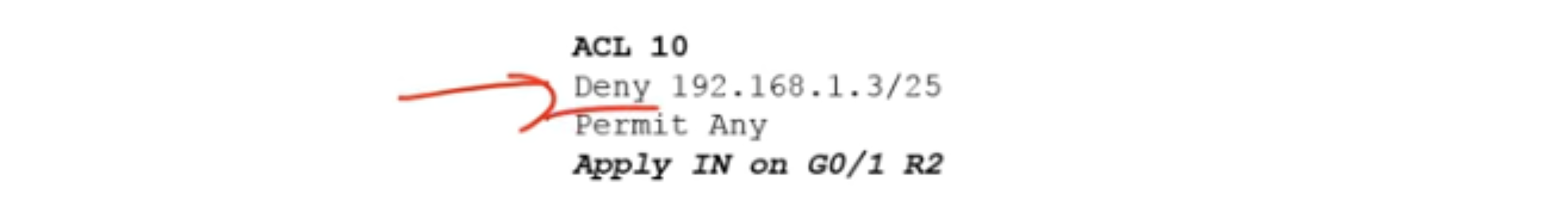

आइए समस्या 3 पर चलते हैं: बिक्री विभाग के लैपटॉप 3 की बिक्री विभाग के स्थानीय नेटवर्क पर स्थित के अलावा किसी भी उपकरण तक नहीं होनी चाहिए। मान लीजिए कि एक प्रशिक्षु इस कंप्यूटर पर काम कर रहा है और उसे अपने लैन से आगे नहीं जाना चाहिए।

इस स्थिति में, आपको रूटर R2 के इनपुट इंटरफ़ेस G0 / 1 पर ACL लागू करने की आवश्यकता है। यदि हम इस कंप्यूटर को IP पता 192.168.1.3/25 प्रदान करते हैं, तो अस्वीकृत स्थिति 192.168.1.3/25 को संतुष्ट होना चाहिए, और किसी भी अन्य IP पते से ट्रैफ़िक को अवरुद्ध नहीं किया जाना चाहिए, इसलिए किसी भी परमिट को सूची की अंतिम पंक्ति होगी।

वहीं, लैपटॉप 2 पर ट्रैफिक निषेध का कोई प्रभाव नहीं पड़ेगा।

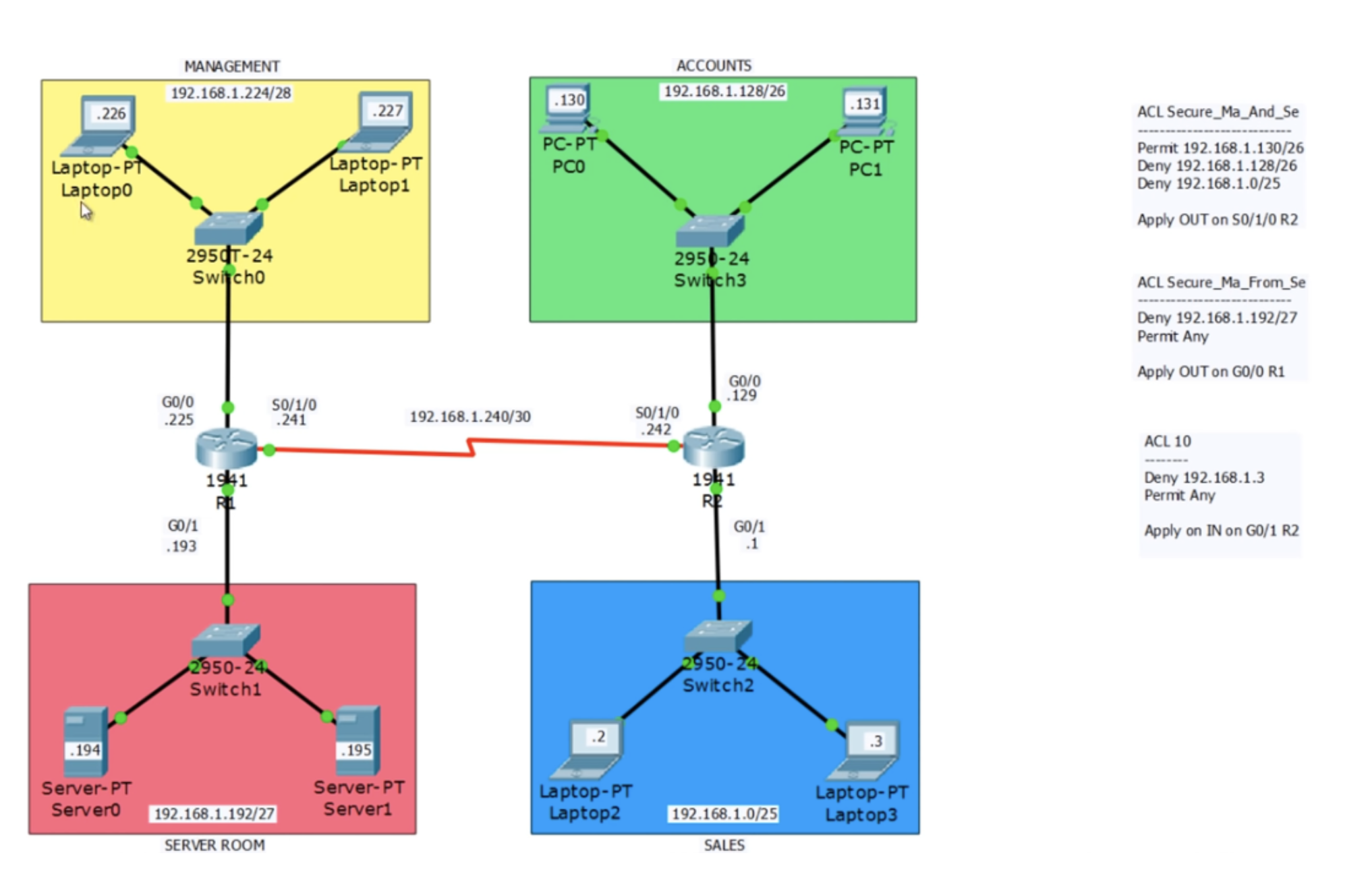

अगला टास्क 4 होगा: वित्त विभाग के केवल PC0 कंप्यूटर में सर्वर नेटवर्क तक पहुंच हो सकती है, लेकिन प्रबंधन विभाग नहीं।

यदि आपको याद है, टास्क # 1 से ACL राउटर R2 के S0 / 1/0 इंटरफेस पर सभी आउटगोइंग ट्रैफिक को ब्लॉक करता है, लेकिन टास्क # 4 कहता है कि आपको यह सुनिश्चित करने की आवश्यकता है कि ट्रैफिक केवल PC0 में ट्रांसमिट किया जाता है, इसलिए हमें एक अपवाद बनाना चाहिए।

सभी कार्य जो हम वर्तमान में हल कर रहे हैं, आपको कार्यालय नेटवर्क के लिए एसीएल स्थापित करते समय वास्तविक स्थिति में मदद करनी चाहिए। सुविधा के लिए, मैंने रिकॉर्डिंग के क्लासिक रूप का उपयोग किया, लेकिन मैं आपको सलाह देता हूं कि कागज पर मैन्युअल रूप से सभी पंक्तियों को लिखें या रिकॉर्डिंग पर सुधार करने में सक्षम होने के लिए उन्हें कंप्यूटर पर प्रिंट करें। हमारे मामले में, टास्क नंबर 1 की शर्तों के अनुसार, एक क्लासिक एसीएल संकलित किया गया है। यदि हम PC0 प्रकार के परमिट <IP पते के PC0 के लिए इसके लिए एक अपवाद जोड़ना चाहते हैं, तो हम इस सूची में चौथे नंबर को लाइन परमिट के बाद किसी भी स्थान पर रख सकते हैं। हालाँकि, चूंकि इस कंप्यूटर का पता Deny 192.168.1.128/26 कंडीशन वेरिफिकेशन एड्रेस रेंज में है, इसलिए इस शर्त के पूरा होने के तुरंत बाद इसका ट्रैफिक ब्लॉक कर दिया जाएगा और राउटर सिर्फ चौथी लाइन तक नहीं पहुंचेगा जो इस आईपी एड्रेस से ट्रैफिक की अनुमति देता है।

इसलिए, मुझे टास्क 1 के एसीएल को पूरी तरह से फिर से करना होगा, पहली लाइन को हटाना और इसे परमिट 192.168.1.130/26 लाइन से बदलना होगा, जो पीसी 0 ट्रैफिक की अनुमति देता है, और फिर उन लाइनों को फिर से दर्ज करता है जो सभी अकाउंटिंग और सेल्स डिपार्टमेंट ट्रैफिक को रोकते हैं।

इस प्रकार, पहली पंक्ति में हमारे पास एक विशिष्ट पते के लिए एक कमांड है, और दूसरे में - पूरे नेटवर्क के लिए एक आम है जिसमें यह पता स्थित है। यदि आप एक आधुनिक प्रकार के एसीएल का उपयोग करते हैं, तो आप आसानी से परम कमांड 192.168.1.130/26 को पहली कमांड के रूप में रखकर इसमें बदलाव कर सकते हैं। यदि आपके पास एक क्लासिक एसीएल है, तो आपको इसे पूरी तरह से हटाने की आवश्यकता होगी और फिर सही क्रम में कमांड को फिर से दर्ज करना होगा।

समस्या # 4 का समाधान टास्क # 1 से ACL के शीर्ष पर परमिट लाइन 192.168.1.130/26 को रखना है, क्योंकि केवल इस स्थिति में PC0 ट्रैफ़िक राउंडर R2 के आउटपुट इंटरफ़ेस को बिना बाधा के छोड़ देगा। PC1 का ट्रैफ़िक पूरी तरह से अवरुद्ध हो जाएगा क्योंकि इसका IP पता सूची की दूसरी पंक्ति में निहित निषेध के अधीन है।

हम अब आवश्यक सेटिंग्स करने के लिए पैकेट ट्रेसर पर आगे बढ़ेंगे। मैंने पहले ही सभी उपकरणों के आईपी पते को कॉन्फ़िगर कर दिया है क्योंकि सरलीकृत पिछली योजनाएं समझना थोड़ा मुश्किल था। इसके अलावा, मैंने RIP को दो राउटर के बीच कॉन्फ़िगर किया है। दिए गए नेटवर्क टोपोलॉजी पर, 4 सबनेट के सभी उपकरणों के बीच संचार बिना किसी प्रतिबंध के संभव है। लेकिन जैसे ही हम ACL लागू करेंगे, ट्रैफ़िक फ़िल्टर होना शुरू हो जाएगा।

मैं वित्त विभाग पीसी 1 से शुरू करूंगा और आईपी पते को 192.168.1.194 से पिंग करने की कोशिश करूंगा, जो सर्वर रूम में स्थित सर्वर0 से संबंधित है। जैसा कि आप देख सकते हैं, पिंगिंग बिना किसी समस्या के सफल है। मैंने प्रबंधन विभाग के लैपटॉप Laptop0 को सफलतापूर्वक पिंग किया है। पहला पैकेट एआरपी के कारण छोड़ दिया गया है, शेष 3 को स्वतंत्र रूप से पिंग किया गया है।

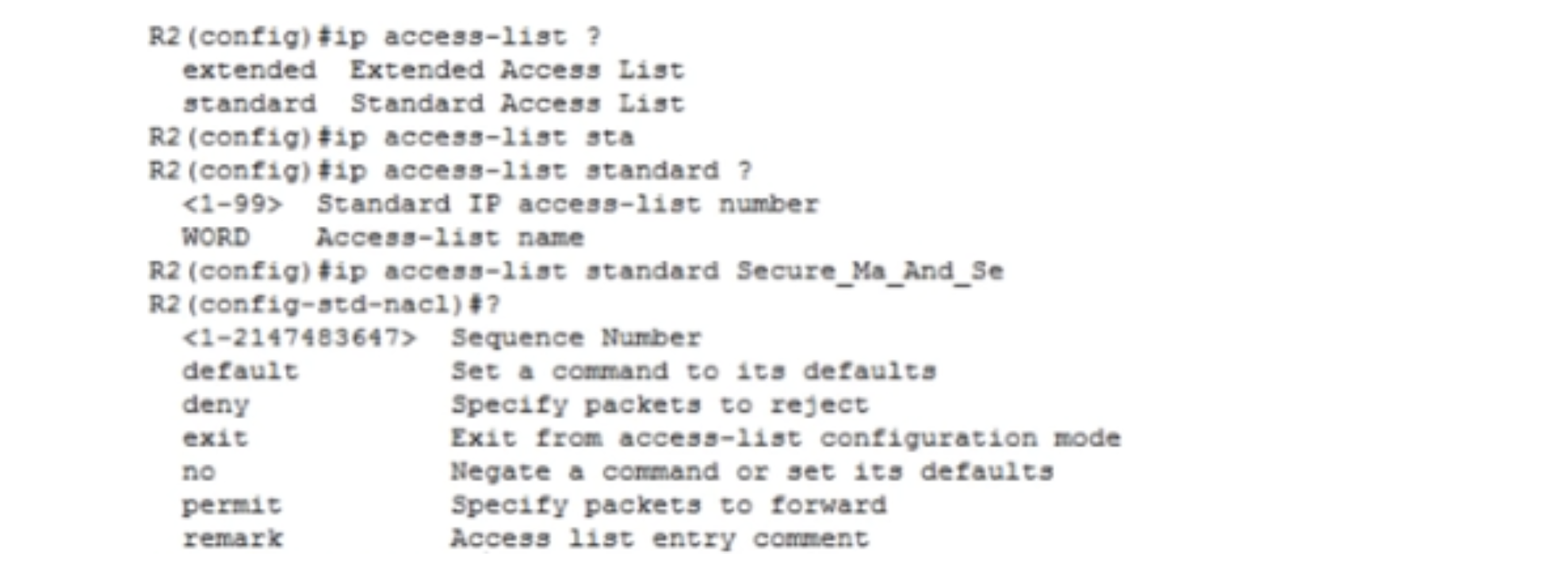

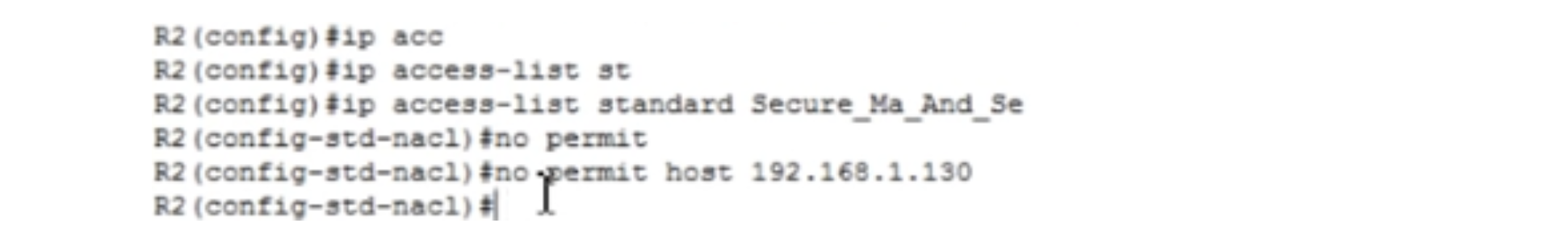

ट्रैफ़िक फ़िल्टरिंग को व्यवस्थित करने के लिए, मैं आर 2 राउटर की सेटिंग में जाता हूं, वैश्विक कॉन्फ़िगरेशन मोड को सक्रिय करता हूं और आधुनिक लुक के एसीएल की सूची बनाने जा रहा हूं। हमारे पास एक क्लासिक एसीएल 10 भी है। पहली सूची बनाने के लिए, मैं एक कमांड दर्ज करता हूं जिसमें आपको वही सूची नाम निर्दिष्ट करना होगा जिसे हमने कागज पर लिखा था: आईपी एक्सेस-लिस्ट मानक ACL Secure_Ma_And_Se। उसके बाद, सिस्टम संभावित मापदंडों का संकेत देता है: मैं इनकार, निकास, नहीं, परमिट या टिप्पणी चुन सकता हूं, और अनुक्रम संख्या 1 से 2147483647 भी दर्ज कर सकता हूं। यदि मैं नहीं करता हूं, तो सिस्टम इसे स्वचालित रूप से असाइन करेगा।

इसलिए, मैं इस नंबर को दर्ज नहीं करता हूं, लेकिन तुरंत परमिट होस्ट 192.168.1.130 कमांड पर जाएं, क्योंकि यह अनुमति विशिष्ट PC0 डिवाइस के लिए मान्य है। मैं वाइल्डकार्ड मास्क का उपयोग भी कर सकता हूं, अब मैं दिखाऊंगा कि यह कैसे करना है।

इसके बाद, मैं 192.168.1.128 कमांड को दर्ज करता हूं। चूंकि हमारे पास / 26 है, मैं पिछड़े मास्क का उपयोग करता हूं और इसके साथ कमांड को पूरक करता हूं: 192.168.1.128 0.0.0.63 से इनकार करते हैं। इस प्रकार, मैं 192.168.1.128/26 नेटवर्क ट्रैफिक से इनकार करता हूं।

इसी तरह, मैं निम्नलिखित नेटवर्क से ट्रैफ़िक को रोकता हूं: 192.168.1.0 0.0.0.127 को अस्वीकार करें। अन्य सभी ट्रैफ़िक की अनुमति है, इसलिए मैं किसी भी आदेश को अनुमति देता हूं। अगला, मुझे इस सूची को इंटरफ़ेस पर लागू करना है, इसलिए मैं int s0 / 1/0 कमांड का उपयोग करता हूं। तब मैं आईपी एक्सेस-ग्रुप Secure_Ma_And_Se टाइप करता हूं, और सिस्टम इनकमिंग पैकेट के लिए और आउटगोइंग वालों के लिए - इंटरफ़ेस की पसंद के साथ एक संकेत देता है। हमें आउटपुट इंटरफ़ेस में एसीएल लागू करने की आवश्यकता है, इसलिए मैं आईपी एक्सेस-ग्रुप Secure_Ma_And_Se कमांड का उपयोग करता हूं।

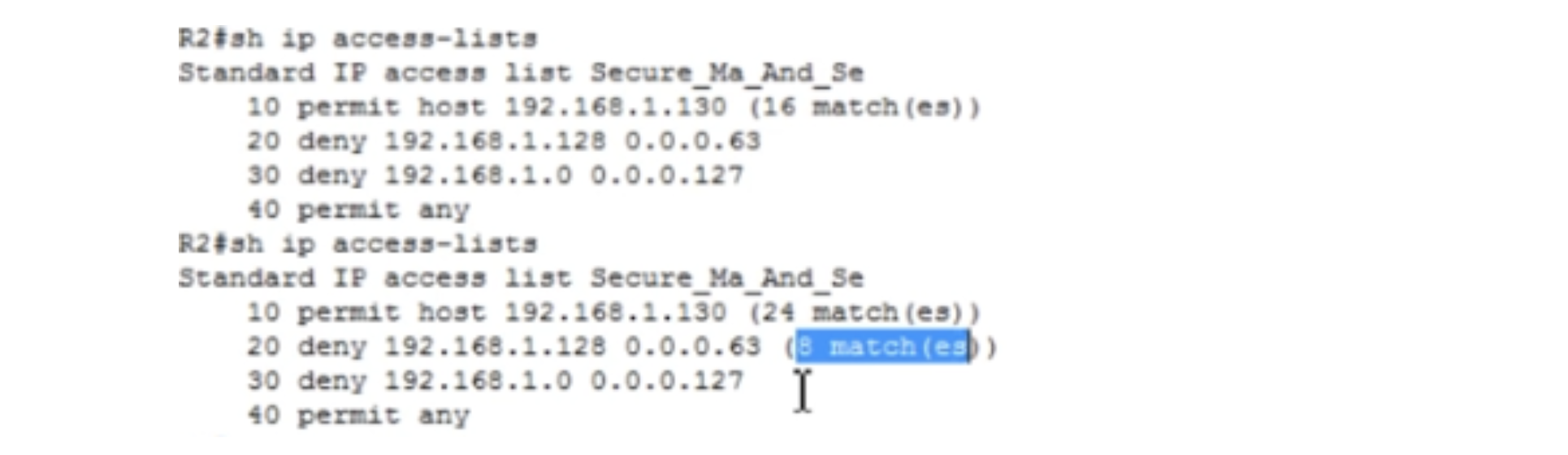

हम PC0 कमांड लाइन में जाते हैं और IP एड्रेस 192.168.1.194 को पिंग करते हैं, जो Server0 से संबंधित है। पिंग सफल है, क्योंकि हमने PC0 ट्रैफिक के लिए विशेष ACL कंडीशन का उपयोग किया है। यदि मैं PC1 से ऐसा ही करता हूं, तो सिस्टम एक त्रुटि देगा: "गंतव्य होस्ट उपलब्ध नहीं है", क्योंकि सर्वर एक्सेस के लिए अन्य अकाउंटिंग आईपी पते से यातायात अवरुद्ध है।

राउटर के आर 2 सीएलआई में प्रवेश करके और शो आईपी एड्रेस-लिस्ट कमांड टाइप करके, आप देख सकते हैं कि वित्तीय विभाग नेटवर्क का ट्रैफ़िक कैसे रूट किया गया था - यह दर्शाता है कि अनुमति के अनुसार कितनी बार पिंग को छोड़ दिया गया था और प्रतिबंध के अनुसार इसे कितनी बार अवरुद्ध किया गया था।

हम हमेशा राउटर की सेटिंग में जा सकते हैं और एक्सेस लिस्ट देख सकते हैं। इस प्रकार, टास्क नंबर 1 और नंबर 4 की शर्तें पूरी होती हैं। एक और बात बताता हूं। यदि मैं कुछ ठीक करना चाहता हूं, तो मैं आर 2 सेटिंग्स के वैश्विक कॉन्फ़िगरेशन मोड में प्रवेश कर सकता हूं, आईपी एक्सेस-लिस्ट मानक Secure_Ma_And_Se कमांड दर्ज कर सकता हूं और फिर कमांड "होस्ट 192.168.1.130 की अनुमति नहीं है" - कोई परमिट 192.168.1.130।

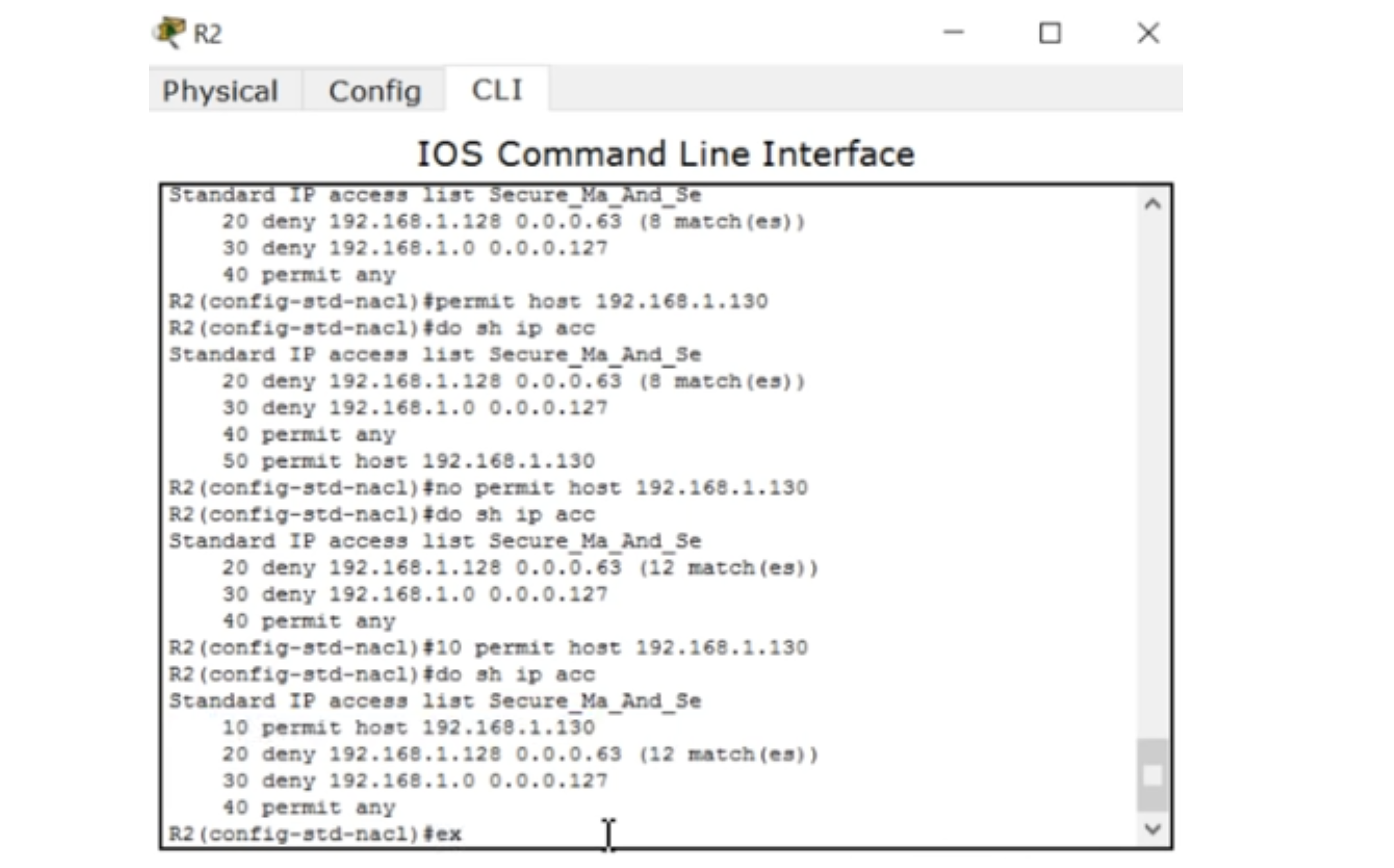

यदि हम एक्सेस सूची को फिर से देखते हैं, तो हम देखेंगे कि लाइन 10 गायब हो गई है, हमारे पास केवल 20,30 और 40 बाएं लाइनें हैं। इस तरह, हम राउटर की सेटिंग्स में एसीएल एक्सेस सूची को संपादित कर सकते हैं, लेकिन केवल अगर यह क्लासिक रूप में नहीं है।

अब तीसरे ACL पर चलते हैं, क्योंकि यह R2 राउटर की भी चिंता करता है। इसमें कहा गया है कि लैपटॉप 3 से किसी भी ट्रैफ़िक को बिक्री विभाग के नेटवर्क को नहीं छोड़ना चाहिए। इस मामले में, Laptop2 को बिना किसी समस्या के वित्तीय विभाग के कंप्यूटरों के साथ संवाद करना चाहिए। इसे जांचने के लिए, मैं इस लैपटॉप से आईपी एड्रेस 192.168.1.130 पिंग करता हूं और सुनिश्चित करता हूं कि सब कुछ काम करता है।

अब मैं Laptop3 की कमांड लाइन पर जाऊंगा और पता 192.168.1.130 पिंग करूंगा। पिंगिंग सफल है, लेकिन हमें इसकी आवश्यकता नहीं है, क्योंकि टास्क 3 की स्थिति से Laptop3 केवल सेल्स विभाग के समान नेटवर्क पर स्थित Laptop2 के साथ संवाद कर सकता है। ऐसा करने के लिए, क्लासिक विधि का उपयोग करके एक और एसीएल बनाएं।

मैं R2 सेटिंग्स पर लौटूंगा और परमिट होस्ट 192.168.1.130 कमांड का उपयोग करके हटाए गए रिकॉर्ड 10 को पुनर्प्राप्त करने का प्रयास करूंगा। आप देखते हैं कि यह प्रविष्टि सूची के अंत में 50 वें नंबर पर दिखाई दी। हालाँकि, पहुँच किसी भी तरह से काम नहीं करेगी, क्योंकि एक विशिष्ट होस्ट के रिज़ॉल्यूशन के साथ लाइन सूची के अंत में है, और सभी नेटवर्क ट्रैफ़िक को प्रतिबंधित करने वाली लाइन सूची में सबसे ऊपर है। यदि हम PC0 कंप्यूटर से मैनेजमेंट लैपटॉप Laptop0 को पिंग करने की कोशिश करते हैं, तो हमें यह संदेश मिलता है कि "गंतव्य होस्ट उपलब्ध नहीं है", इस तथ्य के बावजूद कि ACL का 50 वें नंबर पर एक अनुमति रिकॉर्ड है।

इसलिए, यदि आप किसी मौजूदा ACL को संपादित करना चाहते हैं, तो आपको R2 मोड (config-std-nacl) में no परमिट होस्ट 192.168.1.130 कमांड दर्ज करना होगा, यह जांचें कि लाइन 50 सूची से गायब हो गई है, और 10 परमिट होस्ट 192.168.1.130 कमांड दर्ज करें। हम देखते हैं कि अब इस सूची ने अपना मूल रूप प्राप्त कर लिया है, जहाँ इस प्रविष्टि ने पहली पंक्ति में प्रवेश किया। अनुक्रम संख्या किसी भी रूप में सूची को संपादित करने में मदद करती है, इसलिए आधुनिक एसीएल फॉर्म क्लासिक एक की तुलना में बहुत अधिक सुविधाजनक है।

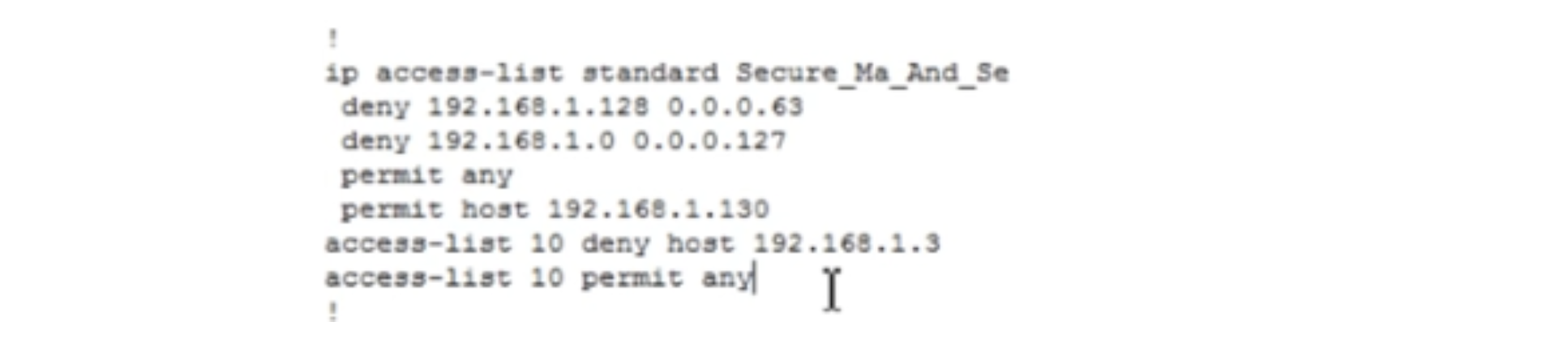

अब मैं दिखाऊंगा कि क्लासिक एसीएल 10 फॉर्म कैसे काम करता है। क्लासिक सूची का उपयोग करने के लिए, आपको एक्सेस - सूची 10 में प्रवेश करने की आवश्यकता है? कमांड, और, शीघ्रता से, वांछित कार्रवाई का चयन करें: इनकार, परमिट या टिप्पणी। फिर मैं लाइन एक्सेस दर्ज करता हूं - सूची 10 इनकार मेजबान, जिसके बाद मैं कमांड एक्सेस टाइप करता हूं - सूची 10 इनकार 192.168.1.3 और एक पिछड़ा मुखौटा जोड़ें। चूंकि हमारे पास एक मेजबान है, प्रत्यक्ष सबनेट मास्क 255.255.255.255 है, और वापसी 0.0.0.0 है। नतीजतन, होस्ट ट्रैफ़िक को ब्लॉक करने के लिए, मुझे एक्सेस दर्ज करना होगा - सूची 10 इनकार 192.168.1.3 0.0.0.0 कमांड। उसके बाद, आपको अनुमतियाँ निर्दिष्ट करने की आवश्यकता है, जिसके लिए मैं कमांड एक्सेस टाइप करता हूं - किसी भी 10 परमिट की सूची। इस सूची को राउटर R2 के G0 / 1 इंटरफ़ेस पर लागू करने की आवश्यकता है, इसलिए मैं क्रमिक रूप से g0 / 1, ip एक्सेस-ग्रुप 10 इन कमांड दर्ज करता हूं। भले ही सूची का उपयोग किया जाता है, क्लासिक या आधुनिक, इस सूची का अनुप्रयोग इंटरफ़ेस द्वारा किया जाता है।

सेटिंग्स की जांच करने के लिए, मैं लैपटॉप 3 कमांड लाइन टर्मिनल पर जाता हूं और आईपी पते को 192.168.1.130 पिंग करने की कोशिश करता हूं - जैसा कि आप देख सकते हैं, सिस्टम रिपोर्ट करता है कि गंतव्य होस्ट अनुपलब्ध है।

मुझे याद दिलाएं कि आप सूची की जांच के लिए शो आईपी एक्सेस-लिस्ट कमांड और शो एक्सेस-लिस्ट कमांड का उपयोग कर सकते हैं। हमें एक और समस्या का समाधान करना चाहिए जो राउटर R1 से संबंधित है। ऐसा करने के लिए, मैं इस राउटर के सीएलआई में जाता हूं और वैश्विक कॉन्फ़िगरेशन मोड में जाता हूं और आईपी एक्सेस-लिस्ट स्टैंडर्ड Secure_Ma_From_Se कमांड दर्ज करता हूं। चूंकि हमारे पास नेटवर्क 192.168.1.192/27 है, इसलिए इसका सबनेट मास्क 255.255.255.224 होगा, जिसका अर्थ है कि रिवर्स मास्क 0.0.0.31 होगा और आपको 192.168.1.192.0.0.01 कमांड को दर्ज करना होगा। चूंकि अन्य सभी ट्रैफ़िक की अनुमति है, सूची परमिट के साथ समाप्त होती है। राउटर के आउटपुट इंटरफ़ेस में एसीएल को लागू करने के लिए, आईपी एक्सेस-ग्रुप Secure_Ma_From_Se आउट कमांड का उपयोग किया जाता है।

अब मैं सर्वर के Server0 कमांड लाइन टर्मिनल पर जाऊंगा और IP पते 192.168.1.226 पर Management0 Laptop0 को पिंग करने का प्रयास करूंगा। यह प्रयास विफल रहा, लेकिन अगर मैं 192.168.1.130 पते पर एक पिंग भेजता हूं, तो कनेक्शन समस्याओं के बिना स्थापित किया जाएगा, अर्थात्, हमने सर्वर कंप्यूटर को प्रबंधन विभाग के साथ संवाद करने के लिए मना किया है, लेकिन अन्य विभागों में अन्य सभी उपकरणों के साथ संचार की अनुमति दी है। इस प्रकार, हमने सभी 4 समस्याओं को सफलतापूर्वक हल किया।

चलिए मैं आपको कुछ और दिखाता हूं। हम आर 2 राउटर की सेटिंग्स में जाते हैं, जहां हमारे पास 2 प्रकार के एसीएल हैं - क्लासिक और आधुनिक। मान लीजिए कि मैं एसीएल 10, मानक आईपी एक्सेस सूची 10 को संपादित करना चाहता हूं, जिसमें क्लासिक रूप में दो प्रविष्टियां 10 और 20 शामिल हैं। यदि आप डू शो रन कमांड का उपयोग करते हैं, तो आप देख सकते हैं कि सबसे पहले हमारे पास 4 प्रविष्टियों के बिना आधुनिक प्रवेश सूची है सामान्य शीर्षक Secure_Ma_And_Se के नीचे, और नीचे एक ही एक्सेस-लिस्ट 10 के नाम के साथ क्लासिक रूप की दो एसीएल 10 प्रविष्टियाँ दोहराई जा रही हैं।

अगर मैं कुछ बदलाव करना चाहता हूं, उदाहरण के लिए, इनकार मेजबान 192.168.1.3 प्रविष्टि को हटा दें और किसी अन्य नेटवर्क से डिवाइस के लिए प्रविष्टि दर्ज करें, मुझे केवल इस प्रविष्टि के लिए डिलीट कमांड का उपयोग करने की आवश्यकता है: कोई एक्सेस-लिस्ट 10 इनकार मेजबान 192.68.1.3। लेकिन जैसे ही मैं इस कमांड में प्रवेश करता हूं, एसीएल 10 में सभी प्रविष्टियां पूरी तरह से गायब हो जाएंगी। यही कारण है कि एसीएल का क्लासिक लुक संपादन के लिए बहुत असुविधाजनक है। आधुनिक रिकॉर्डिंग विधि उपयोग करने के लिए बहुत अधिक सुविधाजनक है, क्योंकि यह मुफ्त संपादन की अनुमति देता है।

इस वीडियो ट्यूटोरियल की सामग्री को सीखने के लिए, मैं आपको इसे फिर से समीक्षा करने और प्रॉम्प्ट के बिना समस्याओं को हल करने का प्रयास करने की सलाह देता हूं। ACL CCNA पाठ्यक्रम का एक महत्वपूर्ण विषय है, और कई लोग शर्मिंदा हैं, उदाहरण के लिए, वाइल्डकार्ड मास्क बनाकर। मैं आपको विश्वास दिलाता हूं कि मुखौटा रूपांतरण की अवधारणा को समझना पर्याप्त है, और सब कुछ बहुत सरल हो जाएगा। याद रखें कि CCNA पाठ्यक्रम के विषयों को समझने में सबसे महत्वपूर्ण बात व्यावहारिक प्रशिक्षण है, क्योंकि केवल अभ्यास से आपको एक विशेष सिस्को अवधारणा को समझने में मदद मिलेगी। अभ्यास मेरी टीमों की कॉपी-पेस्ट नहीं है, बल्कि अपने तरीके से समस्याओं को हल करना है। अपने आप से सवाल पूछें: यहां से यातायात के प्रवाह को अवरुद्ध करने के लिए क्या करना चाहिए, जहां स्थितियों को लागू करने के लिए और इसी तरह, और उन्हें जवाब देने की कोशिश करें।

हमारे साथ बने रहने के लिए धन्यवाद। क्या आप हमारे लेख पसंद करते हैं? अधिक दिलचस्प सामग्री देखना चाहते हैं? एक आदेश देकर या अपने मित्रों को इसकी अनुशंसा करके हमें समर्थन दें,

एंट्री-लेवल सर्वरों के अनूठे एनालॉग पर हैबर उपयोगकर्ताओं के लिए 30% छूट जो हमने आपके लिए ईजाद की है: VPS (KVM) E5-2650 v4 (6 करोड़) 10GB DDR4 240GB SSD 1Gbps से पूरा सच $ 20 या सर्वर को कैसे विभाजित करें? (विकल्प RAID1 और RAID10 के साथ उपलब्ध हैं, 24 कोर तक और 40GB DDR4 तक)।

डेल R730xd 2 बार सस्ता? केवल हमारे पास

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV नीदरलैंड के 199 डॉलर में से है! डेल R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - $ 99 से! इन्फ्रास्ट्रक्चर Bldg का निर्माण कैसे करें के बारे में पढ़ें

। एक पैसा के लिए 9,000 यूरो की लागत डेल R730xd E5-2650 v4 सर्वर का उपयोग कर वर्ग?