आज हम दो महत्वपूर्ण विषयों पर गौर करेंगे: डीएचसीपी स्नूपिंग और "नॉन-डिफॉल्ट" नेटिव वीएलएएन। पाठ को आगे बढ़ाने से पहले, मैं आपको हमारे अन्य YouTube चैनल पर जाने के लिए आमंत्रित करता हूं, जहां आप अपनी स्मृति को बेहतर बनाने के तरीके पर एक वीडियो देख सकते हैं। मेरी सलाह है कि आप इस चैनल को सब्सक्राइब करें, क्योंकि हम आत्म-सुधार के लिए बहुत से उपयोगी टिप्स पोस्ट करते हैं।

यह पाठ ICND2 के उपखंड 1.7 बी और 1.7 सी के अध्ययन के लिए समर्पित है। डीएचसीपी स्नूपिंग शुरू करने से पहले, आइए पिछले पाठों के कुछ बिंदुओं को याद करें। अगर मैं गलत नहीं हूं, तो हमने "दिन 6" और "दिन 24" पाठों में डीएचसीपी का अध्ययन किया। इसमें एक डीएचसीपी सर्वर द्वारा आईपी पते के असाइनमेंट और प्रासंगिक संदेशों के आदान-प्रदान के बारे में महत्वपूर्ण मुद्दों पर चर्चा की गई।

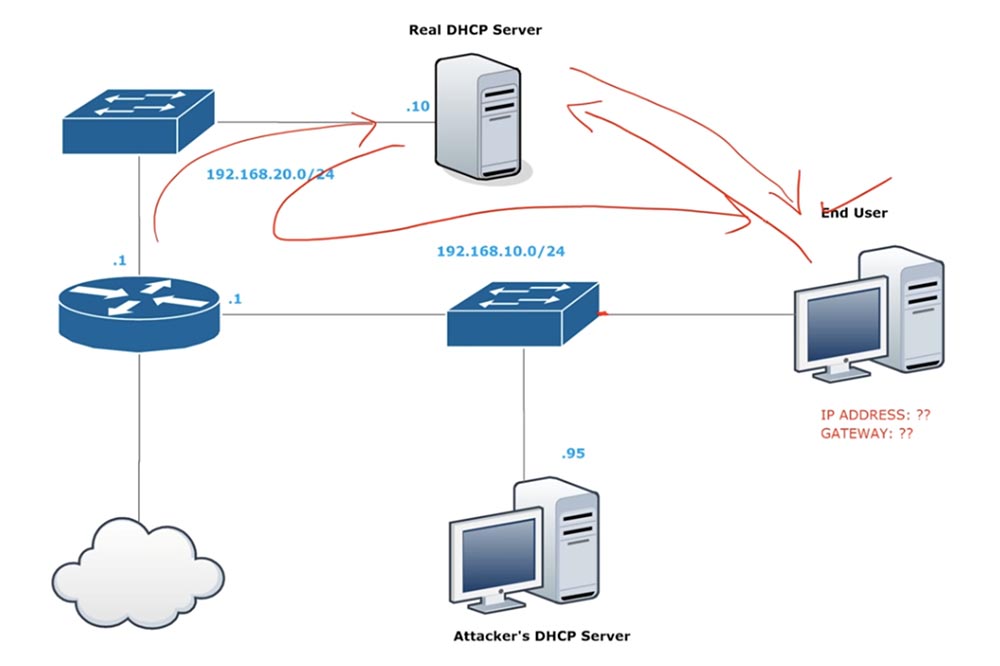

आमतौर पर, जब कोई अंतिम उपयोगकर्ता किसी नेटवर्क में प्रवेश करता है, तो वह नेटवर्क को एक प्रसारण अनुरोध भेजता है जो सभी नेटवर्क डिवाइसों को "सुनते हैं"। यदि यह सीधे डीएचसीपी सर्वर से जुड़ा है, तो अनुरोध सीधे सर्वर पर जाता है। यदि नेटवर्क में ट्रांसमिशन डिवाइस - राउटर और स्विच हैं - तो सर्वर से अनुरोध उनके माध्यम से गुजरता है। अनुरोध प्राप्त करने के बाद, डीएचसीपी सर्वर उपयोगकर्ता को जवाब देता है, वह उसे एक आईपी पते के लिए अनुरोध भेजता है, जिसके बाद सर्वर उपयोगकर्ता के डिवाइस के लिए इस तरह के पते को जारी करता है। यह सामान्य परिस्थितियों में एक IP पता प्राप्त करने की प्रक्रिया कैसे होती है। आरेख में उदाहरण के अनुसार, एंड यूज़र को पता 192.168.10.10 और गेटवे का पता 192.168.10.1 प्राप्त होगा। उसके बाद, उपयोगकर्ता इस गेटवे के माध्यम से इंटरनेट का उपयोग करने या अन्य नेटवर्क उपकरणों के साथ संवाद करने में सक्षम होगा।

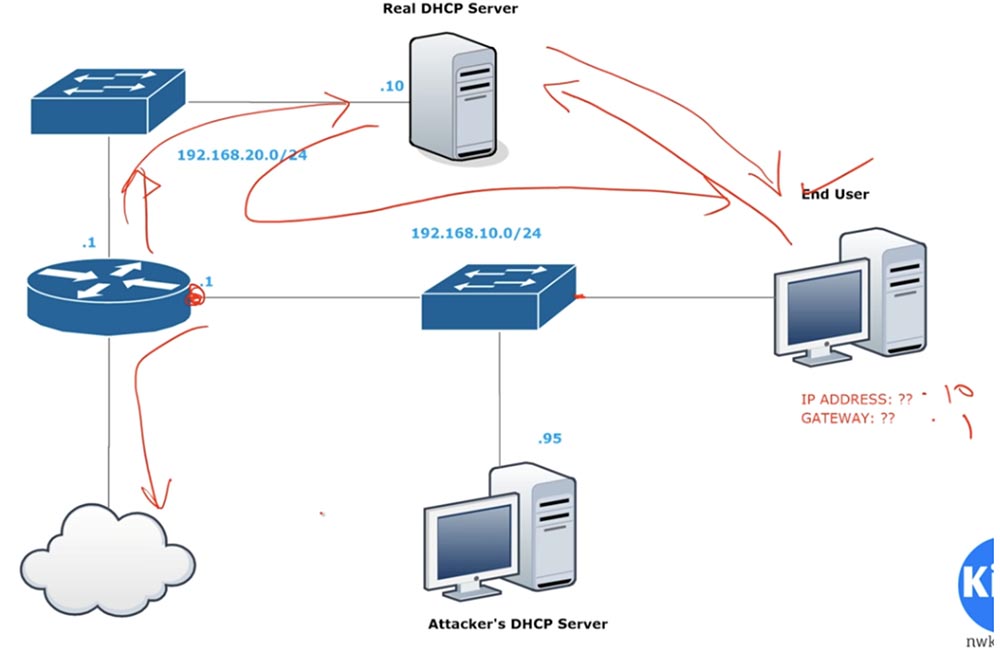

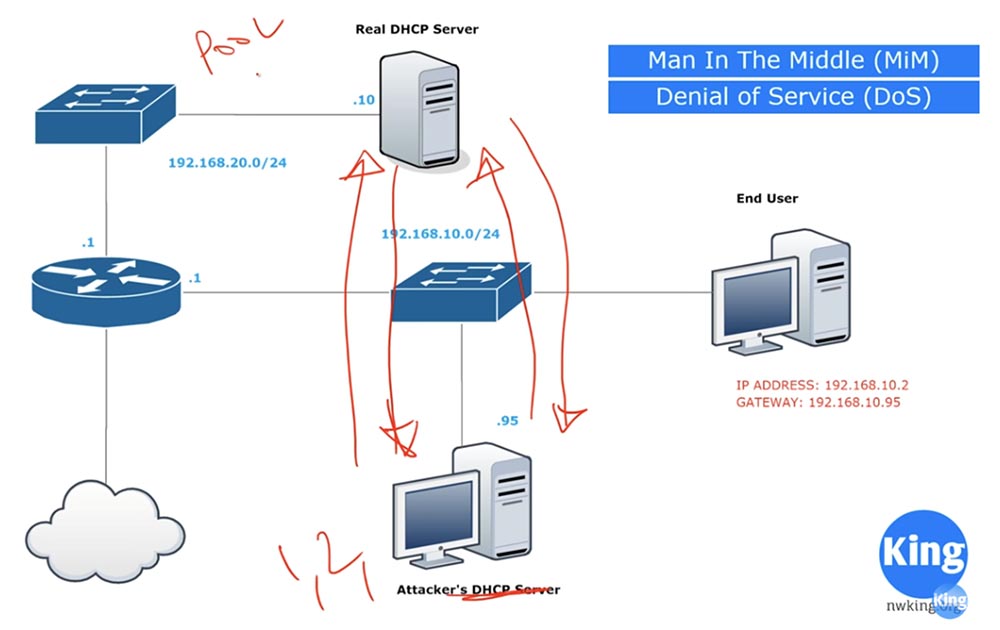

मान लीजिए कि एक वास्तविक डीएचसीपी सर्वर के अलावा, नेटवर्क पर एक कपटपूर्ण डीएचसीपी सर्वर है, अर्थात एक हमलावर बस अपने कंप्यूटर पर एक डीएचसीपी सर्वर स्थापित करता है। इस मामले में, उपयोगकर्ता, नेटवर्क में प्रवेश कर चुका है, प्रसारण संदेश को उसी तरह भेजता है, जो राउटर और स्विच वास्तविक सर्वर को अग्रेषित करेगा।

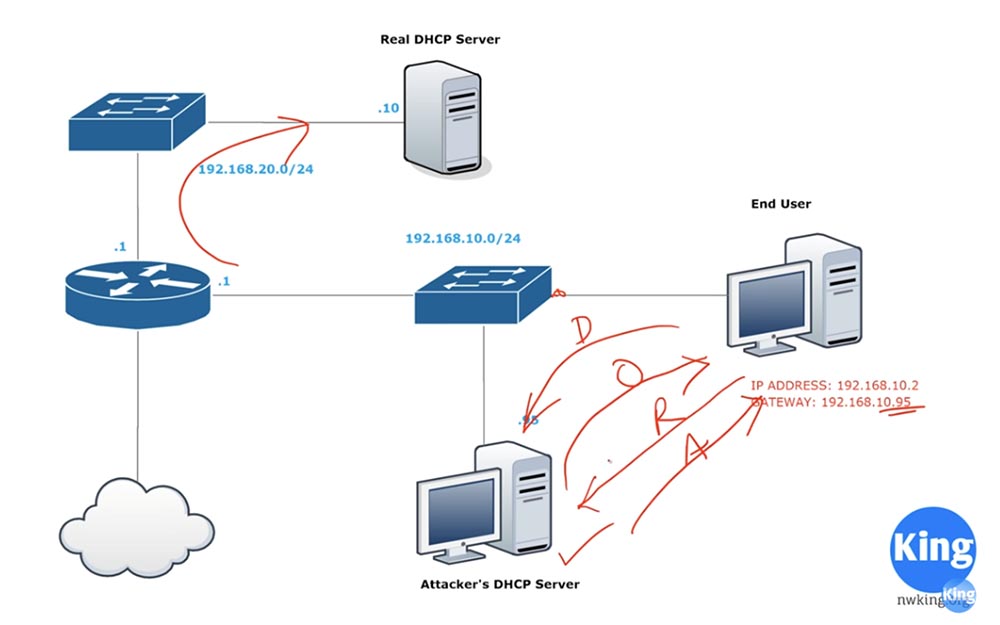

हालाँकि, जालसाज़ सर्वर भी नेटवर्क को "सुनता है" और एक प्रसारण संदेश प्राप्त करने के बाद, अपने प्रस्ताव के साथ वास्तविक डीएचसीपी सर्वर के बजाय उपयोगकर्ता को जवाब देगा। इसे प्राप्त करने के बाद, उपयोगकर्ता अपनी सहमति देगा, जिसके परिणामस्वरूप वह हमलावर 192.168.10.2 और गेटवे पते 192.168.10.95 से आईपी पता प्राप्त करेगा।

IP एड्रेस प्राप्त करने की प्रक्रिया को DORA के रूप में संक्षिप्त किया जाता है और इसमें 4 चरण होते हैं: डिस्कवरी, ऑफ़र, अनुरोध और पावती। जैसा कि आप देख सकते हैं, हमलावर डिवाइस को एक कानूनी आईपी पता देगा जो नेटवर्क पते की उपलब्ध सीमा में है, लेकिन असली गेटवे पते 192.168.10.1 के बजाय, यह फर्जी पते 192.168.10.95, अर्थात् अपने स्वयं के कंप्यूटर का "पर्ची" देगा।

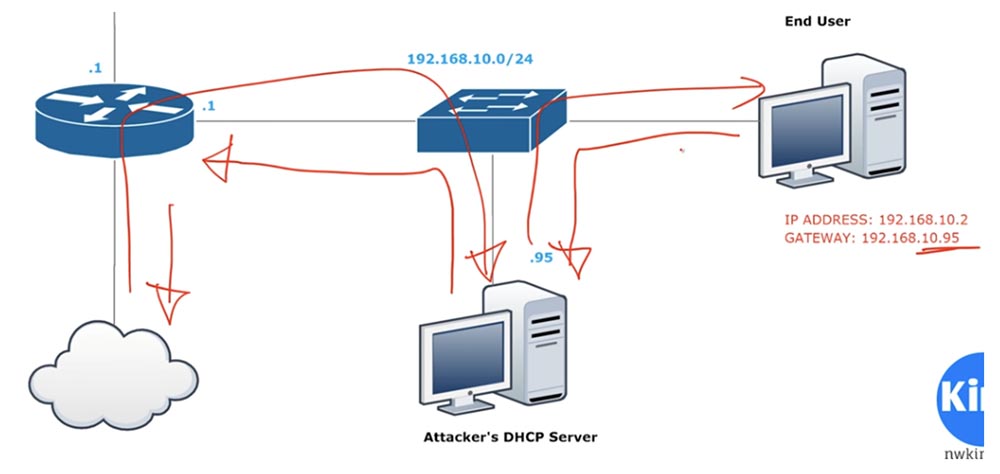

उसके बाद, इंटरनेट पर निर्देशित सभी एंड-यूज़र ट्रैफ़िक हमलावर के कंप्यूटर से गुजरेंगे। एक हमलावर उसे आगे रीडायरेक्ट करेगा, और उपयोगकर्ता को संचार की इस पद्धति से कोई अंतर महसूस नहीं होगा, क्योंकि वह अभी भी इंटरनेट का उपयोग करने में सक्षम होगा।

उसी तरह, इंटरनेट से रिवर्स ट्रैफ़िक हमलावर के कंप्यूटर के माध्यम से उपयोगकर्ता के पास आएगा। इसे आम तौर पर मैन इन द मिडल (MiM) हमला कहा जाता है - "बीच में आदमी"। सभी उपयोगकर्ता ट्रैफ़िक हैकर के कंप्यूटर के माध्यम से जाएंगे, जो वह सब कुछ पढ़ने में सक्षम होगा जो वह भेजता है या प्राप्त करता है। यह एक प्रकार का हमला है जो डीएचसीपी नेटवर्क पर हो सकता है।

दूसरे प्रकार के हमले को सेवा की अस्वीकृति (DoS), या सेवा से वंचित कहा जाता है। इससे क्या होता है? हैकर का कंप्यूटर अब डीएचसीपी सर्वर के रूप में कार्य नहीं करता है, अब यह एक हमलावर डिवाइस है। यह वास्तविक डीएचसीपी सर्वर को एक डिस्कवरी अनुरोध भेजता है और प्रतिक्रिया में एक प्रस्ताव संदेश प्राप्त करता है, फिर अनुरोध सर्वर भेजता है और इससे एक आईपी पता प्राप्त करता है। हमलावर का कंप्यूटर हर कुछ मिलीसेकंड करता है, हर बार एक नया आईपी पता प्राप्त करता है।

सेटिंग्स के आधार पर, एक वास्तविक डीएचसीपी सर्वर में सैकड़ों या कई सौ खाली आईपी पते का एक पूल होता है। हैकर कंप्यूटर को IP पते .1, .2, .3 और इतने पर प्राप्त होंगे जब तक कि पता पूल पूरी तरह से समाप्त नहीं हो जाता। उसके बाद, डीएचसीपी सर्वर नए नेटवर्क क्लाइंट को आईपी पते की आपूर्ति करने में सक्षम नहीं होगा। यदि कोई नया उपयोगकर्ता नेटवर्क में प्रवेश करता है, तो वह मुफ्त आईपी पता प्राप्त करने में सक्षम नहीं होगा। यह डीएचसीपी सर्वर पर DoS के हमले का अर्थ है: नए उपयोगकर्ताओं को आईपी पते जारी करने की क्षमता से वंचित करना।

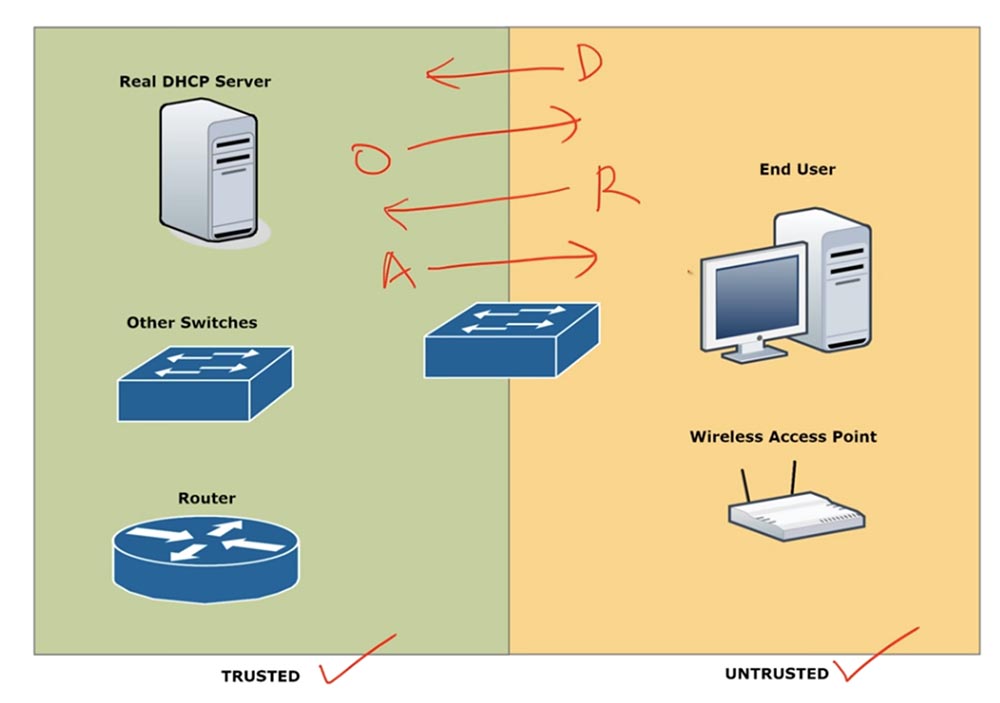

ऐसे हमलों का मुकाबला करने के लिए डीएचसीपी स्नूपिंग अवधारणा का उपयोग किया जाता है। यह एक दूसरे स्तर का OSI फ़ंक्शन है जो ACL की तरह कार्य करता है और केवल स्विच पर काम करता है। डीएचसीपी स्नूपिंग को समझने के लिए, आपको दो अवधारणाओं पर विचार करने की आवश्यकता है: विश्वसनीय स्विच पोर्ट और अन्य नेटवर्क उपकरणों के लिए अविश्वासित पोर्ट।

विश्वसनीय पोर्ट किसी भी प्रकार के डीएचसीपी संदेश के माध्यम से जाने देते हैं। अनट्रस्टेड पोर्ट्स वो पोर्ट होते हैं जिनसे क्लाइंट जुड़े होते हैं, और डीएचसीपी स्नूपिंग सुनिश्चित करता है कि इन पोर्ट से आने वाले किसी भी डीएचसीपी मैसेज को छोड़ दिया जाए।

यदि हम DORA प्रक्रिया को याद करते हैं, तो क्लाइंट से सर्वर पर संदेश D आता है, और O - सर्वर से क्लाइंट को संदेश आता है। अगला, क्लाइंट से सर्वर पर एक संदेश R भेजा जाता है, और सर्वर क्लाइंट को संदेश A भेजता है।

असुरक्षित बंदरगाहों से संदेश डी और आर प्राप्त होते हैं, और टाइप ओ और ए के संदेश छोड़ दिए जाते हैं। जब डीएचसीपी स्नूपिंग सक्षम होता है, तो सभी स्विच पोर्ट डिफ़ॉल्ट रूप से असुरक्षित माने जाते हैं। इस फ़ंक्शन का उपयोग स्विच के लिए और व्यक्तिगत वीएलएएन के लिए संपूर्ण रूप में किया जा सकता है। उदाहरण के लिए, यदि VLAN10 एक पोर्ट से जुड़ा है, तो आप केवल VLAN10 के लिए इस फ़ंक्शन को सक्षम कर सकते हैं, और फिर इसका पोर्ट अविश्वसनीय हो जाएगा।

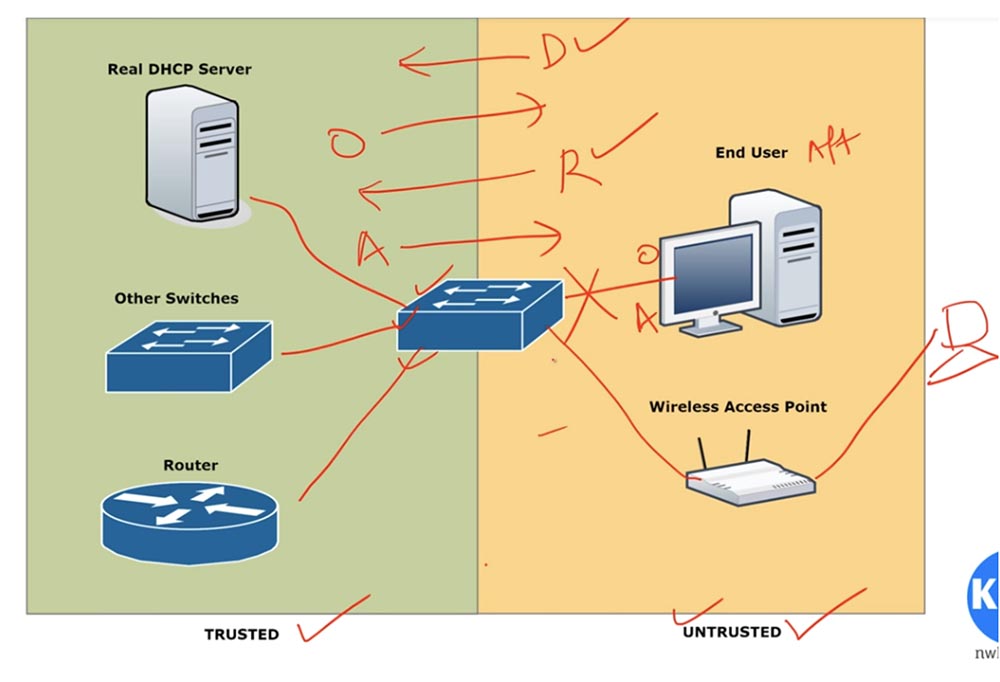

जब आप डीएचसीपी स्नूपिंग को सक्षम करते हैं, तो आपको एक सिस्टम एडमिनिस्ट्रेटर के रूप में, स्विच सेटिंग्स में जाना होगा और पोर्ट्स को कॉन्फ़िगर करना होगा, ताकि सर्वर के समान उपकरणों से जुड़े केवल पोर्ट अविश्वसनीय माने जाएं। यह किसी भी प्रकार के सर्वर को संदर्भित करता है, न कि केवल डीएचसीपी को।

उदाहरण के लिए, यदि कोई अन्य स्विच, राउटर या वास्तविक डीएचसीपी सर्वर पोर्ट से जुड़ा है, तो यह पोर्ट भरोसेमंद रूप से कॉन्फ़िगर किया गया है। शेष स्विच पोर्ट जिसमें एंड-यूज़र डिवाइस या वायरलेस एक्सेस पॉइंट जुड़े हुए हैं, को असुरक्षित रूप से कॉन्फ़िगर किया जाना चाहिए। इसलिए, कोई भी उपकरण जैसे कि एक्सेस पॉइंट, जिससे उपयोगकर्ता कनेक्ट होते हैं, एक अविश्वसनीय पोर्ट के माध्यम से स्विच से जुड़ा होता है।

यदि हमलावर का कंप्यूटर O और A प्रकार के स्विच संदेश भेजता है, तो उन्हें अवरुद्ध कर दिया जाएगा, अर्थात ऐसा ट्रैफ़िक किसी अविश्वसनीय पोर्ट से होकर नहीं जा सकेगा। इस तरह से डीएचसीपी स्नूपिंग ऊपर चर्चा किए गए हमलों के प्रकार को रोकता है।

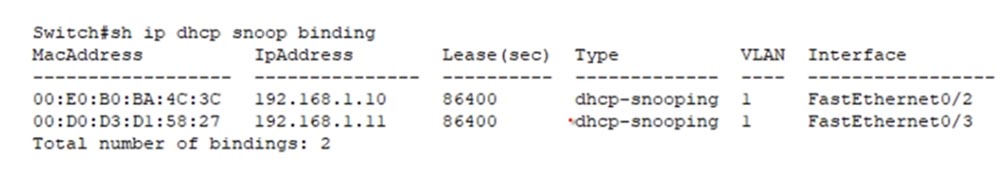

इसके अलावा, डीएचसीपी स्नूपिंग डीएचसीपी बाइंड टेबल बनाता है। क्लाइंट द्वारा सर्वर से एक IP पता प्राप्त करने के बाद, यह पता डिवाइस के MAC पते के साथ प्राप्त होता है जिसे DHCP स्नूपिंग टेबल में दर्ज किया जाएगा। एक असुरक्षित बंदरगाह जिसके लिए ग्राहक जुड़ा हुआ है, इन दो विशेषताओं के लिए बाध्य होगा।

यह मदद करता है, उदाहरण के लिए, एक DoS हमले को रोकने के। यदि इस मैक पते वाले ग्राहक को पहले से ही एक आईपी पता प्राप्त है, तो उसे नए आईपी पते की आवश्यकता क्यों होगी? इस मामले में, तालिका में प्रविष्टि की जांच करने के तुरंत बाद ऐसी गतिविधि पर किसी भी प्रयास को रोका जाएगा।

अगली बात जिस पर हमें चर्चा करने की आवश्यकता है, वह है नॉनडफॉल्ट, या "नॉन-डिफॉल्ट" नेटिव VLAN। हमने वीएलएएन के विषय पर बार-बार छुआ है, इन नेटवर्क के लिए 4 वीडियो ट्यूटोरियल समर्पित हैं। यदि आप भूल गए कि यह क्या है, तो मैं आपको इन पाठों की समीक्षा करने की सलाह देता हूं।

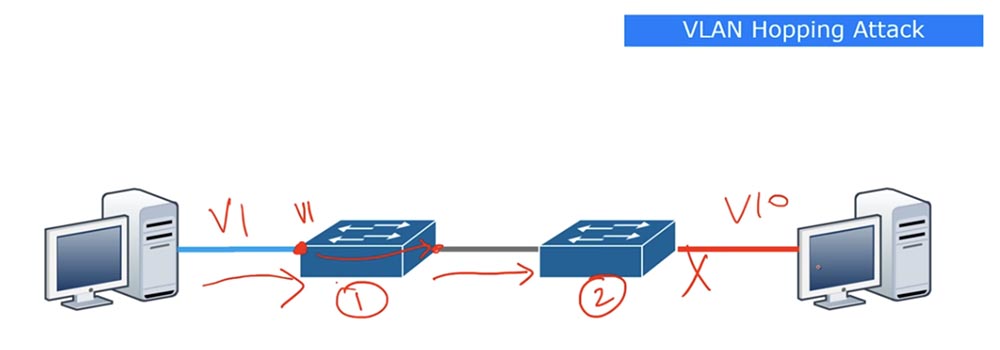

हम जानते हैं कि सिस्को स्विच में डिफ़ॉल्ट मूल VLAN1 है। वीएलएएन होपिंग नामक हमले हैं। मान लें कि आरेख में कंप्यूटर डिफ़ॉल्ट देशी VLAN1 द्वारा पहले स्विच से जुड़ा है, और आखिरी स्विच VLAN10 द्वारा कंप्यूटर से जुड़ा है। स्विच के बीच ट्रंक का आयोजन किया जाता है।

आमतौर पर, जब पहले कंप्यूटर से ट्रैफ़िक स्विच पर जाता है, तो यह जानता है कि यह कंप्यूटर जिस पोर्ट से जुड़ा है वह VLAN1 का हिस्सा है। फिर यह ट्रैफ़िक दो स्विचों के बीच ट्रंक में चला जाता है, जबकि पहला स्विच इस तरह से सोचता है: "यह ट्रैफ़िक नेटिव VLAN से आया था, इसलिए मुझे इसे टैग करने की आवश्यकता नहीं है", और अनटैग ट्रैफ़िक जो ट्रंक के साथ दूसरे स्थान पर जाता है।

स्विच 2, बिना ट्रैफ़िक प्राप्त किए, इस तरह से सोचता है: "चूंकि यह ट्रैफ़िक एक टैग के बिना है, इसका मतलब है कि यह VLAN1 से संबंधित है, इसलिए मैं इसे VLAN10 पर नहीं भेज सकता"। परिणामस्वरूप, पहले कंप्यूटर द्वारा भेजा गया ट्रैफ़िक दूसरे कंप्यूटर तक नहीं पहुँच सकता है।

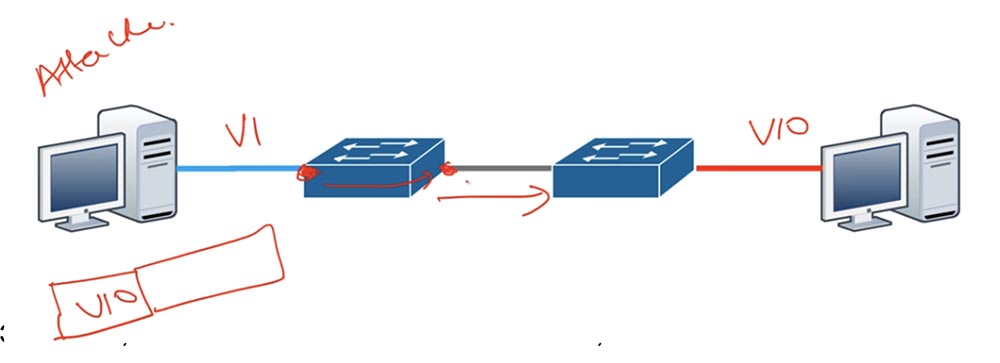

वास्तव में, यह वही है जो होना चाहिए - वीएलएएन 1 ट्रैफ़िक को वीएलएएन 10 में नहीं जाना चाहिए। अब आइए कल्पना करें कि पहले कंप्यूटर के पीछे एक हमलावर है, जो VLAN10 टैग के साथ एक फ्रेम बनाता है और इसे स्विच पर भेजता है। यदि आपको याद है कि वीएलएएन कैसे काम करता है, तो आप जानते हैं कि यदि टैग किए गए ट्रैफ़िक स्विच पर पहुंचते हैं, तो यह फ्रेम के साथ कुछ भी नहीं करता है, लेकिन बस इसे ट्रंक के साथ आगे बढ़ाता है। नतीजतन, दूसरा स्विच एक टैग के साथ ट्रैफ़िक प्राप्त करेगा जो हमलावर द्वारा बनाया गया था, और पहला स्विच नहीं।

इसका अर्थ है कि आप मूल VLAN को VLAN1 के अलावा किसी अन्य चीज़ से बदल रहे हैं।

चूंकि दूसरे स्विच को पता नहीं है कि वीएलएएन 10 टैग किसने बनाया है, यह बस दूसरे कंप्यूटर पर ट्रैफ़िक भेजता है। यह कैसे एक वीएलएएन होपिंग हमला होता है जब एक हमलावर एक नेटवर्क में प्रवेश करता है जो शुरू में उसके लिए दुर्गम था।

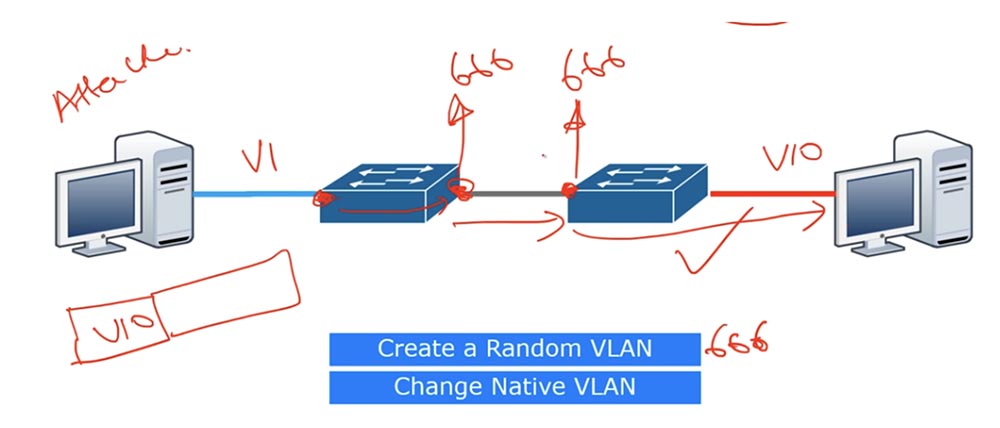

इस तरह के हमलों को रोकने के लिए, आपको यादृच्छिक वीएलएएन, या यादृच्छिक वीएलएएन बनाने की आवश्यकता है, उदाहरण के लिए वीएलएएन 999, वीएलएएन 666, वीएलएएन 777 इत्यादि, जो किसी हमलावर द्वारा उपयोग नहीं किया जा सकता है। उसी समय, हम स्विच के ट्रंक बंदरगाहों पर जाते हैं और उन्हें काम के लिए कॉन्फ़िगर करते हैं, उदाहरण के लिए, मूल निवासी VLAN666 के साथ। इस मामले में, हम VLAN1 से VLAN666 तक ट्रंक पोर्ट के लिए नेटिव वीएलएएन को बदलते हैं, अर्थात, हम वीएलएएन 1 के अलावा किसी भी नेटवर्क का उपयोग नेटिव वीएलएएन के रूप में करते हैं।

ट्रंक के दोनों किनारों पर बंदरगाहों को एक ही वीएलएएन पर कॉन्फ़िगर करने की आवश्यकता है, अन्यथा हमें वीएलएएन नंबर बेमेल त्रुटि मिलेगी।

इस तरह के एक सेटअप के बाद, यदि हैकर वीएलएएन होपिंग हमले को करने का फैसला करता है, तो वह सफल नहीं होगा, क्योंकि देशी वीएलएएन 1 को स्विच के किसी भी ट्रंक पोर्ट को नहीं सौंपा गया है। यह गैर-डिफ़ॉल्ट देशी VLANs बनाकर हमलों से बचाने का तरीका है।

हमारे साथ बने रहने के लिए धन्यवाद। क्या आप हमारे लेख पसंद करते हैं? अधिक दिलचस्प सामग्री देखना चाहते हैं? एक आदेश रखकर या अपने दोस्तों को इसकी अनुशंसा करके हमें समर्थन दें,

एंट्री-लेवल सर्वरों के अनूठे एनालॉग पर हैबर उपयोगकर्ताओं के लिए 30% छूट जो हमने आपके लिए ईजाद की है: VPS (KVM) E5-2650 v4 (6 कोर) 10GB DDR4 240GB SSD 1Gbps से पूरा सच $ 20 या सर्वर को कैसे विभाजित करें? (विकल्प RAID1 और RAID10 के साथ उपलब्ध हैं, 24 कोर तक और 40GB DDR4 तक)।

डेल R730xd 2 बार सस्ता? केवल हमारे पास

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV नीदरलैंड के 199 डॉलर में से है! डेल R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - $ 99 से! इन्फ्रास्ट्रक्चर Bldg का निर्माण कैसे करें के बारे में पढ़ें

। एक पैसा के लिए 9,000 यूरो की लागत डेल R730xd E5-2650 v4 सर्वर का उपयोग कर वर्ग?