Google के बाद, "

मोबाइल पहले " दृष्टिकोण न केवल डिजाइनरों द्वारा अपनाया गया था, बल्कि साइबर अपराधियों द्वारा भी, जो लाभ की तलाश में, प्रवृत्ति का पालन करते हैं:

2016 में वापस, मोबाइल इंटरनेट ट्रैफ़िक का हिस्सा डेस्कटॉप ट्रैफ़िक से अधिक हो गया । 2019 में,

मोबाइल उपयोगकर्ता यातायात कुल का 52.9% है , 5.1 बिलियन लोग डेस्कटॉप से इंटरनेट का उपयोग करते हैं, जबकि केवल 4.4 बिलियन। इस प्रकार, मोबाइल उपकरणों पर हमले अधिक लाभदायक होते जा रहे हैं: उपयोगकर्ता पैसा बनाने की अधिक संभावना रखते हैं।

लेकिन अपराधियों के रास्ते में एक बाधा है। मोबाइल उपकरणों के निर्माता अपने उत्पादों की सुरक्षा को बेहतर बनाने के लिए व्यवस्थित कार्य करते हैं, इसलिए आधुनिक स्मार्टफोन या टैबलेट को हैक करना आसान काम नहीं है। खुद के लिए मुश्किलें पैदा न करने के लिए, साइबर अपराधियों ने अपनी रणनीति बदल दी और हमलों को कमजोर लिंक - उपयोगकर्ता के लिए सबसे प्रभावी रणनीति - फ़िशिंग का उपयोग करके बदल दिया।

फ़िशिंग हमलों की उच्च प्रभावशीलता और मोबाइल उपकरणों के बड़े पैमाने पर उपयोग के संयोजन ने मोबाइल फ़िशिंग को हमारे समय के सबसे अधिक दिखाई देने वाले खतरों में से एक बना दिया है। आज हम मोबाइल फ़िशिंग की विशेषताओं, इसकी लोकप्रियता और उच्च दक्षता के विकास के कारणों के बारे में बात करेंगे और यह भी पता लगाएंगे कि साइबर अपराधियों की चालों का क्या विरोध किया जा सकता है।

मूल्य क्या है?

अधिकांश फ़िशिंग अभियानों के संचालन का अंतिम लक्ष्य भुगतान प्राप्त करना है, और मोबाइल फ़िशिंग कोई अपवाद नहीं है। स्मार्टफोन और टैबलेट धोखाधड़ी वाली आय के लिए बहुत सारे अवसर प्रदान करते हैं। अपने मालिकों, साइबर अपराधियों पर हमला कर सकते हैं:

- डार्कनेट पर चोरी किए गए व्यक्तिगत डेटा को बेचें;

- ब्लैकमेल के लिए चोरी की गई निजी जानकारी का उपयोग करें;

- डिवाइस को नियंत्रित करने के बाद, इसे क्रिप्टोक्यूरेंसी खनन के लिए उपयोग करें, प्रॉक्सी सर्वर के रूप में या डीडीओएस बॉटनेट के लिए ज़ोंबी नेटवर्क में भागीदार के रूप में;

- कॉर्पोरेट संसाधनों तक पहुंच के लिए चोरी करना, कंपनी के नेटवर्क में घुसना और गोपनीय या व्यावसायिक जानकारी चोरी करना;

- उसे रिमोट कंट्रोल के लिए एक प्रोग्राम स्थापित करने, बैंक खाते से पैसे चोरी करने के लिए उसे धोखा देने के लिए मजबूर करना;

- बैंकिंग एप्लिकेशन के लिए क्रेडेंशियल्स समझौता करें और 2FA के लिए एसएमएस / पुश कोड को इंटरसेप्ट करके और लेनदेन की पुष्टि करके पैसे चोरी करें;

- उपयोगकर्ता द्वारा एक धोखाधड़ी आवेदन स्थापित करने के बाद, उसे अवांछित विज्ञापन दिखाएं और अन्य दुर्भावनापूर्ण गतिविधियों का संचालन करें;

- एप्लिकेशन में एसएमएस या अतिरिक्त सुविधाओं के लिए प्रीमियम प्रीमियम सदस्यता के साथ उपयोगकर्ता को कनेक्ट करें।

मोबाइल गैजेट्स की बढ़ती संख्या मोबाइल फ़िशिंग के खतरे के प्रसार का एकमात्र कारण नहीं है। उन स्मार्टफ़ोन की विशेषताओं पर विचार करें जो धोखाधड़ी अभियानों के आयोजकों के लिए जीवन को आसान बनाते हैं।

अपेक्षाकृत छोटे स्क्रीन आकार

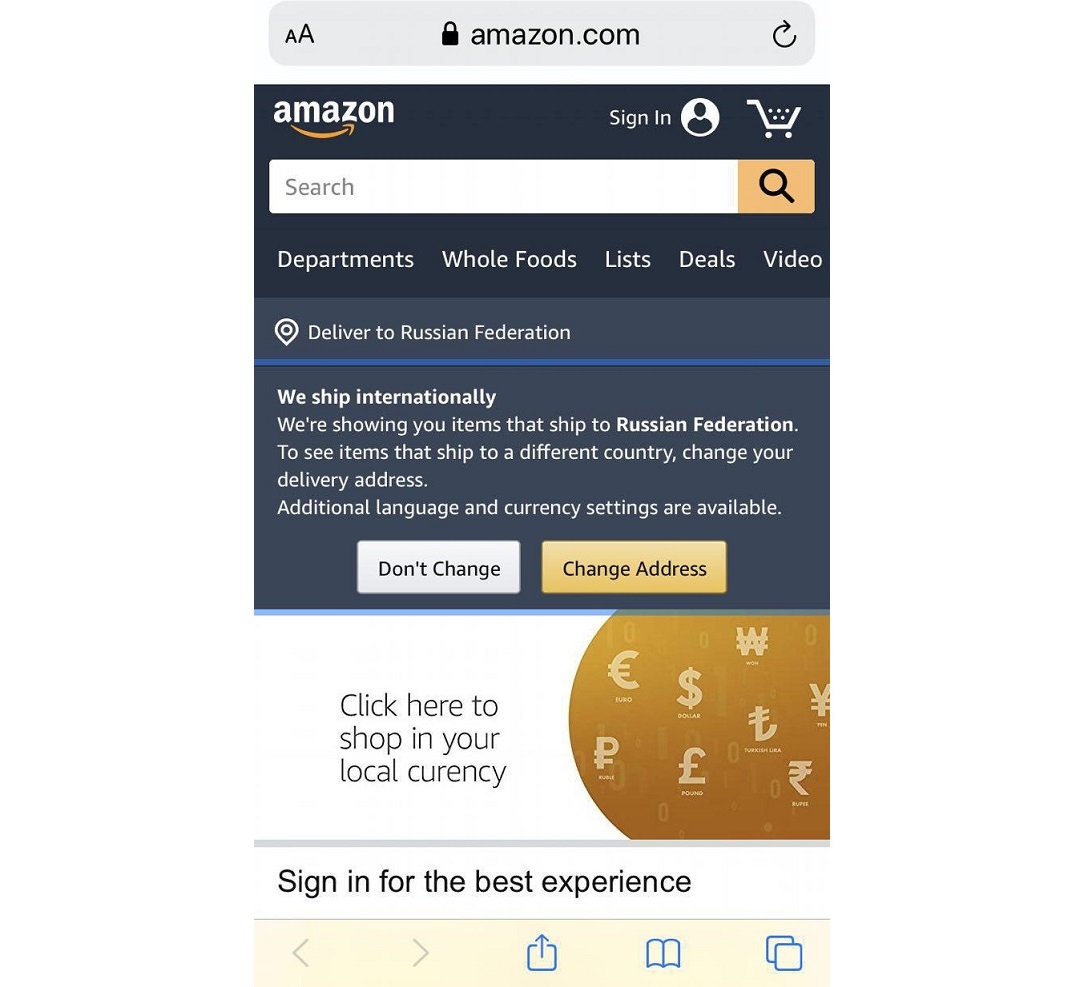

उच्च और अल्ट्रा-उच्च प्रस्तावों के बावजूद, अधिकांश मोबाइल उपकरणों का भौतिक स्क्रीन आकार 6 इंच से अधिक नहीं है। इससे संदिग्ध URL की जाँच करना मुश्किल हो जाता है और UTF वर्णों के उपयोग से संबंधित वर्णमाला के हमलों का पता लगाना लगभग असंभव हो जाता है, साथ ही साथ अन्य वर्णमालाओं से, गलत वर्तनी वाले डोमेन के पदनाम के साथ भी हमला होता है।

www.amazon.com/homewww.arnazon.com/home"Rn" अक्षरों के संयोजन को कंप्यूटर स्क्रीन पर भी "m" से अलग करना मुश्किल हो सकता है।

मोबाइल ब्राउजर

गैजेट की स्क्रीन पर स्थान बचाने के लिए, किसी साइट के पृष्ठ पर स्क्रॉल करते समय, पता बार कम या पूरी तरह से छिपा हुआ है, जिससे जाली URL को पहचानने का कार्य असंभव हो जाता है।

चेतावनी

त्वरित संदेशवाहक और ईमेल क्लाइंट से पॉप-अप संदेश और ध्वनि सूचनाएं, रिश्तेदारों और दोस्तों के जन्मदिन के बारे में याद दिलाता है, कि यह एक बंधक पर एक और किस्त बनाने, कई अनुप्रयोगों को अपडेट करने या एक तस्वीर पर एक नई टिप्पणी का जवाब देने के लिए समय है, आदि। , लंबे जीवन का एक परिचित हिस्सा बन गए हैं। उसी समय, जब वे नियमित रूप से और बड़ी संख्या में आते हैं, तो उपयोगकर्ता का ध्यान बंट जाता है: बड़ी संख्या में सूचनाओं के साथ, उन्हें पढ़ने का कोई समय नहीं होता है, गैजेट के मालिक के पास सूचनाओं पर त्वरित प्रतिक्रिया का गलत कौशल होता है - चीजों के क्रम में यह स्क्रीन से एक और अनुस्मारक मिटा देना शुरू कर देता है ताकि यह काम में हस्तक्षेप न करे। इस अभ्यास से फ़िशिंग हमले की सफलता की संभावना बढ़ जाती है।

भरोसा

एक जिज्ञासु तथ्य, मोबाइल डिवाइस उपयोगकर्ताओं को कंप्यूटर उपयोगकर्ताओं को अपने लैपटॉप और पीसी से अधिक अपने गैजेट पर भरोसा है। एक गैजेट, एक कंप्यूटर के विपरीत, कुछ व्यक्तिगत है, जो prying आँखों से छिपा हुआ है, एक जैकेट की जेब या पर्स में छिपा हुआ है। यह व्यक्तिगत उपयोग के लिए एक उपकरण है जो केवल स्वामी द्वारा उपयोग किया जा सकता है। पासवर्ड, फिंगरप्रिंट या फेसआईडी के साथ स्क्रीन को अनलॉक करने से विश्वास बढ़ता है और सुरक्षा की झूठी भावना पैदा होती है। आखिरकार, निर्माता आश्वस्त करते हैं कि कोई भी बाहरी व्यक्ति डिवाइस में प्रवेश नहीं कर सकता है। हालांकि, समस्या यह है कि फ़िशिंग के शिकार लोग अपने कार्यों को नुकसान पहुंचाते हैं, जब वे अयोग्यता के प्रति आश्वस्त होते हैं तो उनके परिणामों का कम आलोचनात्मक रूप से आकलन करते हैं। वास्तव में, वे खुद "स्कैमर्स" करते हैं।

हमले चैनलों की विविधता

कॉर्पोरेट वातावरण में फ़िशिंग हमलों का मुख्य माध्यम ईमेल बन गया है। यही कारण है कि कंपनियों को दिए जाने वाले अधिकांश सुरक्षा समाधान मेल सेवाओं पर केंद्रित होते हैं। हालांकि, मोबाइल प्रौद्योगिकी के प्रसार, BYOD दृष्टिकोण की बढ़ती लोकप्रियता के साथ मिलकर, फ़िशिंग हमलों के परिदृश्य को काफी बदल दिया है।

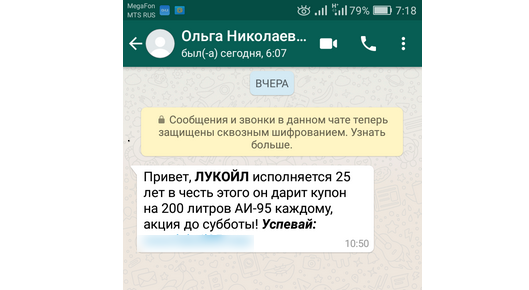

वांडेरा की रिपोर्ट के अनुसार,

ईमेल के बाहर 83% सफल मोबाइल फ़िशिंग हमले होते हैं । व्हाट्सएप, वाइबर और फेसबुक मैसेंजर उपयोगकर्ताओं की बहु-डॉलर की सेना

स्कैमर के लिए एक व्यापक क्षेत्र प्रदान करती है।

दूतों के अलावा, मोबाइल उपकरणों पर फ़िशिंग संदेशों को एसएमएस, iMessage, Skype, सामाजिक नेटवर्क, गेम और डेटिंग अनुप्रयोगों के माध्यम से सफलतापूर्वक वितरित किया जाता है। आप धोखाधड़ी वाले संदेशों को वितरित करने के लिए लगभग किसी भी मंच का उपयोग कर सकते हैं जो आपको किसी अन्य उपयोगकर्ता को कुछ पाठ भेजने की अनुमति देता है।

समृद्ध कार्यक्षमता

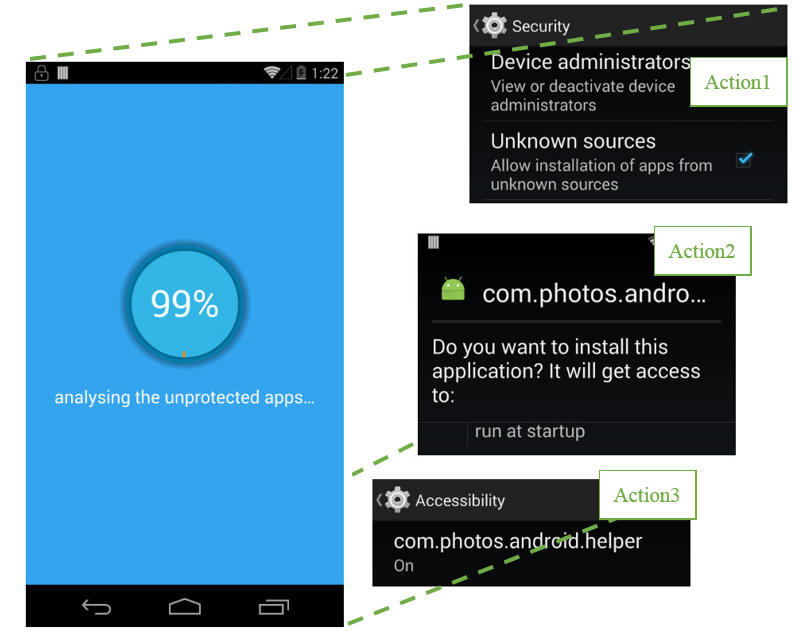

मोबाइल गैजेट्स में कई विशेषताएं हैं जो दुर्भावनापूर्ण अनुप्रयोगों के प्रवेश और संचालन की सुविधा प्रदान करती हैं। उदाहरण के लिए, एंड्रॉइड ऐप टोस्ट संदेशों नामक एक सुविधा का उपयोग करते हैं। ये स्क्रीन के निचले भाग में दिखाई देने वाली सूचनाओं को जल्दी से गायब कर रहे हैं। वे, उदाहरण के लिए, जीमेल का उपयोग करते हुए बताते हैं कि पत्र भेजा गया है।

टोस्ट संदेशों की एक विशेषता यह है कि वे प्रोग्राम विंडो के शीर्ष पर प्रदर्शित होते हैं।

2017 में ट्रेंड माइक्रो द्वारा खोजी गई टोस्टअमीगो

2017 में ट्रेंड माइक्रो द्वारा खोजी गई टोस्टअमीगो ने इस फ़ंक्शन का उपयोग नकली इंटरफ़ेस के साथ एक विशाल अधिसूचना को प्रदर्शित करने के लिए किया, जो एंड्रॉइड एक्सेसिबिलिटी सेवा तक पहुंच के अनुरोधों को छिपाता था। उपयोगकर्ताओं ने नकली इंटरफ़ेस के बटन पर क्लिक किया, लेकिन वास्तव में दुर्भावनापूर्ण कार्यक्रम की अनुमति दी।

काम टोस्टअमीगो। स्रोत: ट्रेंड माइक्रो

काम टोस्टअमीगो। स्रोत: ट्रेंड माइक्रोआवश्यक अनुमतियाँ प्राप्त करने के बाद, टोस्टअमीगो ने डिवाइस पर एमिगोक्लिकर स्थापित किया, एक एप्लीकेशन जो पृष्ठभूमि में विज्ञापन डाउनलोड करता है और विज्ञापन बैनर पर क्लिक करता है।

साइबर धोखाधड़ी करने वालों के बीच एक और लोकप्रिय विशेषता एंड्रॉइड अनुमति प्रणाली की खामियों से संबंधित है। उदाहरण के लिए, उनका उपयोग

हमले "क्लोक एंड डैगर" (क्लोक एंड डैगर) द्वारा किया गया था , जिसने आवेदन अधिकारों का दुरुपयोग किया था। SYSTEM_ALERT_WINDOW और BIND_ACCESSIBILITY_SERVICE फ़ंक्शंस का उपयोग करते हुए, एक दुर्भावनापूर्ण एप्लिकेशन उन विंडोज़ को प्रदर्शित कर सकता है जो स्मार्टफोन के इंटरफ़ेस को अवरुद्ध कर देते हैं और उपयोगकर्ता की पुष्टि के बिना पृष्ठभूमि में कोई भी क्रिया करते हैं। लेकिन सबसे महत्वपूर्ण बात, आधिकारिक Google Play स्टोर से इंस्टॉल किए गए किसी भी एप्लिकेशन को ये अधिकार प्राप्त हैं।

चेक प्वाइंट के अनुसार,

एंड्रॉइड अनुमतियों में खामियों का उपयोग 74% रैंसमवेयर, 57% एडवेयर मैलवेयर और कम से कम 14% बैंकरों द्वारा किया गया था ।

और इसी तरह से फेसबुक पासवर्ड की चोरी होती है (वीडियो):

https://www.youtube.com/watch?v=oGKYHavKZ24मालवेयर स्टोर

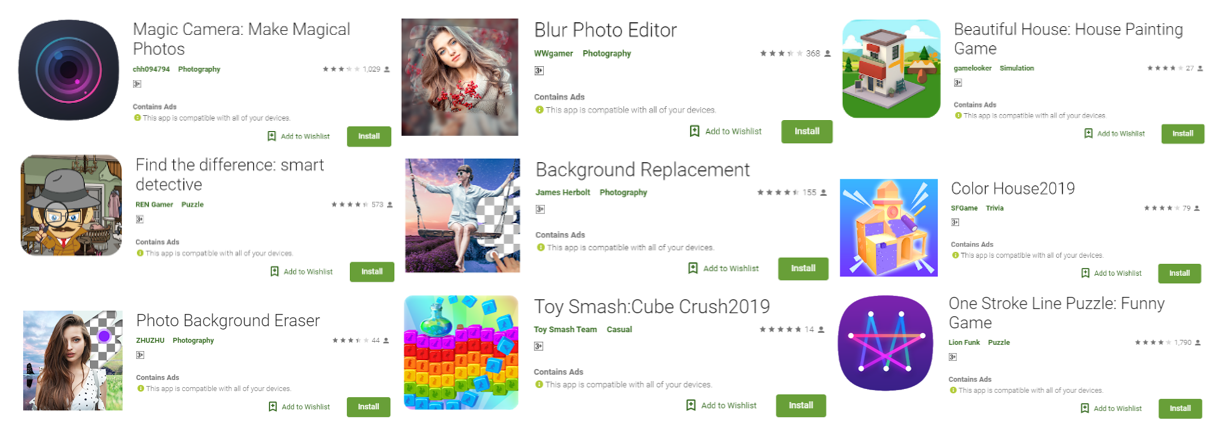

आधिकारिक Google और ऐप्पल ऐप स्टोर द्वारा किए गए सभी चेक के बावजूद, स्कैमर उन्हें गेम, फोटो-प्रोसेसिंग प्रोग्राम और अन्य लोकप्रिय सॉफ़्टवेयर के रूप में प्रच्छन्न करके अपने डिज़ाइन में दुर्भावनापूर्ण कार्यक्षमता जोड़ने के तरीके ढूंढते हैं।

अगस्त 2019 में,

ट्रेंड माइक्रो शोधकर्ताओं ने Google Play पर 85 मिलियन से अधिक बार

दुर्भावनापूर्ण एप्लिकेशन इंस्टॉल किए।

सभी दुर्भावनापूर्ण प्रोग्राम उन विज्ञापनों को प्रदर्शित करने में विशेषज्ञ होते हैं जो उपयोगकर्ता के व्यवहार को ट्रैक करने के लिए अद्वितीय तरीकों को बंद करने और उपयोग करने में मुश्किल होते हैं।

42 Android अनुप्रयोगों के एक और दुर्भावनापूर्ण संग्रह के लेखक ने खुद को विश्लेषण से बचाने के लिए Google API की निगरानी की, और

अवांछित विज्ञापन प्रदर्शित करने से पहले 24 मिनट इंतजार किया । इसने उन्हें एंड्रॉइड एप्लिकेशन के मानक स्वचालित स्कैन को बायपास करने की अनुमति दी, जिसमें 10 मिनट लगते हैं।

भारतीय डेवलपर AppAspect Technologies के दुर्भावनापूर्ण iOS अनुप्रयोगों का चयन। स्रोत: वांडेरा

भारतीय डेवलपर AppAspect Technologies के दुर्भावनापूर्ण iOS अनुप्रयोगों का चयन। स्रोत: वांडेरासख्त सुरक्षा नियंत्रणों के बावजूद, ऐप्पल ऐप स्टोर में धोखाधड़ी कार्यक्रम भी हैं। अक्टूबर के अंत में, ऐप स्टोर में 17 एप्लिकेशन खोजे गए थे,

जिनमें विज्ञापनों पर क्लिक और साइटों की पृष्ठभूमि के लिए दुर्भावनापूर्ण मॉड्यूल शामिल थे।

मोबाइल फिशिंग से कैसे निपटें

उनकी विशाल विविधता को देखते हुए, मोबाइल फ़िशिंग हमलों से बचाव करना अधिक कठिन है। लेकिन यहां वे सिफारिशें हैं जो हम

व्यापार पत्राचार ,

लक्षित हमलों और अन्य प्रकार के ई-मेल धोखाधड़ी के

समझौते से खुद को बचाने के इच्छुक कंपनियों के लिए प्रासंगिक हैं।

- सुरक्षा के क्षेत्र में उपयोगकर्ता साक्षरता में सुधार करना: उन्हें मोबाइल उपकरणों के विचारहीन उपयोग के खतरों के बारे में पता होना चाहिए, विशेष रूप से, संदेशों में लिंक का अनुसरण करना और असत्यापित स्रोतों से प्रोग्राम स्थापित करना। और अगर हम श्रम में BYOD द्वारा उपयोग किए जाने वाले उपकरणों के बारे में बात कर रहे हैं, तो उन अनुप्रयोगों को स्थापित करने से बचना बेहतर है जो काम के लिए आवश्यक नहीं हैं।

- सुरक्षित व्यवहार कौशल में प्रशिक्षण: इसके लिए, आपको उन कंपनियों से संपर्क करना चाहिए जो नकली फ़िशिंग हमलों की सेवाएं प्रदान करती हैं और पता लगाती हैं कि क्या उनकी सेवाओं की सूची में मोबाइल धोखाधड़ी का मुकाबला करने के लिए प्रशिक्षण है।

- मोबाइल उपकरणों पर सुरक्षा समाधान स्थापित करना: ट्रेंड माइक्रो उत्पादों की सूची से, एंड्रॉइड और आईओएस के लिए मोबाइल सुरक्षा और एंटीवायरस और एंटरप्राइज मोबाइल सिक्योरिटी को प्रतिष्ठित किया जा सकता है, साथ ही साथ सार्वजनिक वायरलेस नेटवर्क पर काम करते समय सुरक्षा के लिए ट्रेंड माइक्रो वाईफाई सुरक्षा एप्लिकेशन भी।