जब मैंने आपस में विभिन्न विक्रेताओं के कई उपकरणों की तुलना करने का निर्देश दिया था, तो मैंने यह समीक्षा (या, यदि आपको पसंद है, तो तुलना के लिए एक गाइड) लिखा है। इसके अलावा, ये उपकरण विभिन्न वर्गों के थे। मुझे इन सभी उपकरणों की वास्तुकला और विशेषताओं को समझना था और तुलना के लिए "समन्वय प्रणाली" की रचना करनी थी। मुझे खुशी होगी अगर मेरी समीक्षा किसी की मदद करती है:

- एन्क्रिप्शन उपकरणों के विवरण और विशिष्टताओं को समझें

- वास्तविक जीवन में वास्तव में महत्वपूर्ण लोगों से "कागजी" विशेषताओं को भेदना

- विक्रेताओं के सामान्य सेट से परे जाएं और उन उत्पादों को शामिल करें जो कार्य को हल करने के लिए उपयुक्त हैं

- बातचीत में सही सवाल पूछें।

- रचना आवश्यकताएँ (RFP)

- समझें कि यदि कुछ उपकरण मॉडल का चयन किया जाए तो आपको किन विशेषताओं का त्याग करना होगा

क्या अनुमान लगाया जा सकता है

सिद्धांत रूप में, दृष्टिकोण दूरस्थ ईथरनेट सेगमेंट (क्रॉस-साइट एन्क्रिप्शन) के बीच नेटवर्क ट्रैफ़िक को एन्क्रिप्ट करने के लिए उपयुक्त किसी भी स्टैंडअलोन डिवाइस पर लागू होता है। यही है, एक अलग मामले में "बक्से" (अच्छी तरह से, चेसिस के लिए ब्लेड / मॉड्यूल भी यहां शामिल हैं) जो एक या एक से अधिक ईथरनेट पोर्ट के माध्यम से एक स्थानीय (कैंपस) ईथरनेट नेटवर्क से अनएन्क्रिप्टेड ट्रैफिक के साथ, और दूसरे पोर्ट (पोर्ट) के माध्यम से जुड़ते हैं - चैनल / नेटवर्क जिसके माध्यम से पहले से ही एन्क्रिप्टेड ट्रैफ़िक को अन्य, दूरस्थ सेगमेंट में प्रेषित किया जाता है। इस तरह के एन्क्रिप्शन सॉल्यूशन को "ट्रांसपोर्ट" ("डार्क" ऑप्टिकल फाइबर, फ्रीक्वेंसी सेपरेशन इक्विप्मेंट, स्विच्ड इथरनेट के साथ-साथ एक अलग राउटिंग आर्किटेक्चर के साथ नेटवर्क के माध्यम से बिछाए गए "ट्रांससेड", "प्रायः एमपीएलएस") के माध्यम से एक निजी या कैरियर नेटवर्क में तैनात किया जा सकता है। वीपीएन तकनीक या इसके बिना उपयोग करना।

एक वितरित ईथरनेट नेटवर्क में नेटवर्क एन्क्रिप्शन

एक वितरित ईथरनेट नेटवर्क में नेटवर्क एन्क्रिप्शनउपकरण स्वयं या तो

विशेष रूप से (एन्क्रिप्शन के लिए विशेष रूप से), या मल्टीफ़ंक्शनल (हाइब्रिड,

कन्वर्जेंट ) के लिए लक्षित हो सकते हैं, अर्थात, वे अन्य कार्य भी करते हैं (उदाहरण के लिए, एक फ़ायरवॉल या राउटर)। विभिन्न विक्रेता अपने उपकरणों को अलग-अलग वर्गों / श्रेणियों में रखते हैं, लेकिन इससे कोई फर्क नहीं पड़ता - केवल महत्वपूर्ण बात यह है कि क्या वे क्रॉस-साइट ट्रैफ़िक को एन्क्रिप्ट कर सकते हैं और उनकी क्या विशेषताएँ हैं।

बस मामले में, मैं आपको याद दिलाता हूं कि "नेटवर्क एन्क्रिप्शन", "ट्रैफ़िक एन्क्रिप्शन", "एन्क्रिप्शन" अनौपचारिक शब्द हैं, हालांकि वे अक्सर उपयोग किए जाते हैं। रूसी विनियामक कानूनी कृत्यों में (जिनमें GOSTs शुरू करने वाले लोग शामिल हैं) आप सबसे अधिक संभावना है कि वे उनसे नहीं मिलेंगे।

एन्क्रिप्शन स्तर और स्थानांतरण मोड

स्वयं विशेषताओं के विवरण के साथ आगे बढ़ने से पहले, जिसका उपयोग मूल्यांकन के लिए किया जाएगा, आपको पहले "एन्क्रिप्शन स्तर" नामक एक महत्वपूर्ण चीज से निपटना होगा। मैंने देखा कि यह अक्सर विक्रेताओं के आधिकारिक दस्तावेजों (विवरण, मैनुअल, आदि) में और अनौपचारिक चर्चाओं में (बातचीत में, प्रशिक्षण में) दोनों में उल्लेख किया जाता है। यही है, यह ऐसा है जैसे हर कोई अच्छी तरह से जानता है कि दांव पर क्या है, लेकिन व्यक्तिगत रूप से कुछ भ्रम देखा गया।

तो क्या वास्तव में एक "एन्क्रिप्शन स्तर" है? यह स्पष्ट है कि यह ओएसआई / आईएसओ संदर्भ नेटवर्क मॉडल की स्तर संख्या है जिस पर एन्क्रिप्शन होता है। हम GOST R ISO 7498-2–99 "सूचना प्रौद्योगिकी पढ़ें। खुली प्रणालियों का परस्पर संबंध। मूल संदर्भ मॉडल। भाग 2। सूचना सुरक्षा वास्तुकला। " इस दस्तावेज़ से यह समझा जा सकता है कि गोपनीयता सेवा का स्तर (एक तंत्र जिसके लिए एन्क्रिप्शन ठीक है) प्रोटोकॉल स्तर, सेवा डेटा ब्लॉक ("पेलोड", उपयोगकर्ता डेटा) जिसमें से एन्क्रिप्ट किया गया है। जैसा कि यह मानक में भी लिखा गया है, एक सेवा दोनों को समान स्तर पर, "अपने दम पर" प्रदान की जा सकती है, और निचले स्तर की मदद से (उदाहरण के लिए, यह अक्सर एमएसीएससी में लागू किया जाता है)।

व्यवहार में, नेटवर्क के माध्यम से एन्क्रिप्टेड जानकारी संचारित करने के दो तरीके संभव हैं (IPsec तुरंत दिमाग में आता है, लेकिन वही मोड अन्य प्रोटोकॉल में भी पाए जाते हैं)।

परिवहन में (कभी-कभी इसे देशी भी कहा जाता है) मोड, केवल

सेवा डेटा ब्लॉक एन्क्रिप्ट किया गया है, और हेडर "खुले" रहते हैं, अनएन्क्रिप्टेड (कभी-कभी एन्क्रिप्शन एल्गोरिदम की सेवा की जानकारी के साथ अतिरिक्त फ़ील्ड जोड़े जाते हैं, और अन्य फ़ील्ड संशोधित, पुनरावर्ती होते हैं)।

टनल मोड में, पूरे

प्रोटोकॉल डेटा ब्लॉक (यानी, पैकेट खुद) एन्क्रिप्टेड और समान या उच्च स्तर के सर्विस डेटा ब्लॉक में एनकैप्सुलेटेड होता है, यानी इसे नए हेडर द्वारा तैयार किया जाता है।

एन्क्रिप्शन स्तर स्वयं, कुछ प्रकार के ट्रांसमिशन मोड के संयोजन में, न तो अच्छा है और न ही बुरा है, इसलिए यह नहीं कहा जा सकता है, उदाहरण के लिए, कि परिवहन मोड में L3 सुरंग मोड में L2 से बेहतर है। बस, कई विशेषताएं उन पर निर्भर करती हैं, जिनके अनुसार उपकरणों का मूल्यांकन किया जाता है। उदाहरण के लिए, लचीलापन और संगतता। ट्रांसपोर्ट मोड में नेटवर्क L1 (बिटस्ट्रीम का रिले), L2 (फ्रेम स्विचिंग) और L3 (पैकेट रूटिंग) में काम करने के लिए, आपको समान या उच्च स्तर पर एन्क्रिप्टिंग समाधान की आवश्यकता होती है (अन्यथा पते की जानकारी एन्क्रिप्ट की जाएगी और डेटा अपने गंतव्य को नहीं मिलेगा) , और सुरंग मोड आपको इस सीमा को पार करने की अनुमति देता है (हालांकि अन्य महत्वपूर्ण विशेषताओं का त्याग)।

परिवहन और सुरंग L2 एन्क्रिप्शन मोड

परिवहन और सुरंग L2 एन्क्रिप्शन मोडअब चलो विशेषताओं के विश्लेषण पर आगे बढ़ते हैं।

उत्पादकता

नेटवर्क एन्क्रिप्शन के लिए, प्रदर्शन एक जटिल, बहुआयामी अवधारणा है। ऐसा होता है कि एक निश्चित मॉडल, एक प्रदर्शन विशेषता में श्रेष्ठ, दूसरे में हीन। इसलिए, एन्क्रिप्शन प्रदर्शन के सभी घटकों और नेटवर्क और उसके अनुप्रयोगों के प्रदर्शन पर उनके प्रभाव पर विचार करना हमेशा उपयोगी होता है। यहां आप एक कार के साथ एक सादृश्य आकर्षित कर सकते हैं, जिसके लिए न केवल अधिकतम गति महत्वपूर्ण है, बल्कि "सैकड़ों", ईंधन की खपत और इतने पर त्वरण समय भी है। विक्रेता कंपनियां और उनके संभावित ग्राहक प्रदर्शन विशेषताओं पर बहुत ध्यान देते हैं। एक नियम के रूप में, यह प्रदर्शन है जो एन्क्रिप्शन उपकरणों के विक्रेताओं की पंक्ति में रैंकिंग कर रहा है।

यह स्पष्ट है कि प्रदर्शन नेटवर्क की जटिलता और डिवाइस पर किए गए क्रिप्टोग्राफ़िक संचालन पर निर्भर करता है (इन कार्यों को कितनी अच्छी तरह से समानांतर और पाइपलाइन किया जा सकता है), साथ ही साथ उपकरण के प्रदर्शन और फर्मवेयर की गुणवत्ता पर भी। इसलिए, पुराने मॉडल में, एक अधिक उत्पादक हार्डवेयर का उपयोग किया जाता है, कभी-कभी इसे अतिरिक्त प्रोसेसर और मेमोरी मॉड्यूल से लैस करना संभव होता है। क्रिप्टोग्राफ़िक कार्यों को लागू करने के लिए कई दृष्टिकोण हैं: एक सार्वभौमिक केंद्रीय प्रसंस्करण इकाई (सीपीयू) पर, एक विशेष कस्टम एकीकृत सर्किट (एएसआईसी), या एक प्रोग्रामेबल लॉजिक इंटीग्रेटेड सर्किट (एफपीजीए) पर। प्रत्येक दृष्टिकोण के अपने पेशेवरों और विपक्ष हैं। उदाहरण के लिए, एक सीपीयू एन्क्रिप्शन की अड़चन बन सकता है, खासकर अगर प्रोसेसर के पास एन्क्रिप्शन एल्गोरिदम का समर्थन करने के लिए विशेष निर्देश नहीं हैं (या यदि वे उपयोग नहीं किए जाते हैं)। विशिष्ट माइक्रोक्रिस्केट्स में लचीलेपन की कमी होती है, प्रदर्शन में सुधार, नई सुविधाओं या कमजोरियों को जोड़ने के लिए उन्हें "रिफ़्लेश" करना हमेशा संभव नहीं होता है। इसके अलावा, उनका उपयोग केवल बड़ी मात्रा में आउटपुट के साथ लाभदायक हो जाता है। यही कारण है कि "गोल्डन मीन" इतना लोकप्रिय हो गया है - रूसी में FPGA (FPGA का उपयोग)। यह FPGA पर है कि तथाकथित क्रिप्टो त्वरक क्रिप्टोग्राफिक संचालन का समर्थन करने के लिए अंतर्निहित हार्डवेयर प्लग-इन या विशेष हार्डवेयर मॉड्यूल हैं।

चूंकि हम

नेटवर्क एन्क्रिप्शन के बारे में विशेष रूप से बात कर रहे हैं, यह तर्कसंगत है कि समाधान के प्रदर्शन को अन्य नेटवर्क उपकरणों के लिए समान मूल्यों पर मापा जाना चाहिए - बैंडविड्थ, फ्रेम लॉस प्रतिशत और विलंबता। ये मान RFC 1242 में परिभाषित किए गए हैं। वैसे, इस RFC में उल्लिखित इस घबराहट भिन्नता के बारे में कुछ भी नहीं लिखा गया है। इन मूल्यों को कैसे मापें? विशेष रूप से नेटवर्क एन्क्रिप्शन के लिए किसी भी मानक (आधिकारिक या अनौपचारिक प्रकार RFC) में स्वीकृत, मुझे कोई विधि नहीं मिली। RFC 2544 मानक में निहित नेटवर्क उपकरणों के लिए कार्यप्रणाली का उपयोग करना तर्कसंगत होगा। कई विक्रेता इसका अनुसरण करते हैं - कई, लेकिन सभी नहीं। उदाहरण के लिए, मानक के

अनुसार दोनों के बजाय केवल एक ही दिशा में परीक्षण यातायात परोसा

जाता है । ओह ठीक है।

नेटवर्क एन्क्रिप्शन उपकरणों के प्रदर्शन को मापना अभी भी अपनी विशेषताओं है। सबसे पहले, उपकरणों की एक जोड़ी के लिए सभी मापों को सही ढंग से ले जाएं: हालांकि एन्क्रिप्शन एल्गोरिदम सममित हैं, एन्क्रिप्शन और डिक्रिप्शन के दौरान देरी और पैकेट नुकसान जरूरी नहीं के बराबर होगा। दूसरे, यह डेल्टा को मापने के लिए समझ में आता है, कुल नेटवर्क प्रदर्शन पर नेटवर्क एन्क्रिप्शन का प्रभाव, एक दूसरे के साथ दो कॉन्फ़िगरेशन की तुलना: बिना एन्क्रिप्शन उपकरणों के बिना। या, संकर उपकरणों के मामले में, जो नेटवर्क एन्क्रिप्शन के साथ और एन्क्रिप्शन के बिना कई कार्यों को जोड़ते हैं। यह प्रभाव अलग हो सकता है और एन्क्रिप्शन उपकरणों की कनेक्शन योजना पर, ऑपरेशन मोड पर और अंत में, ट्रैफ़िक की प्रकृति पर निर्भर करता है। विशेष रूप से, कई प्रदर्शन पैरामीटर पैकेट की लंबाई पर निर्भर करते हैं, यही वजह है कि विभिन्न समाधानों के प्रदर्शन की तुलना करने के लिए, वे अक्सर पैकेट की लंबाई पर इन मापदंडों की निर्भरता के ग्राफ का उपयोग करते हैं, या वे पैकेट की लंबाई वाले IMIX - ट्रैफ़िक वितरण का उपयोग करते हैं, जो मोटे तौर पर वास्तविक को दर्शाता है। यदि हम एन्क्रिप्शन के बिना तुलना के लिए एक ही मूल विन्यास लेते हैं, तो हम इन अंतरों को जाने बिना, अलग-अलग तरीकों से लागू नेटवर्क एन्क्रिप्शन समाधानों की तुलना कर सकते हैं: L3, L3, स्टोर-एंड-फॉरवर्ड (स्टोर-एंड-फॉरवर्ड) के साथ ) कट-थ्रू के साथ, अभिसरण के साथ विशेष, एईएस के साथ GOST और इतने पर।

प्रदर्शन परीक्षण के लिए कनेक्शन आरेख

प्रदर्शन परीक्षण के लिए कनेक्शन आरेखपहली विशेषता जिस पर हम ध्यान देते हैं वह एन्क्रिप्शन डिवाइस की "गति" है, अर्थात

, इसके नेटवर्क इंटरफेस

की बैंडविड्थ, बिट दर। इसे नेटवर्क मानकों द्वारा परिभाषित किया गया है जो इंटरफेस द्वारा समर्थित हैं। ईथरनेट के लिए, सामान्य संख्या 1 Gb / s और 10 Gb / s हैं। लेकिन, जैसा कि हम जानते हैं, किसी भी नेटवर्क में इसके प्रत्येक स्तर पर अधिकतम सैद्धांतिक

प्रवाह हमेशा बैंडविड्थ से कम होता है: बैंड का हिस्सा इंटर-फ्रेम अंतराल, सर्विस हेडर और इतने पर "खाया जाता है"। यदि कोई डिवाइस नेटवर्क इंटरफेस के इस स्तर के लिए सैद्धांतिक बैंडविड्थ अधिकतम के साथ, प्रसंस्करण (हमारे मामले में, एन्क्रिप्ट या डिक्रिप्टिंग) और ट्रैफ़िक को नेटवर्क इंटरफ़ेस की पूरी गति से प्राप्त करने में सक्षम है, तो वे कहते हैं कि यह

लाइन गति पर काम करता है। इसके लिए, यह आवश्यक है कि डिवाइस खो न जाए, किसी भी आकार और किसी भी आवृत्ति पर पैकेट को न छोड़ें। यदि एन्क्रिप्शन डिवाइस लाइन गति पर ऑपरेशन का समर्थन नहीं करता है, तो इसकी अधिकतम बैंडविड्थ आमतौर पर प्रति सेकंड एक ही गीगाबिट्स में इंगित की जाती है (कभी-कभी पैकेट की लंबाई के संकेत के साथ - छोटे पैकेट, आमतौर पर बैंडविड्थ कम होता है)। यह समझना बहुत महत्वपूर्ण है कि अधिकतम बैंडविड्थ अधिकतम

दोषरहित है (भले ही डिवाइस उच्च गति पर खुद के माध्यम से "पंप" यातायात कर सकता है, लेकिन एक ही समय में कुछ पैकेट खो सकता है)। इसके अलावा, आपको इस तथ्य पर ध्यान देने की आवश्यकता है कि कुछ विक्रेता पोर्ट के सभी जोड़े के बीच कुल बैंडविड्थ को मापते हैं, इसलिए इन आंकड़ों का ज्यादा मतलब नहीं है अगर सभी एन्क्रिप्टेड ट्रैफ़िक एक पोर्ट से गुजरते हैं।

विशेष रूप से महत्वपूर्ण लाइन गति (या, अन्यथा, पैकेट नुकसान के बिना) में काम कहां है? उच्च बैंडविड्थ और लंबी देरी (उदाहरण के लिए, उपग्रह) वाले चैनलों में, जहां आपको उच्च संचरण गति बनाए रखने के लिए एक बड़ी टीसीपी विंडो का आकार निर्धारित करना होगा, और जहां पैकेट नुकसान नाटकीय रूप से नेटवर्क प्रदर्शन को कम करता है।

लेकिन उपयोगी डेटा ट्रांसफर करने के लिए सभी बैंडविड्थ का उपयोग नहीं किया जाता है। हमें तथाकथित बैंडविड्थ

ओवरहेड (ओवरहेड) के साथ फिर से कनेक्ट करना होगा। यह एन्क्रिप्शन डिवाइस (प्रतिशत में या प्रति पैकेट में बाइट्स) की बैंडविड्थ का हिस्सा है, जो वास्तव में खो जाता है (एप्लिकेशन डेटा को स्थानांतरित करने के लिए उपयोग नहीं किया जा सकता है)। ओवरहेड्स उत्पन्न होते हैं, सबसे पहले, एन्क्रिप्टेड नेटवर्क पैकेट में डेटा फ़ील्ड के आकार (परिवर्धन, "भराई") के कारण होता है (एन्क्रिप्शन एल्गोरिथ्म और इसके संचालन के मोड पर निर्भर करता है)। दूसरे, पैकेट हेडर (सुरंग मोड, एन्क्रिप्शन प्रोटोकॉल की सेवा प्रविष्टि, स्व-सम्मिलन, आदि की लंबाई, प्रोटोकॉल और मोड के आधार पर, सिफर और ट्रांसमिशन मोड का संचालन) में वृद्धि के कारण - आमतौर पर ये ओवरहेड सबसे महत्वपूर्ण होते हैं, और उनके लिए पहली जगह में ध्यान देना। तीसरा, अधिकतम डेटा यूनिट (MTU) आकार से अधिक होने पर पैकेट के विखंडन के कारण (यदि नेटवर्क पैकेट को दो MTU से अधिक विभाजित कर सकता है, तो उसके हेडर को दोहराकर)। चौथा, एन्क्रिप्शन उपकरणों के बीच अतिरिक्त सेवा (नियंत्रण) यातायात के नेटवर्क पर उपस्थिति के कारण (कुंजियों के आदान-प्रदान के लिए, सुरंगों को स्थापित करना, आदि)। कम ओवरहेड महत्वपूर्ण है जहां चैनल क्षमता सीमित है। यह विशेष रूप से छोटे पैकेट से यातायात पर स्पष्ट है, उदाहरण के लिए, आवाज - ओवरहेड चैनल की आधी से अधिक गति "खा" सकती है!

क्षमता

क्षमताअंत में, अभी भी

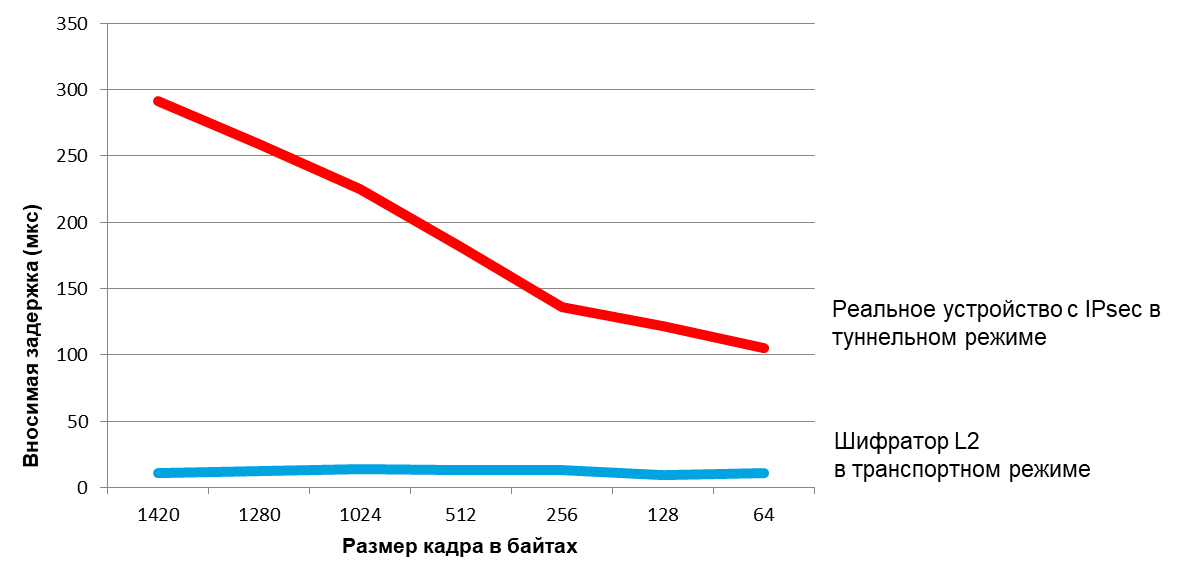

सम्मिलन में देरी है - नेटवर्क देरी (बिना नेटवर्क के प्रवेश के लिए नेटवर्क से बाहर निकलने में) और नेटवर्क एन्क्रिप्शन के बिना डेटा स्थानांतरण के बीच अंतर (सेकंड का अंश)। सामान्यतया, नेटवर्क का लेटेंसी ("विलंबता") जितना छोटा होता है, एन्क्रिप्शन डिवाइस द्वारा शुरू की गई देरी उतनी ही महत्वपूर्ण हो जाती है। एन्क्रिप्शन ऑपरेशन द्वारा देरी का परिचय दिया गया है (यह एन्क्रिप्शन एल्गोरिथ्म, ब्लॉक लंबाई और सिफर ऑपरेशन मोड, साथ ही सॉफ्टवेयर में इसके कार्यान्वयन की गुणवत्ता पर निर्भर करता है), साथ ही डिवाइस में नेटवर्क पैकेट के प्रसंस्करण पर भी निर्भर करता है। प्रविष्टि देरी पैकेट प्रसंस्करण मोड (एंड-टू-एंड या "सेव-एंड-ट्रांसमिट") और प्लेटफ़ॉर्म प्रदर्शन (FPGA या ASIC पर "हार्डवेयर" कार्यान्वयन आमतौर पर CPU पर "सॉफ़्टवेयर" से अधिक तेज़ है) पर निर्भर करता है। L2 एन्क्रिप्शन लगभग हमेशा L3 या L4 पर एन्क्रिप्शन की तुलना में कम प्रविष्टि देरी है: प्रभाव यह है कि L3 / L4 पर एन्क्रिप्ट करने वाले उपकरण अक्सर परिवर्तित होते हैं। उदाहरण के लिए, FPGA पर कार्यान्वित उच्च गति वाले ईथरनेट एन्कोडर और L2 पर एन्क्रिप्ट करने के लिए, एन्क्रिप्शन ऑपरेशन के कारण देरी गायब हो जाती है - कभी-कभी जब एन्क्रिप्शन को उपकरणों की एक जोड़ी पर सक्षम किया जाता है, तो उनके द्वारा शुरू की गई कुल देरी भी कम हो जाती है! एक छोटी सी देरी महत्वपूर्ण है जहां यह चैनल में कुल देरी के लिए तुलनीय है, जिसमें सिग्नल प्रसार देरी भी शामिल है, जो लगभग 5 μs प्रति किलोमीटर है। यही है, हम कह सकते हैं कि शहरी नेटवर्क (दसियों किलोमीटर के पार) के लिए माइक्रोसेकंड बहुत कुछ हल कर सकते हैं। उदाहरण के लिए, तुल्यकालिक डेटाबेस प्रतिकृति, उच्च आवृत्ति व्यापार, एक ही ब्लॉकचेन के लिए।

प्रविष्टि देरी

प्रविष्टि देरीscalability

बड़े वितरित नेटवर्क में कई हजारों नोड्स और नेटवर्क डिवाइस शामिल हो सकते हैं, स्थानीय क्षेत्र नेटवर्क के सैकड़ों सेगमेंट। यह महत्वपूर्ण है कि एन्क्रिप्शन समाधान वितरित नेटवर्क के आकार और टोपोलॉजी पर अपने अतिरिक्त प्रतिबंध नहीं लगाते हैं। यह मुख्य रूप से होस्ट और नेटवर्क पते की अधिकतम संख्या पर लागू होता है। इस तरह की सीमाओं का सामना किया जा सकता है, उदाहरण के लिए, जब एन्क्रिप्शन नेटवर्क (स्वतंत्र सुरक्षित कनेक्शन या सुरंगों के साथ) या चयनात्मक एन्क्रिप्शन (उदाहरण के लिए, प्रोटोकॉल नंबर या वीएलएएन) द्वारा संरक्षित मल्टीपॉइंट टोपोलॉजी को लागू किया जाता है। यदि एक ही समय में नेटवर्क पते (मैक, आईपी, वीएलएएन आईडी) का उपयोग तालिका में कुंजियों के रूप में किया जाता है, तो पंक्तियों की संख्या सीमित है, फिर ये सीमाएं यहां दिखाई देती हैं।

इसके अलावा, बड़े नेटवर्क में अक्सर कई संरचनात्मक स्तर होते हैं, जिसमें एक कोर नेटवर्क भी शामिल है, जिनमें से प्रत्येक की अपनी एड्रेसिंग योजना और अपनी स्वयं की रूटिंग पॉलिसी होती है। इस दृष्टिकोण को लागू करने के लिए, विशेष फ्रेम प्रारूप (जैसे क्यू-इन-क्यू या मैक-इन-मैक) और राउटिंग प्रोटोकॉल अक्सर उपयोग किए जाते हैं। ऐसे नेटवर्क के निर्माण में बाधा न डालने के लिए, एन्क्रिप्शन उपकरणों को ऐसे फ़्रेमों को सही ढंग से संभालना चाहिए (अर्थात, इस अर्थ में, स्केलेबिलिटी का मतलब संगतता होगा - उस पर अधिक)।

लचीलापन

यहां हम विभिन्न कॉन्फ़िगरेशन, वायरिंग आरेख, टोपोलॉजी और अधिक का समर्थन करने के बारे में बात कर रहे हैं। उदाहरण के लिए, कैरियर ईथरनेट प्रौद्योगिकियों पर आधारित स्विच्ड नेटवर्कों के लिए, इसका अर्थ विभिन्न प्रकार के आभासी कनेक्शनों (ई-लाइन, ई-लैन, ई-ट्री), विभिन्न प्रकार की सेवा (बंदरगाहों और वीएलएएन दोनों पर) और विभिन्न परिवहन तकनीकों (वे पहले से ही ऊपर सूचीबद्ध)। यही है, डिवाइस को रैखिक (पॉइंट-टू-पॉइंट) और मल्टीपॉइंट मोड दोनों में काम करने में सक्षम होना चाहिए, अलग-अलग वीएलएएन के लिए अलग-अलग सुरंग स्थापित करना और सुरक्षित चैनल के अंदर अनियंत्रित पैकेट वितरण की अनुमति देना चाहिए। साइफर (सामग्री प्रमाणीकरण के साथ या बिना) के संचालन के विभिन्न मोड का चयन करने की क्षमता और पैकेट ट्रांसमिशन के विभिन्न मोड आपको वर्तमान परिस्थितियों के आधार पर शक्ति और प्रदर्शन को संतुलित करने की अनुमति देते हैं।

दोनों निजी नेटवर्क का समर्थन करना भी महत्वपूर्ण है, जिनमें से उपकरण एक संगठन के हैं (या इसे किराए पर दिया गया है), और ऑपरेटर नेटवर्क, जिनमें से विभिन्न खंडों का प्रबंधन विभिन्न कंपनियों द्वारा किया जाता है। यह अच्छा है यदि समाधान आपको अपने स्वयं के संसाधनों और एक तृतीय-पक्ष संगठन (प्रबंधित सेवा मॉडल के अनुसार) दोनों का प्रबंधन करने की अनुमति देता है।

वाहक नेटवर्क में, एक और विशेषता महत्वपूर्ण है - व्यक्तिगत ग्राहकों (ग्राहकों) के क्रिप्टोग्राफ़िक अलगाव के रूप में बहु-किरायेदारी (विभिन्न ग्राहकों द्वारा साझा) के लिए समर्थन जिसका ट्रैफ़िक एन्क्रिप्शन उपकरणों के एक ही सेट से गुजरता है। एक नियम के रूप में, इसके लिए प्रत्येक ग्राहक के लिए कुंजी और प्रमाण पत्र के अलग-अलग सेट का उपयोग करने की आवश्यकता होती है।यदि डिवाइस को एक विशिष्ट परिदृश्य के लिए खरीदा जाता है, तो ये सभी सुविधाएँ बहुत महत्वपूर्ण नहीं हो सकती हैं - आपको बस यह सुनिश्चित करने की आवश्यकता है कि डिवाइस उस चीज का समर्थन करता है जो आपको अभी चाहिए। लेकिन अगर भविष्य के परिदृश्यों का समर्थन करने के लिए समाधान को "विकास के लिए" प्राप्त किया जाता है, और "कॉर्पोरेट मानक" के रूप में चुना जाता है, तो लचीलापन शानदार नहीं होगा - विशेष रूप से विभिन्न विक्रेताओं के उपकरणों की इंटरऑपरेबिलिटी (नीचे या उससे अधिक) पर प्रतिबंधों को ध्यान में रखते हुए।सादगी और सुविधा

सेवाक्षमता भी एक बहु-कारक अवधारणा है। यह लगभग कहा जा सकता है कि ये अपने जीवन चक्र के विभिन्न चरणों में समाधान का समर्थन करने के लिए आवश्यक एक निश्चित योग्यता के विशेषज्ञों द्वारा खर्च किए गए कुल समय हैं। यदि कोई लागत नहीं है, और स्थापना, कॉन्फ़िगरेशन, संचालन पूरी तरह से स्वचालित है, तो लागत शून्य है, और सुविधा निरपेक्ष है। बेशक, वास्तविक दुनिया में ऐसा नहीं होता है। उचित सन्निकटन एक "तार पर गाँठ" मॉडल है(bump-in-the-wire), या पारदर्शी कनेक्शन, जिसमें एन्क्रिप्शन उपकरणों के जोड़ और वियोग को नेटवर्क कॉन्फ़िगरेशन के लिए किसी भी मैनुअल या स्वचालित परिवर्तन की आवश्यकता नहीं होती है। यह समाधान के रखरखाव को सरल करता है: आप एन्क्रिप्शन फ़ंक्शन को सुरक्षित रूप से चालू और बंद कर सकते हैं, और यदि आवश्यक हो तो बस एक नेटवर्क केबल के साथ डिवाइस को "बायपास" करें (अर्थात, नेटवर्क उपकरण के उन बंदरगाहों को सीधे कनेक्ट करें जिनसे यह जुड़ा था)। सच है, एक ही माइनस है - हमलावर वही कर सकता है। "वायर पर नोड" सिद्धांत को लागू करने के लिए, न केवल डेटा परत , बल्कि नियंत्रण और प्रबंधन परतों के ट्रैफ़िक को ध्यान में रखना आवश्यक है।- उपकरणों को उनके लिए पारदर्शी होना चाहिए। इसलिए, इस तरह के ट्रैफ़िक को केवल तब एन्क्रिप्ट किया जा सकता है जब एन्क्रिप्शन डिवाइस के बीच नेटवर्क में इन प्रकार के ट्रैफ़िक के कोई प्राप्तकर्ता नहीं होते हैं, क्योंकि यदि इसे छोड़ दिया जाता है या एन्क्रिप्ट किया जाता है, तो एन्क्रिप्शन को सक्षम या अक्षम करने पर नेटवर्क कॉन्फ़िगरेशन बदल सकता है। एन्क्रिप्शन डिवाइस भौतिक स्तर पर सिग्नलिंग के लिए भी पारदर्शी हो सकता है। विशेष रूप से, जब एक सिग्नल खो जाता है, तो उसे सिग्नल की दिशा में इस नुकसान (यानी इसके ट्रांसमीटरों को बंद करना) और आगे ("खुद के लिए") को प्रसारित करना चाहिए।आईएस और आईटी विभागों, विशेष रूप से, नेटवर्क विभाग के बीच शक्तियों के अलगाव में समर्थन भी महत्वपूर्ण है। एन्क्रिप्शन समाधान को संगठन के अभिगम नियंत्रण और ऑडिट मॉडल का समर्थन करना चाहिए। नियमित संचालन करने के लिए विभिन्न विभागों के बीच बातचीत की आवश्यकता को कम से कम किया जाना चाहिए। इसलिए, सुविधा के संदर्भ में एक लाभ विशेष उपकरणों के लिए है जो विशेष रूप से एन्क्रिप्शन कार्यों का समर्थन करते हैं और नेटवर्क संचालन के लिए यथासंभव पारदर्शी हैं। सीधे शब्दों में कहें तो आईएस सेवा कर्मचारियों के पास नेटवर्क सेटिंग बदलने के लिए "नेटवर्कर्स" से संपर्क करने का कोई कारण नहीं होना चाहिए। और उन, बदले में, नेटवर्क की सेवा करते समय एन्क्रिप्शन सेटिंग्स को बदलने की आवश्यकता नहीं होनी चाहिए।एक अन्य कारक नियंत्रण की क्षमता और सुविधा है। उन्हें स्पष्ट, तार्किक होना चाहिए, आयात-निर्यात सेटिंग्स, स्वचालन और इतने पर प्रदान करना चाहिए। तुरंत आपको इस बात पर ध्यान देने की आवश्यकता है कि कौन से नियंत्रण विकल्प उपलब्ध हैं (आमतौर पर उनका स्वयं का नियंत्रण वातावरण, वेब इंटरफेस और कमांड लाइन) और उनमें से प्रत्येक में कौन से कार्यों का सेट है (प्रतिबंध हैं)। एक महत्वपूर्ण कार्य - के लिए समर्थन बैंड से बाहर (आउट-ऑफ-बैंड) प्रबंधन, यह है कि, एक समर्पित नेटवर्क प्रबंधन के माध्यम से और इन-बैंड(इन-बैंड) प्रबंधन, अर्थात्, एक सामान्य नेटवर्क के माध्यम से जिसके माध्यम से उपयोगी यातायात संचारित होता है। नियंत्रणों को आईएस की घटनाओं सहित सभी आपातकालीन स्थितियों का संकेत देना चाहिए। नियमित, दोहराए जाने वाले ऑपरेशनों को स्वचालित रूप से किया जाना चाहिए। यह मुख्य रूप से प्रमुख प्रबंधन से संबंधित है। उन्हें स्वतः उत्पन्न / वितरित किया जाना चाहिए। PKI सपोर्ट एक बड़ा प्लस है।अनुकूलता

यही है, नेटवर्क मानकों के साथ डिवाइस संगतता। और यह न केवल IEEE जैसे प्रतिष्ठित संगठनों द्वारा अपनाए गए औद्योगिक मानकों को संदर्भित करता है, बल्कि उद्योग के नेताओं के ब्रांडेड प्रोटोकॉल, जैसे कि, उदाहरण के लिए, सिस्को। संगतता सुनिश्चित करने के दो प्रमुख तरीके हैं: या तो पारदर्शिता के माध्यम से , या स्पष्ट प्रोटोकॉल समर्थन के माध्यम से (जब एक एन्क्रिप्शन डिवाइस कुछ प्रोटोकॉल के लिए नेटवर्क नोड में से एक बन जाता है और इस प्रोटोकॉल के नियंत्रण यातायात को संसाधित करता है)। नेटवर्क के साथ संगतता नियंत्रण प्रोटोकॉल के कार्यान्वयन की पूर्णता और शुद्धता पर निर्भर करती है। PHY स्तर (गति, संचरण माध्यम, कोडिंग योजना), किसी भी MTU के साथ विभिन्न स्वरूपों के ईथरनेट फ्रेम, विभिन्न L3 सेवा प्रोटोकॉल (मुख्य रूप से टीसीपी / आईपी परिवार) के लिए विभिन्न विकल्पों का समर्थन करना महत्वपूर्ण है।उत्परिवर्तन तंत्र के माध्यम से पारदर्शिता सुनिश्चित की जाती है (अस्थायी रूप से एन्क्रिप्टर्स के बीच ट्रैफ़िक में खुले हेडर्स की सामग्री को बदलना), स्किपिंग (जब व्यक्तिगत पैकेट अनएन्क्रिप्टेड रहते हैं), और एन्क्रिप्शन की शुरुआत के इंडेंटेशन (जब आमतौर पर एन्क्रिप्टेड पैकेट फ़ील्ड एन्क्रिप्टेड नहीं होते हैं)। पारदर्शिता कैसे सुनिश्चित की जाती है।इसलिए, हमेशा निर्दिष्ट करें कि किसी विशेष प्रोटोकॉल के लिए समर्थन कैसे प्रदान किया जाता है। अक्सर पारदर्शी मोड में समर्थन अधिक सुविधाजनक और विश्वसनीय होता है।

पारदर्शिता कैसे सुनिश्चित की जाती है।इसलिए, हमेशा निर्दिष्ट करें कि किसी विशेष प्रोटोकॉल के लिए समर्थन कैसे प्रदान किया जाता है। अक्सर पारदर्शी मोड में समर्थन अधिक सुविधाजनक और विश्वसनीय होता है।अंतर

यह भी संगत है, लेकिन एक अलग अर्थ में, अन्य निर्माताओं सहित एन्क्रिप्शन उपकरणों के अन्य मॉडलों के साथ काम करने की क्षमता है। बहुत कुछ एन्क्रिप्शन प्रोटोकॉल के मानकीकरण की स्थिति पर निर्भर करता है। एल 1 पर आम तौर पर स्वीकृत एन्क्रिप्शन मानक नहीं हैं।ईथरनेट नेटवर्क के लिए एल 2 एन्क्रिप्शन 802.1ae (MACsec) मानक है, लेकिन इसका इस्तेमाल नहीं करता है के माध्यम से (एंड-टू-एंड), और अंतर-पीएन, "हॉप-बाय-हॉप" एन्क्रिप्शन, और इसके मूल संस्करण में वितरित नेटवर्क में उपयोग के लिए अनुपयुक्त है, इसलिए इसके मालिकाना एक्सटेंशन दिखाई दिए कि इस सीमा (निश्चित रूप से, अन्य निर्माताओं से उपकरण के साथ अंतर के कारण) को दूर किया। सच है, 2018 में, वितरित नेटवर्क के लिए समर्थन 802.1ae मानक में जोड़ा गया था, लेकिन अभी भी GOST एन्क्रिप्शन एल्गोरिथ्म सेट के लिए कोई समर्थन नहीं है। इसलिए, मालिकाना, गैर-मानक L2 एन्क्रिप्शन प्रोटोकॉल, एक नियम के रूप में, अधिक दक्षता (विशेष रूप से, कम बैंडविड्थ ओवरहेड) और लचीलेपन (एल्गोरिदम और एन्क्रिप्शन मोड को बदलने की क्षमता) की विशेषता है।उच्च स्तर (L3 और L4) में मान्यता प्राप्त मानक हैं, विशेष रूप से IPsec और TLS, तो सब कुछ इतना सरल नहीं है। तथ्य यह है कि इन मानकों में से प्रत्येक प्रोटोकॉल का एक सेट है, जिनमें से प्रत्येक के अलग-अलग संस्करण और एक्सटेंशन हैं, कार्यान्वयन के लिए अनिवार्य या वैकल्पिक। इसके अलावा, कुछ निर्माता L3 / L4 पर अपने मालिकाना एन्क्रिप्शन प्रोटोकॉल का उपयोग करना पसंद करते हैं। इसलिए, ज्यादातर मामलों में यह पूर्ण अंतर पर गिनती के लायक नहीं है, लेकिन यह महत्वपूर्ण है कि कम से कम विभिन्न मॉडलों और एक ही निर्माता की विभिन्न पीढ़ियों के बीच बातचीत सुनिश्चित हो।विश्वसनीयता

विभिन्न समाधानों की तुलना करने के लिए, आप विफलताओं या उपलब्धता कारक के बीच या तो माध्य समय का उपयोग कर सकते हैं। यदि ये आंकड़े नहीं हैं (या उन पर कोई भरोसा नहीं है), तो एक गुणात्मक तुलना की जा सकती है। लाभ सुविधाजनक नियंत्रण (कॉन्फ़िगरेशन त्रुटियों का कम जोखिम), विशेष एन्क्रिप्टर्स (उसी कारण के लिए) के साथ-साथ विफलता के पता लगाने और उन्मूलन के लिए न्यूनतम समय के साथ समाधान के लिए होगा, जिसमें नोड्स और उपकरणों के "हॉट" बैकअप शामिल हैं।की लागत

लागत के संदर्भ में, अधिकांश आईटी समाधानों की तरह, यह स्वामित्व की कुल लागत की तुलना करने के लायक है। इसकी गणना करने के लिए, आप पहिया को सुदृढ़ नहीं कर सकते हैं, लेकिन किसी भी उपयुक्त तकनीक (उदाहरण के लिए, गार्टनर से) और किसी भी कैलकुलेटर का उपयोग करें (उदाहरण के लिए, जो पहले से ही TCO की गणना करने के लिए संगठन में उपयोग किया जाता है)। यह स्पष्ट है कि नेटवर्क एन्क्रिप्शन समाधान के लिए, स्वामित्व की कुल लागत में समाधान को खरीदने या किराए पर लेने की प्रत्यक्ष लागत, उपकरण रखने के लिए बुनियादी ढांचा और तैनाती, प्रशासन और रखरखाव की लागत शामिल हैं (यह कोई फर्क नहीं पड़ता, अपने आप पर या तीसरे पक्ष के संगठन के रूप में)। अप्रत्यक्षडाउनटाइम से लागत (अंत-उपयोगकर्ता उत्पादकता के नुकसान के कारण)। वहाँ शायद केवल एक सूक्ष्मता है। समाधान प्रदर्शन के प्रभाव को अलग-अलग तरीकों से ध्यान में रखा जा सकता है: या तो उत्पादकता में गिरावट के कारण अप्रत्यक्ष लागत के रूप में, या एन्क्रिप्शन के उपयोग के कारण नेटवर्क प्रदर्शन में गिरावट की भरपाई करने वाले नेटवर्क उपकरणों की खरीद / उन्नयन और रखरखाव के लिए "आभासी" प्रत्यक्ष लागत के रूप में। किसी भी मामले में, पर्याप्त सटीकता के साथ गणना करने में मुश्किल होने वाले खर्चों की गणना "ब्रैकेट" के लिए बेहतर है: इस तरह से अंतिम मूल्य में अधिक आत्मविश्वास होगा। और, हमेशा की तरह, किसी भी स्थिति में, उनके उपयोग के विशिष्ट परिदृश्य के लिए TCO द्वारा विभिन्न उपकरणों की तुलना करना समझ में आता है - वास्तविक या सामान्य।सहनशीलता

और अंतिम विशेषता निर्णय की स्थिरता है। ज्यादातर मामलों में, स्थायित्व को केवल विभिन्न समाधानों की तुलना करके गुणात्मक रूप से मूल्यांकन किया जा सकता है। हमें याद रखना चाहिए कि एन्क्रिप्शन डिवाइस न केवल एक साधन है, बल्कि सुरक्षा का एक उद्देश्य भी है। उन्हें विभिन्न खतरों से अवगत कराया जा सकता है। अग्रभूमि में संदेशों की गोपनीयता, प्रजनन और संशोधन के खतरे हैं। इन खतरों को सिफर या इसके अलग-अलग तरीकों की कमजोरियों के माध्यम से, एन्क्रिप्शन प्रोटोकॉल में कमजोरियों के माध्यम से (एक कनेक्शन स्थापित करने और चरणों को वितरित / वितरित करने के चरणों सहित) महसूस किया जा सकता है। इसका लाभ उन समाधानों के लिए होगा जो एन्क्रिप्शन एल्गोरिदम को बदलने या सिफर मोड (कम से कम फर्मवेयर अपडेट के माध्यम से) को बदलने की अनुमति देते हैं, समाधान के लिए सबसे पूर्ण एन्क्रिप्शन प्रदान करते हैं, हमलावर से न केवल उपयोगकर्ता डेटा छिपाते हैं।लेकिन पते और अन्य सेवा की जानकारी, साथ ही उन समाधानों को भी जो न केवल एन्क्रिप्ट करते हैं, बल्कि संदेश को प्रजनन और संशोधन से भी बचाते हैं। सभी आधुनिक एन्क्रिप्शन एल्गोरिदम, इलेक्ट्रॉनिक हस्ताक्षर, मुख्य पीढ़ी और अन्य, जो मानकों में निहित हैं, ताकत को एक ही माना जा सकता है (अन्यथा आप क्रिप्टोग्राफी के विकलों में खो सकते हैं)। क्या यह निश्चित रूप से GOST एल्गोरिदम होना चाहिए? यहां सब कुछ सरल है: यदि एप्लिकेशन परिदृश्य को क्रिप्टोग्राफिक सूचना संरक्षण के लिए FSB के प्रमाणन की आवश्यकता होती है (और रूस में यह सबसे अधिक बार होता है) अधिकांश नेटवर्क एन्क्रिप्शन परिदृश्यों के लिए यह है), तो हम केवल प्रमाणित लोगों के बीच चयन करते हैं। यदि नहीं, तो बिना प्रमाणपत्र के उपकरणों को विचार से हटाने का कोई मतलब नहीं है।सभी आधुनिक एन्क्रिप्शन एल्गोरिदम, इलेक्ट्रॉनिक हस्ताक्षर, मुख्य पीढ़ी और अन्य, जो मानकों में निहित हैं, ताकत को एक ही माना जा सकता है (अन्यथा आप क्रिप्टोग्राफी के विकलों में खो सकते हैं)। क्या यह निश्चित रूप से GOST एल्गोरिदम होना चाहिए? यहां सब कुछ सरल है: यदि एप्लिकेशन परिदृश्य को क्रिप्टोग्राफिक सूचना संरक्षण के लिए FSB के प्रमाणन की आवश्यकता होती है (और रूस में यह सबसे अधिक बार होता है) अधिकांश नेटवर्क एन्क्रिप्शन परिदृश्यों के लिए यह है), तो हम केवल प्रमाणित लोगों के बीच चयन करते हैं। यदि नहीं, तो बिना प्रमाणपत्र के उपकरणों को विचार से हटाने का कोई मतलब नहीं है।सभी आधुनिक एन्क्रिप्शन एल्गोरिदम, इलेक्ट्रॉनिक हस्ताक्षर, मुख्य पीढ़ी और अन्य, जो मानकों में निहित हैं, ताकत को एक ही माना जा सकता है (अन्यथा आप क्रिप्टोग्राफी के विकलों में खो सकते हैं)। क्या यह निश्चित रूप से GOST एल्गोरिदम होना चाहिए? यहां सब कुछ सरल है: यदि एप्लिकेशन परिदृश्य को क्रिप्टोग्राफिक सूचना संरक्षण के लिए FSB के प्रमाणन की आवश्यकता होती है (और रूस में यह सबसे अधिक बार होता है) अधिकांश नेटवर्क एन्क्रिप्शन परिदृश्यों के लिए यह है), तो हम केवल प्रमाणित लोगों के बीच चयन करते हैं। यदि नहीं, तो बिना प्रमाणपत्र के उपकरणों को विचार से हटाने का कोई मतलब नहीं है।यदि एप्लिकेशन परिदृश्य को क्रिप्टोग्राफ़िक सूचना सुरक्षा के लिए FSB के प्रमाणन की आवश्यकता होती है (और रूस में यह सबसे अधिक बार होता है) तो अधिकांश नेटवर्क एन्क्रिप्शन परिदृश्यों के लिए यह है), फिर हम केवल प्रमाणित लोगों के बीच चयन करते हैं। यदि नहीं, तो यह बिना प्रमाण पत्र के उपकरणों को विचार से हटाने का कोई मतलब नहीं है।यदि एप्लिकेशन परिदृश्य को क्रिप्टोग्राफ़िक सूचना सुरक्षा के लिए FSB के प्रमाणन की आवश्यकता होती है (और रूस में यह सबसे अधिक बार होता है) तो अधिकांश नेटवर्क एन्क्रिप्शन परिदृश्यों के लिए यह है), फिर हम केवल प्रमाणित लोगों के बीच चयन करते हैं। यदि नहीं, तो बिना प्रमाणपत्र के उपकरणों को विचार से हटाने का कोई मतलब नहीं है।एक और खतरा हैकिंग का खतरा है, डिवाइस तक अनधिकृत पहुंच (मामले के बाहर और अंदर भौतिक पहुंच सहित)। खतरे को कार्यान्वयनकमजोरियों के माध्यम से महसूस किया जा सकता है - हार्डवेयर और कोड में। इसलिए, लाभ नेटवर्क के माध्यम से न्यूनतम "हमले की सतह" के समाधान के लिए होगा, भौतिक पहुंच से सुरक्षित आवासों के साथ (छेड़छाड़ सेंसर के साथ, मामला खुलने पर महत्वपूर्ण जानकारी की स्वचालित सुरक्षा और स्वत: रीसेट के साथ), साथ ही उन फर्मवेयर अपडेट की अनुमति दें जब कोड में भेद्यता ज्ञात हो जाती है। एक और तरीका है: यदि सभी उपकरणों की तुलना की जा रही है, तो एफएसबी प्रमाण पत्र हैं, तो क्रिप्टोग्राफिक सूचना सुरक्षा प्रमाणपत्र वर्ग जिसके अनुसार प्रमाण पत्र जारी किया गया है, को क्रैकिंग के प्रतिरोध का संकेतक माना जा सकता है।अंत में, एक अन्य प्रकार का खतरा कॉन्फ़िगरेशन और संचालन में त्रुटियां हैं, मानव कारक अपने शुद्धतम रूप में। यहां विशेष एनक्रिप्टर्स का एक और लाभ अभिसरण समाधानों पर दिखाया गया है, जो अक्सर अनुभवी "नेटवर्कर्स" पर केंद्रित होते हैं, और "साधारण", व्यापक-प्रोफ़ाइल सूचना सुरक्षा विशेषज्ञों के लिए कठिनाइयों का कारण बन सकते हैं।संक्षेप में देना

सिद्धांत रूप में, कोई व्यक्ति विभिन्न उपकरणों की तुलना के लिए एक निश्चित अभिन्न संकेतक की पेशकश कर सकता है, जैसे कुछजहाँ p संकेतक का भार है, और r इस संकेतक के अनुसार उपकरण का रैंक है, और उपरोक्त किसी भी विशेषता को "परमाणु" संकेतक में विभाजित किया जा सकता है। इस तरह का एक सूत्र उपयोगी हो सकता है, उदाहरण के लिए, जब पूर्व-सहमति नियमों के अनुसार निविदा प्रस्तावों की तुलना करना। लेकिन आप एक साधारण तालिका जैसे प्राप्त कर सकते हैंमुझे सवालों और रचनात्मक आलोचनाओं का जवाब देने में खुशी होगी।