इस लेख में मैं KEENETIC 4G इंटरनेट केंद्र पर आधारित बजट समाधान के माध्यम से एक औद्योगिक प्रोग्रामेबल लॉजिक कंट्रोलर (इसके बाद पीएलसी) के लिए रिमोट एक्सेस के आयोजन में प्राप्त अनुभव के बारे में बात करना चाहता हूं।

यह आलेख विशेष रूप से प्रक्रिया नियंत्रण प्रणालियों के क्षेत्र के विशेषज्ञों के लिए दिलचस्प होगा, जिन्होंने रिमोट एक्सेस के संगठन के बारे में पूछा था, लेकिन यह नहीं पता था कि कहां से शुरू करना है।

तो चलिए शुरू करते है!

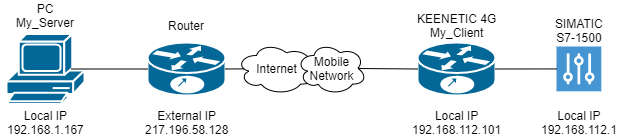

इस उदाहरण में, हम सबसे आम विकल्प पर विचार करते हैं, अर्थात्:

- स्थानीय कंप्यूटर जो पीएलसी प्रोग्रामिंग के लिए टीआईए पोर्टल पैकेज के साथ ओपनवीपीएन सर्वर होगा। (LAN 192.168.1.0)

- एक बाहरी सफेद आईपी पते के साथ एक एंटरप्राइज़ राउटर (उदाहरण के लिए, 217.196.58.128)।

- KEENETIC 4 जी इंटरनेट केंद्र एक खुला OpenVPN ग्राहक मोबाइल संचार से जुड़ा हुआ है।

- प्रोग्रामेबल लॉजिक कंट्रोलर SIMATIC S7-1500 (LAN 192.168.112.0)।

पार्टियों में से एक पर बाहरी सफेद आईपी पते की उपस्थिति ओपनवीपीएन सर्वर को काम करने के लिए एक शर्त है (ओपन आईपीपीएन सर्वर को सफेद आईपी पते की तरफ स्थित होना चाहिए)।

KEENETIC इंटरनेट केंद्र और कार्य केंद्र के बीच वीपीएन कनेक्शन स्थापित करने के लिए, हमें निम्नलिखित सॉफ़्टवेयर स्थापित करने की आवश्यकता है:

- OpenVPN - सुरक्षित आभासी निजी नेटवर्क बनाने के लिए एक कार्यक्रम, सर्वर से दूरस्थ कनेक्शन

- XCA - एक ग्राफिकल इंटरफ़ेस के साथ आसानी से प्रमाण पत्र बनाने का कार्यक्रम

- नोटपैड ++ - टेक्स्ट एडिटर (वैकल्पिक)

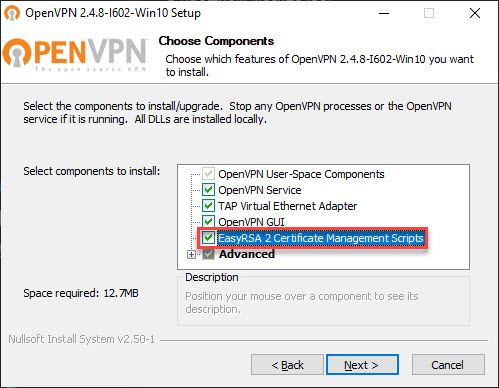

Windows पर OpenVPN पैकेज स्थापित करना।

इज़ीआरएसए घटक स्थापित करें (अंतर्निहित उपकरण का उपयोग करके प्रमाण पत्र बनाने के लिए) (वैकल्पिक)।

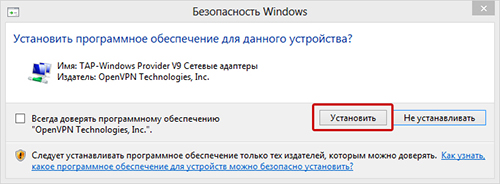

ड्राइवर को स्थापित करने के बारे में एक संदेश के मामले में, "इंस्टॉल करें" पर क्लिक करें।

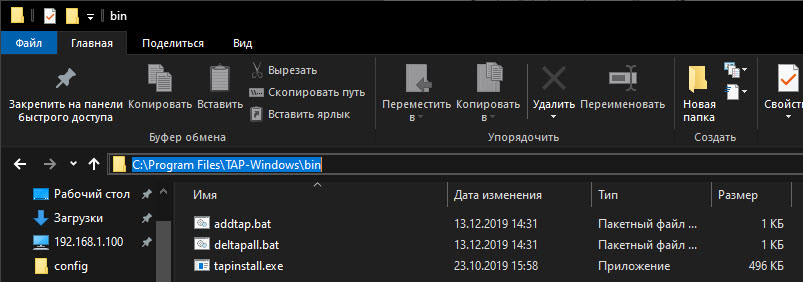

यदि आपको कई वर्चुअल एडेप्टर इंस्टॉल करने की आवश्यकता है या यदि वर्चुअल एडॉप्टर सही तरीके से इंस्टॉल नहीं किया गया है, तो नीचे दिए गए पते पर जाएं और "addtab.bat" स्क्रिप्ट चलाएं:

C: \ Program Files \ TAP-Windows \ bin

X.509 प्रमाण पत्र बनाना

1. XCA स्थापित करें

XCA - एक ग्राफिकल इंटरफ़ेस के साथ आसानी से प्रमाण पत्र बनाने का कार्यक्रम2. एक डेटाबेस बनाएँ

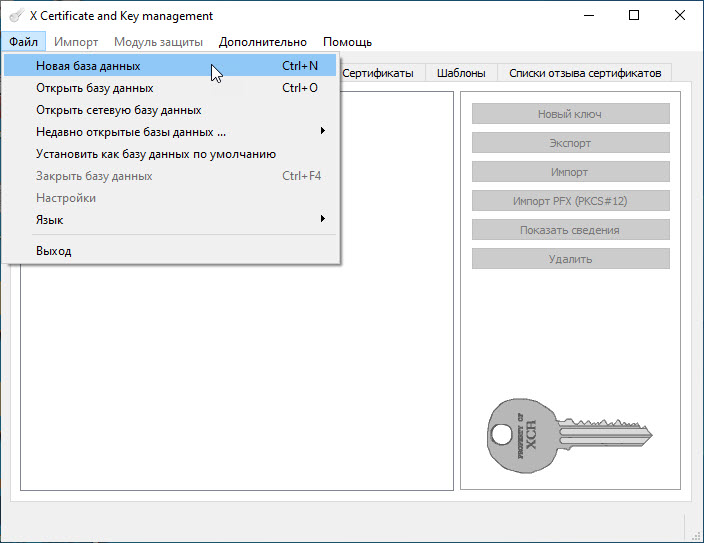

"फ़ाइल" -> "नया डेटाबेस", फिर प्रोग्राम एक पासवर्ड के लिए पूछेगा, एक पासवर्ड दर्ज करें या फ़ील्ड खाली छोड़ दें और "ओके" पर क्लिक करें।

3. एक प्रमाणीकरण प्राधिकरण का प्रमाण पत्र बनाएं (CA)

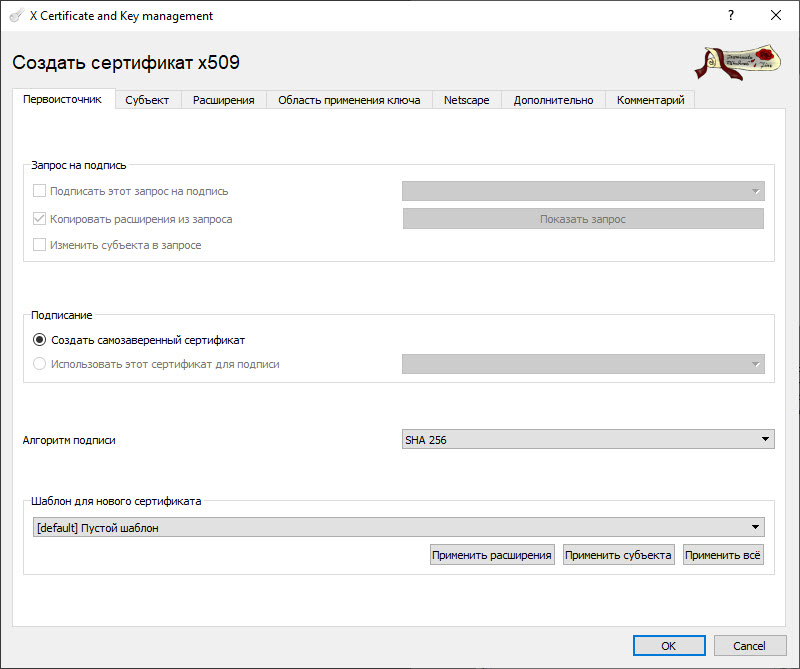

ऐसा करने के लिए, "प्रमाणपत्र" टैब पर जाएं और "नया प्रमाणपत्र" बटन पर क्लिक करें

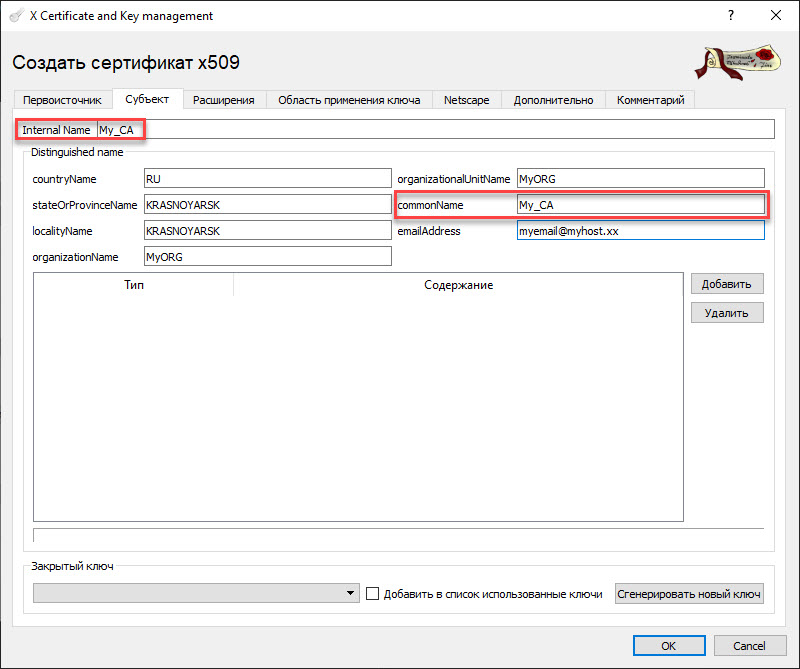

अगला, "विषय" टैब पर स्विच करें और आवश्यक फ़ील्ड भरें (जो लाल रंग में हाइलाइट किया गया है उसका एक अद्वितीय नाम होना चाहिए)।

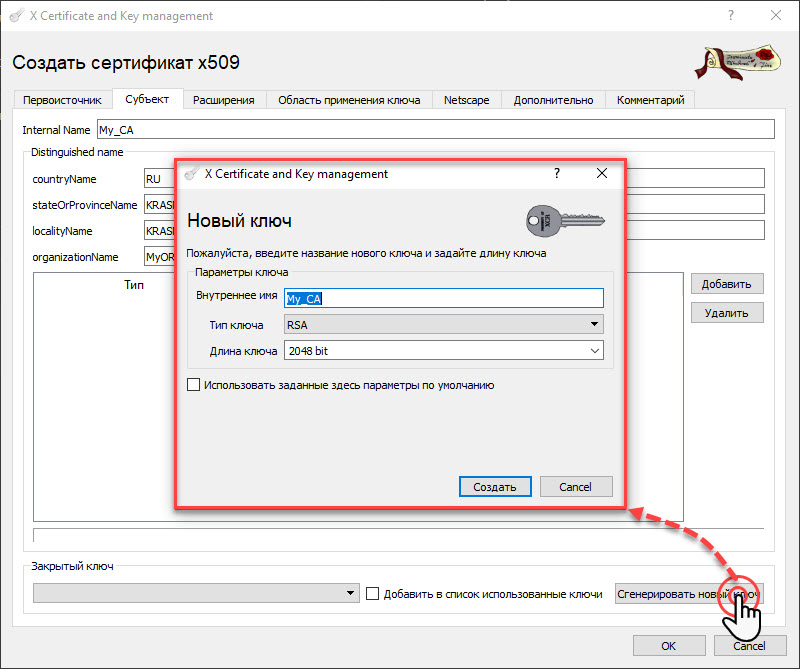

"एक नई कुंजी उत्पन्न करें" पर क्लिक करें और "बनाएं" बटन पर क्लिक करके कार्रवाई की पुष्टि करें।

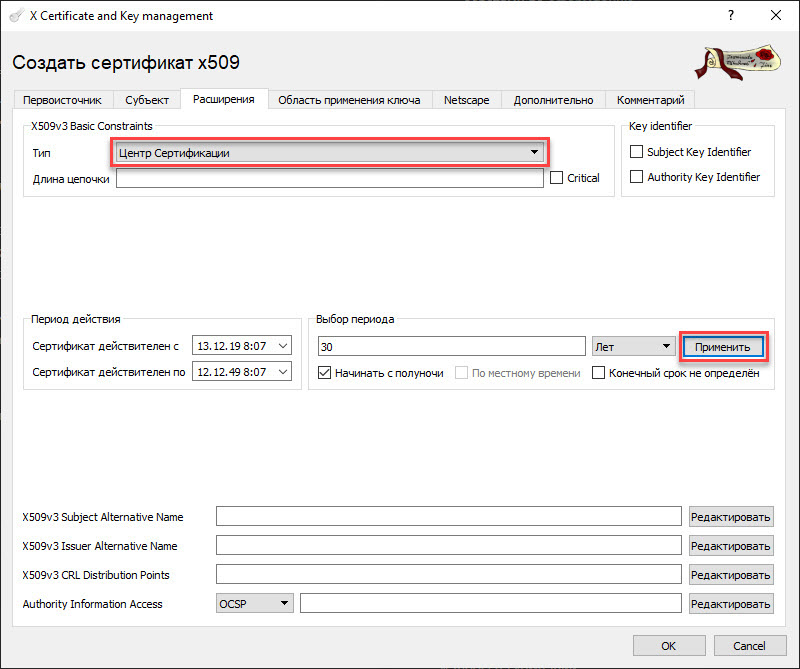

"एक्सटेंशन" टैब पर जाएं, प्रमाण पत्र "प्रमाणन प्राधिकरण" के प्रकार का चयन करें और प्रमाणपत्र वैधता अवधि को कॉन्फ़िगर करें (CA प्रमाणपत्र में कंप्यूटर प्रमाणपत्रों की तुलना में लंबी वैधता अवधि होनी चाहिए जो बाद में बनाई जाएगी।)

"ओके" पर क्लिक करें और अब हम कंप्यूटर प्रमाणपत्रों को कॉन्फ़िगर करना शुरू कर सकते हैं।

4. कंप्यूटर सर्टिफिकेट टेम्प्लेट बनाना

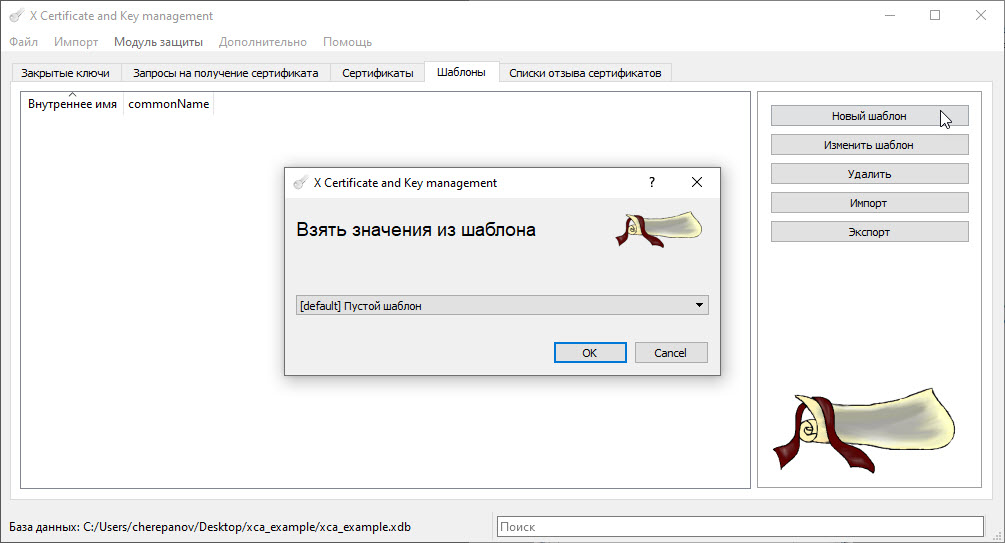

मशीन प्रमाण पत्र के निर्माण को सरल बनाने के लिए, हम पहले से तैयार किए गए टेम्पलेट का उपयोग करेंगे। "टेम्प्लेट" टैब पर स्विच करें और "न्यू टेम्प्लेट" बटन पर क्लिक करें।

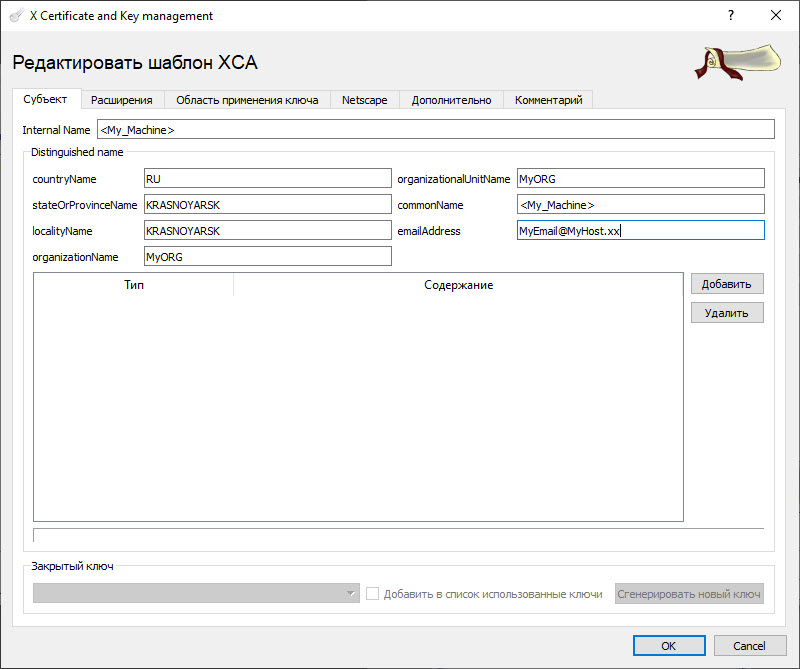

"खाली टेम्पलेट" चुनें और हमारे टेम्पलेट को संपादित करने के लिए आगे बढ़ें, कोण कोष्ठक में नाम भविष्य में अद्वितीय होना चाहिए।

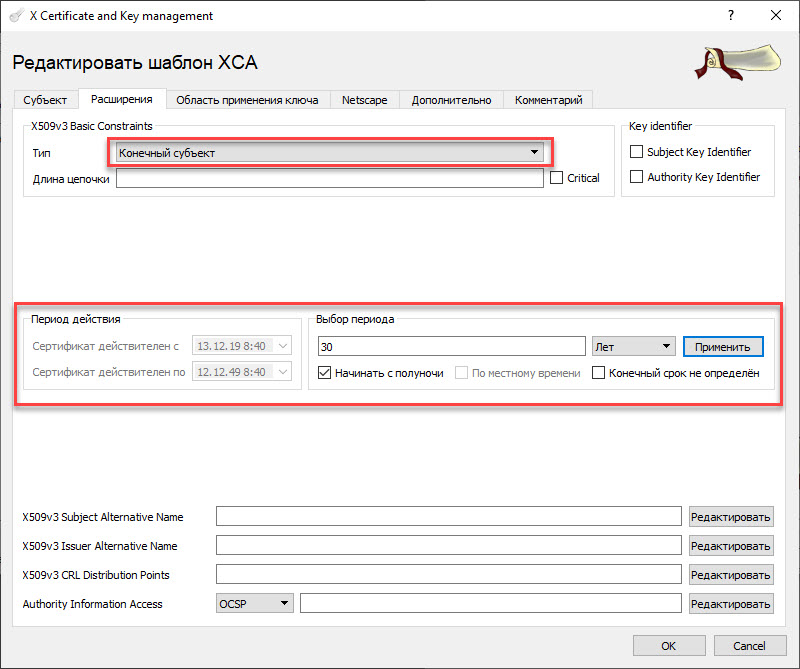

हम "एक्सटेंशन" टैब पर जाते हैं, प्रकार को "अंतिम विषय" पर सेट करते हैं और कंप्यूटर प्रमाण पत्र की वैधता की अवधि को कॉन्फ़िगर करते हैं (यह प्रमाणन केंद्र के प्रमाण पत्र से अधिक नहीं होना चाहिए)।

टेम्पलेट बनाने के लिए ओके पर क्लिक करें।

इस टेम्प्लेट को अब हमारे प्रमाणन केंद्र द्वारा हस्ताक्षरित मशीन प्रमाणपत्र बनाने के लिए आधार के रूप में उपयोग किया जा सकता है।

5. एक टेम्पलेट का उपयोग करके कंप्यूटर प्रमाण पत्र बनाना

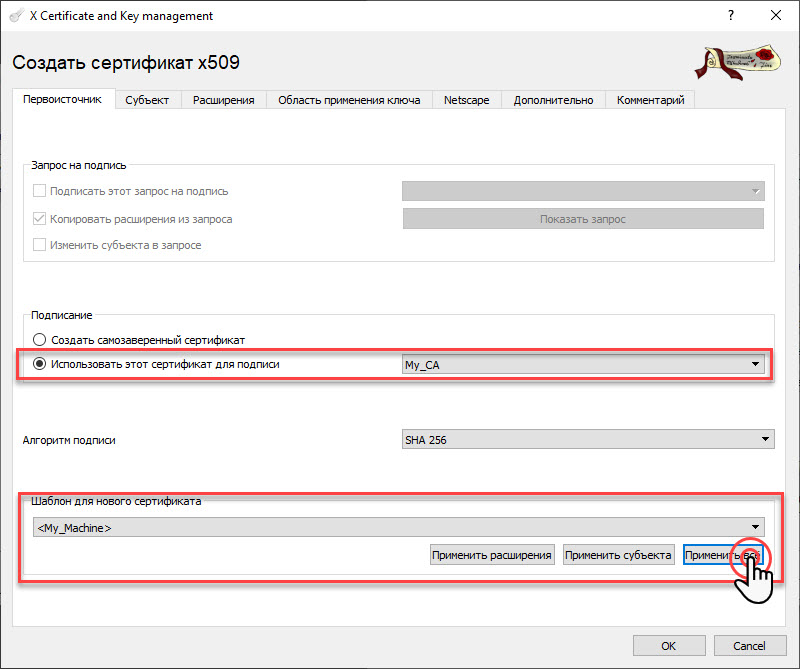

"प्रमाणपत्र" टैब पर स्विच करें और "नया प्रमाणपत्र" बटन पर क्लिक करें, "हस्ताक्षर के लिए इस प्रमाण पत्र का उपयोग करें" विकल्प चुनें, टेम्पलेट के रूप में हमारे <My_Machine> टेम्पलेट का चयन करें, और "सभी को लागू करें" बटन पर क्लिक करें।

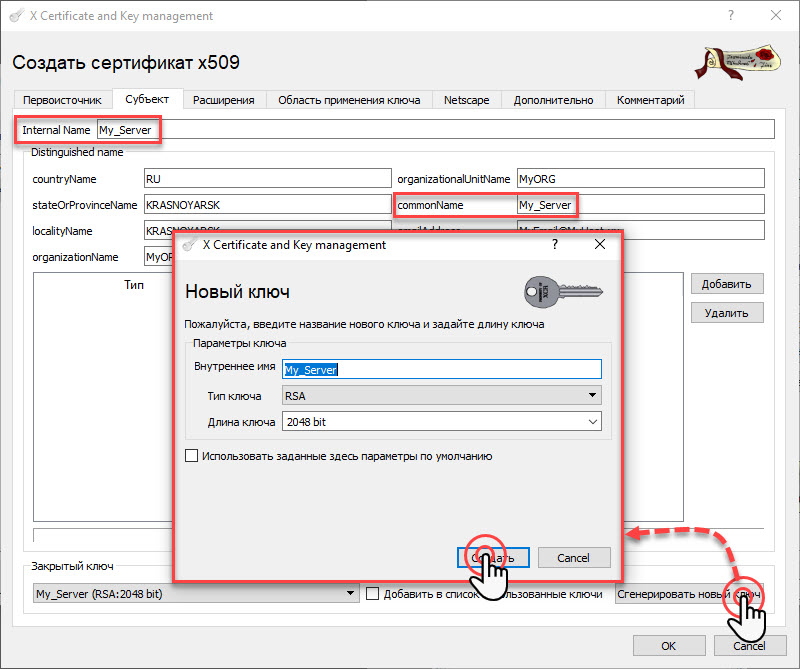

अगला, "विषय" टैब पर जाएं, एक अद्वितीय नाम दर्ज करें, उदाहरण के लिए, "My_Server", एक कुंजी उत्पन्न करें।

इस प्रकार, हमने एक सर्वर प्रमाणपत्र बनाया। हम क्लाइंट प्रमाणपत्र (My_Client) के लिए एक ही प्रक्रिया करते हैं।

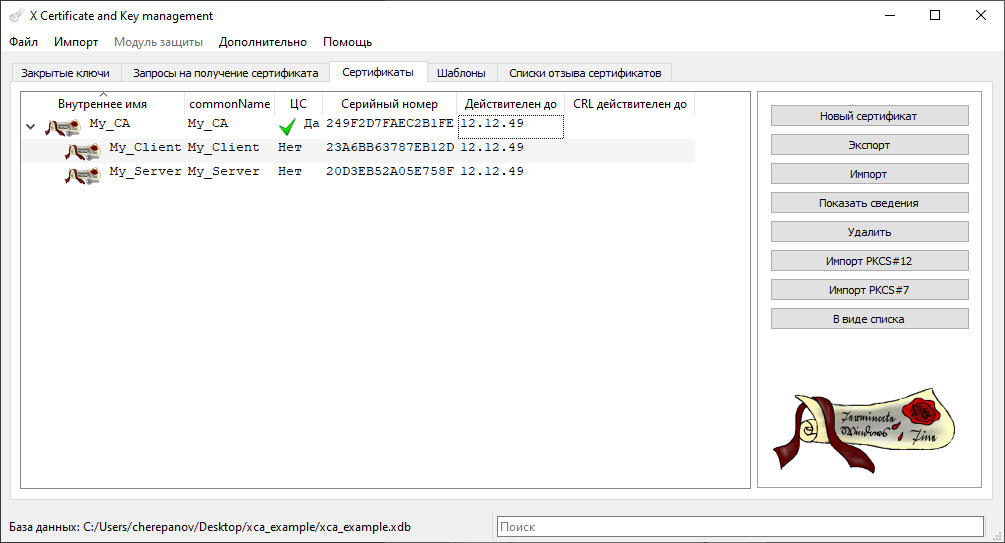

6. मशीन प्रमाणपत्र और चाबियों का निर्यात

OpenVPN क्लाइंट (KEENETIC) और सर्वर (विंडोज पीसी) की कॉन्फ़िगरेशन फ़ाइल बनाने के लिए, हमें प्रमाणित केंद्र, सर्वर प्रमाणपत्र, क्लाइंट प्रमाणपत्र, सर्वर निजी कुंजी, क्लाइंट निजी कुंजी का प्रमाण पत्र निर्यात करने की आवश्यकता है।

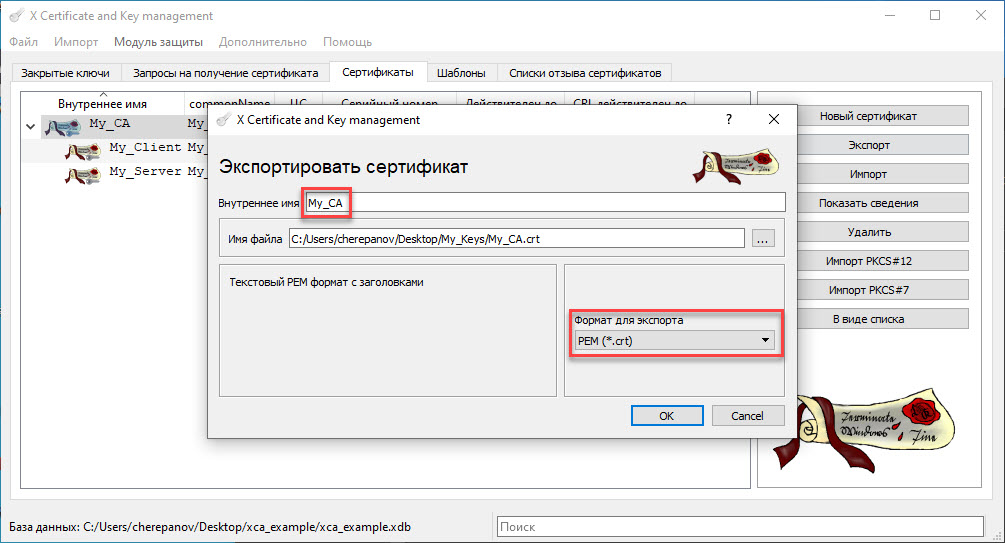

ऐसा करने के लिए, "प्रमाणपत्र" टैब पर जाएं, My_CA प्रमाणन प्राधिकरण के प्रमाण पत्र का चयन करें, "निर्यात" बटन पर क्लिक करें और पहले से बनाए गए फ़ोल्डर पर अपलोड करें, उदाहरण के लिए डेस्कटॉप पर स्थित My_Keys।

हम क्लाइंट प्रमाणपत्र (My_Client) और सर्वर प्रमाणपत्र (My_Server) के लिए भी ऐसा ही करते हैं।

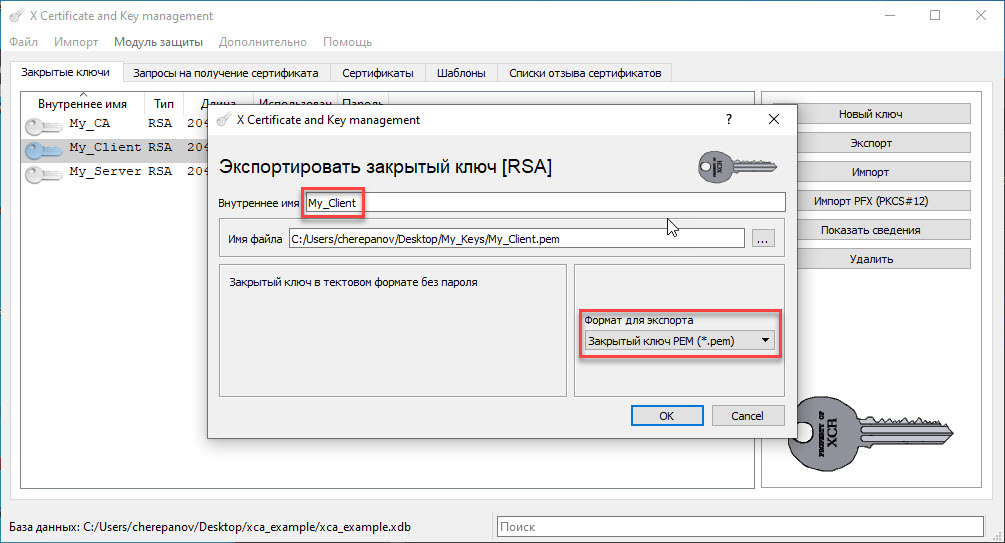

"निजी कुंजी" टैब पर स्विच करें, My_Client कुंजी का चयन करें, निर्यात करें और हमारे फ़ोल्डर पर अपलोड करें।

हम सर्वर कुंजी के लिए एक ही प्रक्रिया करते हैं।

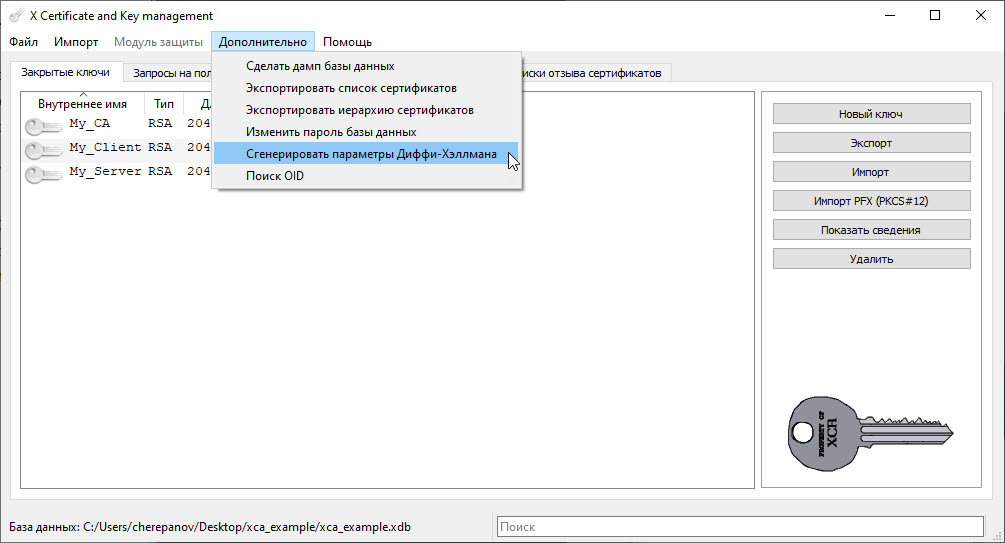

7. डिफी-हेलमैन पैरामीटर का निर्माण

सर्वर मापदंडों को कॉन्फ़िगर करने के लिए, हमें डिफी-हेलमैन पैरामीटर की भी आवश्यकता है

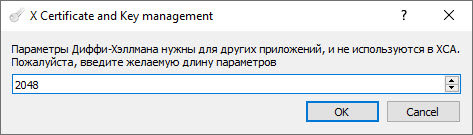

एक पैरामीटर बनाने के लिए, "उन्नत" टैब पर क्लिक करें और "डिप्थिया-हेलमैन पैरामीटर उत्पन्न करें" विकल्प चुनें।

अगला, 2048 के लिए, उदाहरण के लिए, पैरामीटर की लंबाई चुनें। इसके बाद, हमारे पैरामीटर को कुंजी के साथ फ़ोल्डर में अपलोड करें।

परिणामस्वरूप, निम्न फ़ाइलें हमारे फ़ोल्डर में होनी चाहिए:

- प्रमाणपत्र प्राधिकरण प्रमाणपत्र My_CA.crt

- क्लाइंट प्रमाणपत्र My_Client.crt

- सर्वर प्रमाणपत्र My_Server.crt

- ग्राहक निजी कुंजी My_Client.pem

- सर्वर की निजी कुंजी My_Server.pem

- डिपिया-हेलमैन पैरामीटर dh2048.pem

क्लाइंट और सर्वर कॉन्फ़िगरेशन फ़ाइलें बनाना

क्योंकि चूंकि S7-1500 औद्योगिक संचार प्रोटोकॉल प्रॉफेट है, पीएलसी के साथ संबंध स्थापित करने के लिए, हमें एक L2 कनेक्शन को व्यवस्थित करने की आवश्यकता है, जो इस मामले में TAP इंटरफ़ेस है।

OpenVPN सर्वर को कॉन्फ़िगर करना

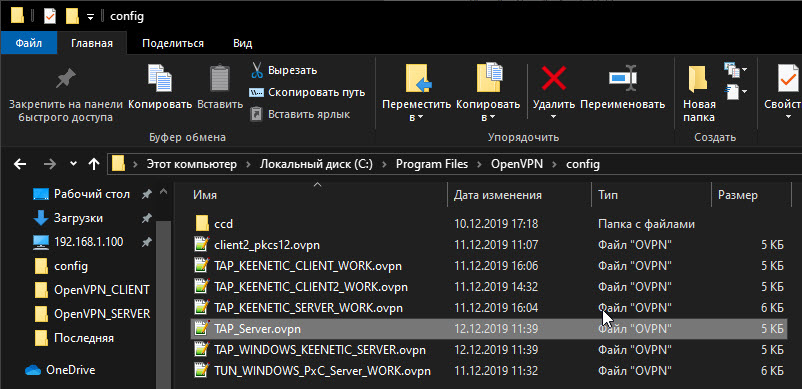

सर्वर कॉन्फ़िगरेशन फ़ाइल बनाने के लिए, OpenVPN कॉन्फ़िगरेशन फ़ाइलों [C: \ Program Files \ OpenVPN \ config] के साथ फ़ोल्डर पर जाएं और एक्सटेंशन .ovpn के साथ TAP_Server फ़ाइल बनाएं।

एक टेक्स्ट फ़ाइल दर्शक (उदाहरण के लिए, नोटपैड ++) के साथ TAP_Server.ovpn फ़ाइल खोलें और निम्नलिखित विकल्प कॉपी करें:

# L2 dev tap # , Windows # TAP-Windows dev-node MyTap # TAP server-bridge # IP proto udp4 # , OpenVPN port 50501 # 10 120 # , . keepalive 10 120 # cipher AES-256-CBC # verb 3 # <ca> </ca> # <cert> </cert> # <key> </key> # () Diffie-Hellman (-). <dh> </dh>

फिर टेक्स्ट फ़ाइल व्यूअर My_CA.crt, My_Server.crt, My_Server.pem, dh2048.pem खोलें और पाठ को यहां से कॉपी करें:

My_CA.crt <ca> </ ca> में

My_Server.crt में <cert> </ cert>

My_Server.pem में <key> </ key>

dh2048.pem <dh> </ dh> में

परिणामस्वरूप, हमें निम्नलिखित मिलते हैं:

dev tap dev-node MyTap server-bridge proto udp4 port 50501 keepalive 10 120 cipher AES-256-CBC verb 3 <ca> -----BEGIN CERTIFICATE----- MIIDqjCCApKgAwIBAgIIJJ8tf67Csf4wDQYJKoZIhvcNAQELBQAwgYsxCzAJBgNV BAYTAlJVMRQwEgYDVQQIEwtLUkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFS U0sxDjAMBgNVBAoTBU15T1JHMQ4wDAYDVQQLEwVNeU9SRzEOMAwGA1UEAwwFTXlf Q0ExIDAeBgkqhkiG9w0BCQEWEW15ZW1haWxAbXlob3N0Lnh4MB4XDTE5MTIxMzAw MDAwMFoXDTQ5MTIxMjIzNTk1OVowgYsxCzAJBgNVBAYTAlJVMRQwEgYDVQQIEwtL UkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFSU0sxDjAMBgNVBAoTBU15T1JH MQ4wDAYDVQQLEwVNeU9SRzEOMAwGA1UEAwwFTXlfQ0ExIDAeBgkqhkiG9w0BCQEW EW15ZW1haWxAbXlob3N0Lnh4MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKC AQEA3dJoAVl7foXZMavZIr9RTB59h+El26OYll7KMBHritf+x8DEVjcg86uyDSf0 yzLtAR+8J013W3SRDVpl3gqdk3t1qb7Paz1OUrV2Hu3N5Ws1s4elpENTQAe1HFZS u0NRhXBCxTTyToNdb1pKcIJziVNLXdTL+pud0T8FNs6q37t14XFkfDOw85m7y3py vU8+ucmQEd5vOKPjcY1jklVZkQJKcGTI77x/R2k6HK7ryul5uIepi/RrVrgTNe5W rYWuk6wlmmFLvgdzoVaBJO8edo89M7oJIQFMNN9x3cpbths6/3ZummBktfgVa7xy 3fs//M5v1pjnYeJ5wd5tiCXkpQIDAQABoxAwDjAMBgNVHRMEBTADAQH/MA0GCSqG SIb3DQEBCwUAA4IBAQDbNhPy3IftjPVNyaUH/5AW6R0Fjqoct/55ZMDrdWlLY1mo iTTxhFPv1DbilUE/nr+SwGvZV2MQs4G1hi9PgGqY5a+lJCSios8BJ7zlrt/LLQQ/ st0r2wzpCYROxoi+zu9YNGZJPP9GI3KdcVye9Rt3vbLbL8LQ8kKKwn3Ju5i1SUMy gzvGTNUPtqOKVJid39IIdva3iMUBspfMGv2EcaGaRWekW9Pni/gBS2eHkBH1/X6n KiopjtZw7A4RPHzC58jp+ypT/X63tPwf5+kWsMDeLG1XTKnLoPeAVNtszMhGsgzE DoZUuL4pb8XbpcnrPlgp0WSkrf1RJrJGuArvUDLu -----END CERTIFICATE----- </ca> <cert> -----BEGIN CERTIFICATE----- MIIDyzCCArOgAwIBAgIIINPrUqBedY8wDQYJKoZIhvcNAQELBQAwgYsxCzAJBgNV BAYTAlJVMRQwEgYDVQQIEwtLUkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFS U0sxDjAMBgNVBAoTBU15T1JHMQ4wDAYDVQQLEwVNeU9SRzEOMAwGA1UEAwwFTXlf Q0ExIDAeBgkqhkiG9w0BCQEWEW15ZW1haWxAbXlob3N0Lnh4MB4XDTE5MTIxMzAw MDAwMFoXDTQ5MTIxMjIzNTk1OVowgY8xCzAJBgNVBAYTAlJVMRQwEgYDVQQIEwtL UkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFSU0sxDjAMBgNVBAoTBU15T1JH MQ4wDAYDVQQLEwVNeU9SRzESMBAGA1UEAwwJTXlfU2VydmVyMSAwHgYJKoZIhvcN AQkBFhFNeUVtYWlsQE15SG9zdC54eDCCASIwDQYJKoZIhvcNAQEBBQADggEPADCC AQoCggEBAJhJYVC8WJneQTTO9p7NJvS803W1lq/8Z78Vx8J5jejVhXXZa0NYfXX8 iiXUr26vdhXN5htSNgktz9Tr5zUHwKhzpq+yYICPS44AmzMJByPBhjHUq7/HjnOA e78k80OTzqL5XH8olrQc7690K1GW3b0PduH+bYykDGijQ8vlkwBKQhgxeo7zkTrm VWsgmFJEbrdGoZPnwyHrStMHM0f6UMkEWqooughphaxtJWzS4GJES09z3VSN/3CV FuV2Jn3UGyoEHKrZUa/kFgRx9j9AqRx3//WFusm2KPUim+IA4SLoXP5M6pZXaxvA Z4y5b2xIc/OFFX5DfaCSpAMFwzZFYXkCAwEAAaMtMCswCQYDVR0TBAIwADAeBglg hkgBhvhCAQ0EERYPeGNhIGNlcnRpZmljYXRlMA0GCSqGSIb3DQEBCwUAA4IBAQAZ EXHnqu9Ilz6+w4SB/wfl5HG3UyS2n8oNpTHbFkX1Sn2+2FFuSCZlxhQYyhZKUjRq NsbWMMcwRDST9V6cPw6iaTPfz2G8zaBFjsemnyYD6YttNmdqXgv5wiik3btP2Jk2 3msmg8MlA/EgeZWSFe0ee4yE+L145JgtEQeg0xb7t8J9OOt3W1GVnoX1hQa2GePH PlKqc5ooPAuzIW4kWzxQefqcV5j1Rof98/dQJwJwCatRYgFciOZe26rcsu0R1iKF yS6NB+HwJxZY1ExPcSDmiVu5cyeasSLp1bxcqb9V7a3e9YxNZ8AVmjh/NfOcb2a/ /Mx8QxPEP7g+B6tWfF/Q -----END CERTIFICATE----- </cert> <key> -----BEGIN RSA PRIVATE KEY----- MIIEpAIBAAKCAQEAmElhULxYmd5BNM72ns0m9LzTdbWWr/xnvxXHwnmN6NWFddlr Q1h9dfyKJdSvbq92Fc3mG1I2CS3P1OvnNQfAqHOmr7JggI9LjgCbMwkHI8GGMdSr v8eOc4B7vyTzQ5POovlcfyiWtBzvr3QrUZbdvQ924f5tjKQMaKNDy+WTAEpCGDF6 jvOROuZVayCYUkRut0ahk+fDIetK0wczR/pQyQRaqii6CGmFrG0lbNLgYkRLT3Pd VI3/cJUW5XYmfdQbKgQcqtlRr+QWBHH2P0CpHHf/9YW6ybYo9SKb4gDhIuhc/kzq lldrG8BnjLlvbEhz84UVfkN9oJKkAwXDNkVheQIDAQABAoIBAGZFmapr4yDqx2Xc vHmnk0r3aRf7LMjhvRbyXKZ5ldlRVIDx0/x1eER9ppWDgZHXGnnIPooIqyt87b+z 8iGGJFe826vRIsgT9AzY0WHz5SyZMjNS/Ukdjsh4+CJFgW3X3QVMbFclfhhV+o4d eV4g8KegtBlQEmhKX98CDmznr9KYAxBtiMODkG3gi523+8qgOH5Nqgr+0CGxwcJU 4fDHadjbSj7+12ZrY3TVZm451fEzgh2nPAseyAoNYe0CM9hExmq4jeNxjZFQHNBv refghZaPmyuRWSOfzNbEwRsLCZeLUHDdrNvsPRnFvmLcFhtFKwctngvkGK5lPs1w dCgs8pUCgYEAyJOsi+ZTAWTjJC1pCr3FRJEjoqfqZGw/OLCKV7PBF8Yf2DIB+LDD gfgoMi39sK/HkaH1H6CqD1Gter8WE67gAURvo5UjK4vFAGhmQSbiwhRUCRKRljwT zB4k649XpD8fiOzd9S12uKyr8EvvDbOz9x1XcxQELcqURIunTuDH4CsCgYEAwl3F twSkSOPYG2AeLnuwf8sYtFbcvSYL/8cGovOuZ0GlSLpHO2k1qhUzl6HrpIhEyVom IQRJW9S5lB7z5lU/CVcbGmYLwu4y5/tl4MeG8NOEj1o8FR9RzUw92dSSKoMfCMad lz/RmOrBnX4pwqICs7r7h7VsnOsr/AYn5H04zusCgYEAwHHv+8rhmVTTGsL3Jfcu brtTFZ1Gp1O01Q+NrNgrTEQsCaLxgUsYSntvFbZK0lvVf0WFivL8N/aGHF97Lyd6 hbzD4JAXTpCsU9fXRGuq5cvbVVkblqnN1OqXQewmitCF0TpzO+qDHm2OCuDQXLUu 1sqwPRnXaJgV6i6UOHozTEECgYEAgmguFqxrmWgdf8iOl3tvoV5f1eeNtO7JEDS1 1DEQ68CUp+YrksX1NoeBFRSTqNGw7TOp728T1SQ12xalZ/38DEVALwcWjxQIXbND 2HumowAXqaLOOxHHbangub0w0IsnEFlKNMeh1ipz+zpBxI+0pmgnCReFpwb2fOKY c2o86j8CgYAWTWn/Y1/bNgtStzya6fbxpc4Mc2nCZu6bTQpAgA44r+nRJuHpVm0T cGDKj4NZ8H4wqMmk58GoOreAVsX4qXeN9QkdfAR5dA8eWVz42faC328W3G4VA5cc GvTqDMzq0j3bz+4csHMn3BHatHymjgsg0sgc8FshuD6dQk0NNruk9A== -----END RSA PRIVATE KEY----- </key> <dh> -----BEGIN DH PARAMETERS----- MIIBCAKCAQEAlpVUnvCTJ1XF9mnwhf+P+QZhVWsNyRaqEgLuO2a/fGUqPESU9KRo bDa489awzJs6j/JCKh1xR5H5JLE+Ho6XdgIXH9LTr03BV3PsPQiA28ZiluekBGGY ps7dTLr0Ex4V6Ae3+E+Z7lM/Yhsa4w6fl+GNRkastD42Nx4g4iN+cIerLMFCRPl1 P7Go36VbEtO/aNX/zNExmcDsYSqiLkBeGrNxXen2Loqex5AlwE9WOliUbak6Ra/W vf21Wi03TvBBfjEDKtM/Bsyo8Ar2lgBYIrANvylU/0Gg8OyRWqcIoQjwPyjavAHd v14V1igYDa1xP9WQ262DMHfHLhqwjOW2GwIBAg== -----END DH PARAMETERS----- </dh>

OpenVPN क्लाइंट कॉन्फ़िगरेशन को कॉन्फ़िगर करना

क्लाइंट कॉन्फ़िगरेशन फ़ाइल बनाने के लिए, OpenVPN कॉन्फ़िगरेशन फ़ाइलों [C: \ Program Files \ OpenVPN \ config] के साथ फ़ोल्डर पर जाएं और एक्सटेंशन .ovpn के साथ एक TAP_Client फ़ाइल बनाएं।

TAP_Server.ovpn फ़ाइल को टेक्स्ट फ़ाइल व्यूअर के साथ खोलें (उदाहरण के लिए नोटपैड ++) और निम्नलिखित लिंक कॉपी करें:

# , client # L2 dev tap0 # IP proto udp4 # , OpenVPN port 50501 # , # IP DNS. remote 217.196.58.128 # cipher AES-256-CBC # verb 3 # <ca> </ca> # <cert> </cert> # <key> </key>

फिर टेक्स्ट फ़ाइल व्यूअर My_CA.crt, My_Client.crt, My_Client.pem खोलें और टेक्स्ट को यहां से कॉपी करें:

My_CA.crt <ca> </ ca> में

My_Client.crt में <cert> </ cert>

My_Client.pem में <key> </ key>

परिणामस्वरूप, हमें निम्नलिखित मिलते हैं:

client dev tap0 proto udp4 port 50501 remote 217.196.58.128 cipher AES-256-CBC verb 3 <ca> -----BEGIN CERTIFICATE----- MIIDqjCCApKgAwIBAgIIJJ8tf67Csf4wDQYJKoZIhvcNAQELBQAwgYsxCzAJBgNV BAYTAlJVMRQwEgYDVQQIEwtLUkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFS U0sxDjAMBgNVBAoTBU15T1JHMQ4wDAYDVQQLEwVNeU9SRzEOMAwGA1UEAwwFTXlf Q0ExIDAeBgkqhkiG9w0BCQEWEW15ZW1haWxAbXlob3N0Lnh4MB4XDTE5MTIxMzAw MDAwMFoXDTQ5MTIxMjIzNTk1OVowgYsxCzAJBgNVBAYTAlJVMRQwEgYDVQQIEwtL UkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFSU0sxDjAMBgNVBAoTBU15T1JH MQ4wDAYDVQQLEwVNeU9SRzEOMAwGA1UEAwwFTXlfQ0ExIDAeBgkqhkiG9w0BCQEW EW15ZW1haWxAbXlob3N0Lnh4MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKC AQEA3dJoAVl7foXZMavZIr9RTB59h+El26OYll7KMBHritf+x8DEVjcg86uyDSf0 yzLtAR+8J013W3SRDVpl3gqdk3t1qb7Paz1OUrV2Hu3N5Ws1s4elpENTQAe1HFZS u0NRhXBCxTTyToNdb1pKcIJziVNLXdTL+pud0T8FNs6q37t14XFkfDOw85m7y3py vU8+ucmQEd5vOKPjcY1jklVZkQJKcGTI77x/R2k6HK7ryul5uIepi/RrVrgTNe5W rYWuk6wlmmFLvgdzoVaBJO8edo89M7oJIQFMNN9x3cpbths6/3ZummBktfgVa7xy 3fs//M5v1pjnYeJ5wd5tiCXkpQIDAQABoxAwDjAMBgNVHRMEBTADAQH/MA0GCSqG SIb3DQEBCwUAA4IBAQDbNhPy3IftjPVNyaUH/5AW6R0Fjqoct/55ZMDrdWlLY1mo iTTxhFPv1DbilUE/nr+SwGvZV2MQs4G1hi9PgGqY5a+lJCSios8BJ7zlrt/LLQQ/ st0r2wzpCYROxoi+zu9YNGZJPP9GI3KdcVye9Rt3vbLbL8LQ8kKKwn3Ju5i1SUMy gzvGTNUPtqOKVJid39IIdva3iMUBspfMGv2EcaGaRWekW9Pni/gBS2eHkBH1/X6n KiopjtZw7A4RPHzC58jp+ypT/X63tPwf5+kWsMDeLG1XTKnLoPeAVNtszMhGsgzE DoZUuL4pb8XbpcnrPlgp0WSkrf1RJrJGuArvUDLu -----END CERTIFICATE----- </ca> <cert> -----BEGIN CERTIFICATE----- MIIDyzCCArOgAwIBAgIII6a7Y3h+sS0wDQYJKoZIhvcNAQELBQAwgYsxCzAJBgNV BAYTAlJVMRQwEgYDVQQIEwtLUkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFS U0sxDjAMBgNVBAoTBU15T1JHMQ4wDAYDVQQLEwVNeU9SRzEOMAwGA1UEAwwFTXlf Q0ExIDAeBgkqhkiG9w0BCQEWEW15ZW1haWxAbXlob3N0Lnh4MB4XDTE5MTIxMzAw MDAwMFoXDTQ5MTIxMjIzNTk1OVowgY8xCzAJBgNVBAYTAlJVMRQwEgYDVQQIEwtL UkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFSU0sxDjAMBgNVBAoTBU15T1JH MQ4wDAYDVQQLEwVNeU9SRzESMBAGA1UEAwwJTXlfQ2xpZW50MSAwHgYJKoZIhvcN AQkBFhFNeUVtYWlsQE15SG9zdC54eDCCASIwDQYJKoZIhvcNAQEBBQADggEPADCC AQoCggEBAM1xGkTl0fTge3jacEgSkrMoN3wgIr94Y1uD574XqxKYdH11hEdldTLa gx8MGLIYaXN/HQTEYuhxpk+EX0Mqns9TazGouvE2/poP4KiO8iSHVO9PaaKO0OKq Y7ctt4TVBdnD2UjiHCq5DfQ/T6UGv4bOR61RCqymyBnnVQ/KyR0DX4/U+jLx9wxS d5OLD0SSqOjdLTnI1gBpEphRuPo6705I+eM7cATyoL17GMgAQ1W4zLzq3ojNPCo3 U/P0tPvQi6hHoJv5Rj8EfgK7eID7kUqvCrG4Vvg+iKjC7m1ABweOjBXVpk7UsKin 97I/Gz0PGOwnsh3a3J/WNZu1DuPfw9UCAwEAAaMtMCswCQYDVR0TBAIwADAeBglg hkgBhvhCAQ0EERYPeGNhIGNlcnRpZmljYXRlMA0GCSqGSIb3DQEBCwUAA4IBAQDd v4iq13jCqRI6yeFlB8ouMVtuVpI+p7w6KBYyc+phbDuzqI4iFkMyhj0H+cx/760M ziQMuLR/pRrSPKPI03JgFI5dFh1txnNFkelQutZ+6qe4c1y9OhKhwg3n6jS2PevG Tvlrl1utoiNOVXhcvH0CxuD5AJEyQa9SH/vO3TRQC9g5zbfULTgOhpUmaVPYBkX/ tBnvnKFdmsLqwgrKvdqfJF3WqJuQSdHtyp4MVZN1d/T+HoQ5YfN5nGXpLLgLdGaq KvtAtFACkltO0A7R2WeLw1WNiXGHNxd3OFuVedapub1zXCSiYZNC+8MX7PkQnV9e p1JB/AWXg/Z7uQSua3+c -----END CERTIFICATE----- </cert> <key> -----BEGIN RSA PRIVATE KEY----- MIIEpAIBAAKCAQEAzXEaROXR9OB7eNpwSBKSsyg3fCAiv3hjW4PnvherEph0fXWE R2V1MtqDHwwYshhpc38dBMRi6HGmT4RfQyqez1NrMai68Tb+mg/gqI7yJIdU709p oo7Q4qpjty23hNUF2cPZSOIcKrkN9D9PpQa/hs5HrVEKrKbIGedVD8rJHQNfj9T6 MvH3DFJ3k4sPRJKo6N0tOcjWAGkSmFG4+jrvTkj54ztwBPKgvXsYyABDVbjMvOre iM08KjdT8/S0+9CLqEegm/lGPwR+Art4gPuRSq8KsbhW+D6IqMLubUAHB46MFdWm TtSwqKf3sj8bPQ8Y7CeyHdrcn9Y1m7UO49/D1QIDAQABAoIBAQC6dsyL+jf9VX5b 6497qvfhikAJ9jTzqjYsCuXcwCiygRNCB9ae4rRkCrZ2CImlo8iaXqYc/I51QSnd BF1eXiG0NZeWg/nhE7Q0avLSqqOWigqKBn7vX0ayZEqLKQBnnN1pkHv3zdoY4MuM g6YrN5vApBukcGkK2XnHIRMweTLek9/qAeDgcE4ZVXIgHkNjqAc9y/kd5Sx+fL+N k/dGQeTne2xgzJZsiu4uoS9jnBE7g1hQpfLpbyoREaRjWob/KP2IDFIjInjnHrb9 mO5Xuqsv8mHp4+67Ium8IN5jDldoObayEd8giE6x3r/3x60RSmV8IDHKPIs507qD 2hoCXz8hAoGBAObhKqowjp5TuqPt9Nrm+cVZKroDvz8bXb8ejOMn22Wj171cdNy3 gxbt5ksLXsHmjPWm9fK5ZL8m33U+uMwcgqIUbHILo40AQK9FtwkjyeTQne1OBjJa 2tjCc3ySo0icEswRFJrCu9Rcszehj56WlJzmvE0CiM2QGG3ExOxl8LNtAoGBAOPL Zv5nkG0RAuOg5w+tLi2H14BcD1ICpPcq232mXdqzEeeXSysvgpwDaOWPGXtgWvIK ScIw9xqW7tonk5EjKnsgPajV8OvG+vAqC2liHy00IxZ+YB+vzE66uUEpYXUpzI2n F+pb+rQDSQo3beyamjeL1wYEjntDyWqfRmQfQSkJAoGAMP1CIk6fVHULu1D4jaJJ CVj8OfAlmmxiHfWLi3+fjBeR5XpCybqetDTSksXc22PiMRW2RkSUXgMPkz810wmR pnaS9DgIAhk1oHs4dVYEtuqVOA9APVsN6MSJ4Lr0rql/S5GsP5JmbI8m7/z2Dn6B FjHXbrfE82lJ5bDE4CxZQJkCgYAvmtJrWDlWkbeI2pdvL0H3QexHZvXMrcDL5qj4 GUyD5+hV/cg3vjYNZKkHUGCC6CAZdQz1CEabx+8iqCKusiqukI5SOmOe4naOujqo S1k4mSy8Bq0P8i1ARsVwWLWFRrb443KcB5zdAdLBz9OpHqYb9Z16JHmiSQhOv/p1 8hIsAQKBgQCvHQu6NKsdNDogXCiwEt52jlqBRs4NEjspupOKzV+HlEfek6ijKMce P9o4U+vpiG5ZmIYPzgTfAlaWxoMi5ynRZhiMA8dFzX53uyJiYJetXm+zb71l9BW8 kmsch0B5z5yAjEA+CWIqDJ05O7QTLMLC69QU4UICswbyJy1MFUfrbg== -----END RSA PRIVATE KEY----- </key>

इस पर, क्लाइंट और सर्वर कॉन्फ़िगरेशन फ़ाइलों का निर्माण पूर्ण माना जाएगा।

एंटरप्राइज़ राउटर सेटअप

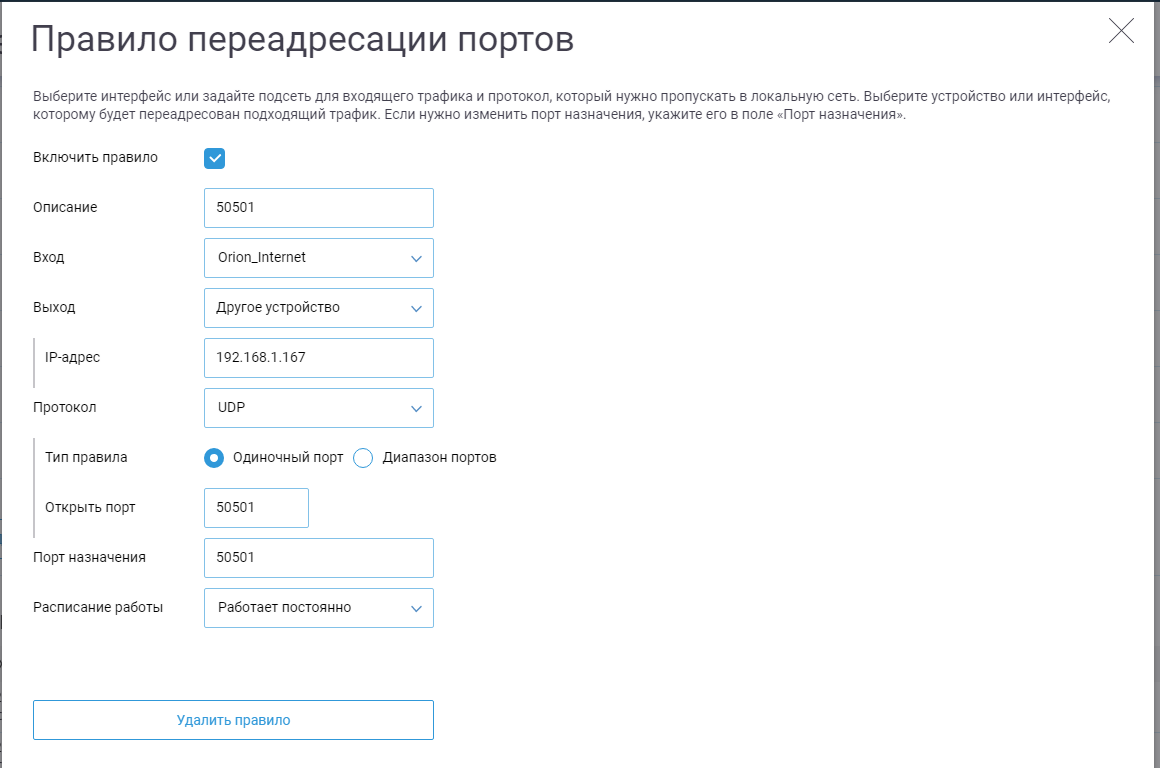

क्योंकि चूँकि हमारा व्यक्तिगत कंप्यूटर बाहरी सफेद आईपी के साथ सीधे लाइन से जुड़ा नहीं है, लेकिन एक एंटरप्राइज़ राउटर के माध्यम से, फिर एक बाहरी नेटवर्क से स्थानीय आईपी पते के साथ कंप्यूटर तक पहुंचने के लिए, यह आवश्यक है कि हम सर्वर कॉन्फ़िगरेशन (50501) में निर्दिष्ट पोर्ट को अग्रेषित करें।

पोर्ट अग्रेषण प्रक्रिया आपके राउटर मॉडल के आधार पर भिन्न हो सकती है।

नीचे दिया गया स्क्रीनशॉट एंटरप्राइज़ राउटर स्थापित करने का एक उदाहरण दिखाता है (हमारे KEENETIC 4G नहीं)।

पर्सनल कंप्यूटर पर OpenVPN सर्वर चलाना

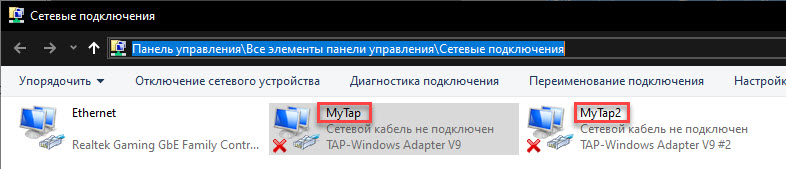

हमारी कॉन्फ़िगरेशन फाइलें तैयार हैं, यह विंडोज-आधारित सिस्टम पर OpenVPN को कॉन्फ़िगर करने की बारीकियों पर आगे बढ़ना है, इसके लिए हम एडेप्टर सेटिंग्स को कॉन्फ़िगर करने और TAP- विंडोज एडाप्टर V9 को MyTap (नाम देव-नोड के अनुसार) के रूप में नाम बदलने के लिए आगे बढ़ेंगे।

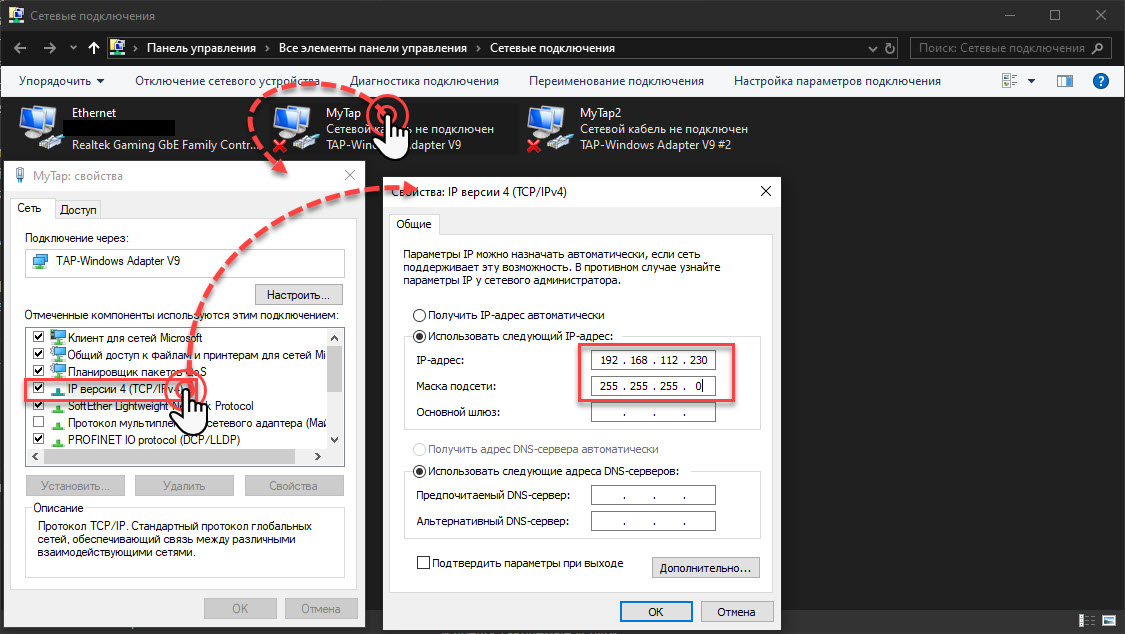

और हमारे एडॉप्टर के लिए स्थानीय पते को भी कॉन्फ़िगर करें (इसे हमारे नियंत्रक के स्थानीय नेटवर्क के

अप्रस्तुत आईपी पते को सौंपा जाना चाहिए, उदाहरण के लिए 192.168.112.230)

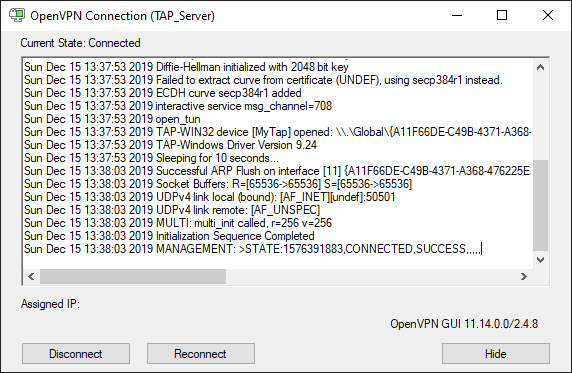

इसके बाद, OpenVPN सर्वर लॉन्च करें:

1. C: \ Program Files \ OpenVPN \ bin \ openvpn-gui.exe पर स्थित एप्लिकेशन लॉन्च करें (या डेस्कटॉप पर शॉर्टकट पर क्लिक करें)

2. ट्रे पर जाएं, बनाई गई कॉन्फ़िगरेशन फ़ाइल "TAP_Server" चुनें और "कनेक्ट" पर क्लिक करें

3. सुनिश्चित करें कि हमारा सर्वर काम कर रहा है और KEENETIC 4G इंटरनेट सेंटर स्थापित करने की दिशा में आगे बढ़ रहा है

KEENETIC 4G इंटरनेट सेंटर की स्थापना

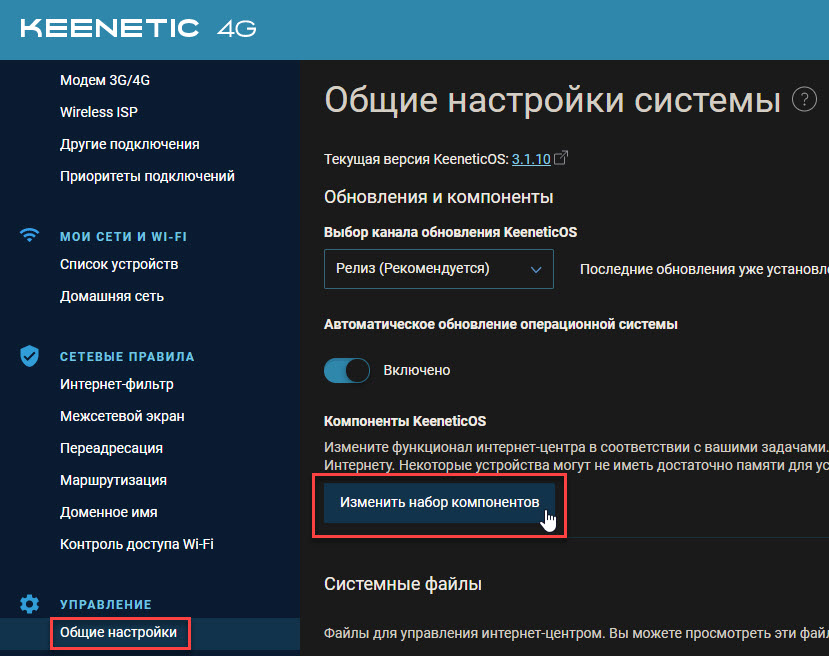

डिफ़ॉल्ट रूप से, OpenVPN क्लाइंट KEENETIC 4G में शामिल नहीं है, इसलिए हमें इसे पहले स्थापित करना चाहिए। ऐसा करने के लिए, हम विभिन्न तरीकों से KEENETIC 4G को इंटरनेट से कनेक्ट करते हैं (केबल, वाई-फाई या 4 जी मॉडेम का उपयोग करके), फिर "सामान्य सेटिंग्स" पर जाएं और "बदलें घटक सेट" बटन पर क्लिक करें।

हम उन घटकों का चयन करते हैं जिनकी हमें आवश्यकता होती है (इस मामले में, OpenVPN क्लाइंट पहले ही स्थापित हो चुका है, इसलिए एक अन्य घटक उदाहरण के लिए दिखाया गया है) और "इंस्टॉल अपडेट" बटन पर क्लिक करें।

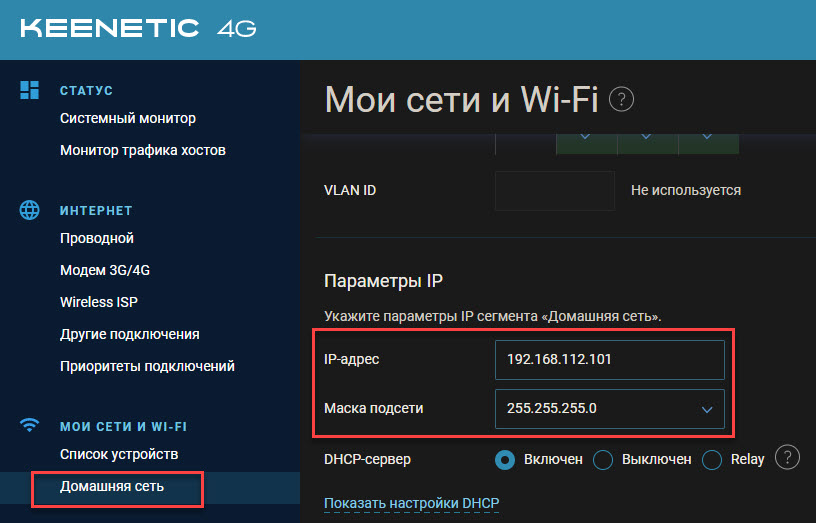

इसके बाद, अपना नेटवर्क सेट करने के लिए आगे बढ़ते हैं, इसके लिए हम "होम नेटवर्क" चुनते हैं और अपने राउटर के आईपी पते को कॉन्फ़िगर करते हैं, उदाहरण के लिए 192.168.112.101 (यह भी मुफ्त होना चाहिए)।

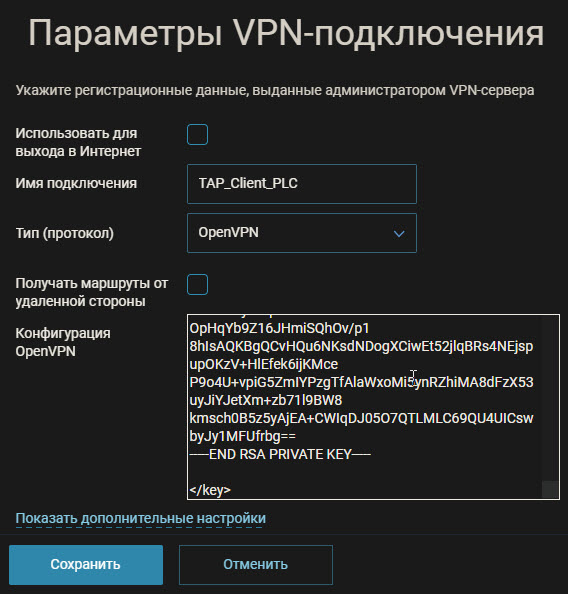

अगला, हमें अपने ओपनवीपीएन कनेक्शन को कॉन्फ़िगर करना चाहिए, इसके लिए हम "अन्य कनेक्शन" चुनते हैं, "कनेक्शन जोड़ें" बटन पर क्लिक करें।

कनेक्शन नाम (मनमाना, उदाहरण के लिए, TAP_Client_PLC) दर्ज करें, कनेक्शन प्रकार (OpenVPN) का चयन करें, क्लाइंट के लिए हमारी बनाई गई फ़ाइल से OpenVPN कॉन्फ़िगरेशन (TAP_Client.ovpn) में पाठ की प्रतिलिपि बनाएँ और परिवर्तनों को लागू करने के लिए सहेजें बटन पर क्लिक करें।

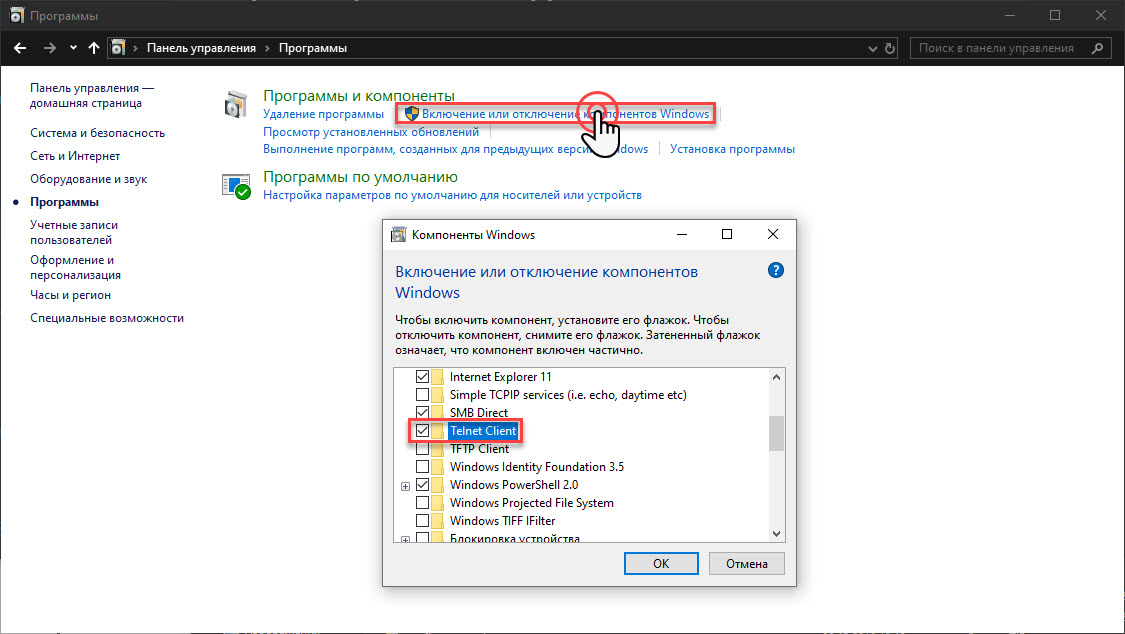

अगला, हमें मुख्य ब्रिज में OpenVPN इंटरफ़ेस को शामिल करना चाहिए, लेकिन इस प्रक्रिया को करने से पहले हमें टेलनेट क्लाइंट को स्थापित करना होगा। ऐसा करने के लिए, नियंत्रण कक्ष पर जाएं, फिर "विंडोज घटकों को चालू या बंद करें", टेलनेट क्लाइंट का चयन करें और "ओके" पर क्लिक करें।

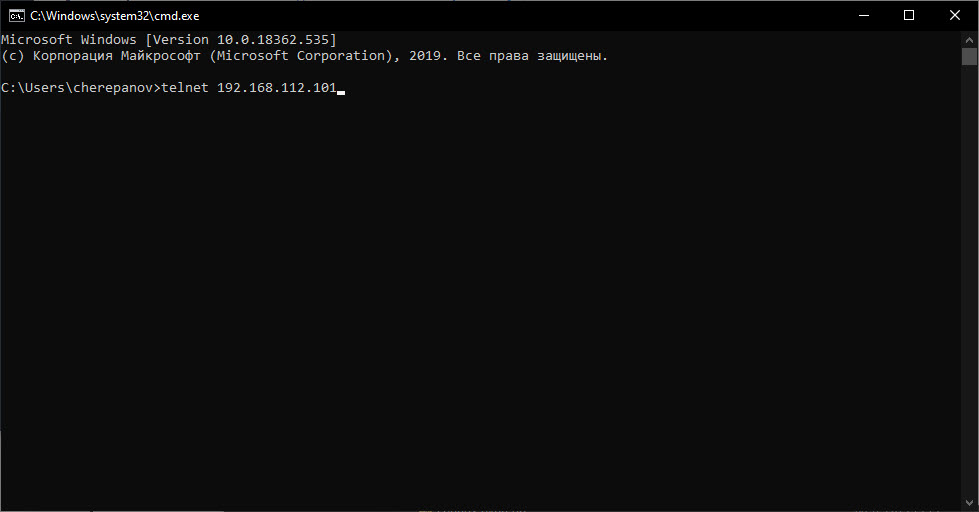

टेलनेट क्लाइंट स्थापित होने के बाद - हमारे KEENETIC 4G से कनेक्ट करें: कीबोर्ड पर, कुंजी संयोजन दबाएं Win + R, Enterdd

टेलनेट दर्ज करें [IP_OUR_KEENETIC] कमांड (उदाहरण के लिए, टेलनेट 192.168.112.101)

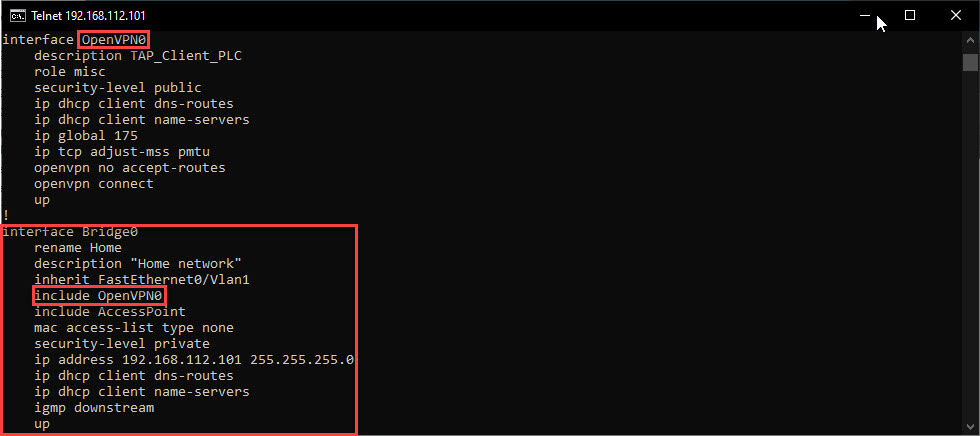

हम प्राधिकरण प्रक्रिया से गुजरेंगे (उपयोगकर्ता नाम और पासवर्ड दर्ज करें (यदि इसे कॉन्फ़िगर किया गया है)) और निम्नलिखित कमांड दर्ज करें:

interface Bridge0 include OpenVPN0 system configuration save

हमारे कॉन्फ़िगरेशन की शुद्धता की जाँच करें:

show running-config

अंत में, हमें कुछ इस तरह से देखना चाहिए:

मैं ध्यान देता हूं कि OpenVPN0 कनेक्शन बनाने के बाद ही OpenVPN0 इंटरफ़ेस बनाया जाता है।

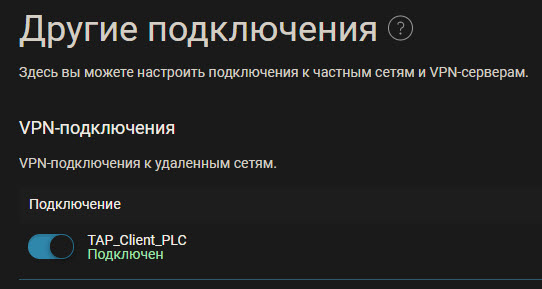

हम अपने OpenVPN क्लाइंट को शामिल करते हैं।

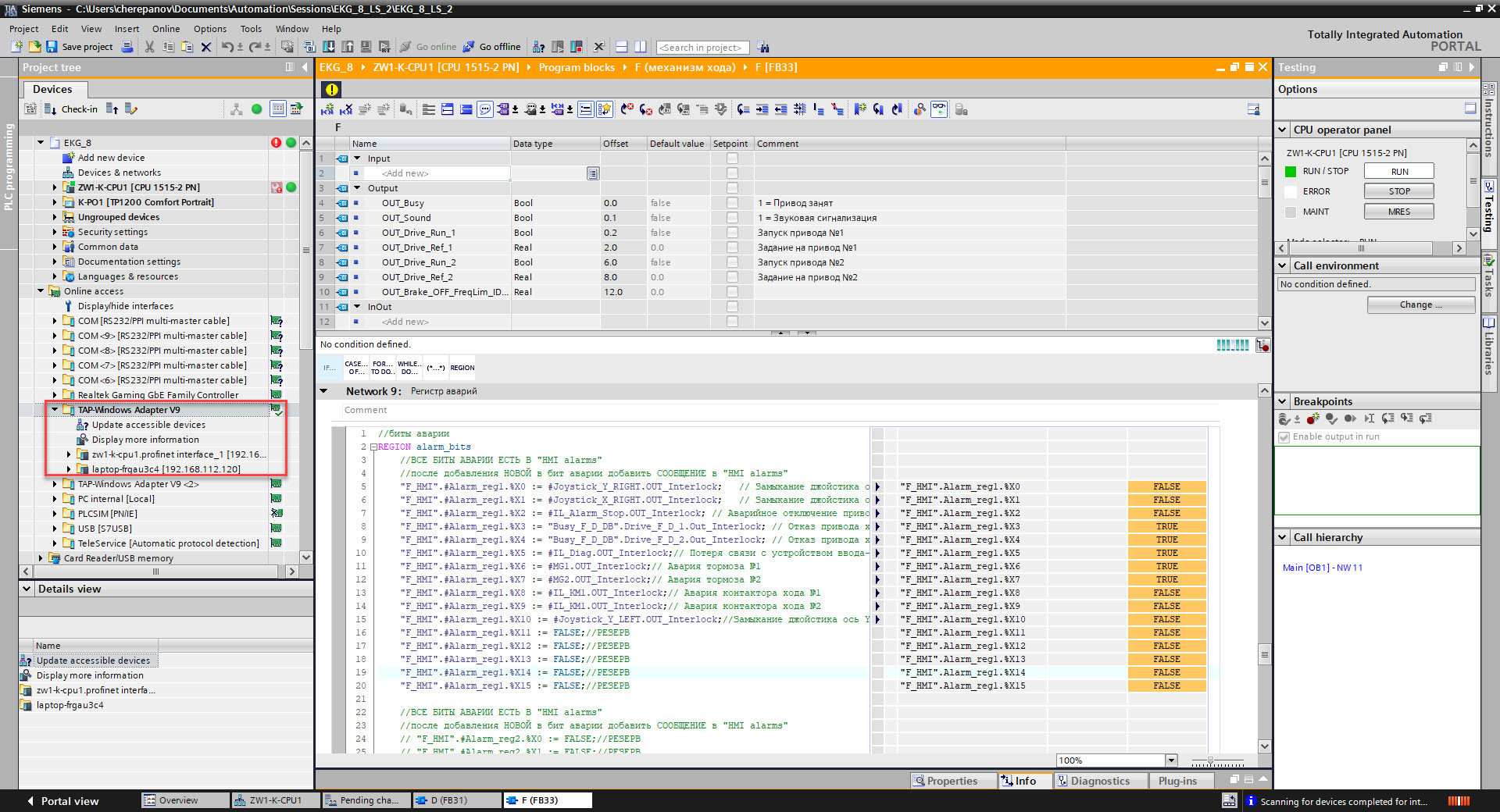

हम देखते हैं कि KEENETIC 4G हमारे सर्वर से जुड़ा है और हमारे S7-1500 कंट्रोलर को कॉन्फ़िगर करने के लिए आगे बढ़ता है।

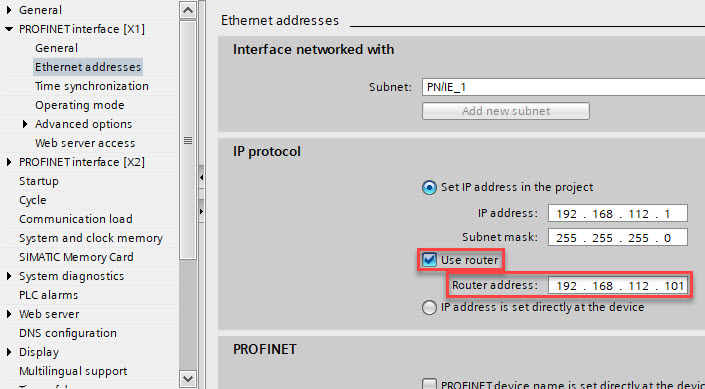

S7-1500 प्रोग्रामेबल लॉजिक कंट्रोलर को कॉन्फ़िगर करना

हमारे नियंत्रक की सेटिंग में, यह हमारे राउटर का स्थानीय पता सेट करने के लिए पर्याप्त है:

- "राउटर का उपयोग करें" चेकबॉक्स सेट करें

- हम अपने KEENETIC 4G (192.168.112.101) के होम नेटवर्क के पते पर ड्राइव करते हैं

कॉन्फ़िगरेशन लोड करने के बाद, नियंत्रक रिमोट कनेक्शन के माध्यम से एक्सेस के लिए उपलब्ध हो जाएगा।

यह हमारे दूरस्थ कनेक्शन के कॉन्फ़िगरेशन को पूरा करता है।

आपका ध्यान के लिए धन्यवाद!