पिछले लेखों में, हम एल्क स्टैक के साथ थोड़ा परिचित हो गए और लॉग पार्सर के लिए लॉगस्टैश कॉन्फ़िगरेशन फ़ाइल सेट कर रहे हैं, इस लेख में हम एनालिटिक्स के दृष्टिकोण से सबसे महत्वपूर्ण बात पर आगे बढ़ेंगे, आप सिस्टम से क्या देखना चाहते हैं और क्या सब कुछ बनाया गया था - ये ग्राफ़ और टेबल

डैशबोर्ड में संयुक्त हैं। । आज हम

Kibana विज़ुअलाइज़ेशन

सिस्टम पर करीब से नज़र

डालेंगे , विचार करें कि ग्राफ़, टेबल कैसे बनाएं, और परिणामस्वरूप, चेक प्वाइंट फ़ायरवॉल से लॉग के आधार पर एक सरल डैशबोर्ड बनाएं।

किबाना के साथ काम करने का पहला चरण एक

सूचकांक पैटर्न बनाना है, तार्किक रूप से, यह एक निश्चित सिद्धांत के अनुसार एकीकृत होने वाले सूचकांक का एक डेटाबेस है। बेशक, यह केवल एक सेटिंग है ताकि किबाना एक ही समय में सभी सूचकांकों की जानकारी के लिए और अधिक आसानी से खोज सके। यह स्ट्रिंग के मिलान द्वारा निर्दिष्ट किया जाता है, उदाहरण के लिए, "चेकपॉइंट- *" और सूचकांक का नाम। उदाहरण के लिए, "चेकपॉइंट-2019.12.05" पैटर्न फिट होगा, लेकिन सिर्फ "चेकपॉइंट" अब नहीं है। यह अलग से ध्यान देने योग्य है कि आप एक ही समय में अलग-अलग सूचकांक पैटर्न के बारे में जानकारी नहीं खोज सकते हैं, बाद के लेखों में थोड़ा बाद में हम देखेंगे कि एपीआई अनुरोध सूचकांक के नाम से या सिर्फ पैटर्न की एक पंक्ति द्वारा किए गए हैं, चित्र क्लिक करने योग्य है:

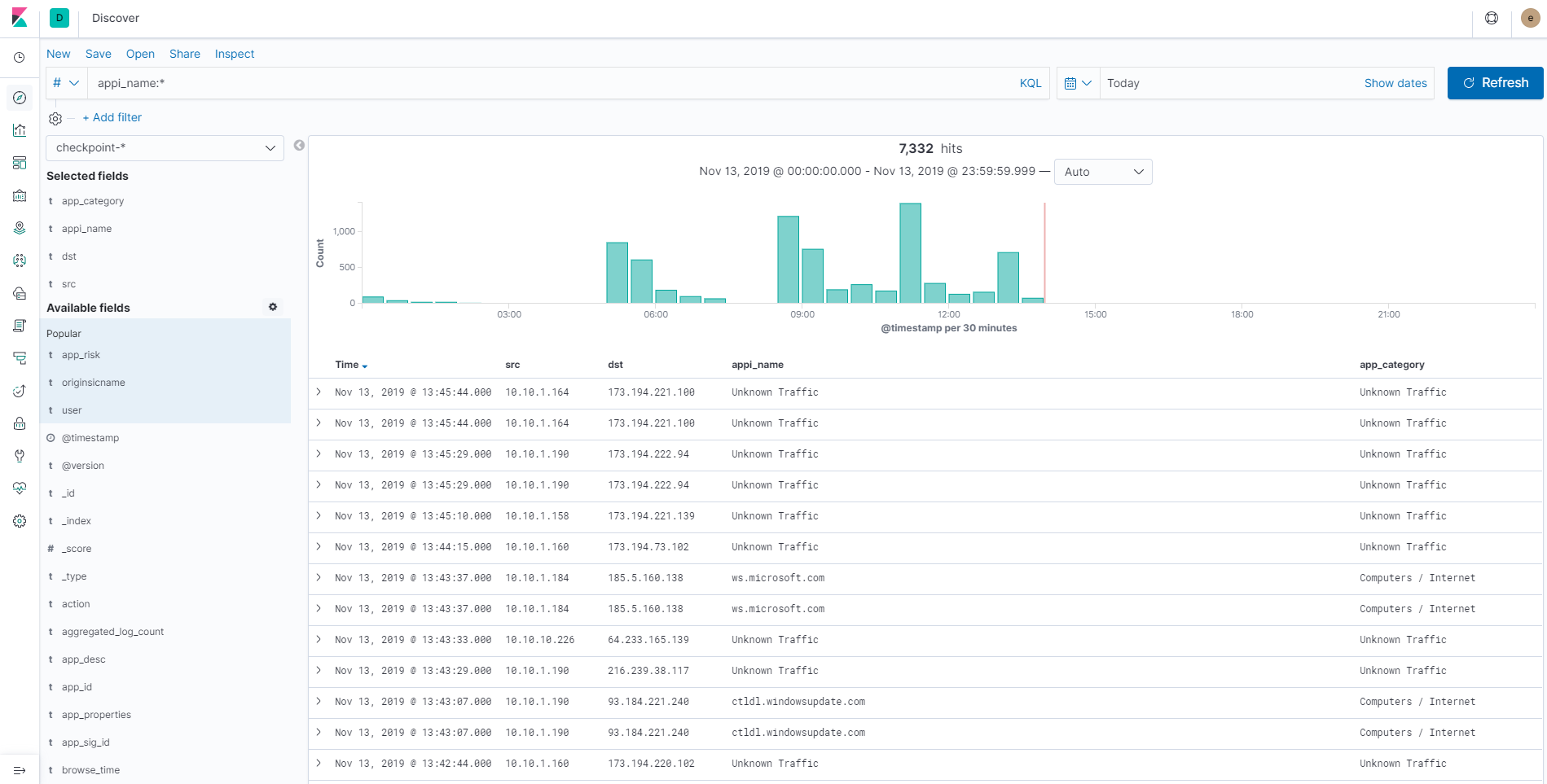

उसके बाद, हम डिस्कवर मेनू में जांचते हैं कि सभी लॉग अनुक्रमित हैं, और सही पार्सर कॉन्फ़िगर किया गया है। यदि कोई असंगतता पाई जाती है, उदाहरण के लिए, डेटा प्रकार को स्ट्रिंग से पूर्णांक में बदलना, तो आपको लॉगस्टैश कॉन्फ़िगरेशन फ़ाइल को संपादित करने की आवश्यकता है, परिणामस्वरूप, नए लॉग को सही ढंग से दर्ज किया जाएगा। पुराने लॉग को परिवर्तन से पहले वांछित रूप लेने के लिए, केवल रीइंडेक्सिंग प्रक्रिया में मदद मिलती है, बाद के लेखों में इस ऑपरेशन को और अधिक विस्तार से माना जाएगा। सुनिश्चित करें कि सब कुछ क्रम में है, चित्र क्लिक करने योग्य है:

लॉग जगह में थे, जिसका मतलब है कि आप डैशबोर्ड बनाना शुरू कर सकते हैं। सुरक्षा उत्पादों से डैशबोर्ड विश्लेषिकी के आधार पर, आप संगठन में सूचना सुरक्षा की स्थिति को समझ सकते हैं, वर्तमान नीति में कमजोरियों को स्पष्ट रूप से देख सकते हैं, और उन्हें खत्म करने के तरीके विकसित कर सकते हैं। आइए कई विज़ुअलाइज़ेशन टूल्स का उपयोग करके एक छोटा डैशबोर्ड बनाएं। डैशबोर्ड में 5 घटक शामिल होंगे:

- ब्लेड द्वारा लॉग की कुल संख्या की गणना करने के लिए तालिका

- IPS महत्वपूर्ण हस्ताक्षर तालिका

- खतरा निवारण घटना पाई चार्ट

- सबसे अधिक देखी गई साइटों का चार्ट

- सबसे खतरनाक अनुप्रयोगों का उपयोग करने के लिए आरेख

विज़ुअलाइज़ेशन आकार बनाने के लिए, आपको

विज़ुअलाइज़ मेनू में जाने की ज़रूरत है, और इच्छित आकार का चयन करें जिसे हम बनाना चाहते हैं! क्रम में चलते हैं।

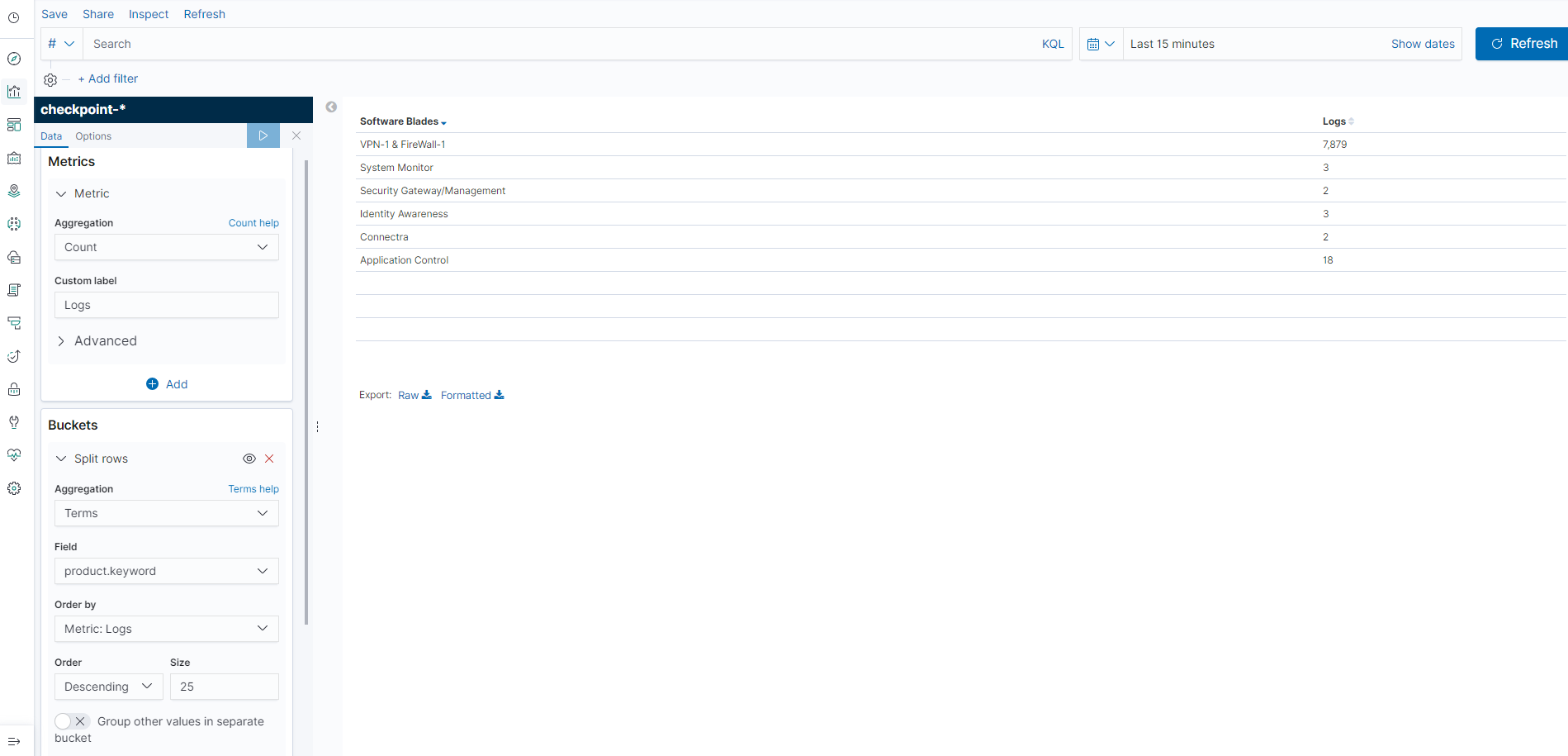

ब्लेड द्वारा लॉग की कुल संख्या की गणना करने के लिए तालिका

ऐसा करने के लिए,

डेटा टेबल आकार का चयन करें, ग्राफ़ बनाने के लिए स्नैप-इन में छोड़ें, बाईं ओर आकृति सेटिंग्स डालें, और दाईं ओर यह वर्तमान सेटिंग्स में कैसे दिखेगा। सबसे पहले, मैं प्रदर्शित करूंगा कि समाप्त तालिका कैसी दिखेगी, उसके बाद हम सेटिंग में जाएंगे, चित्र क्लिक करने योग्य है:

अधिक विस्तृत आकार सेटिंग्स, चित्र क्लिक करने योग्य है:

आइए सेटिंग्स का विश्लेषण करें।

मीट्रिक को प्रारंभिक रूप से कॉन्फ़िगर किया गया है, यह वह मान है जिसके द्वारा सभी फ़ील्ड एकत्र किए जाएंगे। मैट्रिक्स की गणना दस्तावेजों से एक तरह से या किसी अन्य में निकाले गए मूल्यों के आधार पर की जाती है। मान आमतौर पर दस्तावेज़

फ़ील्ड से निकाले जाते

हैं , लेकिन स्क्रिप्ट का उपयोग करके भी उत्पन्न किया जा सकता है। इस मामले में,

एकत्रीकरण में डालें

: गणना (लॉग की कुल संख्या)।

उसके बाद, हम तालिका को खंडों (क्षेत्रों) में विभाजित करते हैं जिसके द्वारा मीट्रिक पर विचार किया जाएगा। बाल्टी ट्यूनिंग इस फ़ंक्शन को करती है, जिसमें 2 ट्यूनिंग विकल्प होते हैं:

- विभाजन पंक्तियाँ - कॉलम जोड़ें और बाद में तालिका को पंक्तियों में विभाजित करें

- स्प्लिट टेबल - एक विशिष्ट क्षेत्र के मूल्यों के अनुसार कई तालिकाओं में विभाजन।

बाल्टियों में, आप कई कॉलम या टेबल बनाने के लिए कई डिवीजन जोड़ सकते हैं, यहां की सीमाएं अधिक तार्किक हैं। एकत्रीकरण में, आप चुन सकते हैं कि किस पद्धति का विभाजन होगा: ipv4 श्रेणी, तिथि सीमा, नियम इत्यादि। सबसे मनोरंजक विकल्प

नियम और

महत्वपूर्ण शर्तें हैं , खंडों में विभाजन एक निश्चित सूचकांक क्षेत्र के मूल्यों के अनुसार किया जाता है, उनके बीच का अंतर लौटे मूल्यों की संख्या है, और उनका प्रदर्शन। चूंकि हम तालिका को ब्लेड के नाम से विभाजित करना चाहते हैं, फ़ील्ड -

product.keyword का चयन करें और 25 लौटे मानों की मात्रा में आकार सेट करें।

तार के बजाय, इलास्टिक्स खोज 2 डेटा प्रकारों का उपयोग करता है -

पाठ और

कीवर्ड । यदि आप एक पूर्ण-पाठ खोज करना चाहते हैं, तो आपको अपनी खोज सेवा लिखते समय पाठ प्रकार का उपयोग करना चाहिए, एक बहुत ही सुविधाजनक चीज, उदाहरण के लिए, आप किसी विशिष्ट फ़ील्ड मान (पाठ) में किसी शब्द का उल्लेख देख रहे हैं। यदि आप केवल एक सटीक मिलान चाहते हैं, तो आपको कीवर्ड प्रकार का उपयोग करना चाहिए। इसके अलावा, कीवर्ड डेटा प्रकार का उपयोग उन क्षेत्रों के लिए किया जाना चाहिए जिनके लिए हमारे मामले में सॉर्टिंग या एकत्रीकरण की आवश्यकता होती है।

परिणामस्वरूप, इलास्टिक्स खोज उत्पाद क्षेत्र में मूल्य द्वारा एकत्रीकरण के साथ एक निश्चित समय के लिए लॉग की संख्या की गणना करता है। कस्टम लेबल में हम उस कॉलम का नाम सेट करते हैं जिसे तालिका में प्रदर्शित किया जाएगा, उस समय को निर्धारित करें जिसके लिए हम लॉग इकट्ठा करते हैं, ड्राइंग शुरू करते हैं - किबाना elasticsearch के लिए एक अनुरोध भेजता है, एक प्रतिक्रिया की प्रतीक्षा करता है, और फिर प्राप्त डेटा की कल्पना करता है। टेबल तैयार है!

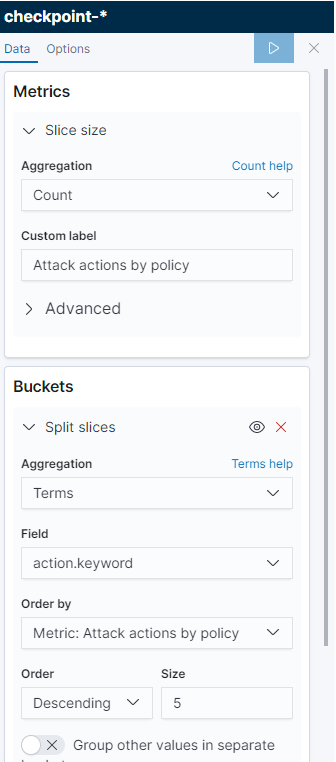

खतरा निवारण घटना पाई चार्ट

विशेष रूप से रुचि सूचना है, और वर्तमान सुरक्षा नीति में सूचना सुरक्षा घटनाओं पर प्रतिक्रियाओं का

पता लगाने और

रोकने के प्रतिशत में आम तौर पर कितने हैं। इस मामले के लिए, एक पाई चार्ट अच्छी तरह से अनुकूल है। विज़ुअलाइज़ में चुनें -

पाई चार्ट । मीट्रिक में भी हम लॉग की संख्या से एकत्रीकरण सेट करते हैं। बाल्टियों में, नियम => क्रिया सेट करें।

ऐसा लगता है कि सब कुछ सही है, लेकिन परिणामस्वरूप, सभी ब्लेड के लिए मान दिखाए गए हैं, आपको केवल उन ब्लेड के लिए फ़िल्टर करने की आवश्यकता है जो थ्रेट प्रिवेंशन के तहत काम करते हैं। इसलिए, हमें सूचना सुरक्षा घटनाओं - उत्पाद: ("एंटी-बॉट" या "न्यू एंटी-वायरस" या "डीडीओएस प्रोटेक्टर" या "स्मार्टफेन्स" या "थ्रेट एमुलेशन") के लिए जिम्मेदार ब्लेड पर जानकारी खोजने के लिए

फ़िल्टर को कॉन्फ़िगर करना होगा। तस्वीर क्लिक करने योग्य है:

और अधिक विस्तृत सेटिंग्स, चित्र क्लिक करने योग्य है:

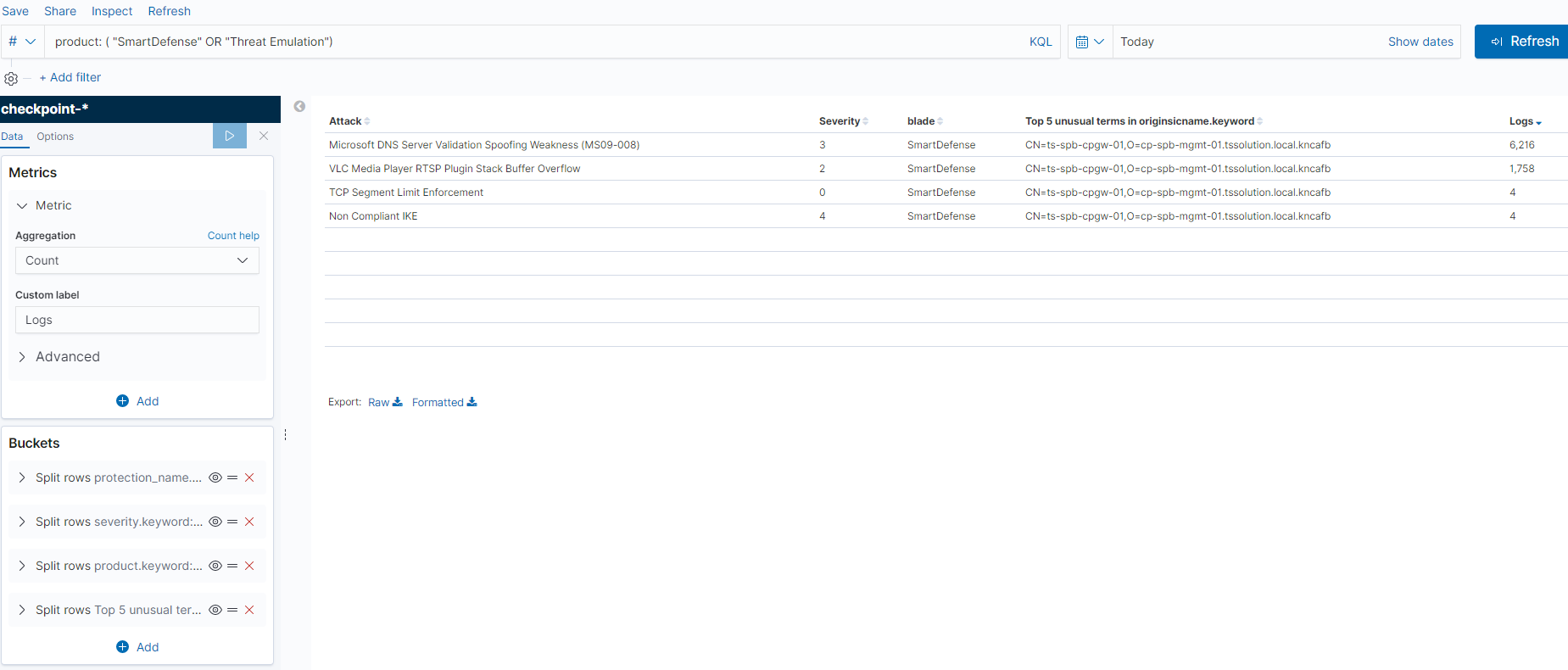

आईपीएस इवेंट टेबल

इसके अलावा,

आईपीएस और

थ्रेट एमुलेशन ब्लेड पर घटनाओं को देखने और जांचने के लिए सूचना सुरक्षा के दृष्टिकोण से यह बहुत महत्वपूर्ण है, जिसे वर्तमान नीति

द्वारा अवरुद्ध नहीं किया जाता है , ताकि बाद में या तो रोकने के लिए हस्ताक्षर को स्विच किया जा सके, या यदि यातायात वैध है, तो हस्ताक्षर की जांच न करें। हम तालिका को पहले उदाहरण के लिए बनाते हैं, केवल इस अंतर के साथ कि हम कई कॉलम बनाते हैं: प्रोटेक्शन।आईकवर्ड, सॉलिटिविटी।आईकवर्ड, प्रोडक्ट.आईकवर्ड, ओरिजिनिकनेम।कवर्ड। सूचना सुरक्षा की घटनाओं के लिए जिम्मेदार ब्लेड पर केवल जानकारी के लिए फ़िल्टर को कॉन्फ़िगर करना सुनिश्चित करें - उत्पाद: ("स्मार्टफेन्स" या "खतरा अनुकरण")। तस्वीर क्लिक करने योग्य है:

अधिक विस्तृत सेटिंग्स, चित्र क्लिक करने योग्य है:

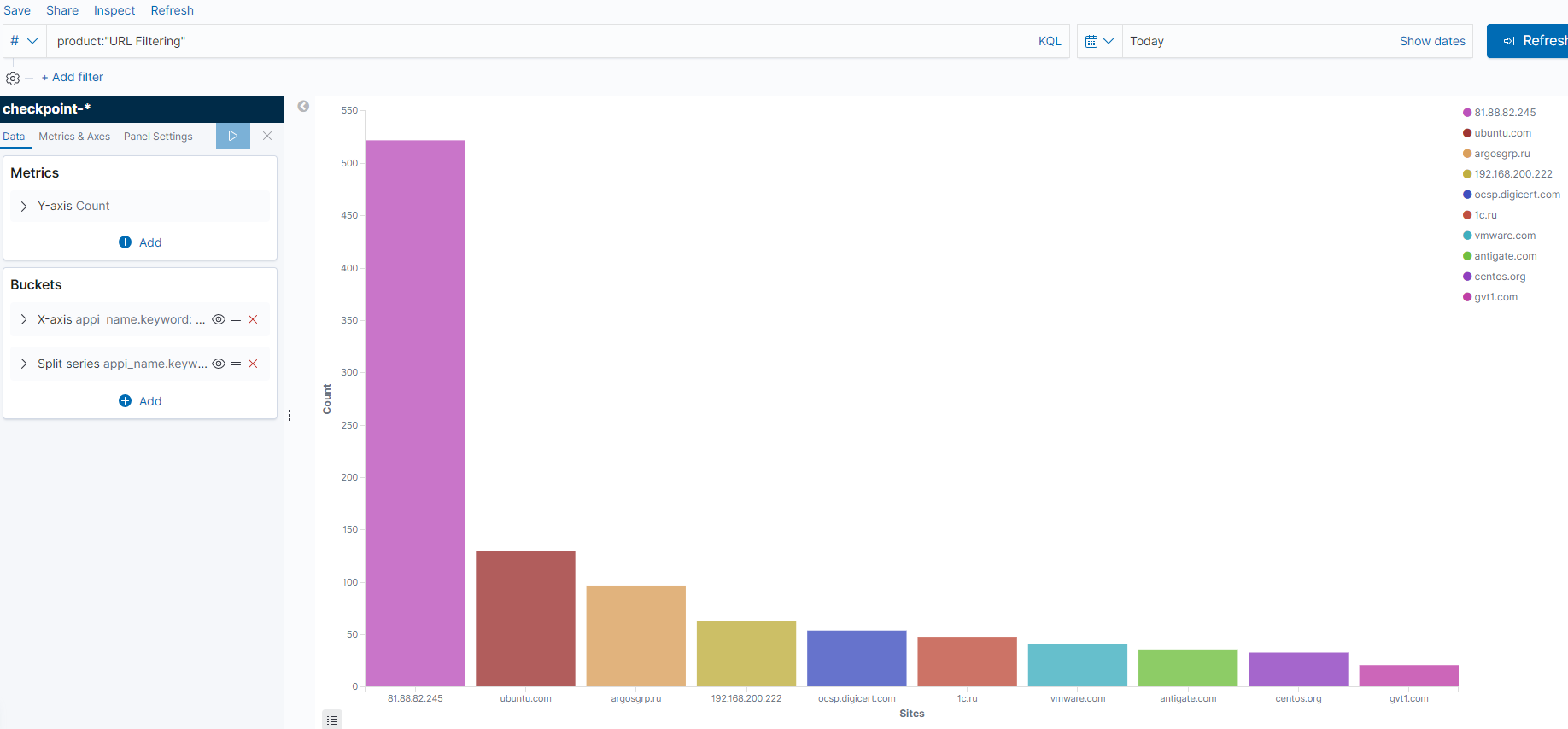

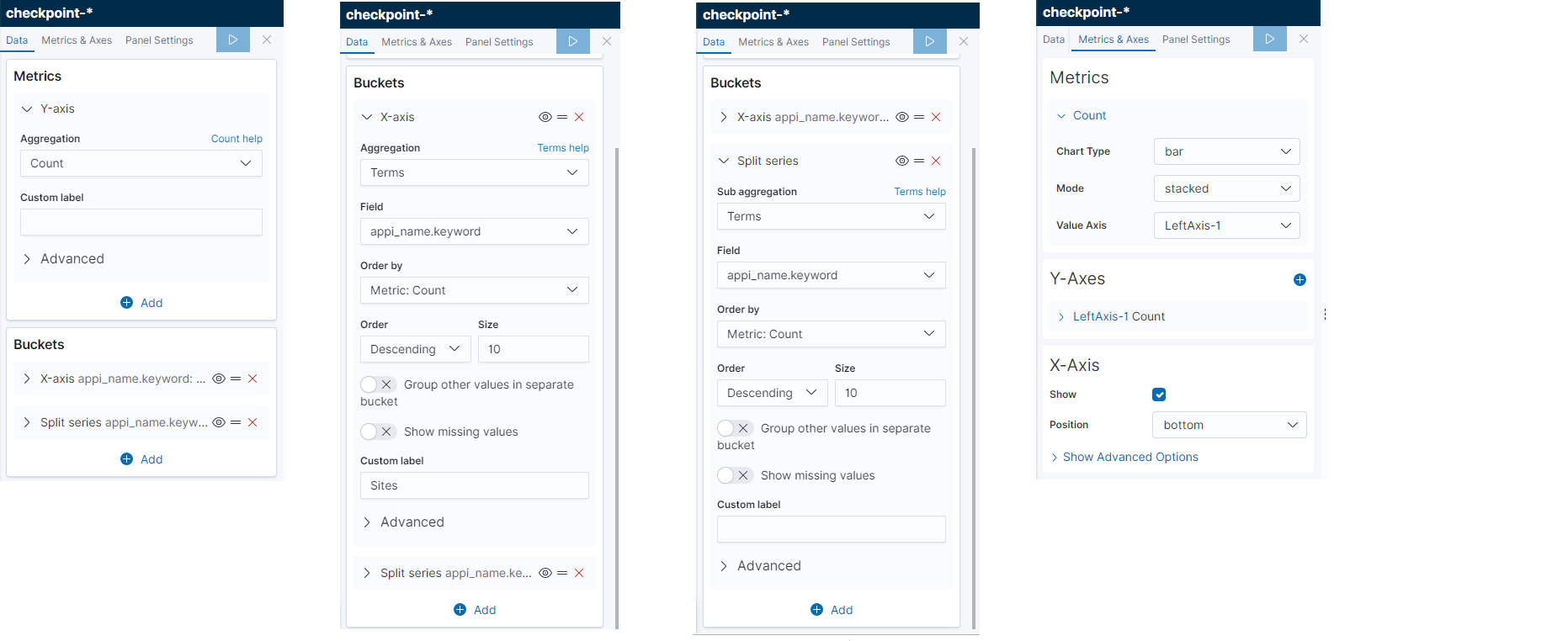

सबसे लोकप्रिय साइटों के लिए चार्ट का दौरा किया

ऐसा करने के लिए, एक आकृति बनाएं -

ऊर्ध्वाधर बार । हम मीट्रिक गणना (वाई अक्ष) का भी उपयोग करते हैं, और एक्स अक्ष पर हम मूल्यांकित साइटों के नाम का उपयोग मान के रूप में appi_name के रूप में करेंगे। यहां थोड़ी सी चाल है, यदि आप वर्तमान संस्करण में सेटिंग्स चलाते हैं, तो सभी साइटों को एक रंग में ग्राफ पर चिह्नित किया जाएगा, ताकि उन्हें रंगीन बनाने के लिए हम एक अतिरिक्त सेटिंग - "स्प्लिट सीरीज़" का उपयोग करें, जो आपको तैयार कॉलम को कुछ और मूल्यों में विभाजित करने की अनुमति देता है, यह निर्भर करता है। पाठ्यक्रम के चयनित क्षेत्र से! एक्स डिविजन से एक निश्चित मान के अनुसार कई कॉलम बनाने के लिए स्टैक्ड मोड में या सामान्य मोड में मान के अनुसार इस विभाजन का उपयोग एक बहु-रंगीन कॉलम के रूप में किया जा सकता है। इस मामले में, हम एक्स अक्ष के समान मान का उपयोग करते हैं, यह सभी स्तंभों को बहुरंगी बनाना संभव बनाता है, ऊपर दाईं ओर से उन्हें रंगों द्वारा इंगित किया जाएगा। हमारे द्वारा सेट किए गए फ़िल्टर में - उत्पाद: "URL फ़िल्टरिंग" केवल विज़िट की गई साइटों पर जानकारी देखने के लिए, चित्र क्लिक करने योग्य है:

सेटिंग्स:

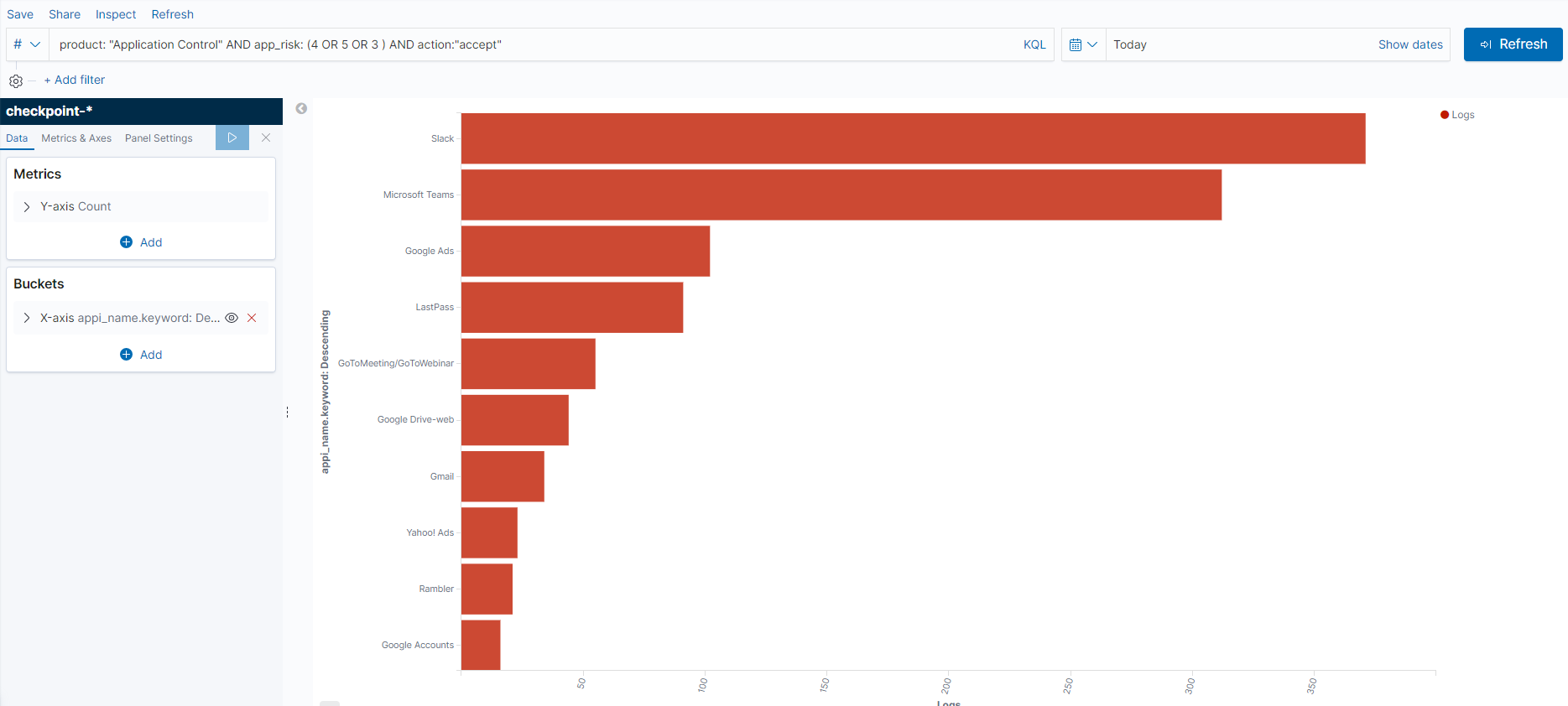

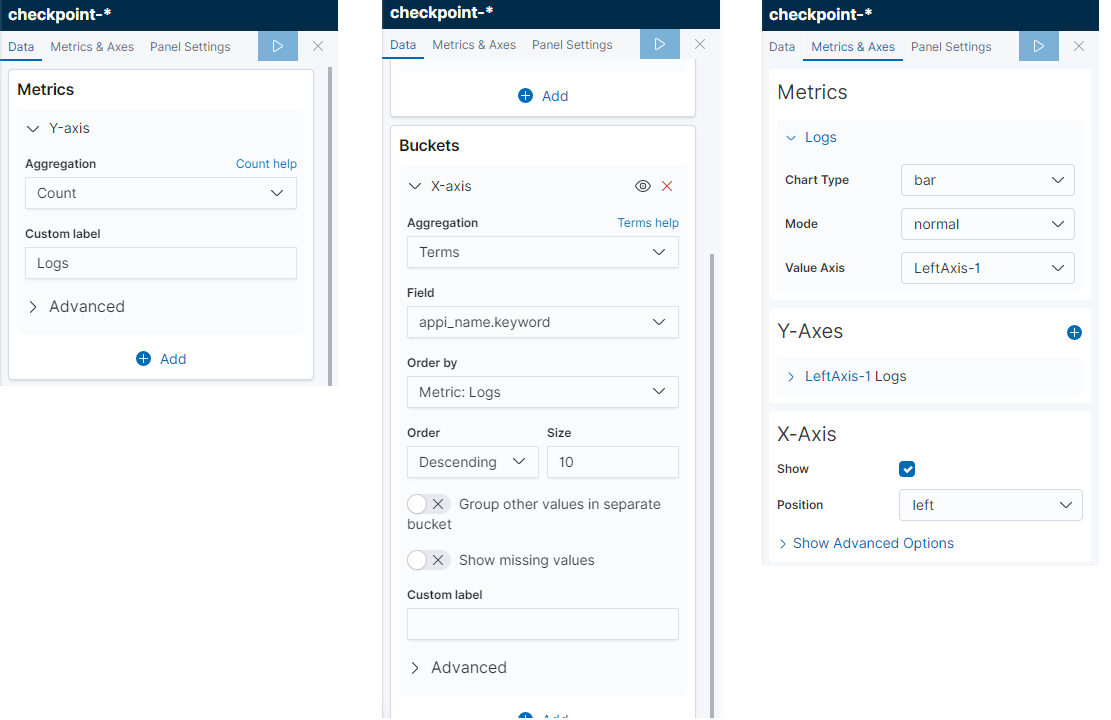

सबसे खतरनाक अनुप्रयोगों का उपयोग करने के लिए चार्ट

ऐसा करने के लिए, एक आकृति बनाएं - ऊर्ध्वाधर बार। हम मीट्रिक गणना (वाई अक्ष) का भी उपयोग करते हैं, और एक्स अक्ष पर हम उपयोग किए गए अनुप्रयोगों के नाम का उपयोग करेंगे, "appi_name", मान के रूप में। सबसे महत्वपूर्ण फ़िल्टर कार्य है - उत्पाद: "अनुप्रयोग नियंत्रण" और app_risk: (4 या 5 या 3) और कार्रवाई: "स्वीकार करें"। हम एप्लिकेशन नियंत्रण ब्लेड द्वारा लॉग को फ़िल्टर करते हैं, हम केवल उन साइटों को लेते हैं जिन्हें क्रिटिकल, उच्च, मध्यम के जोखिम वाले साइटों के रूप में वर्गीकृत किया गया है और केवल अगर इन साइटों तक पहुंच की अनुमति है। तस्वीर क्लिक करने योग्य है:

सेटिंग्स, क्लिक करने योग्य:

डैशबोर्ड

डैशबोर्ड को देखना और बनाना एक अलग मेनू आइटम -

डैशबोर्ड में है । यहां सब कुछ सरल है, एक नया डैशबोर्ड बनाया गया है, इसमें विज़ुअलाइज़ेशन जोड़ा गया है, सब कुछ अपनी जगह पर रखा गया है!

हम एक डैशबोर्ड बनाते हैं, जिसके अनुसार संगठन में सूचना सुरक्षा की बुनियादी स्थिति को समझना संभव होगा, केवल चेक प्वाइंट स्तर पर, चित्र क्लिक करने योग्य है:

इन ग्राफ़ों के आधार पर, हम समझ सकते हैं कि फ़ायरवॉल पर कौन से महत्वपूर्ण हस्ताक्षर अवरुद्ध नहीं हैं, जहाँ उपयोगकर्ता जाते हैं, जो सबसे खतरनाक अनुप्रयोग उपयोग करते हैं।

निष्कर्ष

हमने किबाना में बुनियादी दृश्य की संभावनाओं की जांच की और एक डैशबोर्ड बनाया, लेकिन यह केवल एक छोटा सा हिस्सा है। इसके अलावा, हम अलग से नक्शों के विन्यास पर विचार करेंगे, इलास्टिक्स खोज प्रणाली के साथ काम करेंगे, एपीआई अनुरोधों, स्वचालन, और बहुत कुछ से परिचित होंगे!

तो बने रहिए (

Telegram ,

Facebook ,

VK ,

TS Solution Blog ),

Yandex.Zen ।