यह लेख कई साल पहले लिखा गया था, जब टेलीग्राम मैसेंजर को ब्लॉक करने पर समुदाय द्वारा सक्रिय रूप से चर्चा की गई थी और इस पर मेरे विचार शामिल हैं। और यद्यपि आज यह विषय लगभग भूल गया है, मुझे उम्मीद है कि शायद यह अभी भी किसी के लिए दिलचस्प होगा

यह पाठ डिजिटल सुरक्षा के विषय पर मेरे विचारों के परिणामस्वरूप दिखाई दिया, और लंबे समय तक मुझे संदेह था कि क्या यह प्रकाशन के लायक था। सौभाग्य से, बड़ी संख्या में विशेषज्ञ हैं जो सभी समस्याओं को सही ढंग से समझते हैं, और मैं उन्हें कुछ भी नया नहीं बता सकता। हालांकि, उनके अलावा, अभी भी प्रचारकों और अन्य ब्लॉगर्स की एक बड़ी संख्या है जो न केवल खुद को गलत मानते हैं, बल्कि अपने लेखों के साथ बड़ी संख्या में मिथक भी उत्पन्न करते हैं।

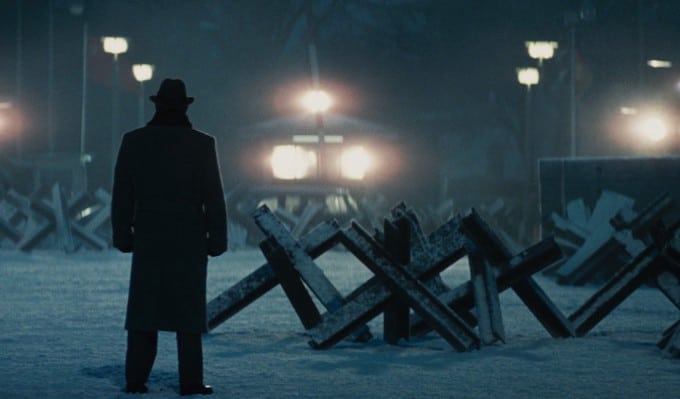

यह किसी के लिए कोई रहस्य नहीं है कि हाल के दिनों में, सैन्य अभियानों के डिजिटल थिएटर में गंभीर जुनून पैदा हुए हैं। बेशक, हमारे पास रूसी आधुनिकता के सबसे चर्चित विषयों में से एक है, अर्थात् टेलीग्राम संदेशवाहक का अवरुद्ध होना।

इसे रोकने के विरोधियों को एक व्यक्ति और राज्य के बीच टकराव, बोलने की स्वतंत्रता और एक व्यक्ति पर कुल नियंत्रण के रूप में प्रस्तुत किया जाता है। समर्थकों, इसके विपरीत, सार्वजनिक सुरक्षा के विचार और आपराधिक और आतंकवादी संरचनाओं के खिलाफ लड़ाई द्वारा निर्देशित होते हैं।

सबसे पहले, कल्पना करें कि टेलीग्राम मैसेंजर कैसे काम करता है। हम उनके मुख्य पृष्ठ पर जा सकते हैं और इस बारे में पढ़ सकते हैं कि वे खुद को किस तरह से रखते हैं। इस विशेष समाधान का उपयोग करने के मुख्य लाभों में से एक एंड-यूज़र सुरक्षा पर एक जोरदार जोर होगा। लेकिन वास्तव में इसका क्या मतलब है?

कई अन्य सार्वजनिक सेवाओं की तरह, आपका डेटा एन्क्रिप्टेड रूप में प्रसारित किया जाता है, लेकिन केवल केंद्रीय सर्वरों में, जहां वे पूरी तरह से खुले हैं और कोई भी व्यवस्थापक, यदि आप वास्तव में चाहते हैं, तो आसानी से आपके सभी पत्राचार को देखेंगे। इसमें संदेह है? फिर सोचें कि उपकरणों के बीच सिंक्रनाइज़ेशन फ़ंक्शन कैसे लागू किया जाता है। यदि डेटा गुप्त है, तो वे तीसरे डिवाइस को कैसे प्राप्त करते हैं? आखिरकार, आप डिक्रिप्शन के लिए कोई विशेष क्लाइंट कुंजी प्रदान नहीं करते हैं।

उदाहरण के लिए, जैसा कि प्रोटॉनमेल मेल सेवा में किया जाता है, जहां उस सेवा के साथ काम करने के लिए आपको एक कुंजी प्रदान करनी होगी जो आपके स्थानीय मशीन पर संग्रहीत है और जिसका उपयोग ब्राउज़र द्वारा आपके मेलबॉक्स में संदेशों को डिक्रिप्ट करने के लिए किया जाता है।

लेकिन इतना सरल नहीं है। नियमित चैट के अलावा, गुप्त भी हैं। यहां, पत्राचार वास्तव में केवल दो उपकरणों के बीच आयोजित किया जाता है और किसी भी तुल्यकालन की बात नहीं है। यह फ़ंक्शन केवल मोबाइल क्लाइंट पर उपलब्ध है, और चैट स्क्रीनशॉट एप्लिकेशन स्तर पर अवरुद्ध हैं, और चैट निर्दिष्ट समय के बाद नष्ट हो जाती है। तकनीकी दृष्टिकोण से, डेटा स्ट्रीम अभी भी केंद्रीय सर्वरों के माध्यम से जाता है, लेकिन यह वहां सहेजा नहीं गया है। इसके अलावा, संरक्षण स्वयं व्यर्थ है, क्योंकि केवल ग्राहकों के पास डिक्रिप्शन कुंजी है, और एन्क्रिप्टेड ट्रैफ़िक का कोई विशेष मूल्य नहीं है।

यह योजना तब तक काम करेगी जब तक कि क्लाइंट और सर्वर इसे ईमानदारी से लागू करते हैं और जबकि डिवाइस में आपके सभी प्रकार के कार्यक्रम नहीं होते हैं, बिना आपके ज्ञान के आपकी स्क्रीन के स्क्रीनशॉट तीसरे पक्ष को भेजते हैं। तो शायद कानून प्रवर्तन एजेंसियों से टेलीग्राम के लिए इस तरह की नापसंदगी का कारण गुप्त चैट में देखा जाना चाहिए? इसमें, मेरी राय में, बहुत से लोगों की गलतफहमी की जड़ निहित है। और हम इस गलतफहमी के कारण को पूरी तरह से समझने में सक्षम नहीं होंगे, जब तक कि हम यह पता नहीं लगा लेते हैं कि एन्क्रिप्शन क्या है और किससे यह आपके डेटा की सुरक्षा के लिए बनाया गया है।

कल्पना कीजिए कि एक हमलावर अपने दोस्तों को एक गुप्त संदेश पर पारित करना चाहता है। इतना महत्वपूर्ण है कि यह भ्रमित करने और पुनर्बीमा करने लायक है। क्या टेलीग्राम सूचना सुरक्षा विशेषज्ञ के दृष्टिकोण से इतनी अच्छी पसंद है? नहीं, यह नहीं है मैं पुष्टि करता हूं कि इसके लिए किसी भी लोकप्रिय त्वरित संदेशवाहक का उपयोग करना सबसे खराब विकल्प है जिसे आप चुन सकते हैं।

मुख्य समस्या एक संदेश प्रणाली का उपयोग है जहां पहले आपके पत्राचार की मांग की जाएगी। और यहां तक कि अगर यह अच्छी तरह से संरक्षित है, तो इसकी उपस्थिति के बहुत तथ्य आपको समझौता कर सकते हैं। याद रखें कि ग्राहकों का कनेक्शन अभी भी केंद्रीय सर्वरों के माध्यम से है और कम से कम दो उपयोगकर्ताओं के बीच एक संदेश भेजने के तथ्य को अभी भी साबित किया जा सकता है। इसलिए, ई-मेल, सोशल नेटवर्क और अन्य सार्वजनिक सेवाओं का उपयोग करने का कोई मतलब नहीं है।

कैसे, फिर, पत्राचार को व्यवस्थित करने के लिए जो सभी सुरक्षा आवश्यकताओं को पूरा करता है? हमारी समीक्षा के भाग के रूप में, हम जानबूझकर सभी अवैध या विवादास्पद तरीकों को अस्वीकार कर देंगे ताकि यह दिखाया जा सके कि समस्या को कानून के दायरे में विशेष रूप से हल किया जा सकता है। कोई स्पायवेयर, हैकर या हार्ड-टू-पहुंच सॉफ़्टवेयर की आवश्यकता नहीं है।

लगभग सभी उपकरण मानक उपयोगिताओं के सेट में शामिल होते हैं जो किसी भी GNU / Linux ऑपरेटिंग सिस्टम के साथ आते हैं, और उनके निषेध का अर्थ कंप्यूटर के निषेध जैसे होगा।

वर्ल्ड वाइड इंटरनेट नेटवर्क सर्वरों के एक विशाल वेब से मिलता-जुलता है, जीएनयू / लिनक्स ऑपरेटिंग सिस्टम के साथ आमतौर पर उन पर चल रहा है और इन सर्वरों के बीच पैकेट रूटिंग नियम हैं। इनमें से अधिकांश सर्वर प्रत्यक्ष कनेक्शन के लिए उपलब्ध नहीं हैं, हालांकि, उनके अलावा, अभी भी पूरी तरह से सुलभ पते वाले लाखों सर्वर हैं जो हम सभी की सेवा करते हैं, हमारे माध्यम से बड़ी मात्रा में यातायात गुजरते हैं। और कोई भी कभी भी इस सभी अराजकता के बीच में आपके पत्राचार की तलाश नहीं करेगा, खासकर अगर यह सामान्य पृष्ठभूमि के खिलाफ नहीं खड़ा होता है।

जो लोग एक गुप्त संचार चैनल का आयोजन करना चाहते हैं, वे बस बाजार के सैकड़ों खिलाड़ियों में से वीपीएस (क्लाउड में वर्चुअल मशीन) खरीदेंगे। मुद्दे की कीमत, क्योंकि यह सत्यापित करना मुश्किल नहीं है, कुछ डॉलर प्रति माह है। बेशक, यह गुमनाम रूप से नहीं किया जा सकता है, और किसी भी मामले में, यह आभासी मशीन आपके भुगतान के साधनों से जुड़ी होगी, और इसलिए आपकी पहचान के लिए। हालांकि, अधिकांश होस्टर्स को परवाह नहीं है कि आप उनके हार्डवेयर पर क्या चलाते हैं जब तक कि आप उनकी बुनियादी सीमा से अधिक नहीं हो जाते हैं, जैसे कि यातायात की संख्या या पोर्ट 23 को भेजे गए कनेक्शन।

हालांकि इस तरह का अवसर मौजूद है, लेकिन यह आपके लिए कुछ डॉलर खर्च करने के लिए लाभदायक नहीं है जो उसने आप पर निगरानी रखने के लिए अर्जित किए हैं।

और यहां तक कि अगर वह चाहता है या ऐसा करने के लिए मजबूर किया जाएगा, तो उसे पहले यह समझना होगा कि आपके द्वारा विशेष रूप से किस तरह के सॉफ़्टवेयर का उपयोग किया जाता है और, इस ज्ञान के आधार पर, एक ट्रैकिंग बुनियादी ढांचा बनाएं। मैन्युअल रूप से, यह मुश्किल नहीं होगा, लेकिन इस प्रक्रिया को स्वचालित करना बेहद मुश्किल होगा। उसी कारण से, आपके सर्वर से गुजरने वाले सभी ट्रैफ़िक को संरक्षित करना केवल आर्थिक रूप से लाभदायक नहीं होगा यदि आप संबंधित संरचनाओं के दृश्य के क्षेत्र में नहीं आते हैं जो पहले से ऐसा करना चाहते हैं।

अगला कदम कई मौजूदा तरीकों में से एक में एक सुरक्षित चैनल बनाना है।

- सबसे आसान तरीका सर्वर के लिए एक सुरक्षित ssh कनेक्शन बनाना है। कई क्लाइंट ओपनएसएसएच के माध्यम से कनेक्ट होते हैं और उदाहरण के लिए, दीवार कमांड का उपयोग करके संवाद करते हैं। सस्ता और खुशमिजाज।

- एक वीपीएन सर्वर को उठाना और एक केंद्रीय सर्वर के माध्यम से कई ग्राहकों को जोड़ना। वैकल्पिक रूप से, स्थानीय नेटवर्क के लिए किसी भी चैट प्रोग्राम को देखें और जाएं।

- सिंपल फ्रीबीएसडी नेटकाट में आदिम गुमनाम चैट के लिए अचानक अंतर्निहित कार्यक्षमता है। प्रमाणपत्र एन्क्रिप्शन का समर्थन करता है और बहुत कुछ।

यह उल्लेख करने की आवश्यकता नहीं है कि उसी तरह, सरल पाठ संदेशों के अलावा, आप किसी भी फाइल को स्थानांतरित कर सकते हैं। इनमें से कोई भी तरीका 5-10 मिनट में लागू हो जाता है और तकनीकी रूप से मुश्किल नहीं है। संदेश सरल एन्क्रिप्टेड ट्रैफ़िक की तरह दिखेंगे, जिनमें से अधिकांश इंटरनेट पर हैं।

इस दृष्टिकोण को स्टेग्नोग्राफ़ी कहा जाता है - उन संदेशों को छिपाने के लिए जहां वे उनके लिए देखना भी नहीं चाहते हैं। अपने आप से, यह पत्राचार की सुरक्षा की गारंटी नहीं देता है, लेकिन इसकी पहचान की संभावना को शून्य तक कम कर देता है। इसके अलावा, यदि आपका सर्वर किसी अन्य देश में स्थित है, तो डेटा संग्रह की प्रक्रिया अन्य कारणों से संभव नहीं हो सकती है। और यहां तक कि अगर कोई अभी भी इसे एक्सेस करता है, तो इस बिंदु तक आपके पत्राचार से सबसे अधिक समझौता होने की संभावना नहीं होगी, क्योंकि, सार्वजनिक सेवाओं के विपरीत, यह स्थानीय रूप से कहीं भी संग्रहीत नहीं है (यह, ज़ाहिर है, आपके द्वारा चुने गए पर निर्भर करता है संचार विधि)।

हालाँकि, वे इस बात पर आपत्ति कर सकते हैं कि मैं गलत जगह पर क्या देख रहा हूं, विश्व की खुफिया एजेंसियों ने लंबे समय तक सब कुछ के माध्यम से सोचा है, और सभी एन्क्रिप्शन प्रोटोकॉल में लंबे समय तक आंतरिक उपयोग के लिए छेद हैं। यह एक बहुत ही ध्वनि कथन है, जिसे मुद्दे का इतिहास दिया गया है। इस मामले में क्या करना है?

सभी एन्क्रिप्शन सिस्टम जो आधुनिक क्रिप्टोग्राफी से गुजरते हैं, उनके पास कुछ संपत्ति है - क्रिप्टोग्राफ़िक ताकत। यह माना जाता है कि किसी भी सिफर को क्रैक किया जा सकता है - यह केवल समय और संसाधनों की बात है। आदर्श रूप से, यह सुनिश्चित करना आवश्यक है कि यह प्रक्रिया केवल पटाखे के लिए फायदेमंद नहीं है, चाहे वह कितना भी महत्वपूर्ण डेटा हो। या फिर इतना लंबा समय लगा कि हैकिंग के समय डेटा पहले ही अपना महत्व खो देगा।

यह कथन पूर्णतया सत्य नहीं है। यह सही है जब यह आज सबसे आम एन्क्रिप्शन प्रोटोकॉल का उपयोग करता है। हालांकि, विभिन्न प्रकार के सिफर के बीच, एक ऐसा है जो पूरी तरह से दरार-प्रतिरोधी है और एक ही समय में समझने में बहुत आसान है। यदि सभी शर्तों को पूरा किया जाता है तो दरार करना सैद्धांतिक रूप से असंभव है।

वेरनाम के सिफर के पीछे का विचार बहुत सरल है - यादृच्छिक कुंजियों के अनुक्रम अग्रिम में बनाए जाते हैं जो संदेशों को एन्क्रिप्ट करेंगे। इसके अलावा, प्रत्येक कुंजी का उपयोग केवल एक बार एन्क्रिप्ट और एक संदेश को डिक्रिप्ट करने के लिए किया जाता है। सबसे सरल मामले में, हम यादृच्छिक बाइट्स की एक लंबी स्ट्रिंग बनाते हैं और कुंजी में संबंधित बाइट के साथ XOR ऑपरेशन के माध्यम से संदेश के प्रत्येक बाइट को परिवर्तित करते हैं और इसे अनएन्क्रिप्टेड चैनल पर आगे भेजते हैं। यह देखना आसान है कि सिफर सममित है और एन्क्रिप्शन और डिक्रिप्शन के लिए कुंजी समान है।

इस पद्धति में कमियां हैं, और इसका उपयोग शायद ही कभी किया जाता है, लेकिन प्राप्त लाभ यह है कि यदि दोनों पक्ष अग्रिम में सहमत हैं और यह कुंजी समझौता नहीं है, तो आप सुनिश्चित हो सकते हैं कि डेटा पढ़ा नहीं जाएगा।

यह कैसे काम करता है? कुंजी पहले से उत्पन्न होती है और वैकल्पिक चैनल के माध्यम से सभी प्रतिभागियों के बीच प्रसारित होती है। इसे तटस्थ क्षेत्र में एक व्यक्तिगत बैठक में प्रेषित किया जा सकता है, अगर किसी संभावित खोज को पूरी तरह से बाहर करने का एक ऐसा अवसर है, या बस इसे यूएसबी फ्लैश ड्राइव पर मेल से भेजें। हम अभी भी एक ऐसी दुनिया में रहते हैं, जहां सभी स्टोरेज मीडिया का निरीक्षण करने की कोई तकनीकी क्षमता नहीं है जो सीमाओं, सभी हार्ड ड्राइव और टेलीफोन को पार करते हैं।

पत्राचार में सभी प्रतिभागियों को कुंजी प्राप्त होने के बाद, संचार सत्र शुरू होने तक एक लंबा समय लग सकता है, जिससे इस प्रणाली का मुकाबला करना अधिक कठिन हो जाता है।

कुंजी में एक बाइट का उपयोग केवल एक बार गुप्त संदेश के एक चरित्र और अन्य प्रतिभागियों द्वारा इसके डिक्रिप्शन को एन्क्रिप्ट करने के लिए किया जाता है। डेटा ट्रांसफर के बाद पत्राचार में स्पेंट कीज़ को सभी प्रतिभागियों द्वारा स्वचालित रूप से नष्ट किया जा सकता है। एक बार गुप्त कुंजियों से आदान-प्रदान करने के बाद, आप उनकी लंबाई के बराबर कुल आयतन वाले संदेश भेज सकते हैं। इस तथ्य को आमतौर पर इस सिफर के नुकसान के रूप में उद्धृत किया जाता है, जो तब अधिक सुखद होता है जब कुंजी की लंबाई सीमित होती है और यह संदेश के आकार पर निर्भर नहीं करता है। हालांकि, ये लोग प्रगति के बारे में भूल जाते हैं, और अगर शीत युद्ध के दौरान यह एक समस्या थी, तो आज यह नहीं है। इस तथ्य के आधार पर कि आधुनिक मीडिया की संभावना लगभग असीम है और सबसे मामूली मामले में हम गीगाबाइट के बारे में बात कर रहे हैं, फिर एक सुरक्षित संचार चैनल अनिश्चित काल तक काम कर सकता है।

ऐतिहासिक रूप से, एक बार नोटपैड का उपयोग करके वेरनाम सिफर या एन्क्रिप्शन का उपयोग व्यापक रूप से शीत युद्ध के दौरान गुप्त संदेशों को प्रसारित करने के लिए किया गया था। हालांकि ऐसे मामले हैं जब, अनजाने में, अलग-अलग संदेशों को एक ही कुंजी के साथ एन्क्रिप्ट किया गया था, अर्थात, एन्क्रिप्शन प्रक्रिया का उल्लंघन किया गया था और इसने उन्हें डिक्रिप्ट करने की अनुमति दी थी।

क्या व्यवहार में इस विधि का उपयोग करना मुश्किल है? बल्कि तुच्छ, और आधुनिक कंप्यूटरों की मदद से इस प्रक्रिया का स्वचालन एक नौसिखिए शौकिया की पहुंच से परे है।

तो शायद अवरुद्ध करने का उद्देश्य एक विशिष्ट टेलीग्राम मैसेंजर को नुकसान पहुंचाना है? यदि हां, तो फिर से। बॉक्स से बाहर टेलीग्राम क्लाइंट प्रॉक्सी सर्वर और SOCKS5 प्रोटोकॉल का समर्थन करता है, जो उपयोगकर्ता को आईपी पते के साथ बाहरी सर्वर के माध्यम से काम करने की अनुमति देता है जो अवरुद्ध नहीं होते हैं। एक छोटे सत्र के लिए एक सार्वजनिक SOCKS5 सर्वर खोजना मुश्किल नहीं है, और इस तरह के सर्वर को अपने VPS-ke पर स्वयं उठाना भी आसान है।

हालांकि मैसेंजर इकोसिस्टम के लिए एक झटका अभी भी होगा, क्योंकि अधिकांश उपयोगकर्ताओं के लिए ये प्रतिबंध अभी भी एक अवरोधी अवरोध पैदा करेगा और आबादी के बीच इसकी लोकप्रियता को नुकसान होगा।

इसलिए संक्षेप में। टेलीग्राम के आसपास सभी प्रचार प्रचार और अधिक कुछ नहीं है। सार्वजनिक सुरक्षा कारणों से इसे रोकना तकनीकी रूप से निरक्षर और निरर्थक है। सुरक्षित रूप से पत्राचार में रुचि रखने वाले किसी भी संरचना को कई पूरक तकनीकों का उपयोग करके अपने चैनल को व्यवस्थित किया जा सकता है, और सबसे दिलचस्प बात यह है कि यह अत्यंत सरलता से किया जाता है जब तक कि नेटवर्क तक कम से कम किसी तरह की पहुंच हो।

सूचना सुरक्षा का मोर्चा आज तत्काल दूतों के माध्यम से नहीं गुजरता है, बल्कि सामान्य नेटवर्क उपयोगकर्ताओं के माध्यम से गुजरता है, भले ही उन्हें इसका एहसास न हो। आधुनिक इंटरनेट एक वास्तविकता है, जिसके साथ विचार किया जाना चाहिए और जिसमें हाल ही में उल्लेखनीय कानूनों को संचालित करना बंद हो गया है। टेलीग्राम अवरोधन सूचना बाजार युद्ध का एक और उदाहरण है। पहला नहीं और निश्चित रूप से अंतिम नहीं है।

कुछ दशक पहले, इंटरनेट के बड़े पैमाने पर विकास से पहले, सभी प्रकार के एजेंट नेटवर्क के सामने महत्वपूर्ण समस्या थी, दोनों के बीच एक सुरक्षित संचार चैनल की स्थापना और केंद्र के साथ उनके काम का समन्वय। सभी प्रतिभागी देशों में द्वितीय विश्व युद्ध के दौरान निजी रेडियो स्टेशनों पर तंग नियंत्रण (पंजीकरण आज भी आवश्यक है), शीत युद्ध लाइसेंस प्लेट (कुछ अभी भी वैध हैं), बूट के निचले भाग पर मिनी टेप - यह सब सभ्यता के एक नए दौर में हास्यास्पद लगता है। चेतना की जड़ता की तरह, राज्य मशीन को उसके नियंत्रण से परे किसी भी घटना को सख्ती से रोकने के लिए मजबूर करना। इसीलिए आईपी एड्रेस को ब्लॉक करने को स्वीकार्य समाधान नहीं माना जाना चाहिए, और केवल ऐसे निर्णय लेने वाले लोगों में सक्षमता की कमी को दर्शाता है।

हमारे समय की मुख्य समस्या तीसरे पक्षों द्वारा व्यक्तिगत पत्राचार डेटा का भंडारण या विश्लेषण नहीं है (यह काफी उद्देश्यपूर्ण वास्तविकता है जिसमें हम आज रहते हैं), लेकिन तथ्य यह है कि लोग खुद इस डेटा को प्रदान करने के लिए तैयार हैं। जब भी आप अपने पसंदीदा ब्राउज़र से इंटरनेट एक्सेस करते हैं, तो दर्जनों स्क्रिप्ट्स आपको बारीकी से देखते हैं, रिकॉर्डिंग करते हैं कि आपने कैसे और कहां क्लिक किया और किस पेज पर गए। स्मार्टफोन के लिए एक और एप्लिकेशन इंस्टॉल करते समय, प्रोग्राम का उपयोग करने से पहले प्रोग्राम को विशेषाधिकार देने के लिए अनुरोध विंडो पर विचार करें। इस तथ्य को ध्यान में रखते हुए कि एक हानिरहित कार्यक्रम आपकी नोटबुक में क्रॉल करता है और आपके सभी संदेशों को पढ़ना चाहता है। सुरक्षा और गोपनीयता के लिए स्वेच्छा से आदान-प्रदान किया जाता है। और एक व्यक्ति खुद अक्सर पूरी तरह से स्वेच्छा से अपनी व्यक्तिगत जानकारी के साथ भाग लेता है, और इसलिए अपनी स्वतंत्रता के साथ, इस प्रकार दुनिया के निजी और राज्य संगठनों के डेटाबेस को अपने जीवन के बारे में बहुमूल्य जानकारी के साथ भर देता है। और वे निस्संदेह इस जानकारी का उपयोग अपने उद्देश्यों के लिए करेंगे। और लाभ की दौड़ में भी वे किसी भी नैतिक और नैतिक मानकों की अनदेखी करते हुए इसे सभी के लिए फिर से शुरू कर देंगे।

मुझे आशा है कि इस लेख में प्रस्तुत जानकारी आपको सूचना सुरक्षा की समस्या पर नए सिरे से विचार करने की अनुमति देगी और संभवतः, नेटवर्क पर काम करते समय अपनी कुछ आदतों को बदल दें। और विशेषज्ञ गंभीर रूप से मुस्कुराएंगे और आगे बढ़ेंगे।

अपने घर में शांति।