Meretas pembangkit listrik tenaga nuklir jauh lebih mudah daripada yang Anda pikirkan.

2007 adalah upaya yang berhasil untuk menonaktifkan generator pelatihan pembangkit listrik. 2010 adalah serangan cyber berskala besar pada sentrifugal di Iran. 2013 adalah catatan aktivitas hacker di fasilitas infrastruktur AS. 2015 adalah fokus khusus pada ancaman terhadap sektor energi AS dalam Strategi Keamanan Cybersecurity nasional. Tampaknya peluang untuk mengubah cerita sesuai dengan skenarionya di antara para penjudi e-olahragawan terus bertambah setiap tahun. Baca tentang seberapa nyata ketakutan itu dan tindakan apa yang diambil untuk mencegah bencana yang terkendali. Relevansi masalah penyerang dunia maya yang menyerang fasilitas energi yang penting secara nasional ditekankan pada konferensi Black Hat terakhir, yang diadakan di Amerika Serikat pada awal Agustus 2015. Sebuah presentasi dibuat oleh Marina Krotofil, Konsultan Senior, ENCS (Jaringan Eropa untuk Keamanan Cyber - Pusat Informasi Keamanan Siber Eropa). Ini adalah model rancangannya untuk mensimulasikan serangan peretas di pembangkit listrik yang digunakan Institut Standar dan Teknologi (NIST) AS saat ini untuk mengembangkan tindakan balasan terhadap ancaman cyber.Jason Larsen, konsultan cybersecurity terkemuka di IOActive, menyiapkan laporannya dan menguraikan kemungkinan lokasi dan arah serangan terhadap fasilitas infrastruktur energi yang ada.

Relevansi masalah penyerang dunia maya yang menyerang fasilitas energi yang penting secara nasional ditekankan pada konferensi Black Hat terakhir, yang diadakan di Amerika Serikat pada awal Agustus 2015. Sebuah presentasi dibuat oleh Marina Krotofil, Konsultan Senior, ENCS (Jaringan Eropa untuk Keamanan Cyber - Pusat Informasi Keamanan Siber Eropa). Ini adalah model rancangannya untuk mensimulasikan serangan peretas di pembangkit listrik yang digunakan Institut Standar dan Teknologi (NIST) AS saat ini untuk mengembangkan tindakan balasan terhadap ancaman cyber.Jason Larsen, konsultan cybersecurity terkemuka di IOActive, menyiapkan laporannya dan menguraikan kemungkinan lokasi dan arah serangan terhadap fasilitas infrastruktur energi yang ada.Dimana yang sakit?

Ada banyak peluang untuk menyampaikan serangan informasi besar-besaran dengan konsekuensi fatal bagi objek energi, seperti yang diperlihatkan laporan Jason.Salah satunya adalah teknik water hammer, yang dapat digunakan untuk menonaktifkan komponen utama pembangkit listrik. Efek water hammer tercapai berkat perintah screwing valve yang sinkron dan sangat cepat.Dimungkinkan untuk menonaktifkan objek menggunakan rotasi gir yang tidak disinkronkan atau memompa cairan panas ke dalam wadah dengan penutupan sesaat berikutnya. Dalam kasus yang terakhir, ketika cairan mendingin, bentuk vakum, yang merusak wadah dengan konsekuensi bencana.Cara alternatif adalah dengan menonaktifkan sistem pasokan air untuk AC yang menyediakan pendinginan di kamar dengan peralatan server. Kegagalan dalam operasi normal sistem pendingin memerlukan kerusakan pada server, memberikan kontrol dan otomatisasi semua proses produksi.Semua kerentanan yang terdaftar adalah dan tetap relevan, karena dokumentasi proyek dan protokol pengaturan perangkat industri terkait data dan sistem kontrol SCADA (Industrial Control Protocol) tidak menyediakan mekanisme APA PUN untuk otentikasi dan verifikasi perintah kontrol yang diterima.Apa yang bisa menjadi "tidak terhitung" dapat berubah dengan sempurna ditunjukkan oleh proyek Aurora (2007). Sebagai bagian dari percobaan di Laboratorium Nasional Idaho, peretas seharusnya mematikan pembangkit listrik pusat pelatihan. Anda dapat menilai seberapa sukses upaya itu sendiri:Konsekuensi dari serangan hacker, disertai dengan kegagalan pompa dan generator, terlihat seperti ini.STUXNET dan Sentrifugal Nuklir Iran

Salah satu contoh yang jelas menunjukkan kerentanan fasilitas energi nuklir yang ada adalah cacing komputer terkenal STUXNET, yang tujuannya pada 2010 adalah sentrifugal nuklir Iran. Sebagai akibat dari serangan itu, untuk pertama kalinya dalam sejarah, peretas berhasil melakukan pemrograman ulang skala besar dari instalasi industri dengan mengirimkan perintah palsu dan berbahaya menggunakan kerentanan dalam sistem keamanan konsol kontrol pada Siemens PLC.Keunikan pengembangan hacker adalah bahwa untuk pertama kalinya dalam sejarah serangan cyber, virus mampu menghancurkan infrastruktur objek pada level fisik. Menurut satu versi, STUXNET adalah produk yang dibuat oleh spesialis dari AS dan layanan khusus Israel untuk mengubur harapan proyek nuklir Iran. Sebagai bukti, disebutkan tentang kata MYTRUS yang terkandung dalam kode worm. Selain itu, jejak kaki penulis dapat dilihat pada tanggal yang dikodekan pada tanggal 9 Mei 1979 - hari eksekusi industrialis Iran terkenal asal Yahudi Habib Elganyan. Menurut Marina Krotofil, setidaknya ada dua metode yang diketahui untuk mengatasi seluruh kompleks perlindungan TI, termasuk kata sandi dan enkripsi, diikuti oleh akses tanpa hambatan ke sistem kontrol proses di pembangkit listrik. Cara lain untuk mengambil kendali stasiun adalah mentransfer data yang dapat dipercaya semu kepada operator dengan semua konsekuensi yang terjadi.Krotofil berbicara secara rinci tentang kemungkinan masalah di fasilitas kimia dalam pidatonya di konferensi peretas tahun 2014 (Chaos Communications Congress (31C3)), menyajikan laporan dengan judul fasih "Proses kimia yang sangat rentan ini."Laporan video terperinci 50 menit dari Marina dalam terjemahan yang dapat diakses tentang masalah yang dicatat dapat dilihat dalam video:

Menurut Marina Krotofil, setidaknya ada dua metode yang diketahui untuk mengatasi seluruh kompleks perlindungan TI, termasuk kata sandi dan enkripsi, diikuti oleh akses tanpa hambatan ke sistem kontrol proses di pembangkit listrik. Cara lain untuk mengambil kendali stasiun adalah mentransfer data yang dapat dipercaya semu kepada operator dengan semua konsekuensi yang terjadi.Krotofil berbicara secara rinci tentang kemungkinan masalah di fasilitas kimia dalam pidatonya di konferensi peretas tahun 2014 (Chaos Communications Congress (31C3)), menyajikan laporan dengan judul fasih "Proses kimia yang sangat rentan ini."Laporan video terperinci 50 menit dari Marina dalam terjemahan yang dapat diakses tentang masalah yang dicatat dapat dilihat dalam video:Kekacauan yang dikendalikan lebih dekat dari sebelumnya

Jason Larsen yakin: salah satu tanda tidak langsung, tetapi fasih persiapan skala besar peretas untuk serangan terhadap pembangkit listrik tenaga nuklir adalah penyimpangan kecil yang diamati dalam proses rutin. Ini adalah bagaimana sistem mengalami pengujian sensitivitas, kecepatan pelaksanaan perintah pemanasan reaktor dan perintah untuk menutup katup kritis berperilaku. Larsen yakin bahwa peretas mempersiapkan lebih dari secara serius dan sistematis meningkatkan persenjataan destruktif mereka.Menurut Krotofil, pengenalan bahkan perlindungan IT paling canggih sekalipun tidak menjamin solusi untuk masalah tersebut. Program komprehensif akan membantu secara radikal meningkatkan keselamatan pembangkit listrik tenaga nuklir, yang melibatkan:- Meningkatkan sistem keamanan TI.

- , .

- , .

2015

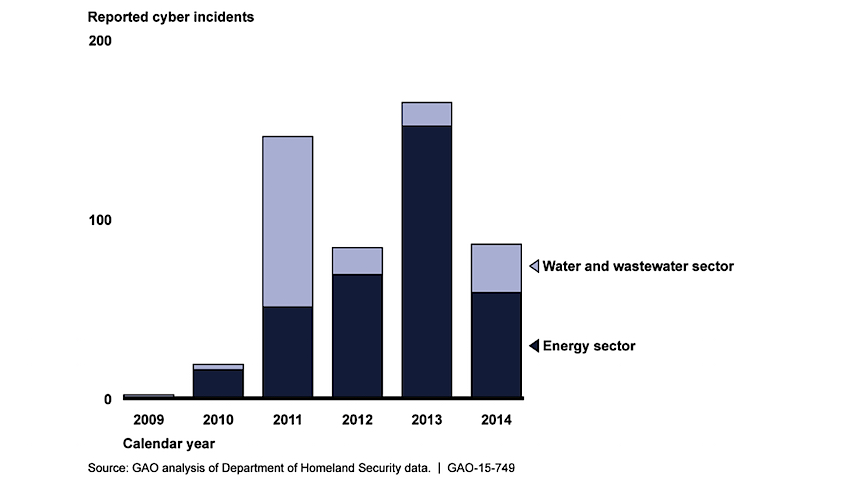

Dalam laporan analitik yang disediakan oleh Kantor Audit AS kepada Kongres, para ahli bersikeras untuk memperkuat keberlanjutan infrastruktur energi Departemen Pertahanan AS, meningkatkan pemantauan dan secara aktif berbagi informasi teknis saat ini dengan lembaga yang bertanggung jawab atas keamanan siber.Sesuai dengan Strategi Keamanan Siber yang diperbarui, yang diperkenalkan pada bulan April 2015, fasilitas industri SCADA, jaringan terpusat dari kompleks energi dan kompleks layanan perumahan dan komunal di negara ini saat ini masuk dalam kategori fasilitas berisiko tinggi.Kami memberikan kepada Anda statistik yang aneh dari Kamar Akuntansi AS tentang "insiden dunia maya", yang berlangsung dari 2009 hingga 2014.

Proyek Aurora dan Implikasinya

Situasi paradoks tahun 2014 dengan Departemen Keamanan Dalam Negeri AS patut mendapat perhatian khusus. Sebagai bagian dari Undang-Undang Kebebasan Informasi yang baru-baru ini diadopsi, permintaan dikirimkan ke Kementerian Keamanan untuk mendapatkan informasi tentang hasil penyelidikan operasi Aurora terkait dengan serangan massal pada akun pengguna Google. Sebagai hasil dari kesamaan lengkap antara nama-nama proyek dan nama proyek Aurora, yang dilakukan untuk mensimulasikan serangan hacker pada pembangkit listrik (lihat di atas) dan pengawasan staf, data pada hasil penelitian dari dua percobaan bercampur. Jadi dalam mode akses semua analitik internal proyek. Dan ini lebih dari 800 halaman yang berisi informasi tentang kerentanan pembangkit listrik dan fasilitas pasokan air pada skala nasional.Selain narasi, paket informasi berisi 3 slide yang dengan jelas menggambarkan apa dan bagaimana harus dinonaktifkan untuk menyebabkan kerusakan maksimum pada infrastruktur Amerika. Dan sulit membayangkan hadiah yang lebih baik untuk peretas.Setelah menganalisis informasi spesifik sektor yang tersedia, dan merujuk pada pendapat para pakar keamanan siber terkemuka sehubungan dengan insiden tersebut, kita dapat sampai pada kesimpulan yang mengecewakan: jika sebelumnya kita dapat membahas kemungkinan mendasar serangan hacker terhadap pembangkit listrik tenaga nuklir atau benda-benda penting lainnya, hari ini pertanyaannya terdengar lebih sederhana dan membosankan. tangguh: kapan dan di mana itu akan terjadi.Pembaca yang budiman, kami mengingatkan Anda bahwa Anda membaca blog iCover, tempat di mana Anda bisa mendapatkan saran yang bagus? keahlian dalam dunia gadget dan informasi terkini yang menarik. Dan, tentu saja, jangan lupa berlangganan rubrik kami dan kami berjanji - itu tidak akan membosankan! Source: https://habr.com/ru/post/id384557/

All Articles