ModPOS - Trojan untuk dijual

Selamat datang di pembaca kami di Halaman Blog iCover ! Seperti yang Anda ketahui, volume penjualan yang dilakukan pada hari-hari saham berskala besar oleh pengecer tumbuh berdasarkan pesanan besar. Dan justru pada hari-hari inilah peretas memiliki peluang besar untuk menguji jenis senjata cyber yang menjanjikan yang dibuat untuk redistribusi aktif arus kas dalam kondisi "lapangan" yang paling banyak. Ini persis seperti malware - ModPOS Trojan baru, atau lebih tepatnya versi terbarunya yang virtuoso dipenjara untuk pengecer di AS dan Eropa Timur, yang diberitahu oleh sekelompok analis virus iSight Partners . Dan binatang buas ini, para pembaca yang budiman, patut belajar tentang hal itu “terlebih dahulu”. Seperti yang mungkin Anda tebak dari nama Trojan, tujuan ModPOS adalah terminal POS, atau lebih tepatnya, terminal pengecer besar. Ini adalah trojan dengan sejarah uniknya sendiri. Untuk waktu yang lama, ModPOS bersembunyi dari antivirus yang ada dan aktif, terutama selama periode penjualan.

Seperti yang mungkin Anda tebak dari nama Trojan, tujuan ModPOS adalah terminal POS, atau lebih tepatnya, terminal pengecer besar. Ini adalah trojan dengan sejarah uniknya sendiri. Untuk waktu yang lama, ModPOS bersembunyi dari antivirus yang ada dan aktif, terutama selama periode penjualan.Silsilah

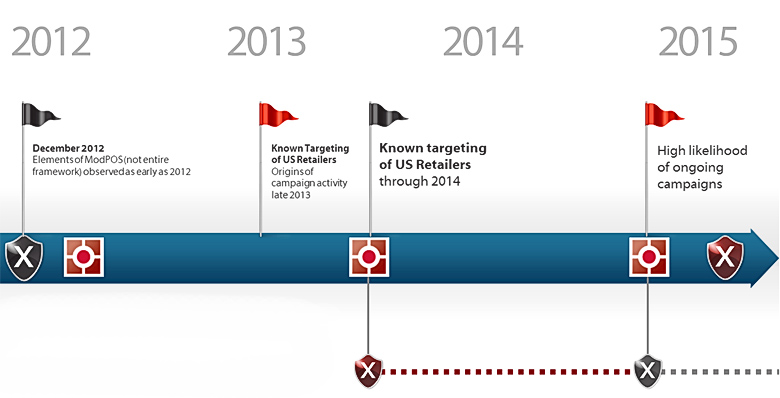

Kasus-kasus pertama infeksi dengan ModPOS awal, seperti yang ditunjukkan dalam penelitian, terjadi pada tahun 2012. Dan beberapa fragmen malware telah menarik perhatian analis viral sejak 2013. Pada saat yang sama, ModPOS berhasil tersesat di antara ratusan ribu dan puluhan juta sampel spyware yang diproses oleh jaringan anti-virus secara otomatis. Pada saat yang sama, masalah dengan identifikasi ModPOS di mesin virtual dipersulit oleh metode canggih untuk menangkal debugging dan kebingungan kode.Untuk mengembalikan kode sumber, pelajarilah secara terperinci dan dapatkan gambaran tentang struktur umum ModPOS dan fungsi segmen individualnya, analis virus terpaksa melakukan sejumlah besar operasi manual. 4 tahun maraton. modpos - sejarah konfrontasi (ilustrasi: mitra isight).Menurut Maria Noboa, analis senior iSight, “Biasanya rekayasa balik malware memakan waktu sekitar dua puluh menit. Dalam kasus ModPOS, kami butuh sekitar tiga minggu hanya untuk mengkonfirmasi sifat jahatnya. Jumlah waktu yang sama kami memulihkan strukturnya dan mencoba memahami mekanisme kerja. Ini adalah ancaman paling sulit yang pernah kami temui. ”Para penulis pengembangan ModPOS telah menunjukkan kompetensi yang luar biasa. Jadi hanya satu keping kode shell, kata penelitian itu, yang berisi lebih dari enam ratus fungsi. Trojan yang dibuat, menurut analis dari kelompok yang terlibat dalam dekripsi, dibedakan oleh fungsionalitas dan modularitas tertinggi dengan penekanan khusus pada kebingungan kode, penyapuan jejak kerja yang canggih, penggunaan metode non-standar untuk menyembunyikan aktivitas saat ini dan jaminan pemulihan dalam kasus penghapusan komponen individualnya.“Kita dapat mengatakan bahwa ini bukan Trojan terpisah, tetapi kerangka kerja skala besar - platform kompleks yang mencakup banyak modul dan plugin. Bersama-sama, mereka memungkinkan penyerang mengumpulkan informasi komprehensif tentang perusahaan target, termasuk semua informasi tentang pembayaran langsung dari sistem penjualan dan kredensial pribadi manajer, ”Noboa membagikan kesan-kesannya.ModPOS adalah ekstensi baru secara kualitatif di segmen pencurian data dari kartu bank, di mana sebagian besar transaksi penipuan secara tradisional telah dilakukan dan terus dilakukan dengan menggunakan skimmer (overlay pada keyboard ATM bersama-sama dengan kamera mini) atau shimmers (skimmer ultra tipis terintegrasi langsung ke pembaca kartu) . Trojan ModPOS mampu mengubah dengan mempertimbangkan fitur unik dari sistem spesifik yang terinfeksi. Ini menyebabkan fitur bahwa hash modul-modulnya tidak pernah sama, serta tanda tangan yang dihasilkan secara otomatis. Setidaknya selama tiga tahun, ia berhasil menghindari tidak hanya kemampuan pemindai tanda tangan, tetapi juga alat analisis heuristik, serta alat analisis perilaku, karena ModPOS bekerja di level terendah.

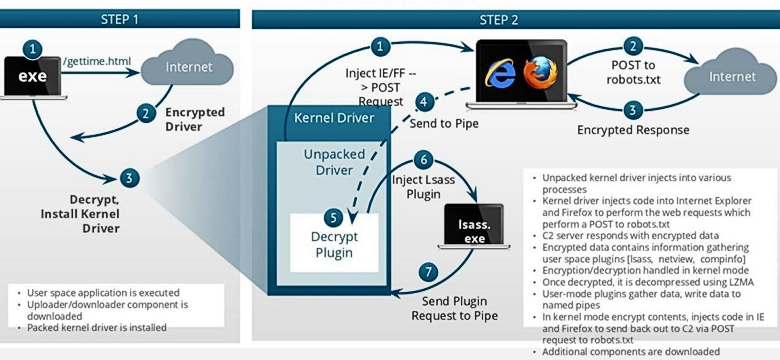

4 tahun maraton. modpos - sejarah konfrontasi (ilustrasi: mitra isight).Menurut Maria Noboa, analis senior iSight, “Biasanya rekayasa balik malware memakan waktu sekitar dua puluh menit. Dalam kasus ModPOS, kami butuh sekitar tiga minggu hanya untuk mengkonfirmasi sifat jahatnya. Jumlah waktu yang sama kami memulihkan strukturnya dan mencoba memahami mekanisme kerja. Ini adalah ancaman paling sulit yang pernah kami temui. ”Para penulis pengembangan ModPOS telah menunjukkan kompetensi yang luar biasa. Jadi hanya satu keping kode shell, kata penelitian itu, yang berisi lebih dari enam ratus fungsi. Trojan yang dibuat, menurut analis dari kelompok yang terlibat dalam dekripsi, dibedakan oleh fungsionalitas dan modularitas tertinggi dengan penekanan khusus pada kebingungan kode, penyapuan jejak kerja yang canggih, penggunaan metode non-standar untuk menyembunyikan aktivitas saat ini dan jaminan pemulihan dalam kasus penghapusan komponen individualnya.“Kita dapat mengatakan bahwa ini bukan Trojan terpisah, tetapi kerangka kerja skala besar - platform kompleks yang mencakup banyak modul dan plugin. Bersama-sama, mereka memungkinkan penyerang mengumpulkan informasi komprehensif tentang perusahaan target, termasuk semua informasi tentang pembayaran langsung dari sistem penjualan dan kredensial pribadi manajer, ”Noboa membagikan kesan-kesannya.ModPOS adalah ekstensi baru secara kualitatif di segmen pencurian data dari kartu bank, di mana sebagian besar transaksi penipuan secara tradisional telah dilakukan dan terus dilakukan dengan menggunakan skimmer (overlay pada keyboard ATM bersama-sama dengan kamera mini) atau shimmers (skimmer ultra tipis terintegrasi langsung ke pembaca kartu) . Trojan ModPOS mampu mengubah dengan mempertimbangkan fitur unik dari sistem spesifik yang terinfeksi. Ini menyebabkan fitur bahwa hash modul-modulnya tidak pernah sama, serta tanda tangan yang dihasilkan secara otomatis. Setidaknya selama tiga tahun, ia berhasil menghindari tidak hanya kemampuan pemindai tanda tangan, tetapi juga alat analisis heuristik, serta alat analisis perilaku, karena ModPOS bekerja di level terendah. algoritma kerja modpos (ilustrasi: mitra isight).Bertindak sebagai rootkit di tingkat kernel, ModPOS memperkenalkan drivernya sendiri yang dapat mencegat fungsi sistem dan menggunakan enkripsi untuk menangkal upaya untuk menganalisis kode dan menyembunyikan tindakan nyata. Di antara modul ModPOS, terdeteksi sniffer, keylogger, dan loader untuk komponen baru.Analis dari kelompok iSIGHT yang mempelajari ModPOS menyimpulkan bahwa menggunakan standar internasional untuk transaksi kartu bank (EMV) sebagai cara melindungi terhadap trojan tidak efektif. ModPOS memiliki kemampuan untuk secara langsung menyalin data dari terminal pembayaran dan RAM. Selain itu, malware ini dapat mensimulasikan transaksi yang sudah dilakukan setelah kartu dihapus. Hanya sistem pembayaran yang menyediakan enkripsi rantai ujung ke ujung dari terminal ke pusat pemrosesan pembayaran yang memiliki cukup kekebalan terhadap ModPOS. Di tangan penipu dan fakta bahwa di banyak tempat terminal gaya lama masih diinstal, yang bekerja dalam mode kompatibilitas. Mengabaikan chip, mereka membaca data dari strip magnetik kartu dengan cara lama, seperti halnya di mana-mana sebelum integrasi EMV.Analisis kode ModPOS oleh spesialis iSIGHT, menurut pendapat mereka, mengarah pada gagasan bahwa pengembangan difokuskan terutama pada sistem pembayaran sistem pengecer Amerika. Pada saat yang sama, tim juga diidentifikasi untuk berinteraksi dengan node jaringan yang alamat IP-nya berada di Eropa Timur.Analisis informasi yang diterima dan decoding kode ModPOS memungkinkan Mitra iSIGHT untuk menyusun basis sistem pembayaran yang, dengan tingkat probabilitas tinggi, telah menjadi korban malware. Pemiliknya sudah diberitahu. Kelompok pakar ini secara aktif berkolaborasi dengan Pusat Penanggulangan Ancaman Dunia Maya R-CISC dengan harapan bahwa upaya bersama akan secara signifikan mempercepat deteksi dan netralisasi ModPOS.Sumber ofcomputerra.ru, isightpartners.com.

algoritma kerja modpos (ilustrasi: mitra isight).Bertindak sebagai rootkit di tingkat kernel, ModPOS memperkenalkan drivernya sendiri yang dapat mencegat fungsi sistem dan menggunakan enkripsi untuk menangkal upaya untuk menganalisis kode dan menyembunyikan tindakan nyata. Di antara modul ModPOS, terdeteksi sniffer, keylogger, dan loader untuk komponen baru.Analis dari kelompok iSIGHT yang mempelajari ModPOS menyimpulkan bahwa menggunakan standar internasional untuk transaksi kartu bank (EMV) sebagai cara melindungi terhadap trojan tidak efektif. ModPOS memiliki kemampuan untuk secara langsung menyalin data dari terminal pembayaran dan RAM. Selain itu, malware ini dapat mensimulasikan transaksi yang sudah dilakukan setelah kartu dihapus. Hanya sistem pembayaran yang menyediakan enkripsi rantai ujung ke ujung dari terminal ke pusat pemrosesan pembayaran yang memiliki cukup kekebalan terhadap ModPOS. Di tangan penipu dan fakta bahwa di banyak tempat terminal gaya lama masih diinstal, yang bekerja dalam mode kompatibilitas. Mengabaikan chip, mereka membaca data dari strip magnetik kartu dengan cara lama, seperti halnya di mana-mana sebelum integrasi EMV.Analisis kode ModPOS oleh spesialis iSIGHT, menurut pendapat mereka, mengarah pada gagasan bahwa pengembangan difokuskan terutama pada sistem pembayaran sistem pengecer Amerika. Pada saat yang sama, tim juga diidentifikasi untuk berinteraksi dengan node jaringan yang alamat IP-nya berada di Eropa Timur.Analisis informasi yang diterima dan decoding kode ModPOS memungkinkan Mitra iSIGHT untuk menyusun basis sistem pembayaran yang, dengan tingkat probabilitas tinggi, telah menjadi korban malware. Pemiliknya sudah diberitahu. Kelompok pakar ini secara aktif berkolaborasi dengan Pusat Penanggulangan Ancaman Dunia Maya R-CISC dengan harapan bahwa upaya bersama akan secara signifikan mempercepat deteksi dan netralisasi ModPOS.Sumber ofcomputerra.ru, isightpartners.com.

Pembaca yang budiman, kami selalu senang bertemu dan menunggu Anda di halaman blog kami. Kami siap untuk terus berbagi dengan Anda berita terbaru, ulasan artikel, dan publikasi lainnya dan akan berusaha melakukan yang terbaik untuk membuat waktu yang dihabiskan bersama kami bermanfaat bagi Anda. Dan, tentu saja, jangan lupa berlangganan bagian kami .Artikel dan acara kami yang lain Source: https://habr.com/ru/post/id387283/

All Articles