Kernel Linux kerentanan 0 hari ditemukan sejak 2012 hanya sekarang

Selamat datang di pembaca kami di Halaman Blog iCover ! Kerentanan 0-hari yang berbahaya dengan pengenal CVE-2016-0728 baru-baru ini ditemukan di kernel Linux oleh perusahaan keamanan Israel, Perseption Point. Menurut informasi yang diberikan, kerentanan menciptakan peluang bagi penyerang untuk mendapatkan kendali di tingkat hak pengguna super atas puluhan juta PC dan server lokal, dan tidak kurang dari 66% ponsel pintar dan komputer tablet yang menjalankan OS Android. Mengingat bahwa jumlah total pengguna perangkat seluler Android saja telah melebihi 1,4 miliar, maka menurut laboratorium, tingkat distribusi CVE-2016-0728 bersifat global. Betapa nyata ketakutan itu, kami sarankan mendiskusikannya di Geektimes. Seperti yang Anda ketahui, dasar dari sistem operasi seluler Android yang paling populer saat ini adalah kernel Linux. Pakar Persepsi mengklaim bahwa kerentanan Local Privilege Escalation (LPE) telah hadir di kernel selama lebih dari tiga tahun sejak 2012 dan ditemukan di semua rilis dengan kernel Linux dari 3,8 hingga 4,5 dalam git dan dalam versi dari Android KitKat (4.4 ) dan lebih tinggi. Untuk pengguna perangkat di OS Android, situasinya diperumit oleh kenyataan bahwa sangat sulit bagi spesialis Google untuk memverifikasi kode permainan dan aplikasi mobile yang dapat dieksekusi yang dibangun menggunakan NDK (Native Development Kit) dan ditempatkan di Google Play.Menggunakan CVE-2016-0728, menurut Perception Point, penyerang dengan akses ke server lokal bisa mendapatkan kontrol penuh atas perangkat dan hak pengguna super. Pada saat yang sama, menurut para ahli, penyerang juga akan dapat meningkatkan hak istimewa mereka dalam sistem ke tingkat root maksimum. Namun, dalam kasus di mana OS berada dalam lingkungan virtualisasi, pengguna dilarang mengeksekusi kode atau satu pengguna dalam sistem, komputer dan server biasa relatif aman.Kerentanan CVE-2016-0728 terintegrasi ke dalam keyrings subsistem kernel Linuxdalam fungsi join_session_keyrings, yang menyediakan kemampuan untuk menyimpan dan menyimpan kunci otentikasi dan sertifikat enkripsi. Kesalahan yang terkait dengan pelepasan objek yang salah menyebabkan penggunaan berulang-ulang area memori yang sudah dibebaskan (use-after-free) ketika proses mencoba untuk mengganti keyring sesi saat ini dengan instance yang sama. Kode C yang mengeksploitasi kerentanan ini terdiri dari 100 baris, mengimplementasikan lebih dari 4 miliar panggilan sistem, dan membutuhkan waktu sekitar setengah jam untuk menyelesaikannya.Teknologi yang membuatnya sulit untuk mengeksploitasi kerentanan termasuk SELinux, SMAP (Supervisor Mode Access Protection), SMEP (Supervisor Mode Execution Protection).

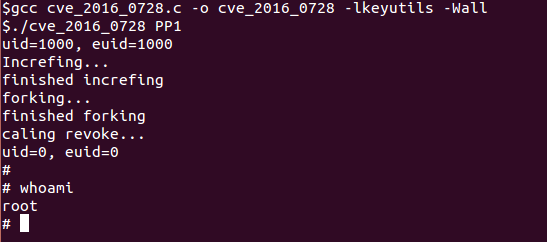

Seperti yang Anda ketahui, dasar dari sistem operasi seluler Android yang paling populer saat ini adalah kernel Linux. Pakar Persepsi mengklaim bahwa kerentanan Local Privilege Escalation (LPE) telah hadir di kernel selama lebih dari tiga tahun sejak 2012 dan ditemukan di semua rilis dengan kernel Linux dari 3,8 hingga 4,5 dalam git dan dalam versi dari Android KitKat (4.4 ) dan lebih tinggi. Untuk pengguna perangkat di OS Android, situasinya diperumit oleh kenyataan bahwa sangat sulit bagi spesialis Google untuk memverifikasi kode permainan dan aplikasi mobile yang dapat dieksekusi yang dibangun menggunakan NDK (Native Development Kit) dan ditempatkan di Google Play.Menggunakan CVE-2016-0728, menurut Perception Point, penyerang dengan akses ke server lokal bisa mendapatkan kontrol penuh atas perangkat dan hak pengguna super. Pada saat yang sama, menurut para ahli, penyerang juga akan dapat meningkatkan hak istimewa mereka dalam sistem ke tingkat root maksimum. Namun, dalam kasus di mana OS berada dalam lingkungan virtualisasi, pengguna dilarang mengeksekusi kode atau satu pengguna dalam sistem, komputer dan server biasa relatif aman.Kerentanan CVE-2016-0728 terintegrasi ke dalam keyrings subsistem kernel Linuxdalam fungsi join_session_keyrings, yang menyediakan kemampuan untuk menyimpan dan menyimpan kunci otentikasi dan sertifikat enkripsi. Kesalahan yang terkait dengan pelepasan objek yang salah menyebabkan penggunaan berulang-ulang area memori yang sudah dibebaskan (use-after-free) ketika proses mencoba untuk mengganti keyring sesi saat ini dengan instance yang sama. Kode C yang mengeksploitasi kerentanan ini terdiri dari 100 baris, mengimplementasikan lebih dari 4 miliar panggilan sistem, dan membutuhkan waktu sekitar setengah jam untuk menyelesaikannya.Teknologi yang membuatnya sulit untuk mengeksploitasi kerentanan termasuk SELinux, SMAP (Supervisor Mode Access Protection), SMEP (Supervisor Mode Execution Protection). Hasil PoC untuk Kerentanan CVE-2016-0728 (Persepsi)Menurut spesialis di Perception Point, tidak ada data yang mengonfirmasi aktivitas peretas mengenai kerentanan CVE-2016-0728, tetapi hingga rilis tambalan yang sesuai untuk distribusi Linux dan pembaruan untuk OS Android, kemungkinan peretasan jutaan perangkat menggunakan CVE-2016-0728 tetap cukup tinggi.Perception Point menyerahkan semua hasil ke tim pengembangan kernel Linux. Anda dapat melacak situasi saat ini mengenai CVE-2016-0728 di sini . Akan menarik untuk mengetahui pendapat pembaca kami yang telah menerima pengalaman nyata dan berguna dalam memecahkan dan mengevaluasi masalah yang dipertimbangkan. Saya ingin percaya bahwa dia tidak begitu global dan serius, seperti yang diklaim di laboratorium Israel.Anda dapat melacak pembaruan pada halaman-halaman berikut:openSUSE ,SLES ,Slackware ,Gentoo ,CentOS ,RHEL 7 (RHEL / CentOS 5 dan 6 tidak terpengaruh),Ubuntu ,Fedora .Detail Laporan: persepsi-point.ioSumber 2: opennet.ruSumber 3: thenextweb.com

Hasil PoC untuk Kerentanan CVE-2016-0728 (Persepsi)Menurut spesialis di Perception Point, tidak ada data yang mengonfirmasi aktivitas peretas mengenai kerentanan CVE-2016-0728, tetapi hingga rilis tambalan yang sesuai untuk distribusi Linux dan pembaruan untuk OS Android, kemungkinan peretasan jutaan perangkat menggunakan CVE-2016-0728 tetap cukup tinggi.Perception Point menyerahkan semua hasil ke tim pengembangan kernel Linux. Anda dapat melacak situasi saat ini mengenai CVE-2016-0728 di sini . Akan menarik untuk mengetahui pendapat pembaca kami yang telah menerima pengalaman nyata dan berguna dalam memecahkan dan mengevaluasi masalah yang dipertimbangkan. Saya ingin percaya bahwa dia tidak begitu global dan serius, seperti yang diklaim di laboratorium Israel.Anda dapat melacak pembaruan pada halaman-halaman berikut:openSUSE ,SLES ,Slackware ,Gentoo ,CentOS ,RHEL 7 (RHEL / CentOS 5 dan 6 tidak terpengaruh),Ubuntu ,Fedora .Detail Laporan: persepsi-point.ioSumber 2: opennet.ruSumber 3: thenextweb.com

Artikel dan acara kami yang lain Source: https://habr.com/ru/post/id389307/

All Articles