Ransomware "Petya" mengenkripsi seluruh hard drive dan membutuhkan uang

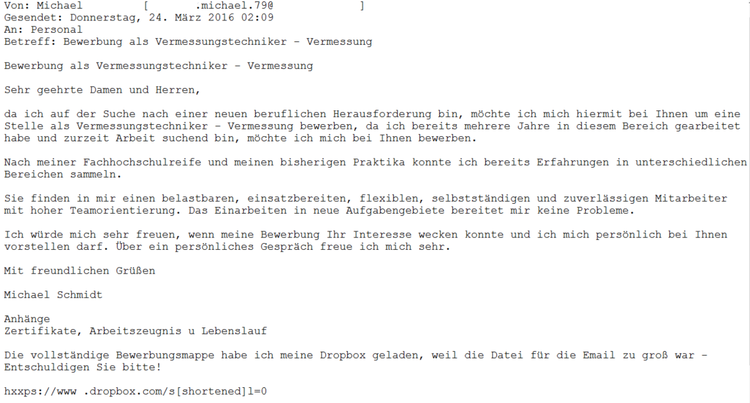

Selamat datang di Halaman Blog iCover ! Mungkin eksposisi online museum virus The Malware Museum , yang berisi pengguna malware yang tidak biasa dan diingat, akan segera diisi ulang dengan pameran menarik lainnya. Pembuat Petya Trojan (Petya) bertindak sesuai dengan skema klasik: mereka mengenkripsi data pengguna dan membutuhkan tebusan untuk kunci untuk membuka kunci. Tapi, ia memiliki "Trojan Win32.Trojan-Ransom.Petya.A" dan sesuatu yang secara mendasar membedakannya dari ransomware ransomware rata-rata - Locky, CryptoWall, TeslaCrypt ..., penulisnya tidak membatasi diri untuk menyandikan kategori file tertentu - dokumen, arsip foto atau video, malware mengenkripsi data disk sepenuhnya. Langkah pertama untuk membangun kontak dekat "penyerang-pengguna" adalah menerima surat terakhir, yang dalam penampilan tidak berbeda dari ratusan yang dikirim setiap hari. Di sini kita harus memberi penghargaan pada pengetahuan psikologi yang cukup baik dari para penyusunnya. Sebuah surat yang dikirim diduga salah oleh pencari kerja merujuk ke departemen personalia dari perusahaan pemberi kerja. Arsip terlampir pada surat - portofolio karya yang disimpan di layanan cloud Dropbox.

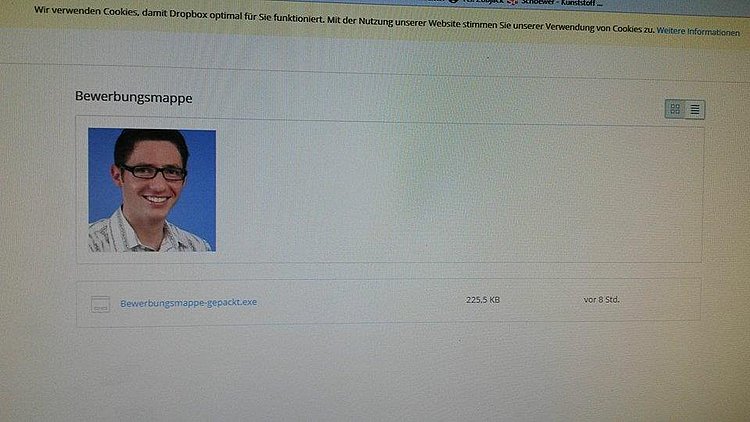

Langkah pertama untuk membangun kontak dekat "penyerang-pengguna" adalah menerima surat terakhir, yang dalam penampilan tidak berbeda dari ratusan yang dikirim setiap hari. Di sini kita harus memberi penghargaan pada pengetahuan psikologi yang cukup baik dari para penyusunnya. Sebuah surat yang dikirim diduga salah oleh pencari kerja merujuk ke departemen personalia dari perusahaan pemberi kerja. Arsip terlampir pada surat - portofolio karya yang disimpan di layanan cloud Dropbox. Meskipun secara lahiriah semuanya terlihat cukup tidak berbahaya, karena mungkin menjadi jelas bagi pembaca kami, file yang dapat dieksekusi yang mengandung malware ditutupi dalam arsip. Setelah mengklik tautan, catatan booting pada drive sistem diubah, komputer berakhir dalam mode darurat.

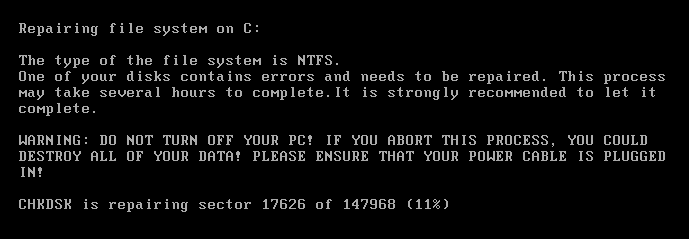

Meskipun secara lahiriah semuanya terlihat cukup tidak berbahaya, karena mungkin menjadi jelas bagi pembaca kami, file yang dapat dieksekusi yang mengandung malware ditutupi dalam arsip. Setelah mengklik tautan, catatan booting pada drive sistem diubah, komputer berakhir dalam mode darurat. Setelah komputer dinyalakan kembali, pengguna melihat pesan sistem yang memberitahukan bahwa disk rusak dan perlu diperbaiki untuk kesalahan. Tes mungkin memakan waktu beberapa jam, dan untuk mencegah hilangnya informasi secara lengkap, komputer tidak boleh dimatikan selama seluruh fase pengujian. Bahkan, selama ini, data drive pengguna dienkripsi.

Setelah komputer dinyalakan kembali, pengguna melihat pesan sistem yang memberitahukan bahwa disk rusak dan perlu diperbaiki untuk kesalahan. Tes mungkin memakan waktu beberapa jam, dan untuk mencegah hilangnya informasi secara lengkap, komputer tidak boleh dimatikan selama seluruh fase pengujian. Bahkan, selama ini, data drive pengguna dienkripsi. Ketika Petya menyelesaikan pekerjaan kotornya dan akses ke data disk dienkripsi, pengguna yang mem-boot ulang sistem akan ditawari untuk membeli kunci melalui browser Tor.

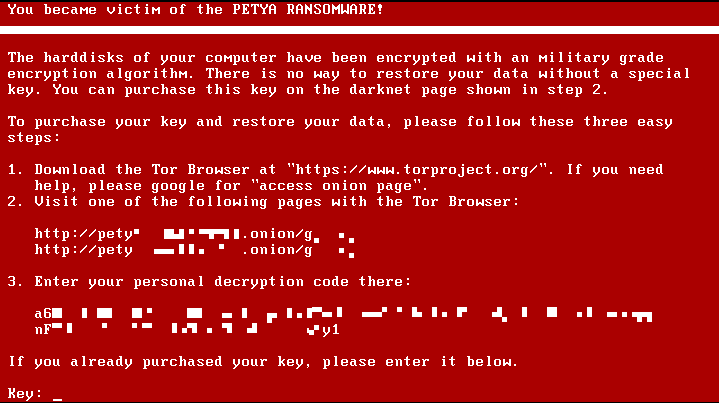

Ketika Petya menyelesaikan pekerjaan kotornya dan akses ke data disk dienkripsi, pengguna yang mem-boot ulang sistem akan ditawari untuk membeli kunci melalui browser Tor. Pada tahap ini, pelaku pemeras melakukan upaya tekanan psikologis lainnya: untuk merangsang korban membayar, Petya menampilkan pesan dengan penghitung waktu, yang menurutnya biaya kunci akan berlipat ganda dalam 7 hari.

Pada tahap ini, pelaku pemeras melakukan upaya tekanan psikologis lainnya: untuk merangsang korban membayar, Petya menampilkan pesan dengan penghitung waktu, yang menurutnya biaya kunci akan berlipat ganda dalam 7 hari. Analisis virus sekarang sedang dilakukan di laboratorium oleh pakar keamanan G DATA SecurityLabs . Mereka berharap bahwa Petya masih mengenkripsi hanya akses file, tetapi bukan data drive itu sendiri. Jawaban atas pertanyaan: apakah mungkin untuk memulihkan data disk jika ada infeksi saat ini?

Analisis virus sekarang sedang dilakukan di laboratorium oleh pakar keamanan G DATA SecurityLabs . Mereka berharap bahwa Petya masih mengenkripsi hanya akses file, tetapi bukan data drive itu sendiri. Jawaban atas pertanyaan: apakah mungkin untuk memulihkan data disk jika ada infeksi saat ini?Cara melindungi diri dari malware

Untuk mencegah Petya menjadi bagian dari mimpi buruk kami, para ahli dari SecurityLabs, karena kurangnya gagasan yang jelas tentang kode malware saat ini, merekomendasikan agar Anda mengikuti dua tips standar:• Cadangkan data penting secara rutin.• Berhati-hatilah saat mengunduh file yang dapat dieksekusi.Jika sistem sudah terinfeksi, sebaiknya lepaskan komputer dari jaringan meskipun ada rekomendasi mendesak di layar. Spesialis laboratorium tidak merekomendasikan pembayaran untuk layanan kepada pembuat malware.Informasi tentang apakah mungkin untuk memulihkan akses ke data dan data itu sendiri belum tersedia. Dalam hal ini, para ahli laboratorium mencatat, harus dipahami bahwa saat sebelum mengunduh dan membuka file jahat adalah titik tidak dapat kembali, bahwa kesempatan terakhir ketika ancaman dan masalah yang menyertainya masih dapat dicegah.SumberG DATA SecurityLabs berjanji untuk menerbitkan informasi terbaru tentang hasil pengujian virus pada halaman blog secara real time.

Pembaca yang budiman, kami selalu senang bertemu dan menunggu Anda di halaman blog kami. Kami siap untuk terus berbagi dengan Anda berita terbaru, bahan ulasan, dan publikasi lainnya, dan akan berusaha melakukan yang terbaik untuk membuat waktu yang dihabiskan bersama kami bermanfaat bagi Anda. Dan, tentu saja, jangan lupa berlangganan kolom kami .Artikel dan acara kami yang lain Source: https://habr.com/ru/post/id392395/

All Articles