Crypto ransomware Petya tidak akan menerima uang: kami menghasilkan kunci pembuka hard drive sendiri

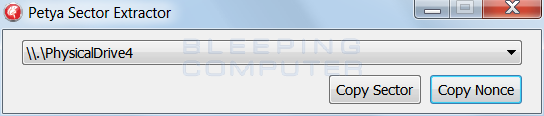

Pada 3 April, informasi tentang penemuan ransomware crypto baru yang mengenkripsi bukan file individual, tetapi seluruh partisi disk (volume) muncul di Habrahabr. Program ini disebut Petya, dan tujuannya adalah tabel alokasi file NTFS. Ransomware kehabisan disk, dengan hilangnya akses pengguna ke file volume.Petya juga menemukan skema masking khusus untuk menyembunyikan aktivitas. Awalnya, crypto ransomware meminta pengguna untuk mengaktifkan UAC, menyamar sebagai aplikasi legal. Segera setelah hak istimewa yang diperluas diperoleh, perangkat lunak berbahaya mulai berlaku. Segera setelah volume dienkripsi, crypto ransomware mulai meminta uang dari pengguna, dan periode waktu tertentu diberikan untuk membayar tebusan. Jika pengguna tidak membayar dana selama waktu ini, jumlahnya menjadi dua kali lipat. "Bidang mukjizat", dan banyak lagi.Tapi ransomware crypto itu sendiri tidak terlindungi dengan baik. Pengguna Twitter dengan leostone nama panggilan telah mengembangkan generator kunci untuk Petya, yang memungkinkan Anda untuk menghapus enkripsi disk. Kuncinya adalah individual, dan pemilihannya membutuhkan sekitar 7 detik.Pengguna yang sama membuat situs yang menghasilkan kunci untuk pengguna yang PC-nya terpengaruh oleh Petya. Untuk mendapatkan kunci, Anda perlu memberikan informasi dari disk yang terinfeksi.Apa yang harus saya lakukan?Media yang terinfeksi harus dimasukkan ke PC lain dan data tertentu harus diekstraksi dari sektor tertentu dari hard drive yang terinfeksi. Data ini kemudian harus dijalankan melalui decoder Base64 dan dikirim ke situs untuk diproses.Tentu saja, ini bukan cara termudah, dan bagi banyak pengguna itu tidak mungkin sama sekali. Tapi ada cara. Pengguna lain, Fabian Wosar , menciptakan alat khusus yang melakukan semuanya sendiri. Agar bisa berfungsi, Anda perlu mengatur ulang disk yang terinfeksi ke PC OS Windows lainnya. Setelah ini selesai, unduh Petya Sector Extractor dan simpan ke desktop. Kemudian jalankan PetyaExtractor.exe. Perangkat lunak ini memindai semua drive untuk Petya. Segera setelah disk yang terinfeksi terdeteksi, program memulai pekerjaan tahap kedua.

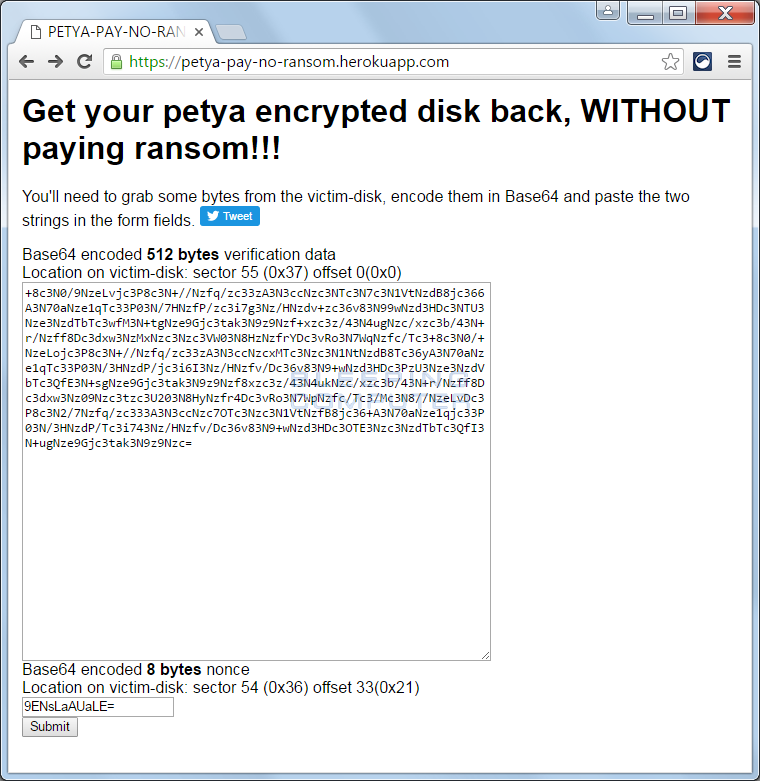

Pada 3 April, informasi tentang penemuan ransomware crypto baru yang mengenkripsi bukan file individual, tetapi seluruh partisi disk (volume) muncul di Habrahabr. Program ini disebut Petya, dan tujuannya adalah tabel alokasi file NTFS. Ransomware kehabisan disk, dengan hilangnya akses pengguna ke file volume.Petya juga menemukan skema masking khusus untuk menyembunyikan aktivitas. Awalnya, crypto ransomware meminta pengguna untuk mengaktifkan UAC, menyamar sebagai aplikasi legal. Segera setelah hak istimewa yang diperluas diperoleh, perangkat lunak berbahaya mulai berlaku. Segera setelah volume dienkripsi, crypto ransomware mulai meminta uang dari pengguna, dan periode waktu tertentu diberikan untuk membayar tebusan. Jika pengguna tidak membayar dana selama waktu ini, jumlahnya menjadi dua kali lipat. "Bidang mukjizat", dan banyak lagi.Tapi ransomware crypto itu sendiri tidak terlindungi dengan baik. Pengguna Twitter dengan leostone nama panggilan telah mengembangkan generator kunci untuk Petya, yang memungkinkan Anda untuk menghapus enkripsi disk. Kuncinya adalah individual, dan pemilihannya membutuhkan sekitar 7 detik.Pengguna yang sama membuat situs yang menghasilkan kunci untuk pengguna yang PC-nya terpengaruh oleh Petya. Untuk mendapatkan kunci, Anda perlu memberikan informasi dari disk yang terinfeksi.Apa yang harus saya lakukan?Media yang terinfeksi harus dimasukkan ke PC lain dan data tertentu harus diekstraksi dari sektor tertentu dari hard drive yang terinfeksi. Data ini kemudian harus dijalankan melalui decoder Base64 dan dikirim ke situs untuk diproses.Tentu saja, ini bukan cara termudah, dan bagi banyak pengguna itu tidak mungkin sama sekali. Tapi ada cara. Pengguna lain, Fabian Wosar , menciptakan alat khusus yang melakukan semuanya sendiri. Agar bisa berfungsi, Anda perlu mengatur ulang disk yang terinfeksi ke PC OS Windows lainnya. Setelah ini selesai, unduh Petya Sector Extractor dan simpan ke desktop. Kemudian jalankan PetyaExtractor.exe. Perangkat lunak ini memindai semua drive untuk Petya. Segera setelah disk yang terinfeksi terdeteksi, program memulai pekerjaan tahap kedua. Informasi yang diekstraksi harus diunggah ke situs yang ditunjukkan di atas. Akan ada dua bidang teks berjudul Base64 yang dikodekan data verifikasi 512 byte dan Base64 yang dikodekan 8 byte nonce. Untuk mendapatkan kunci, Anda harus memasukkan data yang diekstrak oleh program ke dalam dua bidang ini.Untuk melakukan ini, dalam program ini, klik tombol Copy Sector, dan rekatkan data yang disalin ke dalam buffer ke dalam bidang situs Base64 yang disandikan dengan data verifikasi 512 byte.Kemudian, dalam program, pilih tombol Salin Nonce, dan rekatkan data yang disalin ke Base64 yang disandikan 8 byte nonce di situs.Jika semuanya dilakukan dengan benar, jendela ini akan muncul:

Informasi yang diekstraksi harus diunggah ke situs yang ditunjukkan di atas. Akan ada dua bidang teks berjudul Base64 yang dikodekan data verifikasi 512 byte dan Base64 yang dikodekan 8 byte nonce. Untuk mendapatkan kunci, Anda harus memasukkan data yang diekstrak oleh program ke dalam dua bidang ini.Untuk melakukan ini, dalam program ini, klik tombol Copy Sector, dan rekatkan data yang disalin ke dalam buffer ke dalam bidang situs Base64 yang disandikan dengan data verifikasi 512 byte.Kemudian, dalam program, pilih tombol Salin Nonce, dan rekatkan data yang disalin ke Base64 yang disandikan 8 byte nonce di situs.Jika semuanya dilakukan dengan benar, jendela ini akan muncul: Untuk mendapatkan kata sandi dekripsi, klik tombol Kirim. Kata sandi akan dibuat sekitar satu menit.

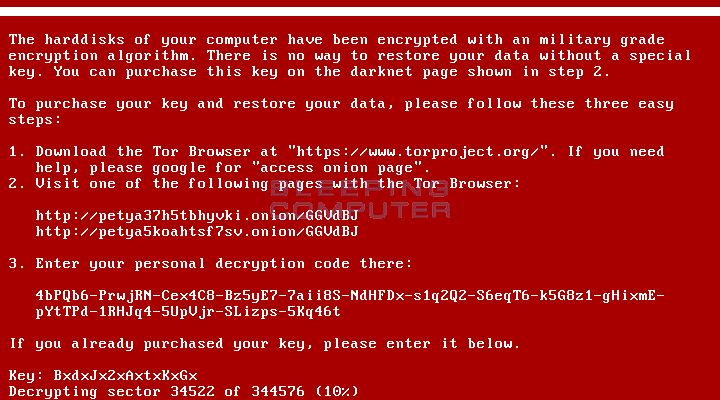

Untuk mendapatkan kata sandi dekripsi, klik tombol Kirim. Kata sandi akan dibuat sekitar satu menit. Kami menuliskan kata sandi dan menghubungkan kembali disk yang terinfeksi. Segera setelah jendela virus muncul, masukkan kata sandi Anda.

Kami menuliskan kata sandi dan menghubungkan kembali disk yang terinfeksi. Segera setelah jendela virus muncul, masukkan kata sandi Anda. Petya mulai mendekripsi volume, dan semuanya mulai bekerja ketika proses selesai.

Petya mulai mendekripsi volume, dan semuanya mulai bekerja ketika proses selesai.Source: https://habr.com/ru/post/id392727/

All Articles