TeamViewer menyangkal peretasan dan memperkenalkan langkah-langkah keamanan baru

Sekitar sebulan yang lalu, pengguna TeamViewer mulai mengeluh di forum, di Twitter, dan jejaring sosial tentang meretas akun mereka. Pekan lalu pesan muncul bahkan di Habré . Pada awalnya sepertinya tidak ada yang serius. Ada beberapa kasus yang terisolasi. Namun arus keluhan bertambah. Ada ratusan korban di bagian Reddit yang relevan dan tagar di Twitter . Seiring waktu, menjadi jelas bahwa ini bukan kebetulan, ada sesuatu yang lebih serius. Kemungkinan besar, ada kebocoran besar kata sandi pengguna yang menggunakan kata sandi yang sama pada layanan yang berbeda.Di antara para korban tidak hanya orang biasa, tetapi juga pakar keamanan. Salah satunya adalah Nick Bradley, salah satu karyawan terkemuka Divisi Keamanan Informasi dari Threat Research Group, IBM. Dia mengumumkan peretasan akunnya pada hari Jumat 3 Juni. Apalagi, Nick langsung menyaksikan saat komputer ditangkap tepat di depan matanya."Sekitar pukul 18:30, saya berada di tengah-tengah permainan," kata Nick. - Tiba-tiba saya kehilangan kendali mouse dan pesan TeamViewer muncul di sudut kanan bawah layar. Segera setelah saya menyadari apa yang sedang terjadi, saya langsung mematikan aplikasi. Kemudian saya sadar: Saya memiliki mesin lain dengan TeamViewer terpasang! ”“Saya berlari menuruni tangga di mana komputer lain dinyalakan dan bekerja. Dari kejauhan, saya melihat bahwa jendela TeamViewer sudah muncul di sana. Sebelum saya bisa menghapusnya, penyerang meluncurkan browser dan membuka halaman web baru. Segera setelah saya masuk ke keyboard, saya segera membatalkan remote control, segera pergi ke situs web TeamViewer, mengubah kata sandi dan mengaktifkan otentikasi dua faktor. "

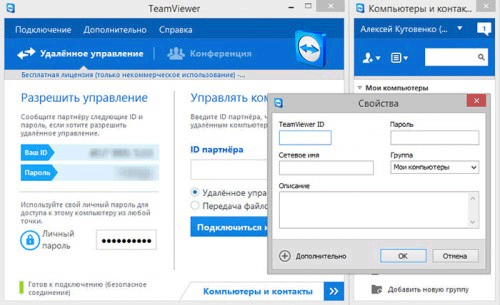

Sekitar sebulan yang lalu, pengguna TeamViewer mulai mengeluh di forum, di Twitter, dan jejaring sosial tentang meretas akun mereka. Pekan lalu pesan muncul bahkan di Habré . Pada awalnya sepertinya tidak ada yang serius. Ada beberapa kasus yang terisolasi. Namun arus keluhan bertambah. Ada ratusan korban di bagian Reddit yang relevan dan tagar di Twitter . Seiring waktu, menjadi jelas bahwa ini bukan kebetulan, ada sesuatu yang lebih serius. Kemungkinan besar, ada kebocoran besar kata sandi pengguna yang menggunakan kata sandi yang sama pada layanan yang berbeda.Di antara para korban tidak hanya orang biasa, tetapi juga pakar keamanan. Salah satunya adalah Nick Bradley, salah satu karyawan terkemuka Divisi Keamanan Informasi dari Threat Research Group, IBM. Dia mengumumkan peretasan akunnya pada hari Jumat 3 Juni. Apalagi, Nick langsung menyaksikan saat komputer ditangkap tepat di depan matanya."Sekitar pukul 18:30, saya berada di tengah-tengah permainan," kata Nick. - Tiba-tiba saya kehilangan kendali mouse dan pesan TeamViewer muncul di sudut kanan bawah layar. Segera setelah saya menyadari apa yang sedang terjadi, saya langsung mematikan aplikasi. Kemudian saya sadar: Saya memiliki mesin lain dengan TeamViewer terpasang! ”“Saya berlari menuruni tangga di mana komputer lain dinyalakan dan bekerja. Dari kejauhan, saya melihat bahwa jendela TeamViewer sudah muncul di sana. Sebelum saya bisa menghapusnya, penyerang meluncurkan browser dan membuka halaman web baru. Segera setelah saya masuk ke keyboard, saya segera membatalkan remote control, segera pergi ke situs web TeamViewer, mengubah kata sandi dan mengaktifkan otentikasi dua faktor. " Cuplikan layar halaman yang dibuka penyerang“Untungnya, saya berada di dekat komputer ketika serangan itu terjadi. Kalau tidak, konsekuensinya sulit dibayangkan, ”tulis pakar keamanan itu. Dia mulai menyelidiki bagaimana ini bisa terjadi. Dia sudah lama tidak menggunakan TeamViewer dan hampir lupa bahwa itu diinstal pada sistem, jadi masuk akal untuk menganggap kebocoran kata sandi dari beberapa layanan yang diretas lainnya, misalnya, LinkedIn.Namun, Nick melanjutkan penyelidikannya dan menemukan ratusan posting di forum peretasan TeamViewer.

Cuplikan layar halaman yang dibuka penyerang“Untungnya, saya berada di dekat komputer ketika serangan itu terjadi. Kalau tidak, konsekuensinya sulit dibayangkan, ”tulis pakar keamanan itu. Dia mulai menyelidiki bagaimana ini bisa terjadi. Dia sudah lama tidak menggunakan TeamViewer dan hampir lupa bahwa itu diinstal pada sistem, jadi masuk akal untuk menganggap kebocoran kata sandi dari beberapa layanan yang diretas lainnya, misalnya, LinkedIn.Namun, Nick melanjutkan penyelidikannya dan menemukan ratusan posting di forum peretasan TeamViewer. Menurutnya, tindakan penyerang mirip dengan fakta bahwa ia dengan cepat mengetahui komputer apa yang ada di tangannya. Dia membuka halaman untuk melihat alamat IP korban dan menentukan zona waktu, mungkin dengan rencana untuk kembali nanti pada waktu yang lebih tepat.TeamViewer dirancang untuk mengontrol PC dari jarak jauh. Setelah menyita akun orang lain, Anda sebenarnya sudah menginstal rootkit yang sudah jadi di komputer korban. Banyak korban mengeluh bahwa uang hilang dari rekening bank dan rekening Paypal mereka.Perwakilan TeamViewer percaya bahwa kebocoran kata sandi dikaitkan dengan sejumlah "megawack" jaringan sosial besar. Sebulan yang lalu, sekitar 642 juta kata sandi Myspace, LinkedIn, dan situs lain masuk ke domain publik. Mungkin penyerang menggunakan informasi ini untuk membuat basis data target terpisah dengan kata sandi pengguna Mail.ru , Yandex, sekarang TeamViewer.TeamViewer menyangkal peretasan infrastruktur perusahaan, dan fakta bahwa server tidak tersedia pada malam 1 hingga 2 Junimenjelaskan masalah dengan DNS dan kemungkinan serangan DDoS. Perusahaan merekomendasikan agar para korban tidak menggunakan kata sandi yang sama di berbagai situs dan aplikasi, serta mengaktifkan otentikasi dua faktor. Untuk ini kami dapat menambahkan bahwa Anda harus memperbarui program ke versi terbaru dan secara berkala mengubah kata sandi. Diinginkan untuk membuat kata sandi unik, misalnya, menggunakan pengelola kata sandi.Selain itu, sebagai tanggapan atas peretasan akun yang sangat besar, TeamViewer memperkenalkan dua fitur keamanan baru.. Yang pertama adalah Perangkat Tepercaya, yang memperkenalkan prosedur izin tambahan untuk mengelola akun dari perangkat baru (untuk konfirmasi, klik tautan yang dikirim melalui email). Yang kedua adalah "Integritas Data", pemantauan otomatis akses yang tidak sah ke suatu akun, termasuk dengan mempertimbangkan alamat IP dari mana koneksi dibuat. Jika tanda-tanda peretasan terdeteksi, akun tersebut dapat diubah kata sandi secara paksa.Respons TeamViewer tampaknya merupakan tindakan logis dan memadai atas kebocoran besar-besaran kata sandi pengguna (sebagian karena kesalahan pengguna itu sendiri). Namun demikian, masih ada kecurigaan bahwa penyerang menemukan kerentanan dalam perangkat lunak TeamViewer itu sendiri, yang memungkinkan untuk brute force passwords dan bahkan memotong otentikasi dua faktor. Setidaknya forum memiliki pesan dari para korban yang mengaku menggunakan otentikasi dua faktor.

Menurutnya, tindakan penyerang mirip dengan fakta bahwa ia dengan cepat mengetahui komputer apa yang ada di tangannya. Dia membuka halaman untuk melihat alamat IP korban dan menentukan zona waktu, mungkin dengan rencana untuk kembali nanti pada waktu yang lebih tepat.TeamViewer dirancang untuk mengontrol PC dari jarak jauh. Setelah menyita akun orang lain, Anda sebenarnya sudah menginstal rootkit yang sudah jadi di komputer korban. Banyak korban mengeluh bahwa uang hilang dari rekening bank dan rekening Paypal mereka.Perwakilan TeamViewer percaya bahwa kebocoran kata sandi dikaitkan dengan sejumlah "megawack" jaringan sosial besar. Sebulan yang lalu, sekitar 642 juta kata sandi Myspace, LinkedIn, dan situs lain masuk ke domain publik. Mungkin penyerang menggunakan informasi ini untuk membuat basis data target terpisah dengan kata sandi pengguna Mail.ru , Yandex, sekarang TeamViewer.TeamViewer menyangkal peretasan infrastruktur perusahaan, dan fakta bahwa server tidak tersedia pada malam 1 hingga 2 Junimenjelaskan masalah dengan DNS dan kemungkinan serangan DDoS. Perusahaan merekomendasikan agar para korban tidak menggunakan kata sandi yang sama di berbagai situs dan aplikasi, serta mengaktifkan otentikasi dua faktor. Untuk ini kami dapat menambahkan bahwa Anda harus memperbarui program ke versi terbaru dan secara berkala mengubah kata sandi. Diinginkan untuk membuat kata sandi unik, misalnya, menggunakan pengelola kata sandi.Selain itu, sebagai tanggapan atas peretasan akun yang sangat besar, TeamViewer memperkenalkan dua fitur keamanan baru.. Yang pertama adalah Perangkat Tepercaya, yang memperkenalkan prosedur izin tambahan untuk mengelola akun dari perangkat baru (untuk konfirmasi, klik tautan yang dikirim melalui email). Yang kedua adalah "Integritas Data", pemantauan otomatis akses yang tidak sah ke suatu akun, termasuk dengan mempertimbangkan alamat IP dari mana koneksi dibuat. Jika tanda-tanda peretasan terdeteksi, akun tersebut dapat diubah kata sandi secara paksa.Respons TeamViewer tampaknya merupakan tindakan logis dan memadai atas kebocoran besar-besaran kata sandi pengguna (sebagian karena kesalahan pengguna itu sendiri). Namun demikian, masih ada kecurigaan bahwa penyerang menemukan kerentanan dalam perangkat lunak TeamViewer itu sendiri, yang memungkinkan untuk brute force passwords dan bahkan memotong otentikasi dua faktor. Setidaknya forum memiliki pesan dari para korban yang mengaku menggunakan otentikasi dua faktor.Source: https://habr.com/ru/post/id394955/

All Articles