Mikrofon dan kriptografi: mengekstrak kunci RSA 4096-bit dari jarak 10 meter

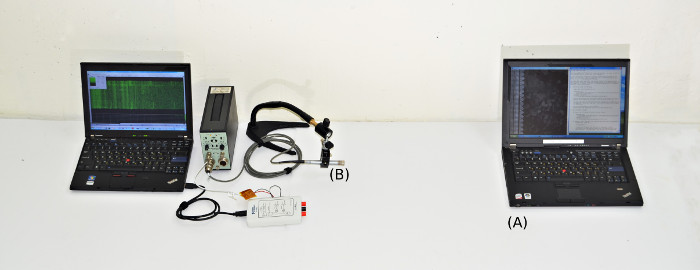

Itu mungkin, tetapi sangat sulit untuk bertahan melawan "serangan kripto akustik". Peralatan yang digunakan dalam melakukan serangan kripto akustik.Seorang spesialis terkenal di bidang kriptografi. Adi Shamir telah mengerjakan proyek untuk ekstraksi akustik kunci kriptografi selama beberapa tahun. Dia mulai penelitian di bidang ini kembali pada tahun 2004 , dan sekarang terus meningkatkan metode "kriptoanalisis akustik". Masalah yang Shamir kerjakan dengan tim adalah kemampuan untuk mengekstrak kunci RSA menggunakan mikrofon - smartphone atau mikrofon khusus.Sebelumnya, seorang ahli dengan tim kolega (termasuk pengembang perangkat lunak Lev Pakhmanov) menerbitkan sebuah karya yang menunjukkan implementasi praktis idenya. Mereka berhasil mengekstrak kunci RSA dari jarak 4 meter menggunakan mikrofon parabola biasa, dan dari jarak 30 sentimeter menggunakan mikrofon smartphone. Sekarang, para ahli telah meningkatkan hasilnya dengan mempelajari cara mengekstrak kunci dari jarak 10 meter.Seperti disebutkan di atas, sekarang pengembang telah mencapai hasil baru dalam hal ekstraksi kunci akustik. Pekerjaan ini didasarkan pada efek menghasilkan suara frekuensi tinggi oleh laptop yang berfungsi dan PC desktop. Suara-suara ini dihasilkan oleh sejumlah komponen elektronik dari sistem komputer, dan sinyal akustik inilah yang, setelah dianalisis, mengungkapkan semua rahasia PC Anda, termasuk identifikasi perangkat lunak, kunci kriptografi, dan sejumlah data lainnya. Lebih dari 10 tahun yang lalu, Adi Shamir menunjukkan kemungkinan teoretis dari pekerjaan semacam itu. Tetapi implementasi praktis dari proyek tersebut diikuti 9 tahun kemudian , ketika pengembang Lev Pakhmanov bergabung dengan tim peneliti. Para peneliti masih bekerja di tim yang sama, dan bulan ini mereka menerbitkan artikel baru dengan hasil implementasiproyek Anda.Menurut para ahli, untuk waktu yang lama diyakini bahwa informasi dapat dibaca dari PC atau laptop hanya dengan akses fisik langsung (atau jarak jauh). Tetapi masalahnya adalah bahwa prosesor PC dan laptop kami terdiri dari satu miliar transistor, pada motherboard ada banyak elemen semikonduktor miniatur. Semua ini menghasilkan suara frekuensi tinggi selama operasi, yang berfungsi sebagai sumber informasi tentang komputer "korban".Penulis memutuskan untuk menemukan jawaban atas dua pertanyaan. Yang pertama adalah apakah mungkin untuk melakukan serangan yang berhasil pada komputer tanpa mendapatkan akses fisik ke dalamnya dan umumnya menembus sistem. Pertanyaan kedua adalah harga, biaya peralatan, perangkat lunak, dan semua hal lain yang mungkin diperlukan untuk pekerjaan seperti itu. Seperti disebutkan di atas, kedua jawaban untuk pertanyaan-pertanyaan ini berhasil ditemukan. Dalam melakukan "serangan akustik", para ahli dapat mengekstraksi kunci 4096-bit dalam waktu sekitar satu jam. Pekerjaan itu dilakukan dari jarak 10 meter menggunakan mikrofon parabola. Juga, pekerjaan serupa dilakukan dari jarak 30 sentimeter, hanya menggunakan mikrofon smartphone.

Peralatan yang digunakan dalam melakukan serangan kripto akustik.Seorang spesialis terkenal di bidang kriptografi. Adi Shamir telah mengerjakan proyek untuk ekstraksi akustik kunci kriptografi selama beberapa tahun. Dia mulai penelitian di bidang ini kembali pada tahun 2004 , dan sekarang terus meningkatkan metode "kriptoanalisis akustik". Masalah yang Shamir kerjakan dengan tim adalah kemampuan untuk mengekstrak kunci RSA menggunakan mikrofon - smartphone atau mikrofon khusus.Sebelumnya, seorang ahli dengan tim kolega (termasuk pengembang perangkat lunak Lev Pakhmanov) menerbitkan sebuah karya yang menunjukkan implementasi praktis idenya. Mereka berhasil mengekstrak kunci RSA dari jarak 4 meter menggunakan mikrofon parabola biasa, dan dari jarak 30 sentimeter menggunakan mikrofon smartphone. Sekarang, para ahli telah meningkatkan hasilnya dengan mempelajari cara mengekstrak kunci dari jarak 10 meter.Seperti disebutkan di atas, sekarang pengembang telah mencapai hasil baru dalam hal ekstraksi kunci akustik. Pekerjaan ini didasarkan pada efek menghasilkan suara frekuensi tinggi oleh laptop yang berfungsi dan PC desktop. Suara-suara ini dihasilkan oleh sejumlah komponen elektronik dari sistem komputer, dan sinyal akustik inilah yang, setelah dianalisis, mengungkapkan semua rahasia PC Anda, termasuk identifikasi perangkat lunak, kunci kriptografi, dan sejumlah data lainnya. Lebih dari 10 tahun yang lalu, Adi Shamir menunjukkan kemungkinan teoretis dari pekerjaan semacam itu. Tetapi implementasi praktis dari proyek tersebut diikuti 9 tahun kemudian , ketika pengembang Lev Pakhmanov bergabung dengan tim peneliti. Para peneliti masih bekerja di tim yang sama, dan bulan ini mereka menerbitkan artikel baru dengan hasil implementasiproyek Anda.Menurut para ahli, untuk waktu yang lama diyakini bahwa informasi dapat dibaca dari PC atau laptop hanya dengan akses fisik langsung (atau jarak jauh). Tetapi masalahnya adalah bahwa prosesor PC dan laptop kami terdiri dari satu miliar transistor, pada motherboard ada banyak elemen semikonduktor miniatur. Semua ini menghasilkan suara frekuensi tinggi selama operasi, yang berfungsi sebagai sumber informasi tentang komputer "korban".Penulis memutuskan untuk menemukan jawaban atas dua pertanyaan. Yang pertama adalah apakah mungkin untuk melakukan serangan yang berhasil pada komputer tanpa mendapatkan akses fisik ke dalamnya dan umumnya menembus sistem. Pertanyaan kedua adalah harga, biaya peralatan, perangkat lunak, dan semua hal lain yang mungkin diperlukan untuk pekerjaan seperti itu. Seperti disebutkan di atas, kedua jawaban untuk pertanyaan-pertanyaan ini berhasil ditemukan. Dalam melakukan "serangan akustik", para ahli dapat mengekstraksi kunci 4096-bit dalam waktu sekitar satu jam. Pekerjaan itu dilakukan dari jarak 10 meter menggunakan mikrofon parabola. Juga, pekerjaan serupa dilakukan dari jarak 30 sentimeter, hanya menggunakan mikrofon smartphone. Sinyal akustik laptop sedang bekerjaRekan penulis studi berpendapat bahwa serangan akustik bukan satu-satunya cara untuk mengekstrak kunci enkripsi. Ini juga dapat dilakukan dengan menggunakan metode lain yang lebih cepat - misalnya, analisis medan listrik atau elektromagnetik PC target atau laptop. Ini adalah saluran informasi yang jauh lebih cepat.

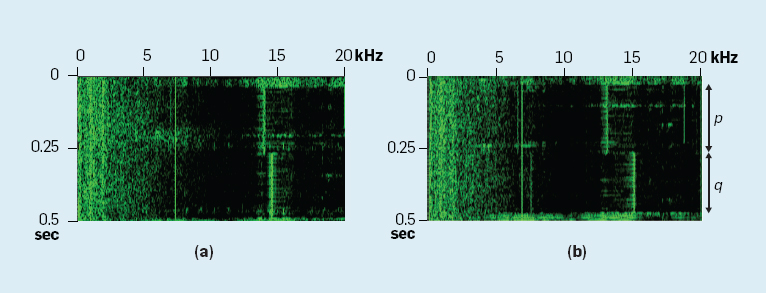

Sinyal akustik laptop sedang bekerjaRekan penulis studi berpendapat bahwa serangan akustik bukan satu-satunya cara untuk mengekstrak kunci enkripsi. Ini juga dapat dilakukan dengan menggunakan metode lain yang lebih cepat - misalnya, analisis medan listrik atau elektromagnetik PC target atau laptop. Ini adalah saluran informasi yang jauh lebih cepat. Para peneliti mengkonfirmasi kata-kata itu dengan tindakan: tim yang sama membuktikan kemungkinan mengekstraksi kunci dari GnuPG pada laptop dalam beberapa detik dengan menganalisis radiasi elektromagnetik ketika mendekripsi teks yang disandikan pada laptop. Para ilmuwan menggunakan Funcube Dongle Pro +, yang terhubung ke Rikomagic MK802 IV, komputer Android kecil. Sistem hanya bekerja dengan kisaran 1,6-1,75 MHz. Ternyata, Anda bahkan dapat bekerja dengan radio AM biasa yang terhubung ke smartphone. Sistem seperti itu secara praktis tidak memerlukan biaya apa pun, untuk implementasi praktis dari ide tersebut, diperlukan perangkat lunak khusus, yang tidak semua orang dapat menulis. Tetapi cryptographers berhasil, dan mendapatkan sistem yang benar-benar berfungsi.

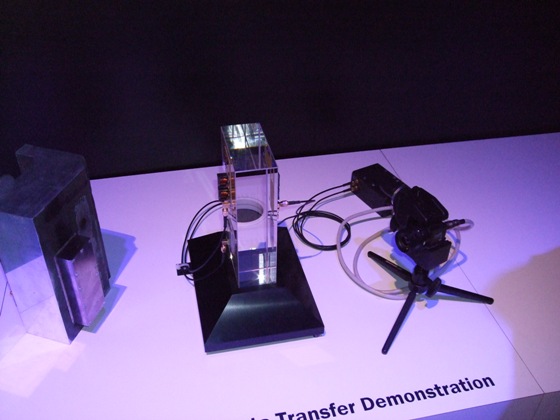

Para peneliti mengkonfirmasi kata-kata itu dengan tindakan: tim yang sama membuktikan kemungkinan mengekstraksi kunci dari GnuPG pada laptop dalam beberapa detik dengan menganalisis radiasi elektromagnetik ketika mendekripsi teks yang disandikan pada laptop. Para ilmuwan menggunakan Funcube Dongle Pro +, yang terhubung ke Rikomagic MK802 IV, komputer Android kecil. Sistem hanya bekerja dengan kisaran 1,6-1,75 MHz. Ternyata, Anda bahkan dapat bekerja dengan radio AM biasa yang terhubung ke smartphone. Sistem seperti itu secara praktis tidak memerlukan biaya apa pun, untuk implementasi praktis dari ide tersebut, diperlukan perangkat lunak khusus, yang tidak semua orang dapat menulis. Tetapi cryptographers berhasil, dan mendapatkan sistem yang benar-benar berfungsi. "Electric crypto attack", di mana seseorang adalah alat utama untuk memotong sinyal listrikBenar, akses fisik ke komputer atau laptop korban sudah diperlukan di sini - Anda harus menghubungkan penjelajah reguler atau beberapa sistem tambahan seperti Funcube Dongle Pro +. Ini tidak selalu mungkin dilakukan. Namun, para ahli berhasil melakukan serangan terhadap PC atau laptop dengan versi GnuPG yang berbeda, yang menggunakan berbagai jenis implementasi algoritma enkripsi target.

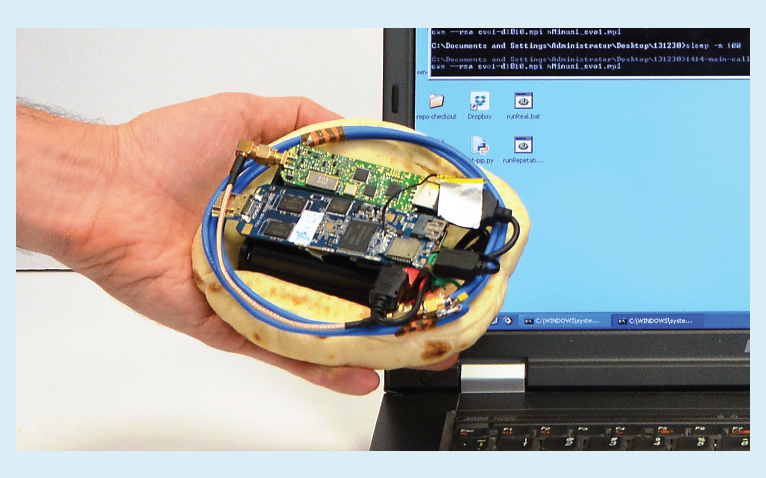

"Electric crypto attack", di mana seseorang adalah alat utama untuk memotong sinyal listrikBenar, akses fisik ke komputer atau laptop korban sudah diperlukan di sini - Anda harus menghubungkan penjelajah reguler atau beberapa sistem tambahan seperti Funcube Dongle Pro +. Ini tidak selalu mungkin dilakukan. Namun, para ahli berhasil melakukan serangan terhadap PC atau laptop dengan versi GnuPG yang berbeda, yang menggunakan berbagai jenis implementasi algoritma enkripsi target. Dan ini adalah serangan crypto elektromagnetik (penerima tersembunyi di roti, ya)Bagaimana melindungi diri Anda sendiri?Ya, penulis karya juga menawarkan metode perlindungan terhadap jenis serangan yang mereka temukan. Ini, misalnya, adalah lapisan yang menyerap suara dari peralatan komputer, ketika datang ke serangan akustik. Dalam kasus serangan elektromagnetik, sangkar Faraday dapat membantu, ditambah koneksi jaringan serat optik dan isolasi optoelektronik. Benar, metode perlindungan seperti itu jauh dari selalu nyaman dan cukup mahal. Oleh karena itu, masalah melindungi laptop biasa dan PC desktop tetap terbuka.Anda juga dapat menggunakan perlindungan perangkat lunak. Menurut para peneliti, implementasi perangkat lunak dari algoritma kriptografi harus dilakukan sedemikian rupa untuk mengecualikan kemungkinan analisis dan decoding sinyal akustik atau elektromagnetik. Ini mungkin "gangguan digital" dengan data yang jelas salah, modifikasi algoritmik yang menyulitkan analisis dan metode lainnya.

Dan ini adalah serangan crypto elektromagnetik (penerima tersembunyi di roti, ya)Bagaimana melindungi diri Anda sendiri?Ya, penulis karya juga menawarkan metode perlindungan terhadap jenis serangan yang mereka temukan. Ini, misalnya, adalah lapisan yang menyerap suara dari peralatan komputer, ketika datang ke serangan akustik. Dalam kasus serangan elektromagnetik, sangkar Faraday dapat membantu, ditambah koneksi jaringan serat optik dan isolasi optoelektronik. Benar, metode perlindungan seperti itu jauh dari selalu nyaman dan cukup mahal. Oleh karena itu, masalah melindungi laptop biasa dan PC desktop tetap terbuka.Anda juga dapat menggunakan perlindungan perangkat lunak. Menurut para peneliti, implementasi perangkat lunak dari algoritma kriptografi harus dilakukan sedemikian rupa untuk mengecualikan kemungkinan analisis dan decoding sinyal akustik atau elektromagnetik. Ini mungkin "gangguan digital" dengan data yang jelas salah, modifikasi algoritmik yang menyulitkan analisis dan metode lainnya. Source: https://habr.com/ru/post/id394963/

All Articles