SUV Mitsubishi Outlander dengan mudah menembus Wi-Fi

Biner untuk pematian alarm jarak jauh akan ditata dalam seminggu. Hingga saat ini, pemilik mobil punya waktu untuk menonaktifkan Wi-Fi di dalam mobil

Sekelompok spesialis dari perusahaan peretas Inggris, Pen Test Partners, menerbitkan instruksi tentang cara mengontrol jarak jauh (melalui Wi-Fi) atas sistem elektronik individual Mitsubishi Outlander Hybrid SUV (city crossover). Peretas mengunggah video berdurasi lima menit yang menunjukkan peretasan.Antara lain, metode ini memungkinkan Anda mematikan alarm mobil. Jadi pemilik Mitsubishi Outlander sebaiknya menonaktifkan titik akses Wi-Fi. Meskipun mobil ini sangat mahal (lebih dari $ 50.000) dan tampaknya bergengsi, sistem keamanannya lemah: kunci WPA-PSK terdiri dari delapan karakter dan cepat dipilih oleh brute force.Kerentanan keamanan Mitsubishi Outlander adalah aplikasi seluler yang berkomunikasi dengan mesin secara langsung. Di banyak mobil lain, aplikasi seluler membuat koneksi melalui Internet, yaitu, melalui server perusahaan, tetapi di sini koneksi dibuat secara langsung. Dalam hal ini, Mitsubishi Outlander berbeda dari yang lain. Mobil memiliki titik akses, dan telepon terhubung melalui Wi-Fi.Untuk setiap Mitsubishi Outlander, titik akses W-Fi memiliki nama unik dalam format [REMOTEnnaaaa], di mana "n" adalah angka, "a" adalah huruf kecil.Sangat mudah bagi pemilik untuk memiliki akses langsung ke mobil melalui Wi-Fi - langsung dari telepon Anda dapat menghidupkan atau mematikan lampu dengan satu sentuhan tombol, mengeluarkan mobil dari alarm dan sebagainya.Pencuri juga menyukai fitur ini, karena sekarang mereka dapat dengan mudah melacak semua mobil Mitsubishi Outlander di kota mereka. Atau lacak pergerakan mobil tertentu. Anda tidak perlu menginstal bug di dalamnya - cukup buka mesin pencari hotspot WiGLE , masukkan SSID dan lihat di mana semua Mitsubishi Outlander dengan hotspot berada.

Sekelompok spesialis dari perusahaan peretas Inggris, Pen Test Partners, menerbitkan instruksi tentang cara mengontrol jarak jauh (melalui Wi-Fi) atas sistem elektronik individual Mitsubishi Outlander Hybrid SUV (city crossover). Peretas mengunggah video berdurasi lima menit yang menunjukkan peretasan.Antara lain, metode ini memungkinkan Anda mematikan alarm mobil. Jadi pemilik Mitsubishi Outlander sebaiknya menonaktifkan titik akses Wi-Fi. Meskipun mobil ini sangat mahal (lebih dari $ 50.000) dan tampaknya bergengsi, sistem keamanannya lemah: kunci WPA-PSK terdiri dari delapan karakter dan cepat dipilih oleh brute force.Kerentanan keamanan Mitsubishi Outlander adalah aplikasi seluler yang berkomunikasi dengan mesin secara langsung. Di banyak mobil lain, aplikasi seluler membuat koneksi melalui Internet, yaitu, melalui server perusahaan, tetapi di sini koneksi dibuat secara langsung. Dalam hal ini, Mitsubishi Outlander berbeda dari yang lain. Mobil memiliki titik akses, dan telepon terhubung melalui Wi-Fi.Untuk setiap Mitsubishi Outlander, titik akses W-Fi memiliki nama unik dalam format [REMOTEnnaaaa], di mana "n" adalah angka, "a" adalah huruf kecil.Sangat mudah bagi pemilik untuk memiliki akses langsung ke mobil melalui Wi-Fi - langsung dari telepon Anda dapat menghidupkan atau mematikan lampu dengan satu sentuhan tombol, mengeluarkan mobil dari alarm dan sebagainya.Pencuri juga menyukai fitur ini, karena sekarang mereka dapat dengan mudah melacak semua mobil Mitsubishi Outlander di kota mereka. Atau lacak pergerakan mobil tertentu. Anda tidak perlu menginstal bug di dalamnya - cukup buka mesin pencari hotspot WiGLE , masukkan SSID dan lihat di mana semua Mitsubishi Outlander dengan hotspot berada. Untuk terhubung ke titik akses, Anda harus memasukkan kunci (kunci yang dibagikan sebelumnya) untuk otentikasi menggunakan teknologi WPA-PSK. Kuncinya ditunjukkan pada selembar kertas di manual pengguna. Masalahnya ada di nada ini - terlalu pendek (hanya delapan karakter).Para ahli Pen Test Partners telah menemukan kata sandi dalam waktu kurang dari empat hari kekuatan kasar pada komputer dengan empat GPU. Jika Anda menyewa sebuah instance di AWS, maka kata sandi seperti itu dipilih "hampir secara instan," kata salah satu peretas.Setelah itu, muncul pertanyaan: jika kunci dipilih secara sederhana, tindakan keamanan apa yang digunakan untuk mengotentikasi smartphone, karena mendapatkan akses langsung ke sistem kontrol mobil elektronik.Ternyata tidak ada. Tidak ada lagi langkah keamanan. Kunci WPA-PSK cukup untuk terhubung ke mobil dan mendapatkan akses ke banyak fungsi.Orang-orang meluncurkan program Wireshark untuk mempelajari lalu lintas jaringan antara titik akses dan smartphone host. Dalam kasus serangan nyata, Anda harus menunggu sampai pemilik tiba di rumah dan memarkir mobil. Setelah itu, terus-menerus putuskan sambungan ponsel cerdas dari router Wi-Fi rumah, sehingga ponsel cerdas tersebut tetap mencoba mengautentikasi di hotspot mobil.

Untuk terhubung ke titik akses, Anda harus memasukkan kunci (kunci yang dibagikan sebelumnya) untuk otentikasi menggunakan teknologi WPA-PSK. Kuncinya ditunjukkan pada selembar kertas di manual pengguna. Masalahnya ada di nada ini - terlalu pendek (hanya delapan karakter).Para ahli Pen Test Partners telah menemukan kata sandi dalam waktu kurang dari empat hari kekuatan kasar pada komputer dengan empat GPU. Jika Anda menyewa sebuah instance di AWS, maka kata sandi seperti itu dipilih "hampir secara instan," kata salah satu peretas.Setelah itu, muncul pertanyaan: jika kunci dipilih secara sederhana, tindakan keamanan apa yang digunakan untuk mengotentikasi smartphone, karena mendapatkan akses langsung ke sistem kontrol mobil elektronik.Ternyata tidak ada. Tidak ada lagi langkah keamanan. Kunci WPA-PSK cukup untuk terhubung ke mobil dan mendapatkan akses ke banyak fungsi.Orang-orang meluncurkan program Wireshark untuk mempelajari lalu lintas jaringan antara titik akses dan smartphone host. Dalam kasus serangan nyata, Anda harus menunggu sampai pemilik tiba di rumah dan memarkir mobil. Setelah itu, terus-menerus putuskan sambungan ponsel cerdas dari router Wi-Fi rumah, sehingga ponsel cerdas tersebut tetap mencoba mengautentikasi di hotspot mobil. Setelah mencegat lalu lintas saat smartphone terhubung ke mobil, kami mendapatkan hotspot SSID. Setelah memeriksa lalu lintas antar perangkat, Anda dapat mengatur serangan MiTM dan mengirim paket atas nama smartphone host.

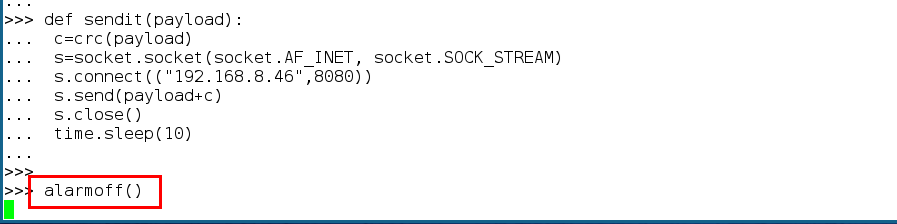

Setelah mencegat lalu lintas saat smartphone terhubung ke mobil, kami mendapatkan hotspot SSID. Setelah memeriksa lalu lintas antar perangkat, Anda dapat mengatur serangan MiTM dan mengirim paket atas nama smartphone host. Program Wireshark memungkinkan Anda mempelajari paket-paket aplikasi seluler Mitsubishi Outlander Hybrid asli saat perintah tertentu dikirim dari telepon pintar. Kemudian ulangi paket-paket ini untuk menduplikasi perintah. Dari aplikasi seluler, peretas berhasil menghidupkan dan mematikan lampu depan. Lalu kami menentukan bagaimana fungsi pengisian baterai diaktifkan, sehingga jika terjadi serangan, mereka dapat dengan sengaja mulai mengisi daya mobil dengan tarif listrik paling mahal, yang akan menyebabkan kerusakan keuangan pemilik beberapa dolar. Pada akhirnya, mereka belajar untuk menghidupkan dan mematikan sistem pendingin udara dan pemanas, yang dengannya Anda dapat mengeluarkan baterai Mitsubishi Outlander Hybrid secara efektif (sehingga kerusakan finansial pemilik meningkat hingga puluhan dolar).Tetapi yang paling penting, para peretas akhirnya berhasil mematikan sistem alarm mobil. Ini pencapaian yang serius. Mematikan alarm, pencuri hanya perlu memecahkan kaca untuk menembus tanpa suara ke kompartemen penumpang dan membuka pintu mobil dari dalam. Benar, peretas tidak memposting di domain publik kode khusus (payload), yang harus dikirim untuk mematikan alarm, jadi Anda harus mengambilnya sendiri (jika Anda mau). Atau tunggu satu atau dua minggu ketika muatan masih muncul.

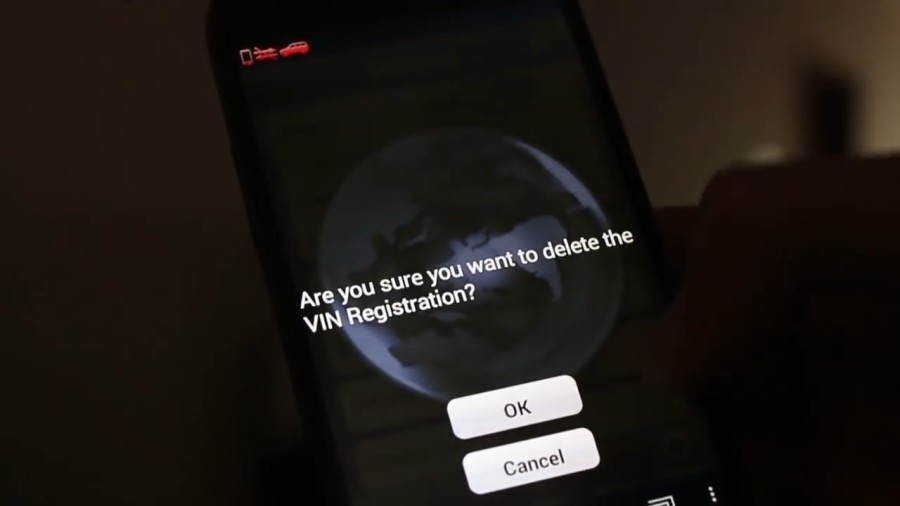

Program Wireshark memungkinkan Anda mempelajari paket-paket aplikasi seluler Mitsubishi Outlander Hybrid asli saat perintah tertentu dikirim dari telepon pintar. Kemudian ulangi paket-paket ini untuk menduplikasi perintah. Dari aplikasi seluler, peretas berhasil menghidupkan dan mematikan lampu depan. Lalu kami menentukan bagaimana fungsi pengisian baterai diaktifkan, sehingga jika terjadi serangan, mereka dapat dengan sengaja mulai mengisi daya mobil dengan tarif listrik paling mahal, yang akan menyebabkan kerusakan keuangan pemilik beberapa dolar. Pada akhirnya, mereka belajar untuk menghidupkan dan mematikan sistem pendingin udara dan pemanas, yang dengannya Anda dapat mengeluarkan baterai Mitsubishi Outlander Hybrid secara efektif (sehingga kerusakan finansial pemilik meningkat hingga puluhan dolar).Tetapi yang paling penting, para peretas akhirnya berhasil mematikan sistem alarm mobil. Ini pencapaian yang serius. Mematikan alarm, pencuri hanya perlu memecahkan kaca untuk menembus tanpa suara ke kompartemen penumpang dan membuka pintu mobil dari dalam. Benar, peretas tidak memposting di domain publik kode khusus (payload), yang harus dikirim untuk mematikan alarm, jadi Anda harus mengambilnya sendiri (jika Anda mau). Atau tunggu satu atau dua minggu ketika muatan masih muncul. Menembus ke dalam kabin dengan alarm dimatikan, penyerang mendapat kesempatan untuk melakukan berbagai jenis serangan. Sudah ada akses langsung ke port diagnostik, sehingga laptop terhubung langsung ke komputer mobil. Di masa lalu, pakar keamanan komputer telah berulang kali menunjukkan apa yang dapat dilakukan dalam model mobil yang berbeda jika Anda terhubung melalui OBD. Sebagai contoh, seorang pemilik mobil Tesla yang cantik dan seorang peretas Linux yang berpengalaman dengan julukan Hemera bahkan berhasil meretas sistem komputer sebulan yang lalu dan menginstal sistem operasi Gentoo favoritnya di sana daripada built-in Ubuntu, yang lebih disukai oleh Ilon Mask.Peretas mengatakan bahwa isian jaringan internal SUV masih harus ditangani secara lebih rinci. Nah, bagi pemilik mobil Mitsubishi Outlander Hybrid, mereka menawarkan solusi sementara: nonaktifkan titik akses Wi-Fi. Untuk melakukan ini, Anda harus terlebih dahulu menghubungkan ke hotspot dari ponsel cerdas Anda, kemudian pergi ke pengaturan aplikasi seluler (Pengaturan) dan pilih item 'Batalkan Pendaftaran VIN'.

Menembus ke dalam kabin dengan alarm dimatikan, penyerang mendapat kesempatan untuk melakukan berbagai jenis serangan. Sudah ada akses langsung ke port diagnostik, sehingga laptop terhubung langsung ke komputer mobil. Di masa lalu, pakar keamanan komputer telah berulang kali menunjukkan apa yang dapat dilakukan dalam model mobil yang berbeda jika Anda terhubung melalui OBD. Sebagai contoh, seorang pemilik mobil Tesla yang cantik dan seorang peretas Linux yang berpengalaman dengan julukan Hemera bahkan berhasil meretas sistem komputer sebulan yang lalu dan menginstal sistem operasi Gentoo favoritnya di sana daripada built-in Ubuntu, yang lebih disukai oleh Ilon Mask.Peretas mengatakan bahwa isian jaringan internal SUV masih harus ditangani secara lebih rinci. Nah, bagi pemilik mobil Mitsubishi Outlander Hybrid, mereka menawarkan solusi sementara: nonaktifkan titik akses Wi-Fi. Untuk melakukan ini, Anda harus terlebih dahulu menghubungkan ke hotspot dari ponsel cerdas Anda, kemudian pergi ke pengaturan aplikasi seluler (Pengaturan) dan pilih item 'Batalkan Pendaftaran VIN'.

Ketika semua perangkat seluler dimatikan, modul Wi-Fi di dalam mobil dinonaktifkan. Itu tidak lagi dapat diaktifkan sampai Anda menekan tombol pada tombol remote control sepuluh kali berturut-turut. "Fitur keamanan yang keren," komentar orang-orang di Pen Test Partners.Peretas percaya bahwa produsen harus segera merilis pembaruan firmware untuk modul nirkabel Wi-Fi untuk menghilangkan kerentanan keamanan. Dengan memasang firmware baru, pengendara dapat mengaktifkan kembali hotspot mobil dan menggunakan aplikasi mobile lagi.Secara umum, para ahli merekomendasikan agar Mitsubishi mengabaikan penggunaan Wi-Fi untuk berkomunikasi dengan telepon pintar, dan beralih ke teknologi web yang lebih modern, menghubungkan ke telepon melalui Internet melalui GSM.Seperti yang diharapkan, grup Pen Test Partners memberi tahu Mitsubishi tentang bug sebelumnya, tetapi informasi mereka tidak membangkitkan minat pembuat mobil. Kemudian para peretas menghubungi saluran BBC dan membuat berita kecil di televisi. "Mulai sekarang, Mitsubishi menjadi sangat responsif," kata mereka.Peretas berjanji akan mengeluarkan biner untuk mematikan alarm dalam satu atau dua minggu, menyisakan cukup waktu bagi pemilik mobil untuk mematikan alarm.

Ketika semua perangkat seluler dimatikan, modul Wi-Fi di dalam mobil dinonaktifkan. Itu tidak lagi dapat diaktifkan sampai Anda menekan tombol pada tombol remote control sepuluh kali berturut-turut. "Fitur keamanan yang keren," komentar orang-orang di Pen Test Partners.Peretas percaya bahwa produsen harus segera merilis pembaruan firmware untuk modul nirkabel Wi-Fi untuk menghilangkan kerentanan keamanan. Dengan memasang firmware baru, pengendara dapat mengaktifkan kembali hotspot mobil dan menggunakan aplikasi mobile lagi.Secara umum, para ahli merekomendasikan agar Mitsubishi mengabaikan penggunaan Wi-Fi untuk berkomunikasi dengan telepon pintar, dan beralih ke teknologi web yang lebih modern, menghubungkan ke telepon melalui Internet melalui GSM.Seperti yang diharapkan, grup Pen Test Partners memberi tahu Mitsubishi tentang bug sebelumnya, tetapi informasi mereka tidak membangkitkan minat pembuat mobil. Kemudian para peretas menghubungi saluran BBC dan membuat berita kecil di televisi. "Mulai sekarang, Mitsubishi menjadi sangat responsif," kata mereka.Peretas berjanji akan mengeluarkan biner untuk mematikan alarm dalam satu atau dua minggu, menyisakan cukup waktu bagi pemilik mobil untuk mematikan alarm.Source: https://habr.com/ru/post/id395147/

All Articles