Eksploitasi yang berfungsi telah dipublikasikan untuk semua versi antivirus. Fakta dari kode pinjaman di bawah GPL terungkap

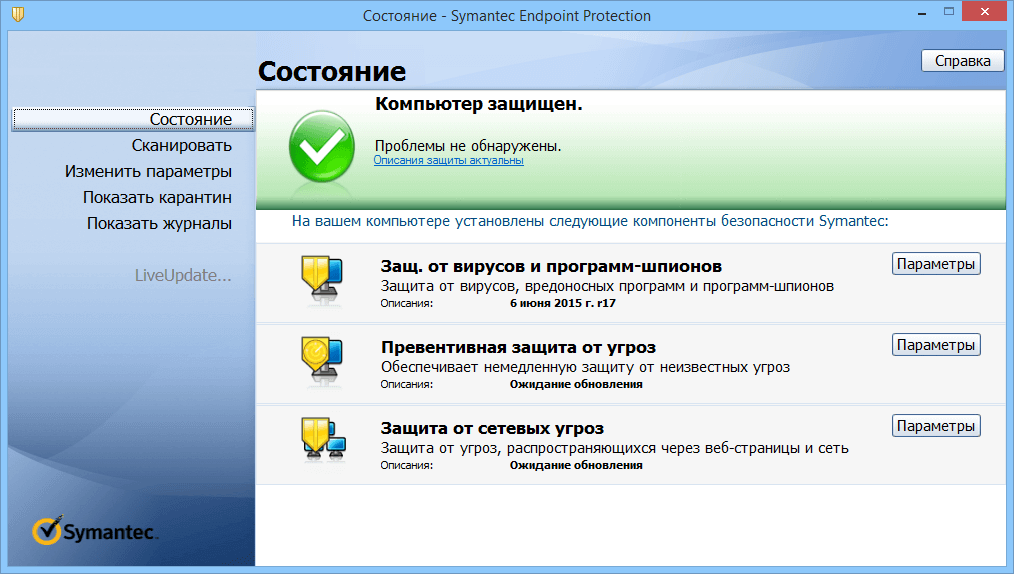

Kemarin, Tavis Ormandy dari peretas Project Zero di Google memposting akses terbuka ke berbagai kerentanan dalam program antivirus Symantec, termasuk kerentanan eksekusi kode jarak jauh.Beberapa ahli mengatakan bahwa program antivirus yang diinstal pada komputer, mengingat tingkat hak maksimumnya dalam sistem, dapat menjadi vektor serangan tambahan, yaitu, pelanggaran tambahan dalam keamanan keseluruhan sistem. Contoh Symantec menunjukkan ini sejelas mungkin. Dalam beberapa kasus, di bawah Windows, kode berbahaya dimuat langsung ke kernel sistem operasi, yang menyebabkan kerusakan pada memori kernel.Program Symantec menggunakan kernel yang sama, sehingga metode yang dijelaskan bekerja untuk semua program Symantec, termasuk antivirus yang dijual dengan merek Norton. Diantaranya adalah:

Kemarin, Tavis Ormandy dari peretas Project Zero di Google memposting akses terbuka ke berbagai kerentanan dalam program antivirus Symantec, termasuk kerentanan eksekusi kode jarak jauh.Beberapa ahli mengatakan bahwa program antivirus yang diinstal pada komputer, mengingat tingkat hak maksimumnya dalam sistem, dapat menjadi vektor serangan tambahan, yaitu, pelanggaran tambahan dalam keamanan keseluruhan sistem. Contoh Symantec menunjukkan ini sejelas mungkin. Dalam beberapa kasus, di bawah Windows, kode berbahaya dimuat langsung ke kernel sistem operasi, yang menyebabkan kerusakan pada memori kernel.Program Symantec menggunakan kernel yang sama, sehingga metode yang dijelaskan bekerja untuk semua program Symantec, termasuk antivirus yang dijual dengan merek Norton. Diantaranya adalah:- Norton Security, Norton 360, dan produk Norton legacy lainnya (semua platform)

- Symantec Endpoint Protection (semua versi, semua platform)

- Symantec Email Security (semua platform)

- Mesin Perlindungan Symantec (semua platform)

- Perlindungan Symantec untuk Server SharePoint

- Dan lainnya

Tavis Ormandy dari Project Zero telah meluncurkan contoh beberapa kerentanan sehingga semua orang dapat memahami esensi masalah.Dalam hal antivirus, masalahnya adalah bagaimana mereka memindai file yang dapat dieksekusi yang dikemas oleh pengemas seperti UPX . Untuk memindai file seperti itu, antivirus menggunakan pembongkar file khusus untuk mengembalikan file ke bentuk aslinya. Ini membantu pengepak standar, tetapi untuk sisanya Anda harus menggunakan emulasi.Tavis Ormandy menulis bahwa semua metode ini tidak perlu rumit dan sangat rentan, karena sangat sulit untuk membuat kode seperti itu aman. “Kami merekomendasikan untuk menggunakan kotak pasir dan Siklus Hidup Pengembangan Keamanantetapi vendor sering mengambil jalan pintas di sini, ”tulis Thevis. Karena itu, unpacker menjadi sumber kerentanan yang besar, seperti yang sudah terjadi pada Comodo , ESET , Kaspersky , Fireeye dan banyak lainnya .Dalam kasus Symantec, situasinya bahkan lebih buruk, karena dalam program-programnya, unpackers bekerja di kernel !Sebagai contoh, unpacker untuk ASPack memungkinkan buffer overflow trivial jika nilai SizeOfRawData lebih besar dari SizeOfImage . Ketika ini terjadi, Symantec mentransfer byte "ekstra" ke buffer menggunakanmemcpy. Dengan demikian, kita dapat dengan mudah menjalankan kode arbitrer untuk dieksekusi di level kernel menggunakan metode ini: char *buf = malloc(SizeOfImage)

memcpy(&buf[DataSection->VirtualAddress],

DataSection->PointerToRawData,

SectionSizeOnDisk)

Kerentanan CVE-2016-2208 dijelaskan secara lebih rinci dalam pelacak bug . Pada Linux, macOS, dan sistem operasi Unix, ini mengarah pada tingkat root overflow bersih dalam proses Symantec atau Norton, dan pada Windows, itu menyebabkan kerusakan memori kernel.Karena Symantec menggunakan driver khusus untuk mencegat semua gangguan sistem, untuk mengeksploitasi kerentanan, cukup kirim korban file melalui email atau tautan ke exploit. Korban tidak perlu membuka file atau mengikuti tautan, antivirus akan melakukan semuanya sendiri . Hal ini memungkinkan worm untuk secara otomatis menyebar ke semua sistem dengan antivirus Symantec / Norton yang diinstal!Dengan demikian, Anda dapat dengan mudah menginfeksi sejumlah besar komputer di jaringan lokal perusahaan.Sangat mengherankan bahwa sebelum menerbitkan informasi dalam domain publik, Tavis Ormandy mengirim eksploit ke departemen keamanan melalui email dalam arsip zip yang dilindungi kata sandi, dan kata sandi ditunjukkan dalam teks surat itu. Tetapi server surat dengan "fitur keamanan" yang diinstal Symantec mengekstraksi kata sandi dari teks pesan, menerapkannya ke arsip dan menabrakkan dirinya sendiri dalam proses mempelajari kode exploit .Tavis Ormandy juga berbicara tentang kerentanan dalam penguraian file PowerPoint dan file Microsoft Office lainnya, serta kerentanan dalam mesin heuristik Bloodhound Heuristics (Advanced Heuristic Protection). Mengeksploitasi kode sumber yang diterbitkan. Ini adalah eksploit kerja 100% yang bekerja melawan konfigurasi standar Norton Antivirus dan Symantec Endpoint, dan berfungsi tepat ketika Anda mengirim tautan melalui surat atau menerbitkan tautan di halaman web (tidak perlu dibuka).Dalam hal ini, produk-produk berikut ini rentan (tidak semua program Symantec yang berpotensi rentan terdaftar di sini, sangat mungkin bahwa eksploit juga berfungsi pada orang lain):- Norton Antivirus (Mac, Windows)

- Symantec Endpoint (Mac, Windows, Linux, Unix)

- Mesin Pemindaian Symantec (semua platform)

- Symantec Cloud / NAS Protection Engine (semua platform)

- Symantec Email Security (semua platform)

- Symantec Protection untuk SharePoint / Exchange / Notes / dll (semua platform)

- Semua Symantec / Norton Carrier, Enterprise, SMB, Home dan program anti-virus lainnya

- Dan lainnya

Di bawah Windows, ini mengarah pada pelaksanaan kode di tingkat SISTEM, di sistem operasi lain dengan hak akses root.Beberapa program Symantec tidak diperbarui secara otomatis, sehingga administrator sistem perlu mengambil langkah mendesak untuk melindungi jaringan mereka. Informasi resmi dari Symantec ada di sini .UPD Sebagai Ternyata , Symantec meminjam kode dari perpustakaan open-source dan unrarsrc libmspack - dan memperbarui mereka setidaknya tujuh tahun!