Bagaimana perusahaan PC terkemuka membantu peretas

Produsen perangkat lunak terkemuka (Microsoft, Oracle, SAP SE, dll.) Melakukan banyak upaya untuk memastikan pembaruan sistem operasi yang aman dengan program yang relevan dan untuk melindungi komputer dari peretas.Namun ternyata, produsen perangkat keras PC tidak begitu berhati-hati. Perusahaan Duo Security melakukan penelitian di bidang software update lima produsen PC: HP, Dell, Acer, Lenovo dan Asus. Hasil penelitian menunjukkan bahwa perusahaan yang terdaftar tidak memastikan keamanan yang tepat dari produk mereka. Kelemahan yang ditemukan memungkinkan peretas untuk menangkap proses pembaruan dan menginstal kode berbahaya. Para peneliti di laboratorium Duo menemukan bahwa kelima pabrikan, yang dikenal sebagai OEM (Original Equipment OEMs), memasok komputer dengan updater yang telah diinstal sebelumnya yang memiliki setidaknya satu kerentanan risiko tinggi. Ini memberikan hacker dengan kemampuan untuk menjalankan kode berbahaya dari jarak jauh dan mendapatkan kontrol penuh atas sistem. Menurut para peneliti, ini adalah kondisi yang paling menguntungkan untuk penetrasi ilegal, yang tidak memerlukan keterampilan khusus dari peretas. Informasi lebih lanjut tentang penelitian kerentanan dapat ditemukan dalam laporan asli (format PDF) .Komputer pribadi OEM memiliki berbagai kelemahan keamanan (memperbarui pengiriman melalui protokol HTTP, kurangnya konfirmasi dan tanda tangan file pembaruan). Masalah memungkinkan penyerang menyerang dan mencegat file pembaruan, menggantinya dengan malware.

Para peneliti di laboratorium Duo menemukan bahwa kelima pabrikan, yang dikenal sebagai OEM (Original Equipment OEMs), memasok komputer dengan updater yang telah diinstal sebelumnya yang memiliki setidaknya satu kerentanan risiko tinggi. Ini memberikan hacker dengan kemampuan untuk menjalankan kode berbahaya dari jarak jauh dan mendapatkan kontrol penuh atas sistem. Menurut para peneliti, ini adalah kondisi yang paling menguntungkan untuk penetrasi ilegal, yang tidak memerlukan keterampilan khusus dari peretas. Informasi lebih lanjut tentang penelitian kerentanan dapat ditemukan dalam laporan asli (format PDF) .Komputer pribadi OEM memiliki berbagai kelemahan keamanan (memperbarui pengiriman melalui protokol HTTP, kurangnya konfirmasi dan tanda tangan file pembaruan). Masalah memungkinkan penyerang menyerang dan mencegat file pembaruan, menggantinya dengan malware. Dari laporan Duo Security:

Dari laporan Duo Security:Cukup dengan menekan satu bagian kecil dari perangkat lunak untuk meniadakan keefektifan banyak, jika tidak semua, langkah-langkah keamanan. Firewall pribadi dan penjelajahan file yang aman sama sekali tidak berdaya, sementara OEM merusaknya dengan perangkat lunak yang sudah diinstal sebelumnya.

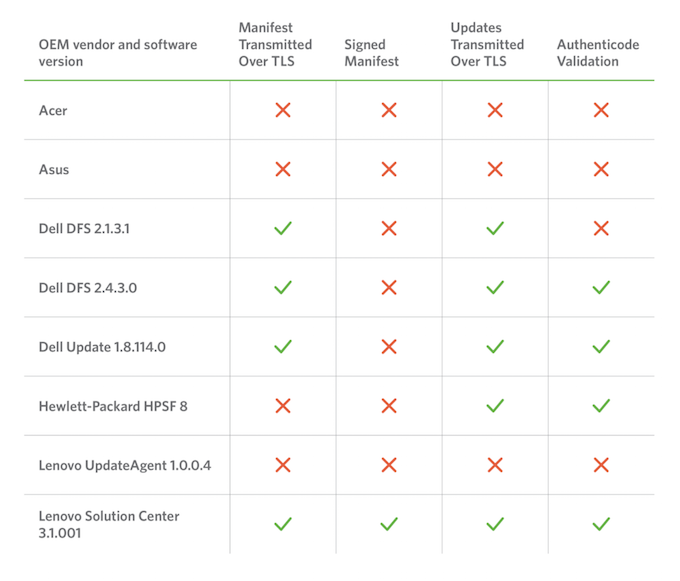

Manifesto dari banyak produsen tidak memiliki tanda tangan digital - file pembaru harus ditarik dari server dan diinstal. Penyerang dapat mencegat manifesto yang tidak ditandatangani jika ditransmisikan dengan tidak aman. Kemudian mereka menghapus file pembaruan penting dari manifes (benar-benar menghilangkan pengguna upgrade), atau menambahkan file berbahaya ke daftar. Yang terakhir terjadi ketika produsen tidak menandatangani file pembaruan, sehingga memungkinkan penyerang untuk memasukkan file mereka sendiri, yang tidak ditandatangani. Beberapa manifes berisi perintah bawaan yang diperlukan untuk menyelesaikan pembaruan. Tetapi seorang hacker dapat dengan mudah menambahkan perintah bawaan untuk menginstal dan menjalankan file berbahaya.Peneliti Duo Security Darren Kemp percaya:Ada banyak cara untuk menyalahgunakan kesalahan perintah-dan-kesalahan. Dan banyak hal yang tidak dapat dilakukan oleh administrator dapat dilakukan oleh pengguna (melalui perintah bawaan dalam manifes).

Kelima produsen yang ditinjau hanya untuk referensi. Dalam laporan mereka, para ilmuwan mencatat bahwa berdasarkan studi pada umumnya, keandalan perlindungan PC semua produsen diragukan. Benar, mereka lebih mendukung Apple, percaya bahwa pembaru mereka mungkin lebih tertutup. Karena perusahaan terlalu sensitif terhadap masalah keamanan dan tidak menginstal Bloatware yang asing (secara fungsional perangkat lunak yang berlebihan dan sumber daya intensif) pada mesinnya.Seperti kata Kemp:Ini adalah salah satu kasus di mana "dinding batu di sekitar taman" Apple bekerja. Anda mendapatkan (hanya) perangkat lunak Apple ... mereka mengendalikan segalanya.

Pabrikan PC memasang alat pemutakhiran pada komputer, seperti: memperbarui driver dan memperbarui perangkat lunak yang secara fungsional berlebihan dan padat sumber daya yang telah diinstal pada mesin setelah pembelian. Bloatware dapat mewakili apa saja mulai dari uji coba bulanan perangkat lunak pihak ketiga hingga adware yang mengirimkan iklan ke browser saat pengguna menavigasi dari satu situs ke situs lainnya. Dalam beberapa kasus, pembaruan dikirim ke situs OEM untuk mengunduh pembaruan. Tetapi mereka juga mengirim komputer ke halaman vendor perangkat lunak pihak ketiga untuk menerima pembaruan.Para ilmuwan telah menemukan 12 kerentanan dalam lima produsen yang disebutkan. Setiap perusahaan memiliki sekurang-kurangnya satu kerentanan risiko tinggi dalam pembaruannya, yang menyediakan kemampuan untuk mengeksekusi kode dari jarak jauh.| Pabrikan | Deskripsi Kerentanan | Tingkat risiko | Status Pabrikan | CVE (kerentanan dan dampak umum) |

| HP | Layanan HPSA (aktivator HP) bernama kerentanan saluran | Tinggi | Diperbaiki dalam versi terbaru | Tidak ditentukan |

| Serangan preload HPSF DLL Updater | Rata-rata | Diperbaiki dalam versi terbaru | Tidak ditentukan |

| Eksekusi Kerangka Kerja Dukungan HP | Tinggi | Kerentanan tetap 13 April 2016. HP tidak menyediakan CVE, juga tidak memberi tahu konsumen secara publik | Tidak ditentukan |

| Buka pengalihan di HP.com | Rendah | Memperbaiki 31 Maret 2016 | |

| Panduan memotong / memeriksa asal di penangan server HTTP lokal | Rendah | Meski surat, masih belum diperbaiki | |

| HPDIA Downloads | | , | |

| HPDIA Downloads | | , | |

| Asus | Asus LiveUpdate | | . 125 | CVE-2016-3966 |

| Asus Giftbox | | . 125 | CVE-2016-3967 |

| Acer | | | . 45 | CVE-2016-3964 |

| | | . 45 | CVE-2016-3965 |

| Lenovo | LiveAgent | | 2016 . | CVE-2016-3944 |

Dari lima produsen OEM, Dell updaters adalah yang paling aman. Meskipun perusahaan tidak menandatangani manifesnya, perusahaan mengirimkannya beserta pembaruan file melalui protokol HTTPS yang aman. Benar, para ilmuwan menemukan masalah dalam versi terbaru dari program pembaruan perusahaan lain untuk Layanan Yayasan Dell. Tetapi, tampaknya, para ahli Dell menemukan kerentanan sebelumnya dan telah memperbaikinya sendiri.Hewlett-Packard juga mencetak cukup banyak poin. Perusahaan mentransfer pembaruan melalui HTTPS, serta pembaruan terverifikasi. Tetapi dia tidak menandatangani manifestonya. Dan dalam hal satu komponen program untuk mengunduh file, itu tidak dapat menjamin verifikasi. Seorang penyerang dapat mengunduh file berbahaya yang tidak ditandatangani ke komputer dan menawarkan pengguna untuk menjalankannya. Mengingat masalah pengarahan ulang HP, seorang peretas dapat mengarahkan komputer pengguna ke URL jahat. Lebih lanjut, cracker dengan mudah mengunduh kode berbahaya dan menipu pengguna untuk meluncurkannya.Para ilmuwan menyelidiki dua pembaruan Lenovo - Lenovo Solutions Center dan UpdateAgent. Yang pertama adalah salah satu yang paling dipertimbangkan. Tapi yang kedua ternyata salah satu yang terburuk. File manifes dan pembaruan ditransmisikan dalam teks yang jelas dan pembaru tidak mengkonfirmasi tanda tangan file.Acer mencoba melakukannya dengan benar. Tetapi mereka tidak menentukan bahwa pembaru harus memverifikasi tanda tangan. Dia juga tidak menandatangani manifestonya, memungkinkan cracker untuk menambahkan file jahat ke manifes.Tetapi di Asus, segalanya menjadi lebih buruk. Pembaruannya sangat buruk sehingga para ilmuwan bahkan menyebutnya "eksekusi kode jauh sebagai layanan". Bahkan, ini adalah kemampuan bawaan untuk memasukkan kode berbahaya, seolah-olah khusus untuk peretas. Asus mengirimkan file pembaruan yang ditandatangani dan bermanifestasi melalui HTTP alih-alih HTTPS. Meskipun manifes dienkripsi, algoritma hash MD5 diungkapkan (terdiri dari kata-kata "Asus Live Update").Menurut peneliti, penggunaan HTTPS dan tanda tangan akan secara signifikan meningkatkan keamanan perusahaan PC. Komunikasi yang tepat waktu dan efektif jika terjadi masalah juga memainkan peran khusus. Lenovo, HP, dan Dell memiliki saluran langsung untuk melaporkan masalah keamanan yang terkait dengan perangkat lunak mereka. Sementara Acer dan Asus tidak memiliki saluran tersebut.Produsen bereaksi berbeda terhadap hasil penelitian. HP telah memperbaiki kerentanan paling serius. Lenovo pergi dengan hanya menghapus perangkat lunak rentan dari sistem yang rusak. Acer dan Asus belum memberikan jawaban kapan mereka akan memperbaiki masalah.Menurut Steve Manzuik, direktur riset keamanan di Duo Labs:Asus mengatakan bahwa mereka akan memperbaiki semuanya dalam sebulan. Tapi kemudian mereka menunda tanggal tanpa batas ...

Source: https://habr.com/ru/post/id395655/

All Articles