Trojan perbankan yang tersembunyi didistribusikan dengan perangkat lunak resmi yang bekerja di banyak bank besar di Rusia

Pembuat malware yang memungkinkan untuk mencuri miliaran rubel dari bank di Federasi Rusia mengunggahnya ke situs web resmi pengembang sistem kendali jarak jauh untuk sistem komputer

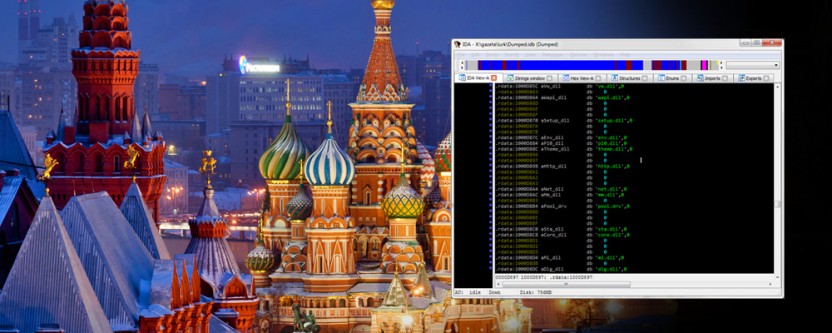

Hari ini, rincian penyelidikan ke dalam kasus pencurian oleh penyerang lebih dari 1,7 miliar rubel dari rekening pelanggan bank Rusia selama lima tahun diketahui. Kasus kriminal itu melibatkan komunitas peretas dari 15 wilayah Rusia yang menggunakan Trojan Lurk untuk membobol jaringan perbankan, tulis Kommersant. Pakar keamanan informasi yang terlibat dalam penyelidikan percaya bahwa administrator sistem departemen TI bank secara tidak langsung bersalah atas insiden tersebut. Merekalah yang memfasilitasi penetrasi virus ke jaringan perusahaan dengan mengunduh perangkat lunak yang terinfeksi Trojan dari Web.Para penyelidik dari Departemen Investigasi Kementerian Dalam Negeri Federasi Rusia telah menetapkan metode yang mungkin untuk menyebarkan virus melalui jaringan perbankan. Situasi menjadi agak lebih jelas setelah pada bulan Juni sekitar 50 penjahat cyber dari 15 wilayah Rusia terlibat dalam pencurian 1,7 miliar rubel dari bank-bank Rusia. Kelompok penjahat cyber yang sama, menurut penyelidikan, terlibat dalam upaya untuk menarik 2,2 miliar rubel lagi. Tindakan kelompok kriminal mempengaruhi, khususnya, bank Moskow Metallinvestbank dan bank investasi Garant, serta bank Yakut bank Taata.Penetrasi ke dalam jaringan bank dilakukan dengan menggunakan Trojan Lurk, untuk pengembangan yang bertanggung jawab atas perwakilan kelompok yang ditahan. Anggota utama dan pemimpin kelompok adalah penghuni wilayah Sverdlovsk. 14 anggota kelompok ditahan di Yekaterinburg dan dibawa ke Moskow. Pemimpin-pemimpin komunitas yang diduga adalah Konstantin Kozlovsky dan Alexander Eremin.Penyelidik percaya bahwa perwakilan komunitas memperkenalkan Trojan Lurk menggunakan perangkat lunak Ammyy Admin. Kaspersky Lab membantu penyelidikan, setelah menerbitkan laporan khusus dengan hasil analisis insiden. Perlu dicatat bahwa selama penyelidikan Kaspersky Lab bekerja sama dengan spesialis Sberbank. Laporan tersebut mengindikasikan bahwa para penyerang menggunakan dua cara utama penyebaran virus. Yang pertama adalah penggunaan paket exploit, yang kedua bekerja dengan situs yang diretas. Dalam versi pertama, distribusi malware melalui situs khusus digunakan: situs berita khusus dengan tautan tersembunyi ke file virus dan forum akuntansi. Opsi kedua adalah meretas situs web Ammyy dan menginfeksi perangkat lunak kerja jarak jauh langsung dari situs web produsen. Klien Ammyy adalah Kementerian Dalam Negeri Rusia, Russian Post,sistem informasi hukum "Penjamin".Pakar Kaspersky Lab menemukan bahwa file program, yang terletak di situs web Ammyy, tidak ditandatangani secara digital. Setelah memulai paket distribusi yang diunduh, file yang dapat dieksekusi membuat dan menjalankan dua file yang dapat dieksekusi: ini adalah installer utilitas dan trojan Trojan-Spy.Win32.Lurk. Perwakilan dari kelompok kriminal menggunakan algoritma khusus untuk memverifikasi kepemilikan komputer yang terinfeksi di jaringan perusahaan. Verifikasi dilakukan oleh skrip php yang dimodifikasi di server Ammyy Group.Menurut para peserta dalam penyelidikan, virus itu kemungkinan besar diluncurkan oleh karyawan departemen TI perusahaan yang terkena dampak. Kesalahan para ahli tidak langsung, karena mereka mungkin tidak menduga bahwa kit distribusi perangkat lunak diunduh dari server resmi perusahaan pengembang. Ternyata juga setelah penahanan sekelompok tersangka, isi paket distribusi berubah. Jadi, program Trojan-PSW.Win32.Fareit mulai menyebar dari situs, mencuri informasi pribadi, dan bukan trojan Lurk. "Ini menunjukkan bahwa para penyerang di balik peretasan situs web Admin Ammyy menawarkan kepada setiap orang" tempat "di trojan dropper untuk distribusi dari ammyy.com dengan bayaran," kata laporan Lab Kaspersky.Menurut para pakar keamanan informasi, insiden semacam itu dapat dihindari menggunakan prosedur kontrol untuk menggunakan perangkat lunak pihak ketiga.

Hari ini, rincian penyelidikan ke dalam kasus pencurian oleh penyerang lebih dari 1,7 miliar rubel dari rekening pelanggan bank Rusia selama lima tahun diketahui. Kasus kriminal itu melibatkan komunitas peretas dari 15 wilayah Rusia yang menggunakan Trojan Lurk untuk membobol jaringan perbankan, tulis Kommersant. Pakar keamanan informasi yang terlibat dalam penyelidikan percaya bahwa administrator sistem departemen TI bank secara tidak langsung bersalah atas insiden tersebut. Merekalah yang memfasilitasi penetrasi virus ke jaringan perusahaan dengan mengunduh perangkat lunak yang terinfeksi Trojan dari Web.Para penyelidik dari Departemen Investigasi Kementerian Dalam Negeri Federasi Rusia telah menetapkan metode yang mungkin untuk menyebarkan virus melalui jaringan perbankan. Situasi menjadi agak lebih jelas setelah pada bulan Juni sekitar 50 penjahat cyber dari 15 wilayah Rusia terlibat dalam pencurian 1,7 miliar rubel dari bank-bank Rusia. Kelompok penjahat cyber yang sama, menurut penyelidikan, terlibat dalam upaya untuk menarik 2,2 miliar rubel lagi. Tindakan kelompok kriminal mempengaruhi, khususnya, bank Moskow Metallinvestbank dan bank investasi Garant, serta bank Yakut bank Taata.Penetrasi ke dalam jaringan bank dilakukan dengan menggunakan Trojan Lurk, untuk pengembangan yang bertanggung jawab atas perwakilan kelompok yang ditahan. Anggota utama dan pemimpin kelompok adalah penghuni wilayah Sverdlovsk. 14 anggota kelompok ditahan di Yekaterinburg dan dibawa ke Moskow. Pemimpin-pemimpin komunitas yang diduga adalah Konstantin Kozlovsky dan Alexander Eremin.Penyelidik percaya bahwa perwakilan komunitas memperkenalkan Trojan Lurk menggunakan perangkat lunak Ammyy Admin. Kaspersky Lab membantu penyelidikan, setelah menerbitkan laporan khusus dengan hasil analisis insiden. Perlu dicatat bahwa selama penyelidikan Kaspersky Lab bekerja sama dengan spesialis Sberbank. Laporan tersebut mengindikasikan bahwa para penyerang menggunakan dua cara utama penyebaran virus. Yang pertama adalah penggunaan paket exploit, yang kedua bekerja dengan situs yang diretas. Dalam versi pertama, distribusi malware melalui situs khusus digunakan: situs berita khusus dengan tautan tersembunyi ke file virus dan forum akuntansi. Opsi kedua adalah meretas situs web Ammyy dan menginfeksi perangkat lunak kerja jarak jauh langsung dari situs web produsen. Klien Ammyy adalah Kementerian Dalam Negeri Rusia, Russian Post,sistem informasi hukum "Penjamin".Pakar Kaspersky Lab menemukan bahwa file program, yang terletak di situs web Ammyy, tidak ditandatangani secara digital. Setelah memulai paket distribusi yang diunduh, file yang dapat dieksekusi membuat dan menjalankan dua file yang dapat dieksekusi: ini adalah installer utilitas dan trojan Trojan-Spy.Win32.Lurk. Perwakilan dari kelompok kriminal menggunakan algoritma khusus untuk memverifikasi kepemilikan komputer yang terinfeksi di jaringan perusahaan. Verifikasi dilakukan oleh skrip php yang dimodifikasi di server Ammyy Group.Menurut para peserta dalam penyelidikan, virus itu kemungkinan besar diluncurkan oleh karyawan departemen TI perusahaan yang terkena dampak. Kesalahan para ahli tidak langsung, karena mereka mungkin tidak menduga bahwa kit distribusi perangkat lunak diunduh dari server resmi perusahaan pengembang. Ternyata juga setelah penahanan sekelompok tersangka, isi paket distribusi berubah. Jadi, program Trojan-PSW.Win32.Fareit mulai menyebar dari situs, mencuri informasi pribadi, dan bukan trojan Lurk. "Ini menunjukkan bahwa para penyerang di balik peretasan situs web Admin Ammyy menawarkan kepada setiap orang" tempat "di trojan dropper untuk distribusi dari ammyy.com dengan bayaran," kata laporan Lab Kaspersky.Menurut para pakar keamanan informasi, insiden semacam itu dapat dihindari menggunakan prosedur kontrol untuk menggunakan perangkat lunak pihak ketiga.“Kami tidak menggunakan program administrasi jarak jauh dalam kegiatan kami. Ini dilarang dan dikontrol dengan ketat. Dan setiap produk perangkat lunak yang siap pakai melewati pemeriksaan keamanan komprehensif, yang menghilangkan keberadaan kode tersembunyi, ”kata layanan pers Bank Ural Sberbank dari Federasi Rusia.

Di beberapa bank Federasi Rusia, termasuk Bank Ural untuk Rekonstruksi dan Pembangunan (UBRD), penggunaan solusi eksternal untuk manajemen workstation jarak jauh dilarang.Source: https://habr.com/ru/post/id396617/

All Articles