NSA telah mengeksploitasi kerentanan firewall PIX Cisco selama lebih dari satu dekade

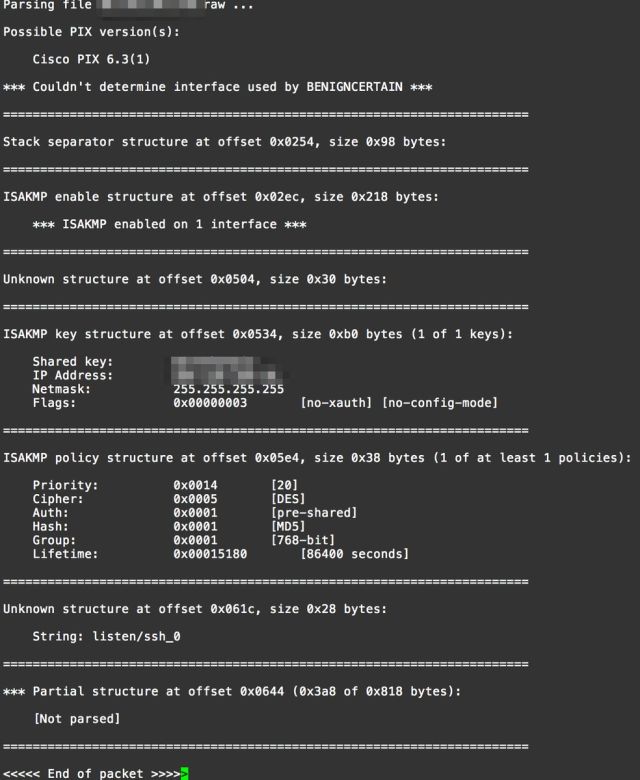

Melindungi firewall Cisco PIX selama bertahun-tahun tampak sama andalnya dengan dinding bata. Tapi tidak, Kelompok Pakar Keamanan Informasi menerbitkan catatan yang menyatakan bahwa kerentanan di jalur firewall PIXdiproduksi oleh Cisco memungkinkan NSA untuk menerima kunci terenkripsi dari jarak jauh selama sepuluh tahun. Hasil pekerjaan yang dilakukan oleh para peneliti sangat penting, karena sistem PIX yang diperkenalkan oleh Cisco pada tahun 2002 didukung hingga 2009. Sejumlah besar organisasi menggunakan sistem ini bahkan setelah tanggal ini, karena perusahaan memutuskan untuk memberikan dukungan terbatas untuk rangkaian firewall PIX selama empat tahun, hingga 2013. Banyak perusahaan, organisasi, dan individu bekerja dengan firewall PIX saat ini.Ternyata, selama ini, pengguna sistem PIX telah rentan terhadap serangan oleh penjahat cyber dan mata-mata cyber. Bahayanya tetap relevan pada saat ini. Hasil penyelidikan oleh para pakar keamanan informasi membantu menjelaskan publikasi Edward Snowden di Der Spiegel . Publikasi ini mengatakan bahwa karyawan NSA dapat mendekripsi lalu lintas ribuan koneksi VPN per jam."Ini berarti bahwa NSA telah dapat mengambil kunci privat dari Cisco VPN selama sepuluh tahun," kata Mustafa Al-Bassam, salah satu tim ahli investigasi. "Dan sekarang jelas bagaimana mereka dapat mendekripsi lalu lintas ribuan koneksi VPN, seperti yang dinyatakan dalam publikasi Der Spiegel ."Dengan menggunakan layanan pencarian Shodan, Anda dapat memastikan bahwa bahkan sekarang, lebih dari 15.000 jaringan dengan berbagai ukuran di seluruh dunia bekerja dengan PIX. Negara-negara tempat NSA melakukan pengawasan ketat termasuk Rusia, AS, dan Australia. Sedangkan untuk sistem PIX, versi dari 5.3 (9) hingga 6.3 (4) rentan. Selain itu, spesialis berhasil mengeksploitasi kerentanan serupa di versi 6.3 (5).Cisco, pada gilirannya, mengatakan bahwa memang, PIX versi 6.x dan di bawahnya rentan. Aman adalah versi 7.0 dan lebih tinggi.Pakar BenignCertain dapat mengeksploitasi kerentanan di Internet Key Exchange, versi dari Cisco. Ini adalah protokol tempat sertifikat digital digunakan untuk membuat koneksi aman antara dua pihak. Selama serangan pada perangkat PIX yang rentan, paket data yang dibentuk secara khusus dikirim. Parser, yang merupakan bagian dari exploit, mengekstrak kunci dari lalu lintas VPN, jika perlu, penyerang dapat memperoleh data lain. Alat yang digunakan oleh NSA memungkinkan setiap pengguna yang terhubung ke jaringan global untuk mengeksploitasi kerentanan di PIX. Tidak ada pekerjaan persiapan khusus yang diperlukan untuk mengeksploitasi kerentanan. Pakar keamanan informasi memposting tangkapan layar dari kemajuan serangan:

Melindungi firewall Cisco PIX selama bertahun-tahun tampak sama andalnya dengan dinding bata. Tapi tidak, Kelompok Pakar Keamanan Informasi menerbitkan catatan yang menyatakan bahwa kerentanan di jalur firewall PIXdiproduksi oleh Cisco memungkinkan NSA untuk menerima kunci terenkripsi dari jarak jauh selama sepuluh tahun. Hasil pekerjaan yang dilakukan oleh para peneliti sangat penting, karena sistem PIX yang diperkenalkan oleh Cisco pada tahun 2002 didukung hingga 2009. Sejumlah besar organisasi menggunakan sistem ini bahkan setelah tanggal ini, karena perusahaan memutuskan untuk memberikan dukungan terbatas untuk rangkaian firewall PIX selama empat tahun, hingga 2013. Banyak perusahaan, organisasi, dan individu bekerja dengan firewall PIX saat ini.Ternyata, selama ini, pengguna sistem PIX telah rentan terhadap serangan oleh penjahat cyber dan mata-mata cyber. Bahayanya tetap relevan pada saat ini. Hasil penyelidikan oleh para pakar keamanan informasi membantu menjelaskan publikasi Edward Snowden di Der Spiegel . Publikasi ini mengatakan bahwa karyawan NSA dapat mendekripsi lalu lintas ribuan koneksi VPN per jam."Ini berarti bahwa NSA telah dapat mengambil kunci privat dari Cisco VPN selama sepuluh tahun," kata Mustafa Al-Bassam, salah satu tim ahli investigasi. "Dan sekarang jelas bagaimana mereka dapat mendekripsi lalu lintas ribuan koneksi VPN, seperti yang dinyatakan dalam publikasi Der Spiegel ."Dengan menggunakan layanan pencarian Shodan, Anda dapat memastikan bahwa bahkan sekarang, lebih dari 15.000 jaringan dengan berbagai ukuran di seluruh dunia bekerja dengan PIX. Negara-negara tempat NSA melakukan pengawasan ketat termasuk Rusia, AS, dan Australia. Sedangkan untuk sistem PIX, versi dari 5.3 (9) hingga 6.3 (4) rentan. Selain itu, spesialis berhasil mengeksploitasi kerentanan serupa di versi 6.3 (5).Cisco, pada gilirannya, mengatakan bahwa memang, PIX versi 6.x dan di bawahnya rentan. Aman adalah versi 7.0 dan lebih tinggi.Pakar BenignCertain dapat mengeksploitasi kerentanan di Internet Key Exchange, versi dari Cisco. Ini adalah protokol tempat sertifikat digital digunakan untuk membuat koneksi aman antara dua pihak. Selama serangan pada perangkat PIX yang rentan, paket data yang dibentuk secara khusus dikirim. Parser, yang merupakan bagian dari exploit, mengekstrak kunci dari lalu lintas VPN, jika perlu, penyerang dapat memperoleh data lain. Alat yang digunakan oleh NSA memungkinkan setiap pengguna yang terhubung ke jaringan global untuk mengeksploitasi kerentanan di PIX. Tidak ada pekerjaan persiapan khusus yang diperlukan untuk mengeksploitasi kerentanan. Pakar keamanan informasi memposting tangkapan layar dari kemajuan serangan: Menariknya, Alat Keamanan Adaptif, yang menggantikan PIX, berisi kerentanan serupa di Internet Key Exchange, yang diperbaiki Cisco hanya tiga bulan lalu. Selain itu, selama seluruh kerentanan aktif, firewall lebih dari selusin penyedia layanan lainnya juga tetap rentan. Mungkin masalahnya relevan tidak hanya untuk PIX, tetapi juga untuk produk dari produsen lain.Eksploitasi ekstraksi kunci pribadi menjadi alat yang bahkan lebih kuat untuk penyerang ketika dikombinasikan dengan alat-alat Kelompok Persamaan. Misalnya, alat FalseMorel memungkinkan Anda untuk mendapatkan kendali atas sistem PIX dengan hak administrator. Alat BenignCertain membuat penyerang tahu jika ada firewall yang rentan terhadap FalseMorel.Beberapa hari sebelumnya, ShadowBrokers berhasil mendapatkan sejumlah alat NSA yang digunakan oleh staf Kelompok Persamaan (Tim Lima Mata / Tilded) untuk melakukan spionase. Sejumlah eksploitasi ditujukan untuk mem-bypass firewall Cisco PIX & ASA, Juniper Netscreen, Fortigate, dan perangkat lainnya.Beberapa

Menariknya, Alat Keamanan Adaptif, yang menggantikan PIX, berisi kerentanan serupa di Internet Key Exchange, yang diperbaiki Cisco hanya tiga bulan lalu. Selain itu, selama seluruh kerentanan aktif, firewall lebih dari selusin penyedia layanan lainnya juga tetap rentan. Mungkin masalahnya relevan tidak hanya untuk PIX, tetapi juga untuk produk dari produsen lain.Eksploitasi ekstraksi kunci pribadi menjadi alat yang bahkan lebih kuat untuk penyerang ketika dikombinasikan dengan alat-alat Kelompok Persamaan. Misalnya, alat FalseMorel memungkinkan Anda untuk mendapatkan kendali atas sistem PIX dengan hak administrator. Alat BenignCertain membuat penyerang tahu jika ada firewall yang rentan terhadap FalseMorel.Beberapa hari sebelumnya, ShadowBrokers berhasil mendapatkan sejumlah alat NSA yang digunakan oleh staf Kelompok Persamaan (Tim Lima Mata / Tilded) untuk melakukan spionase. Sejumlah eksploitasi ditujukan untuk mem-bypass firewall Cisco PIX & ASA, Juniper Netscreen, Fortigate, dan perangkat lainnya.Beberapa kelompok pakar keamanan siber mengatakan bahwa kebocoran itu benar-benar terkait dengan Equation Group, dan semua perangkat lunak yang didapat oleh cracker server NSA adalah asli. Dokumen yang sebelumnya diajukan oleh Eward Snowden berisi instruksi untuk operator NSA. Manual mengatakan bahwa untuk melacak salah satu alat serangan cyber, operator harus menggunakan string data 16-karakter "ace02468bdf13579". Dan baris ini terkandungdalam kebocoran dari ShadowBrokers, dalam perangkat lunak yang disebut SECONDDATE. Nama yang persis seperti itu diberikan dalam dokumen Snowden.SECONDDATE memiliki peran penting dalam sistem spionase dunia maya global yang dibangun oleh agen-agen AS. Dengan sistem ini, jutaan PC telah terinfeksi di seluruh dunia.

kelompok pakar keamanan siber mengatakan bahwa kebocoran itu benar-benar terkait dengan Equation Group, dan semua perangkat lunak yang didapat oleh cracker server NSA adalah asli. Dokumen yang sebelumnya diajukan oleh Eward Snowden berisi instruksi untuk operator NSA. Manual mengatakan bahwa untuk melacak salah satu alat serangan cyber, operator harus menggunakan string data 16-karakter "ace02468bdf13579". Dan baris ini terkandungdalam kebocoran dari ShadowBrokers, dalam perangkat lunak yang disebut SECONDDATE. Nama yang persis seperti itu diberikan dalam dokumen Snowden.SECONDDATE memiliki peran penting dalam sistem spionase dunia maya global yang dibangun oleh agen-agen AS. Dengan sistem ini, jutaan PC telah terinfeksi di seluruh dunia.Source: https://habr.com/ru/post/id397021/

All Articles