Tombol penekanan dapat dikuping di Skype

Anda dapat mendengarkan keyboard. Di masa lalu, klik pada gelombang Wi-Fi mekanis "mengendus" yang biasa , keyboard sentuh virtual smartphone - accelerometer . Menurut sebuah studi baru oleh para ilmuwan dari University of California di Berkeley, penyerang dapat merekam sinyal akustik saat berbicara di Skype.Sebelumnya, penyerang harus serius mempersiapkan serangan. Untuk mendapatkan informasi yang diperlukan, peretas harus dekat dengan target, tahu persis gaya mengetik pada keyboard dan banyak informasi lain tentang korban. Saat ini, kondisi ini hampir tidak dapat dianggap nyata, dan hasilnya efektif. Sebuah studi University of California meneliti jenis serangan baru yang disebut Skype & Type. Ini bisa menjadi masalah privasi yang serius.

Anda dapat mendengarkan keyboard. Di masa lalu, klik pada gelombang Wi-Fi mekanis "mengendus" yang biasa , keyboard sentuh virtual smartphone - accelerometer . Menurut sebuah studi baru oleh para ilmuwan dari University of California di Berkeley, penyerang dapat merekam sinyal akustik saat berbicara di Skype.Sebelumnya, penyerang harus serius mempersiapkan serangan. Untuk mendapatkan informasi yang diperlukan, peretas harus dekat dengan target, tahu persis gaya mengetik pada keyboard dan banyak informasi lain tentang korban. Saat ini, kondisi ini hampir tidak dapat dianggap nyata, dan hasilnya efektif. Sebuah studi University of California meneliti jenis serangan baru yang disebut Skype & Type. Ini bisa menjadi masalah privasi yang serius. Saat terhubung ke Skype, penyerang dapat merekam suara penekanan tombol. Mengetahui beberapa fitur dari gaya input orang tersebut, para peneliti dapat menentukan, dengan akurasi 91,7%, tombol mana yang dia tekan. Tim peneliti merekam suara menggunakan mikrofon, akselerometer pada perangkat seluler dan sensor lainnya. Setelah mengumpulkan aliran suara, data dianalisis menggunakan metode pembelajaran mesin yang terkontrol dan tidak terkendali. Pada akhirnya, mereka mendapatkan rekonstruksi data pengguna. Peneliti mencatat bahwa untuk melakukan serangan, Anda tidak perlu menginstal malware apa pun di komputer calon korban. Anda hanya perlu mendengarkan suara sistem IP-telephony."Skype digunakan oleh jutaan orang di seluruh dunia," kata Gene Tsudik, profesor ilmu komputer di UCI dan salah satu penulis studi baru. “Kami menunjukkan bahwa selama percakapan di Skype atau konferensi video, penekanan tombol Anda dapat direkam dan dianalisis oleh lawan bicara Anda. Mereka dapat mengetahui apa yang Anda masukkan, termasuk kata sandi dan hal-hal pribadi lainnya. "

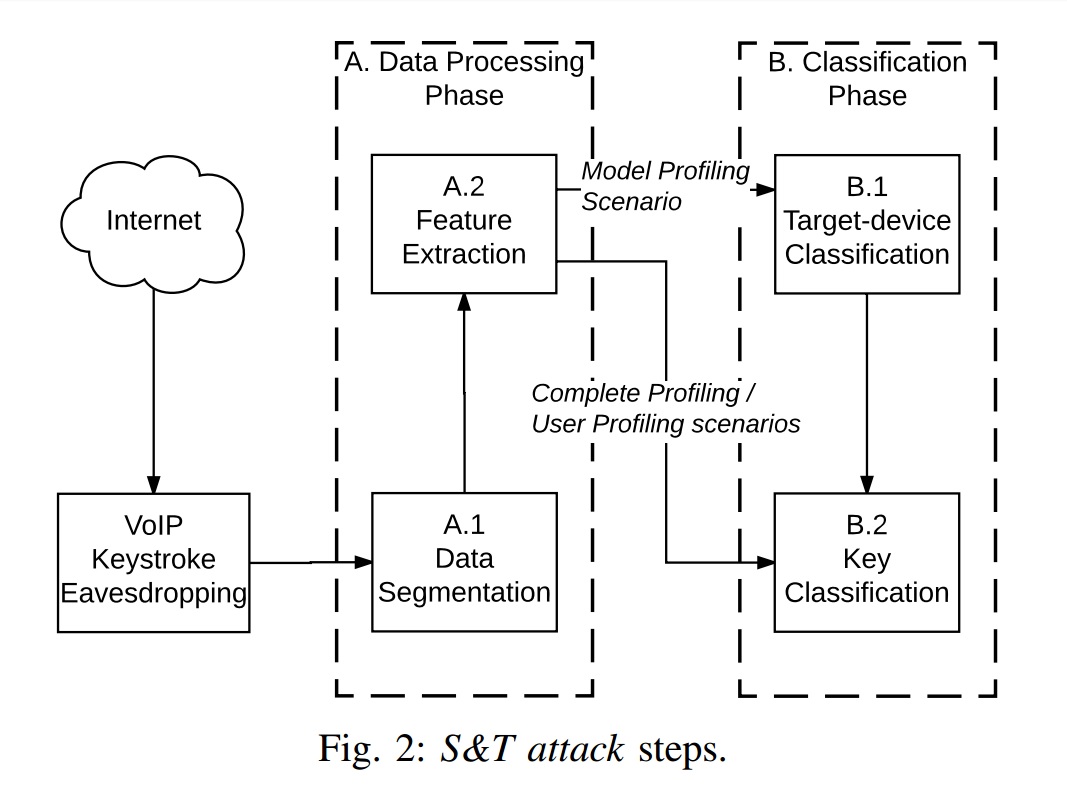

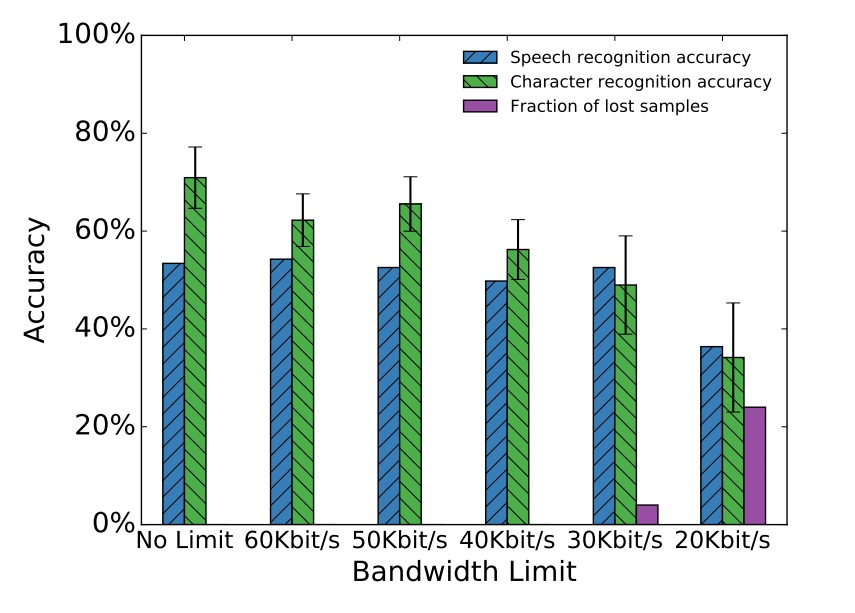

Saat terhubung ke Skype, penyerang dapat merekam suara penekanan tombol. Mengetahui beberapa fitur dari gaya input orang tersebut, para peneliti dapat menentukan, dengan akurasi 91,7%, tombol mana yang dia tekan. Tim peneliti merekam suara menggunakan mikrofon, akselerometer pada perangkat seluler dan sensor lainnya. Setelah mengumpulkan aliran suara, data dianalisis menggunakan metode pembelajaran mesin yang terkontrol dan tidak terkendali. Pada akhirnya, mereka mendapatkan rekonstruksi data pengguna. Peneliti mencatat bahwa untuk melakukan serangan, Anda tidak perlu menginstal malware apa pun di komputer calon korban. Anda hanya perlu mendengarkan suara sistem IP-telephony."Skype digunakan oleh jutaan orang di seluruh dunia," kata Gene Tsudik, profesor ilmu komputer di UCI dan salah satu penulis studi baru. “Kami menunjukkan bahwa selama percakapan di Skype atau konferensi video, penekanan tombol Anda dapat direkam dan dianalisis oleh lawan bicara Anda. Mereka dapat mengetahui apa yang Anda masukkan, termasuk kata sandi dan hal-hal pribadi lainnya. " Selama percakapan di Skype, kami melakukan hal-hal lain secara paralel: mengirim surat, pesan untuk mengobrol, membuat catatan. Menekan tombol membuat suara yang dikirim ke sisi lain. Banyak orang menggunakan Skype dan aplikasi VoIP lainnya untuk berbicara dengan orang yang dicintai, tetapi sangat sering perangkat lunak digunakan untuk pertemuan bisnis, dan mitra di sisi lain tidak selalu bisa menjadi teman. Jika seorang penyerang memiliki gagasan tentang komputer jenis apa yang digunakan korban, ia tidak akan lagi menemui hambatan apa pun di jalurnya. Anda dapat membuat profil radiasi akustik yang dihasilkan oleh setiap tombol pada keyboard. Misalnya, suara “H” yang dipancarkan di MacBook Pro berbeda dari tombol yang sama pada laptop dari produsen lain. Selain itu, "H" berbeda dalam suara dari "J", yang terletak di sebelahnya.Tanpa mengetahui apa pun tentang papan ketik atau gaya mengetik, penyerang memiliki peluang untuk menebak (42%) tombol mana yang ditekan seseorang. Keyboard pada layar sentuh juga rentan terhadap Skype & Type. Ketika seseorang mengetik sesuatu di keyboard selama percakapan VoIP, apakah itu kata sandi atau teks target lainnya, radiasi akustik dari keyboard direkam oleh mikrofon dan dikirimkan ke peretas. Semua tindakannya dapat dibagi menjadi dua fase - pemrosesan data dan klasifikasi. Pada tahap pemrosesan, data tersegmentasi dan fitur diekstraksi. Pada fase kedua, penyerang mengklasifikasikan perangkat target dan tahapan utama serangan itu sendiri.Salah satu potensi penggunaan serangan itu mungkin untuk merekam kata sandi yang ditetapkan pada situs yang diusulkan oleh peretas atau dalam suatu aplikasi. Para peneliti mengatakan metode serangan mereka dapat secara signifikan mengurangi jumlah upaya yang dilakukan penjahat cyber untuk mendapatkan data pengguna. Penyerang tidak mengganggu suara korban saat mengetik teks target dan bandwidth lemah dari koneksi: Skype & Type tahan terhadap berbagai masalah VoIP, yang mengkonfirmasi kelayakan serangan.

Selama percakapan di Skype, kami melakukan hal-hal lain secara paralel: mengirim surat, pesan untuk mengobrol, membuat catatan. Menekan tombol membuat suara yang dikirim ke sisi lain. Banyak orang menggunakan Skype dan aplikasi VoIP lainnya untuk berbicara dengan orang yang dicintai, tetapi sangat sering perangkat lunak digunakan untuk pertemuan bisnis, dan mitra di sisi lain tidak selalu bisa menjadi teman. Jika seorang penyerang memiliki gagasan tentang komputer jenis apa yang digunakan korban, ia tidak akan lagi menemui hambatan apa pun di jalurnya. Anda dapat membuat profil radiasi akustik yang dihasilkan oleh setiap tombol pada keyboard. Misalnya, suara “H” yang dipancarkan di MacBook Pro berbeda dari tombol yang sama pada laptop dari produsen lain. Selain itu, "H" berbeda dalam suara dari "J", yang terletak di sebelahnya.Tanpa mengetahui apa pun tentang papan ketik atau gaya mengetik, penyerang memiliki peluang untuk menebak (42%) tombol mana yang ditekan seseorang. Keyboard pada layar sentuh juga rentan terhadap Skype & Type. Ketika seseorang mengetik sesuatu di keyboard selama percakapan VoIP, apakah itu kata sandi atau teks target lainnya, radiasi akustik dari keyboard direkam oleh mikrofon dan dikirimkan ke peretas. Semua tindakannya dapat dibagi menjadi dua fase - pemrosesan data dan klasifikasi. Pada tahap pemrosesan, data tersegmentasi dan fitur diekstraksi. Pada fase kedua, penyerang mengklasifikasikan perangkat target dan tahapan utama serangan itu sendiri.Salah satu potensi penggunaan serangan itu mungkin untuk merekam kata sandi yang ditetapkan pada situs yang diusulkan oleh peretas atau dalam suatu aplikasi. Para peneliti mengatakan metode serangan mereka dapat secara signifikan mengurangi jumlah upaya yang dilakukan penjahat cyber untuk mendapatkan data pengguna. Penyerang tidak mengganggu suara korban saat mengetik teks target dan bandwidth lemah dari koneksi: Skype & Type tahan terhadap berbagai masalah VoIP, yang mengkonfirmasi kelayakan serangan. Pertahanan yang mungkin terhadap jenis serangan baru mungkin disebut efek menghindar.yang banyak digunakan dalam menciptakan musik elektronik. Dalam hal ini, pengguna perlu mengurangi volume mikrofon dan memblokir suara menekan tombol dengan beberapa suara lainnya. Masalah dengan metode ini adalah bahwa, bersama dengan volume sinyal audio dari tombol, suara suara dimatikan. "Penanggulangan yang efektif harusnya tidak terlalu mengganggu dan, jika mungkin, hanya menghilangkan suara tombol, tanpa mengganggu pembicaraan," kata artikel itu.Sejarah menguping pada sinyal fisik tanggal kembali ke 1943 ketika ditemukanbahwa osiloskop dapat mengekstraksi dari radiasi elektromagnetik Bell Telephone 131-B2, yang digunakan oleh Angkatan Darat AS untuk mengenkripsi komunikasi, teks biasa. Tujuan umum dari semua serangan fisik adalah perangkat input periferal seperti keyboard dan layar sentuh. Sebelumnya, peretas telah menggunakan untuk keperluan mereka emisi elektromagnetik dan akustik keyboard, serta video, di mana pengguna memasukkan data sensitif pada keyboard atau layar sentuh.Masalah menguping pada input pengguna pada keyboard adalah bidang penelitian yang cukup populer. Penelitian pada sinyal akustik keyboard tanggal kembali ke ketika Dmitry Asonov dan Rakesh Agraval mengumumkanpaparan telepon keyboard, komputer dan ATM untuk analisis kripto akustik. Mereka menunjukkan bahwa dengan melatih jaringan saraf pada keyboard tertentu, itu mencapai sukses besar dalam menguping input pada keyboard atau keyboard yang sama dari model yang sama. Mereka juga menyelidiki mengapa ini mungkin dan menemukan bahwa pelat di bawah keyboard tempat sensor berada berperilaku seperti drum ketika tombol ditekan. Fitur ini memungkinkan Anda untuk membedakan suara masing-masing tombol.

Pertahanan yang mungkin terhadap jenis serangan baru mungkin disebut efek menghindar.yang banyak digunakan dalam menciptakan musik elektronik. Dalam hal ini, pengguna perlu mengurangi volume mikrofon dan memblokir suara menekan tombol dengan beberapa suara lainnya. Masalah dengan metode ini adalah bahwa, bersama dengan volume sinyal audio dari tombol, suara suara dimatikan. "Penanggulangan yang efektif harusnya tidak terlalu mengganggu dan, jika mungkin, hanya menghilangkan suara tombol, tanpa mengganggu pembicaraan," kata artikel itu.Sejarah menguping pada sinyal fisik tanggal kembali ke 1943 ketika ditemukanbahwa osiloskop dapat mengekstraksi dari radiasi elektromagnetik Bell Telephone 131-B2, yang digunakan oleh Angkatan Darat AS untuk mengenkripsi komunikasi, teks biasa. Tujuan umum dari semua serangan fisik adalah perangkat input periferal seperti keyboard dan layar sentuh. Sebelumnya, peretas telah menggunakan untuk keperluan mereka emisi elektromagnetik dan akustik keyboard, serta video, di mana pengguna memasukkan data sensitif pada keyboard atau layar sentuh.Masalah menguping pada input pengguna pada keyboard adalah bidang penelitian yang cukup populer. Penelitian pada sinyal akustik keyboard tanggal kembali ke ketika Dmitry Asonov dan Rakesh Agraval mengumumkanpaparan telepon keyboard, komputer dan ATM untuk analisis kripto akustik. Mereka menunjukkan bahwa dengan melatih jaringan saraf pada keyboard tertentu, itu mencapai sukses besar dalam menguping input pada keyboard atau keyboard yang sama dari model yang sama. Mereka juga menyelidiki mengapa ini mungkin dan menemukan bahwa pelat di bawah keyboard tempat sensor berada berperilaku seperti drum ketika tombol ditekan. Fitur ini memungkinkan Anda untuk membedakan suara masing-masing tombol.Source: https://habr.com/ru/post/id398545/

All Articles