Apakah sulit mencuri helikopter? Beberapa metode pengendalian intersepsi sudah diterapkan

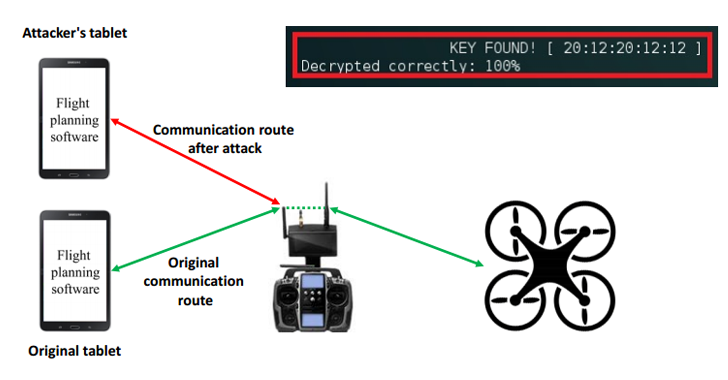

Ada quadrocopters semakin banyak sekarang, mereka secara bertahap menjadi "lebih pintar", menjadi lebih fungsional. Drone jenis ini sudah bukan hanya hiburan, mereka membantu atlet, fotografer, ilmuwan dan, tentu saja, penyerang dari semua jenis. Dengan bantuan copters, pengawasan yang tidak sah terhadap orang-orang, benda-benda industri dan lainnya sering dilakukan.Beberapa perusahaan mulai membuat peralatan perlindungan terhadap drone, memungkinkan Anda untuk mendaratkan perangkat atau menguasai perangkat itu. Jelas bahwa produsen drone juga mencoba melindungi perangkat mereka dari intersepsi. Tapi ini jauh dari selalu mungkin, terutama jika para ahli nyata di bidangnya menangani masalah ini. Situasi ini diperburuk oleh fakta bahwa bahkan copter yang paling canggih pun dilengkapi dengan sistem enkripsi lalu lintas yang paling sederhana.Suatu hari ada informasi bahwa tim peneliti telah menciptakan sistem yang memungkinkan Anda untuk menguasai hampir semua drone. Selain itu, ini tidak memerlukan senjata elektromagnetik, izin dari pihak berwenang atau sesuatu yang lain. Cukup menggunakan panel kontrol yang dimodifikasi khusus. Secara khusus, jenis hack memungkinkan Anda untuk mengambil kendali helikopter dengan protokol komunikasi DSMX . Protokol ini digunakan tidak hanya untuk pertukaran data dengan copters, tetapi juga digunakan untuk bekerja dengan mobil yang dikendalikan radio, kapal, helikopter, dll.Metode yang diusulkan oleh para ahli, memungkinkan tidak hanya untuk mencegat kontrol, tetapi juga untuk membentuk "sidik jari digital" yang unik untuk setiap perangkat. Sidik jari ini dapat digunakan untuk membedakan "satu" perangkat dari "yang lain" dan membentuk daftar sistem tepercaya. Dengan demikian, teknologi yang dikembangkan dapat digunakan juga untuk kebaikan - misalnya, gunakan dalam organisasi daftar drone "mereka", sidik jari digital yang dimasukkan dalam database.Teknologi ini tidak melibatkan penggunaan jammer yang menghalangi komunikasi helikopter dengan perangkat kontrol. Sebaliknya, intersepsi kontrol lengkap dipraktikkan sambil mempertahankan fungsi drone orang lain. Rincian disajikan minggu ini di PacSec 2016.di Tokyo. Berbicara tentang Jonathan Adersson, kepala kelompok riset tentang keamanan informasi di Trend Micro (sebuah divisi dari TippingPoint DVLab).Menurutnya, metode itu bukanlah sesuatu yang baru. Ini telah digunakan oleh beberapa penjahat dunia maya dan pakar keamanan informasi untuk waktu yang relatif lama, tanpa membuat metode ini dikenal luas. Pada konferensi tersebut, metode ini pertama kali dibahas, memberikan deskripsi teknis yang hampir lengkap.Jadi, untuk mencegat kontrol atas drone alien, Anderssen menggunakan serangan waktu (timing attack), menyinkronkan frekuensi emitor pemancar dengan frekuensi modul radio drone dalam mode otomatis. Setelah itu, paket jahat dikirim ke drone, yang memaksa perangkat alien mengabaikan perintah dari pengontrol "asli" dan mulai mendengarkan perintah dari pengontrol penyerang.Jelas bahwa sekarang perangkat seperti apa yang ditunjukkan Andersson tidak dikenal oleh masyarakat umum. Tetapi teknisi radio dapat dengan mudah membuat perangkat seperti itu, mengetahui fitur-fitur protokol komunikasi antara copter dan controller. Mungkin setelah demonstrasi ini akan ada perusahaan dan pengrajin individu yang akan menjual pengontrol untuk mencegat drone orang lain. Menurut para ahli, tidak ada yang rumit tentang ini. Kerentanan yang membuka kemampuan untuk mengontrol perangkat orang lain terkandung dalam sistem hampir semua perangkat yang dikendalikan radio yang mendukung protokol DSMx.Tentu saja, metode ini dapat digunakan tidak hanya oleh penyerang. Penegak hukum, setelah melihat adanya pelanggaran pada bagian dari perangkat yang dikendalikan radio, juga dapat menggunakan metode ini untuk mencegat penyusup. Pemilik properti apa pun (rumah, tanah, dll.) Dapat melakukan hal yang sama, mengendalikan drone atau drone yang telah menginvasi barang milik orang lain.Menurut Andersson, tidak mungkin untuk menyelesaikan situasi dengan intersepsi drone sekarang - kerentanan ini relevan untuk banyak model perangkat yang dikendalikan radio. Pabrikan mereka tidak akan dapat dengan cepat mengubah protokol atau jenis modul yang dikendalikan radio yang dipasang di perangkat. Solusinya mungkin berupa pelepasan modul semacam itu, yang firmware-nya dapat diperbarui. Tapi itu mahal dan panjang.Para ahli juga berpendapat bahwa serangan waktu yang ditunjukkan oleh Anderssen mempengaruhi semua sistem yang dikendalikan radio modern. Untuk melakukan serangan seperti itu, Anda perlu sedikit pengetahuan tentang perangkat perangkat yang dikendalikan radio dan protokol yang digunakan untuk mengirimkan data melalui jaringan nirkabel, serta komponen elektronik bernilai sekitar $ 100. Yang paling menarik adalah bahwa penyerang kedua dapat menggunakan sistem yang sama untuk memecahkan yang pertama, yang, pada gilirannya, mengendalikan drone orang lain.

Ada quadrocopters semakin banyak sekarang, mereka secara bertahap menjadi "lebih pintar", menjadi lebih fungsional. Drone jenis ini sudah bukan hanya hiburan, mereka membantu atlet, fotografer, ilmuwan dan, tentu saja, penyerang dari semua jenis. Dengan bantuan copters, pengawasan yang tidak sah terhadap orang-orang, benda-benda industri dan lainnya sering dilakukan.Beberapa perusahaan mulai membuat peralatan perlindungan terhadap drone, memungkinkan Anda untuk mendaratkan perangkat atau menguasai perangkat itu. Jelas bahwa produsen drone juga mencoba melindungi perangkat mereka dari intersepsi. Tapi ini jauh dari selalu mungkin, terutama jika para ahli nyata di bidangnya menangani masalah ini. Situasi ini diperburuk oleh fakta bahwa bahkan copter yang paling canggih pun dilengkapi dengan sistem enkripsi lalu lintas yang paling sederhana.Suatu hari ada informasi bahwa tim peneliti telah menciptakan sistem yang memungkinkan Anda untuk menguasai hampir semua drone. Selain itu, ini tidak memerlukan senjata elektromagnetik, izin dari pihak berwenang atau sesuatu yang lain. Cukup menggunakan panel kontrol yang dimodifikasi khusus. Secara khusus, jenis hack memungkinkan Anda untuk mengambil kendali helikopter dengan protokol komunikasi DSMX . Protokol ini digunakan tidak hanya untuk pertukaran data dengan copters, tetapi juga digunakan untuk bekerja dengan mobil yang dikendalikan radio, kapal, helikopter, dll.Metode yang diusulkan oleh para ahli, memungkinkan tidak hanya untuk mencegat kontrol, tetapi juga untuk membentuk "sidik jari digital" yang unik untuk setiap perangkat. Sidik jari ini dapat digunakan untuk membedakan "satu" perangkat dari "yang lain" dan membentuk daftar sistem tepercaya. Dengan demikian, teknologi yang dikembangkan dapat digunakan juga untuk kebaikan - misalnya, gunakan dalam organisasi daftar drone "mereka", sidik jari digital yang dimasukkan dalam database.Teknologi ini tidak melibatkan penggunaan jammer yang menghalangi komunikasi helikopter dengan perangkat kontrol. Sebaliknya, intersepsi kontrol lengkap dipraktikkan sambil mempertahankan fungsi drone orang lain. Rincian disajikan minggu ini di PacSec 2016.di Tokyo. Berbicara tentang Jonathan Adersson, kepala kelompok riset tentang keamanan informasi di Trend Micro (sebuah divisi dari TippingPoint DVLab).Menurutnya, metode itu bukanlah sesuatu yang baru. Ini telah digunakan oleh beberapa penjahat dunia maya dan pakar keamanan informasi untuk waktu yang relatif lama, tanpa membuat metode ini dikenal luas. Pada konferensi tersebut, metode ini pertama kali dibahas, memberikan deskripsi teknis yang hampir lengkap.Jadi, untuk mencegat kontrol atas drone alien, Anderssen menggunakan serangan waktu (timing attack), menyinkronkan frekuensi emitor pemancar dengan frekuensi modul radio drone dalam mode otomatis. Setelah itu, paket jahat dikirim ke drone, yang memaksa perangkat alien mengabaikan perintah dari pengontrol "asli" dan mulai mendengarkan perintah dari pengontrol penyerang.Jelas bahwa sekarang perangkat seperti apa yang ditunjukkan Andersson tidak dikenal oleh masyarakat umum. Tetapi teknisi radio dapat dengan mudah membuat perangkat seperti itu, mengetahui fitur-fitur protokol komunikasi antara copter dan controller. Mungkin setelah demonstrasi ini akan ada perusahaan dan pengrajin individu yang akan menjual pengontrol untuk mencegat drone orang lain. Menurut para ahli, tidak ada yang rumit tentang ini. Kerentanan yang membuka kemampuan untuk mengontrol perangkat orang lain terkandung dalam sistem hampir semua perangkat yang dikendalikan radio yang mendukung protokol DSMx.Tentu saja, metode ini dapat digunakan tidak hanya oleh penyerang. Penegak hukum, setelah melihat adanya pelanggaran pada bagian dari perangkat yang dikendalikan radio, juga dapat menggunakan metode ini untuk mencegat penyusup. Pemilik properti apa pun (rumah, tanah, dll.) Dapat melakukan hal yang sama, mengendalikan drone atau drone yang telah menginvasi barang milik orang lain.Menurut Andersson, tidak mungkin untuk menyelesaikan situasi dengan intersepsi drone sekarang - kerentanan ini relevan untuk banyak model perangkat yang dikendalikan radio. Pabrikan mereka tidak akan dapat dengan cepat mengubah protokol atau jenis modul yang dikendalikan radio yang dipasang di perangkat. Solusinya mungkin berupa pelepasan modul semacam itu, yang firmware-nya dapat diperbarui. Tapi itu mahal dan panjang.Para ahli juga berpendapat bahwa serangan waktu yang ditunjukkan oleh Anderssen mempengaruhi semua sistem yang dikendalikan radio modern. Untuk melakukan serangan seperti itu, Anda perlu sedikit pengetahuan tentang perangkat perangkat yang dikendalikan radio dan protokol yang digunakan untuk mengirimkan data melalui jaringan nirkabel, serta komponen elektronik bernilai sekitar $ 100. Yang paling menarik adalah bahwa penyerang kedua dapat menggunakan sistem yang sama untuk memecahkan yang pertama, yang, pada gilirannya, mengendalikan drone orang lain.Metode lain untuk mencegat drone

Metode Andersson untuk mengendalikan drone asing sangat menarik. Tapi dia jauh dari satu-satunya . Kembali pada tahun 2013, Samy Kamkar dapat belajar bagaimana mengendalikan drone orang lain dengan memindai frekuensi radio dengan drone-nya, di mana Raspberry Pi dan transceiver WiFi dipasang. Metode peretasan yang digunakan adalah Aircrack-ng .Dengan menggunakan utilitas ini, seorang spesialis meretas ke dalam jaringan nirkabel, dan quadrocopters dari jaringan ini terdeteksi oleh fitur-fitur alamat MAC mereka. Ternyata, copters jenis ini memiliki jenis alamat yang sama, yang membedakan mereka dari semua perangkat lain.Setelah meretas jaringan, alamat MAC jaringan WiFi di area jangkauan sinyal diblokir menggunakan mata-mata drone, dan perangkat orang lain terputus dari pengontrol asli mereka. Setelah itu, hacker mendapat kesempatan untuk sepenuhnya mengendalikan helikopter orang lain, dan juga menerima gambar dari kamera mereka.Metode serupa digunakan oleh tim ahli keamanan informasi shellntel. Dia telah mengembangkan skema intersepsi kontrol copter yang kuat. Metode ini mengeksploitasi kerentanan dalam protokol telemetri MAVlink. Protokol semacam itu biasanya mentransmisikan data dalam bentuk tidak terenkripsi. Copter dan pengontrol mengenali satu sama lain dengan pengidentifikasi digital. Para ahli telah membuat rangkaian dari komputer miniatur Raspberry Pi dan modul radio, menggunakannya sebagai sniffer.Ternyata, untuk mengendalikan drone, cukup mengirimkan satu paket yang dibentuk secara khusus. Awalnya, Anda perlu mencegat pengenal, dan kemudian Anda sudah bisa mengontrol fungsi perangkat. Para ahli mengatakan bahwa secara teori, untuk copter yang bekerja dengan protokol MAVLink, Anda dapat mengatur koordinat GPS dan "menyesuaikan" semua perangkat ke satu tempat dalam mode hampir otomatis.Metode lain diusulkan oleh Rahul Sasi. Dia mampu mengendalikan perangkat seperti Parrot AR.Drone 2.0 dan DJI Phantom. Untuk mencapai ini, ia menggunakan rekayasa terbalik untuk program AR Drone. Paket perangkat lunaknya sendiri. Akibatnya, ia berhasil menggunakan kombinasi serangan seperti Maldrone dan Skyjack. Sasi mengklaim bahwa metodenya memungkinkan tidak hanya mengendalikan drone orang lain, tetapi juga menerima lalu lintas video dari kamera mereka, seperti dalam kasus sebelumnya.Masalah dengan metode ini adalah pada awalnya drone benar-benar kehilangan kendali, selama beberapa detik, dan mulai bekerja hanya setelah mengaktifkan perangkat lunak yang diunduh oleh penyerang. Jika drone cukup tinggi, tidak ada masalah. Tetapi jika itu hanya beberapa meter dari tanah, perangkat mungkin akan hancur.Cara yang hampir universal meretas sistem kontrol helikopter telah ditunjukkan pada bulan April tahun ini oleh Nils Rodday dari IBM. Pada konferensi Black Hat Asia, dia mendemonstrasikan cara memecahkan drone polisi yang mahal, yang harganya mencapai puluhan ribu dolar AS. Tetapi perangkat seperti itu dapat diretas menggunakan sistem elektronik radio, yang biayanya beberapa puluh dolar.Proses peretasan menggunakan dua kerentanan. Yang pertama adalah meretas jaringan Wi-Fi nirkabel. Biasanya, data yang diterima dan dikirim oleh drone dienkripsi, tetapi protokol enkripsi dalam kebanyakan kasus adalah WEP. Sudah lama dipelajari untuk memecahkan dalam hitungan detik. Ini adalah enkripsi paling sederhana yang hampir tidak pernah digunakan di mana pun, tetapi pengembang drone memutuskan untuk mengimplementasikan protokol semacam itu. Setelah meretas dan menghubungkan ke jaringan penyerang, mereka mengirim perintah ke drone yang memutus perangkat dari jaringannya. Setelah itu, cracker mendapat kesempatan untuk mengontrol semua fungsi drone. Jenis peretasan lain digunakan, berdasarkan kerentanan chip Xbee. Mereka dipasang di sejumlah besar model yang berbeda dari perangkat yang dikendalikan radio. Enkripsi data chip didukung, tetapi dalam banyak kasus, pengembang menonaktifkannya. Itulah sebabnya seorang penyerang dapat memecahkan sebuah drone dengan chip seperti itu dari jarak beberapa kilometer.Satu-satunya cara untuk melindungi, menurut penulis metode peretasan ini, adalah dengan menggunakan enkripsi data.

Jenis peretasan lain digunakan, berdasarkan kerentanan chip Xbee. Mereka dipasang di sejumlah besar model yang berbeda dari perangkat yang dikendalikan radio. Enkripsi data chip didukung, tetapi dalam banyak kasus, pengembang menonaktifkannya. Itulah sebabnya seorang penyerang dapat memecahkan sebuah drone dengan chip seperti itu dari jarak beberapa kilometer.Satu-satunya cara untuk melindungi, menurut penulis metode peretasan ini, adalah dengan menggunakan enkripsi data.Senjata elektronik

Cara yang lebih sederhana untuk memengaruhi helikopter adalah pistol elektron. Batelle telah membuat beberapa perangkat semacam itu. Yang paling efektif bisa disebut pistol DroneDefender. Dengan bantuannya, Anda dapat membuat zona diam radio di sekitar drone. Pistol menghasilkan sinyal radio yang kuat yang mengganggu sinyal dari operator. Selain itu, penentuan posisi oleh GPS atau GLONASS juga dilanggar. Tahun ini, perusahaan memperkenalkan "senjata radio", yang juga menciptakan gangguan kuat di seluruh spektrum radio di sekitar drone. Perbedaan antara pistol dan DroneDefender adalah kemampuan untuk menentukan jenis sinyal yang ditransmisikan oleh drone, dengan penciptaan interferensi hanya untuk frekuensi radio yang digunakan.Pistol bahkan dapat mengirimkan perintah, termasuk "rumah" dan "tanah." Tim cocok untuk sejumlah besar model drone.Mungkin cara yang paling tidak biasa untuk menetralisir drone adalah dengan “berburu” helikopter menggunakan helikopter dan jaringan yang berbeda. Copter "cop" membawa jaringan yang dilemparkan ke copter penyusup. Dalam hal manuver yang berhasil, penyusup dapat dinetralkan.Ada metode yang serupa, hanya di sini helikopter itu membawa pistol yang dimuat dengan jaringan. Setelah target diidentifikasi, polisi melepaskan dan menembak jaring pada penyusup. Jaringan terpasang ke drone keamanan dengan utas yang panjang dan kuat sehingga penyusup, yang terjerat dalam jaringan, tidak jatuh ke tanah dan tidak jatuh. Polisi drone membawa hasil panen ke lokasi pendaratan.Tentu saja, menangkap helikopter dengan jaring adalah cara untuk mencegat dari daerah "tidak ada penerimaan terhadap memo". Kontrol intersep menggunakan sistem elektronik adalah opsi yang jauh lebih menarik. Seperti disebutkan di atas, metode ini berlaku untuk hampir semua copters, sekarang diproduksi oleh produsen yang berbeda. Memecahkan masalah peretasan dan intersepsi drone hanya dimungkinkan jika sistem enkripsi yang andal tertanam dalam modul radio.Fakta bahwa drone belum dicegat secara masif hanya masalah waktu. Mencuri perangkat sederhana mungkin tidak menarik dan tidak menguntungkan, sementara perangkat yang lebih fungsional belum tersebar luas. Tetapi begitu jumlah mereka mencapai batas tertentu, Anda dapat yakin bahwa pencurian massal akan dimulai. Memang, biaya dalam hal ini minimal, dan godaannya besar.

Tahun ini, perusahaan memperkenalkan "senjata radio", yang juga menciptakan gangguan kuat di seluruh spektrum radio di sekitar drone. Perbedaan antara pistol dan DroneDefender adalah kemampuan untuk menentukan jenis sinyal yang ditransmisikan oleh drone, dengan penciptaan interferensi hanya untuk frekuensi radio yang digunakan.Pistol bahkan dapat mengirimkan perintah, termasuk "rumah" dan "tanah." Tim cocok untuk sejumlah besar model drone.Mungkin cara yang paling tidak biasa untuk menetralisir drone adalah dengan “berburu” helikopter menggunakan helikopter dan jaringan yang berbeda. Copter "cop" membawa jaringan yang dilemparkan ke copter penyusup. Dalam hal manuver yang berhasil, penyusup dapat dinetralkan.Ada metode yang serupa, hanya di sini helikopter itu membawa pistol yang dimuat dengan jaringan. Setelah target diidentifikasi, polisi melepaskan dan menembak jaring pada penyusup. Jaringan terpasang ke drone keamanan dengan utas yang panjang dan kuat sehingga penyusup, yang terjerat dalam jaringan, tidak jatuh ke tanah dan tidak jatuh. Polisi drone membawa hasil panen ke lokasi pendaratan.Tentu saja, menangkap helikopter dengan jaring adalah cara untuk mencegat dari daerah "tidak ada penerimaan terhadap memo". Kontrol intersep menggunakan sistem elektronik adalah opsi yang jauh lebih menarik. Seperti disebutkan di atas, metode ini berlaku untuk hampir semua copters, sekarang diproduksi oleh produsen yang berbeda. Memecahkan masalah peretasan dan intersepsi drone hanya dimungkinkan jika sistem enkripsi yang andal tertanam dalam modul radio.Fakta bahwa drone belum dicegat secara masif hanya masalah waktu. Mencuri perangkat sederhana mungkin tidak menarik dan tidak menguntungkan, sementara perangkat yang lebih fungsional belum tersebar luas. Tetapi begitu jumlah mereka mencapai batas tertentu, Anda dapat yakin bahwa pencurian massal akan dimulai. Memang, biaya dalam hal ini minimal, dan godaannya besar.Source: https://habr.com/ru/post/id398603/

All Articles