PKCS # 11 Cloud Token - Mitos atau Realitas?

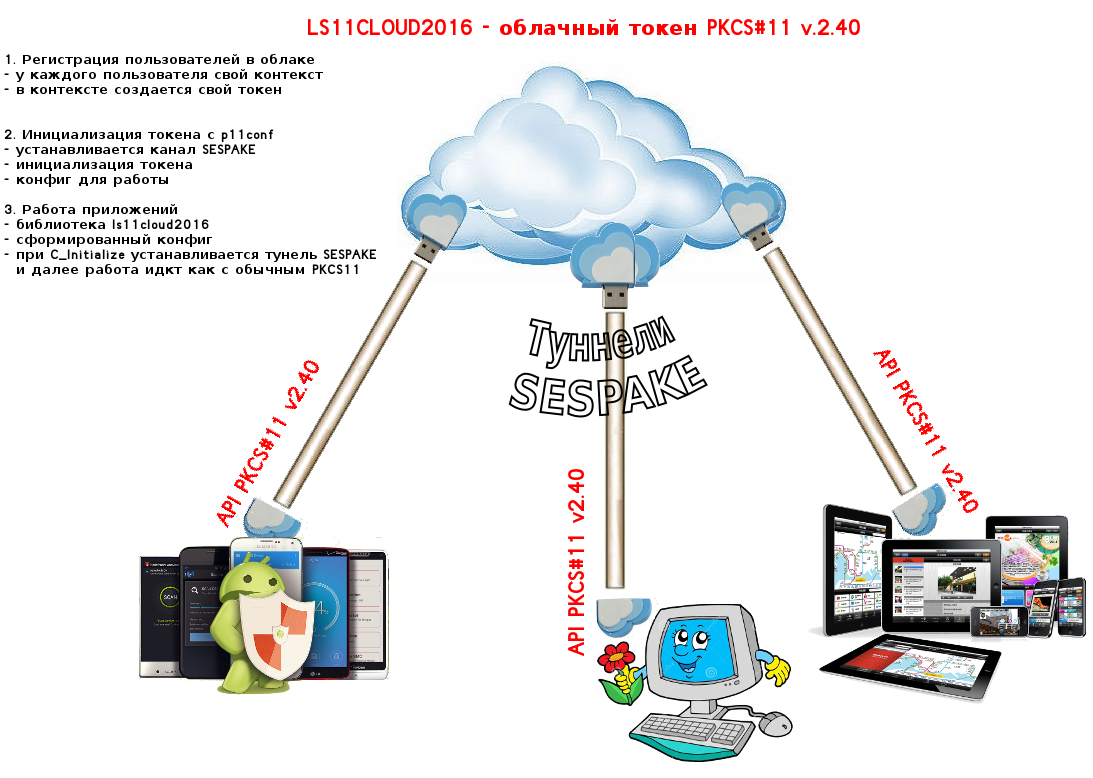

PKCS # 11 (Cryptoki) adalah standar yang dikembangkan oleh RSA Laboratories untuk interaksi program dengan token kriptografi, kartu pintar, dan perangkat serupa lainnya menggunakan antarmuka perangkat lunak terpadu yang diimplementasikan melalui perpustakaan.Standar PKCS # 11 untuk kriptografi Rusia didukung oleh komite teknis tentang standardisasi "Perlindungan informasi kriptografi" ( TC 26 ).Jika kita berbicara tentang token dengan dukungan kriptografi Rusia, maka kita dapat berbicara tentang token perangkat lunak, token perangkat lunak dan perangkat keras, dan token perangkat keras.Token kriptografi menyediakan penyimpanan sertifikat dan pasangan kunci (kunci publik dan pribadi), serta operasi kriptografi sesuai dengan standar PKCS # 11. Tautan yang lemah di sini adalah penyimpanan kunci pribadi. Jika kunci publik hilang, maka selalu dapat dipulihkan menggunakan kunci pribadi atau diambil dari sertifikat. Kehilangan / kehancuran kunci pribadi memiliki konsekuensi yang menyedihkan, misalnya, Anda tidak dapat mendekripsi file yang dienkripsi pada kunci publik Anda, Anda tidak dapat meletakkan tanda tangan elektronik (ES). Untuk membuat tanda tangan elektronik, Anda harus membuat pasangan kunci baru dan mendapatkan sertifikat baru untuk satu uang di salah satu pusat sertifikasi.Di atas, kami menyebutkan perangkat lunak, perangkat keras-perangkat lunak, dan token perangkat keras. Tetapi kita dapat mempertimbangkan jenis lain token kriptografi - cloud.Hari ini Anda tidak akan mengejutkan siapa pun dengan flash drive cloud . Semua kelebihan dan kekurangan dari cloud flash drive hampir melekat pada satu cloud cloud token.Hal utama di sini adalah keamanan data yang disimpan dalam token cloud, terutama kunci pribadi. Bisakah token cloud ini menyediakan? Kami katakan - YA!Jadi bagaimana cara kerja token cloud? Langkah pertama adalah mendaftarkan klien di token cloud. Untuk ini, utilitas harus disediakan yang memungkinkan Anda untuk mengakses cloud dan mendaftarkan nama pengguna / nama panggilan Anda di dalamnya: Setelah mendaftar di cloud, pengguna harus menginisialisasi tokennya, yaitu, mengatur label token dan, yang paling penting, mengatur kode SO-PIN dan PIN pengguna. Operasi ini hanya boleh dilakukan pada saluran yang aman / terenkripsi. Utilitas pk11conf digunakan untuk menginisialisasi token. Untuk enkripsi saluran, diusulkan untuk menggunakan algoritma enkripsi Magma-CTR (GOST R 34.13-2015).Untuk menghasilkan kunci yang konsisten, atas dasar mana lalu lintas antara klien dan server akan dilindungi / dienkripsi, diusulkan untuk menggunakan protokol SESPAKE yang direkomendasikan oleh TC 26 - protokol untuk menghasilkan kunci bersama dengan otentikasi berbasis kata sandi .Diusulkan untuk menggunakan mekanisme kata sandi satu kali sebagai kata sandi atas dasar mana kunci bersama akan dihasilkan . Karena kita berbicara tentang kriptografi Rusia, adalah wajar untuk membuat kata sandi satu kali menggunakan mekanisme CKM_GOSTR3411_12_256_HMAC, CKM_GOSTR3411_12_512_HMAC atau CKM_GOSTR3411_HMAC .Menggunakan mekanisme ini memastikan bahwa akses ke objek token pribadi di cloud melalui kode PIN SOER dan USER hanya tersedia bagi pengguna yang menginstalnya menggunakan utilitas pk11conf .Semuanya, setelah melakukan langkah-langkah ini, token cloud siap digunakan. Untuk mengakses token cloud, cukup instal pustaka LS11CLOUD pada PC. Saat menggunakan token cloud dalam aplikasi pada platform Android dan iOS, SDK yang sesuai disediakan. Perpustakaan inilah yang akan ditunjukkan saat menghubungkan token cloud di browser Redfox atau terdaftar di file pkcs11.txt untuk. Pustaka LS11CLOUD berinteraksi dengan token di cloud juga melalui saluran aman berdasarkan SESPAKE yang dibuat ketika fungsi PKCS # 11 disebut C_Initialize!

Setelah mendaftar di cloud, pengguna harus menginisialisasi tokennya, yaitu, mengatur label token dan, yang paling penting, mengatur kode SO-PIN dan PIN pengguna. Operasi ini hanya boleh dilakukan pada saluran yang aman / terenkripsi. Utilitas pk11conf digunakan untuk menginisialisasi token. Untuk enkripsi saluran, diusulkan untuk menggunakan algoritma enkripsi Magma-CTR (GOST R 34.13-2015).Untuk menghasilkan kunci yang konsisten, atas dasar mana lalu lintas antara klien dan server akan dilindungi / dienkripsi, diusulkan untuk menggunakan protokol SESPAKE yang direkomendasikan oleh TC 26 - protokol untuk menghasilkan kunci bersama dengan otentikasi berbasis kata sandi .Diusulkan untuk menggunakan mekanisme kata sandi satu kali sebagai kata sandi atas dasar mana kunci bersama akan dihasilkan . Karena kita berbicara tentang kriptografi Rusia, adalah wajar untuk membuat kata sandi satu kali menggunakan mekanisme CKM_GOSTR3411_12_256_HMAC, CKM_GOSTR3411_12_512_HMAC atau CKM_GOSTR3411_HMAC .Menggunakan mekanisme ini memastikan bahwa akses ke objek token pribadi di cloud melalui kode PIN SOER dan USER hanya tersedia bagi pengguna yang menginstalnya menggunakan utilitas pk11conf .Semuanya, setelah melakukan langkah-langkah ini, token cloud siap digunakan. Untuk mengakses token cloud, cukup instal pustaka LS11CLOUD pada PC. Saat menggunakan token cloud dalam aplikasi pada platform Android dan iOS, SDK yang sesuai disediakan. Perpustakaan inilah yang akan ditunjukkan saat menghubungkan token cloud di browser Redfox atau terdaftar di file pkcs11.txt untuk. Pustaka LS11CLOUD berinteraksi dengan token di cloud juga melalui saluran aman berdasarkan SESPAKE yang dibuat ketika fungsi PKCS # 11 disebut C_Initialize! Itu saja, sekarang Anda dapat memesan sertifikat, menginstalnya di token cloud Anda dan pergi ke situs web layanan publik.

Itu saja, sekarang Anda dapat memesan sertifikat, menginstalnya di token cloud Anda dan pergi ke situs web layanan publik. Source: https://habr.com/ru/post/id398677/

All Articles