Jika Anda telah memasang layar kunci pada ponsel Anda, maka Anda dapat menyembunyikan entri kata sandi dari mencongkel mata hanya dengan menutupi gadget dengan tangan Anda. Tetapi begitu Anda membuka kunci telepon, Anda pasti akan rileks dan meninggalkan tampilan, terutama jika perangkat dimatikan.

Menurut peneliti dari

Universitas Stuttgart dan rekan-rekan mereka dari

Universitas Munich Ludwig-Maximilian , ini sangat tidak masuk akal. Pada konferensi yang akan datang tentang interaksi manusia-komputer, mereka akan mempresentasikan penelitian mereka. Di koran, mereka

menjelaskan bagaimana penyerang yang dipersenjatai dengan kamera pencitraan termal dengan mudah membaca kode akses dari smartphone.

Namun, penyerang harus sangat gesit dan gesit - ia tidak memiliki waktu lebih dari 30 detik untuk menghapus jejak. Dalam sebuah video pendek, para peneliti mempresentasikan kemungkinan serangan. Pria itu memasukkan kode untuk membuka kunci ponsel, lalu mematikan layar dan meletakkannya di atas meja. Kemudian dia bangkit untuk mengambil secangkir kopi, dan penyerang dengan tenang lewat, untuk sesaat mengarahkan kamera pencitraan termal portabel ke arah telepon dan bergegas pergi.

Apa yang terjadi selanjutnya adalah sedikit seperti versi serangan teknologi yang sedikit lebih tinggi, ketika pencela memotret tampilan smartphone pada kamera biasa dan kemudian memeriksa tanda oli yang ditinggalkan oleh pemiliknya. Dengan demikian, menggunakan editor foto konvensional, Anda dapat mengetahui kata sandi atau membaca sidik jari. Metode ini pertama kali

dijelaskan oleh para ilmuwan dari

University of

Pennsylvania pada 2010.

Yang paling berhasil berhasil mendekripsi kata sandi perangkat Android di mana pola diinstal untuk mengunci. Jejak yang tersisa setelah membuka kunci bahkan dapat menunjukkan arah jari, yang membuat dekripsi menjadi dasar. Lebih sulit untuk mengenali kode PIN digital: Anda dapat mengetahui nomor apa yang termasuk di dalamnya, tetapi tidak pada urutan input.

Namun, ini tidak akan menyelamatkan dari serangan dengan kamera pencitraan termal: dengan memasukkan kode empat digit, pengguna akan meninggalkan empat jejak termal dengan suhu yang berbeda: digit pertama akan kurang jelas, yang terakhir lebih cerah. Jika gambar hanya memiliki tiga atau dua cetakan termal, penyerang akan sampai pada kesimpulan bahwa salah satu angka terjadi lebih dari satu kali. Dalam hal ini, Anda tidak dapat mengenali kata sandi dengan segera, tetapi Anda dapat menebak dari tiga upaya.

Proses mengekstraksi kata sandi dari gambar termal juga membutuhkan waktu - melihat foto saja tidak akan cukup. Para peneliti, bersama dengan rekan-rekan dari Universitas Stuttgart dan Universitas Ludwig Maximilian di Munich, mengembangkan rencana enam poin.

Pertama, kamera pencitraan termal harus membuat gambar tampilan pada suhu 15 ° hingga 32 ° derajat. Kemudian, menggunakan program ini, Anda perlu mengubah gambar warna menjadi hitam dan putih dan menerapkan filter untuk mengurangi noise. Selanjutnya, operasi dua langkah sepenuhnya menghilangkan latar belakang dan hanya menyisakan jejak panas. Yang utama diekstraksi dan diekstraksi, menghasilkan satu hingga empat lingkaran. Pada tahap akhir, setiap lingkaran dianalisis untuk menentukan kombinasi angka yang paling mungkin dalam kata sandi.

Serangan termal juga berhasil ketika bekerja dengan perangkat yang dilindungi oleh tombol grafis: Anda dapat melacak lintasan jari di layar dan mencari tahu arahnya, tergantung pada suhu relatif dari awal gerakan dan ujungnya.

Jika Anda membuat gambar dalam waktu 15 detik setelah korban memasukkan kode, maka keberhasilan dicapai dalam 90% kasus. Setelah 30 detik, akurasinya turun menjadi 80%, setelah 45 dan lebih - tidak lebih dari 35%.

Jika kita berbicara tentang menguraikan kunci grafis, serangan termal membantu untuk menebak bentuk yang benar dalam 100% kasus bahkan 30 detik setelah masuk, asalkan garis kunci tidak tumpang tindih. Satu tumpang tindih seperti itu "membunuh" akurasi hingga 17%, dan dua tumpang tindih - hingga nol. Sebaliknya, kode PIN dengan angka berulang lebih mudah dan lebih cepat untuk didekripsi.

Relatif mudah untuk bertahan terhadap serangan-serangan seperti itu: setelah membuka kunci layar, cukup berbicara di telepon, menulis pesan atau menggunakan beberapa aplikasi, atau hanya memegang tangan Anda - bintik-bintik tambahan dapat dengan mudah membingungkan orang yang sakit hati dengan kamera pencitraan termal. Namun, penulis penelitian yakin bahwa algoritma yang lebih kompleks dapat membedakan input dari kode pembuka kunci dari tindakan lain dengan smartphone.

Mereka juga menawarkan beberapa perangkat perangkat keras untuk melindungi smartphone dari ancaman. Jika Anda secara singkat meningkatkan kecerahan layar secara maksimal atau menyebabkan aktivitas prosesor yang singkat, maka ketika smartphone memanas, menjadi semakin sulit untuk mendeteksi kata sandi.

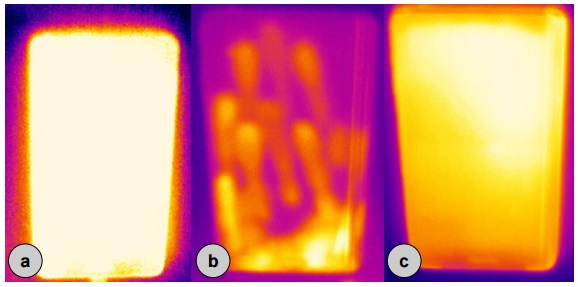

Metode perlindungan perangkat keras. A - meningkatkan kecerahan layar tiga detik, B - gesek acak di layar, C - meningkatkan beban pada prosesor.

Metode perlindungan perangkat keras. A - meningkatkan kecerahan layar tiga detik, B - gesek acak di layar, C - meningkatkan beban pada prosesor.Para peneliti menemukan bahwa beberapa orang pada awalnya rentan terhadap perlindungan alami - tangan dingin tidak memungkinkan penyerang untuk dengan cepat mendeteksi jejak panas dari memasukkan kata sandi, karena perbedaan suhu antara kaca layar dan jari kurang begitu terasa. Tangan yang hangat, di sisi lain, memperpanjang waktu bagi para simpatisan untuk mencoba menghapus kata sandi.

Jika Anda memasukkan kata sandi panjang yang berisi huruf, angka, dan simbol, maka secara teoritis penyerang akan memiliki waktu lebih sedikit untuk menangkap jejak panas setelah pengguna selesai mengetiknya. Agaknya, ini mengurangi waktu kontak dengan permukaan layar, yang akan mempengaruhi jumlah panas yang ditransfer. Selain itu, setelah menerima gambar yang sudah jadi, kata sandi yang panjang dan kompleks akan lebih sulit untuk dihitung.