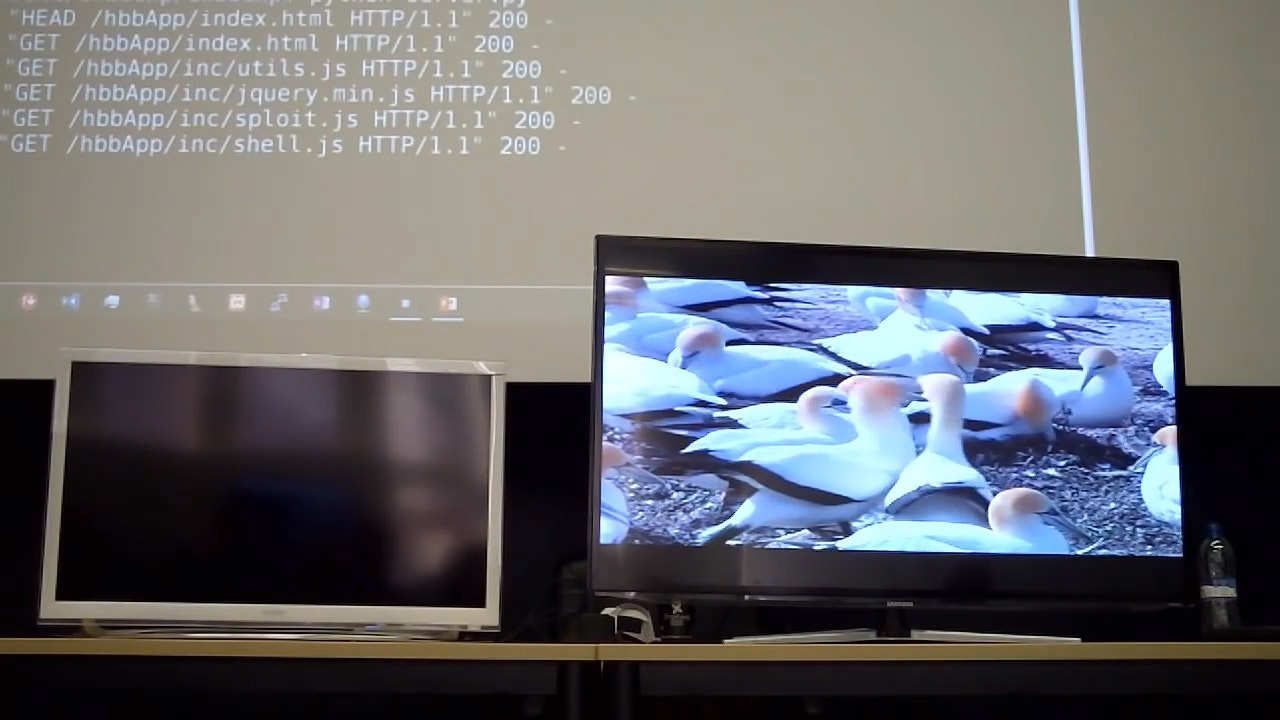

Unduh exploit for Array.prototype.sort () melalui browser bawaan TV, diarahkan ke alamat yang ditentukan oleh perintah DVB-T. Serangan terjadi di latar belakang sementara korban menonton program tentang burung

Unduh exploit for Array.prototype.sort () melalui browser bawaan TV, diarahkan ke alamat yang ditentukan oleh perintah DVB-T. Serangan terjadi di latar belakang sementara korban menonton program tentang burungSeperti yang Anda ketahui, semua TV pintar memiliki port USB di mana Anda dapat memasukkan flash drive USB dan menginstal malware di TV, itulah yang dilakukan agen CIA (lihat

eksploitasi Weeping Angel untuk TV Samsung ). Tetapi ada cara alternatif untuk meretas, ketika tidak perlu memasuki apartemen korban, dan Anda dapat meretas jutaan TV pada saat bersamaan. Benar, ini membutuhkan akses ke stasiun penyiaran, yaitu, serangan dapat dilakukan di tingkat negara bagian di negara Anda sendiri. Atau, Anda dapat membeli pemancar DVB-T dengan harga antara $ 50 dan $ 150 - dan disiarkan secara ilegal, siapa pun dapat melakukannya.

Pada seminar keamanan cyber Media Cyber Security Seminar, seorang spesialis keamanan dari perusahaan Jerman

Oneconsult AG membaca laporan yang sangat menarik tentang peretasan TV pintar dan bahkan menunjukkan kepada industri media bagaimana cara menginfeksi TV dari jarak jauh menggunakan sinyal televisi

DVB-T konvensional (Digital Video Broadcasting) - Terrestrial), yang mereka terus siaran pada frekuensi mereka.

Acara TV jahat memungkinkan Anda mengarahkan peramban bawaan ke eksploitasi yang menerima hak root di TV, ia dapat mengatur kode sewenang-wenang di sana dan menggunakan TV dengan cara apa pun yang diinginkan penyerang: mulai dari spionase dan berakhir dengan serangan DDoS pada target jarak jauh ketika TV menjadi bagian dari botnet.

Tautan utama serangan itu adalah teknologi Broadband Broadband TV Hybrid (

HbbTV ) - standar TV untuk mengirimkan penawaran tambahan dari Internet ke TV. Bahkan, ini adalah situs web khusus yang disesuaikan untuk TV, yang dapat dipanggil ke layar. Teknologi ini didukung oleh hampir semua TV pintar modern, kompatibel dengan transmisi sinyal televisi melalui DVB-T, DVB-C dan IPTV.

HbbTV mendukung JavaScript, CSS, dan DOM. Menurut standar, TV diperlukan untuk menjalankan perintah yang diterima di HbbTV. Dengan cara ini, informasi ditransmisikan di latar belakang sementara pemirsa menonton program televisi secara damai.

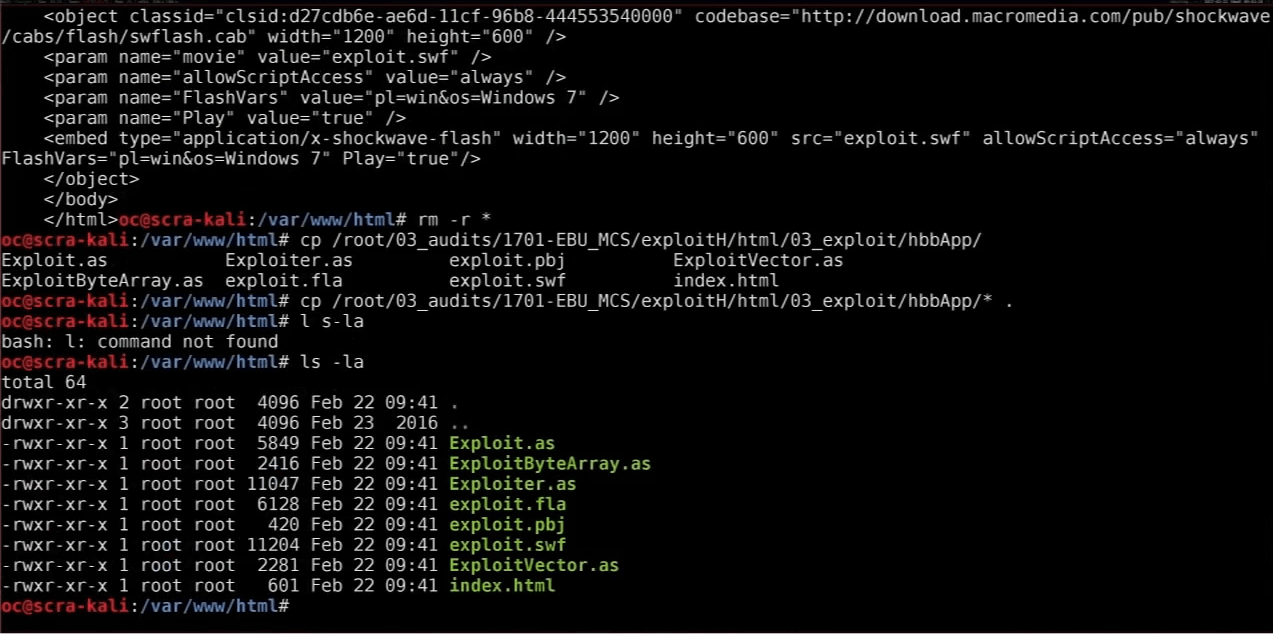

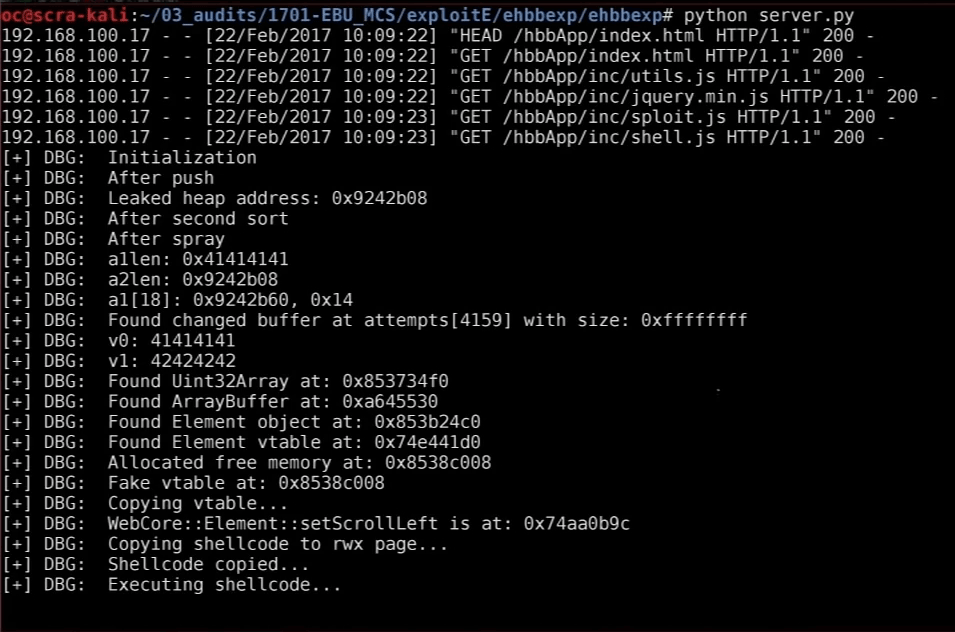

Rafael Scheel dari Oneconsult AG telah mengembangkan dua eksploit yang, ketika dimuat ke browser bawaan TV, mengeksekusi kode berbahaya, mendapatkan hak root dan secara efektif mengambil kendali perangkat.

Eksploitasi pertama mengeksploitasi

kerentanan CVE-2015-3090 di Adobe Flash Player, salah satu kerentanan 0day yang dikenal setelah Tim Peretasan meretas pada 2015.

Rafael mendemonstrasikan operasi eksploitasi dengan melakukan siaran berbahaya pada DVB-T, mengirimkan browser TV ke alamat yang ditentukan di Internet, dari mana kode yang menggunakan kerentanan yang ditentukan dieksekusi.

Setelah itu, kami mendapatkan akses penuh ke TV dari jarak jauh.

Ternyata, hampir tidak ada produsen TV yang peduli untuk menutup celah ini di browser mereka untuk TV. Benar, beberapa TV memiliki Adobe Flash diaktifkan secara default, jadi Rafael mengembangkan exploit kedua yang mengeksploitasi kerentanan yang lebih tua di fungsi JavaScript

Array.prototype.sort() .

JavaScript sudah didukung di semua TV pintar, dan kerentanannya, seperti biasa, belum ditutup. Eksploitasi kedua melakukan hal yang sama seperti yang pertama, tetapi tidak memerlukan plugin Flash.

Menurut Raphael, sekitar 90% dari TV pintar yang ada di pasaran dalam beberapa tahun terakhir rentan terhadap serangan ini. Peneliti menarik perhatian pada fakta bahwa DVB-T adalah saluran komunikasi satu arah, itu sepenuhnya anonim dari sisi penyerang. Tidak ada jejak yang tersisa. Namun, ada beberapa cara berbeda untuk mengirim sinyal DVB-T ke televisi korban. Jelas bahwa perusahaan televisi atau layanan khusus dapat melakukan ini secara nasional, tetapi jika orang pribadi melakukan ini, maka Anda harus lebih inventif. Ada tiga opsi:

- serangan terhadap penyiar;

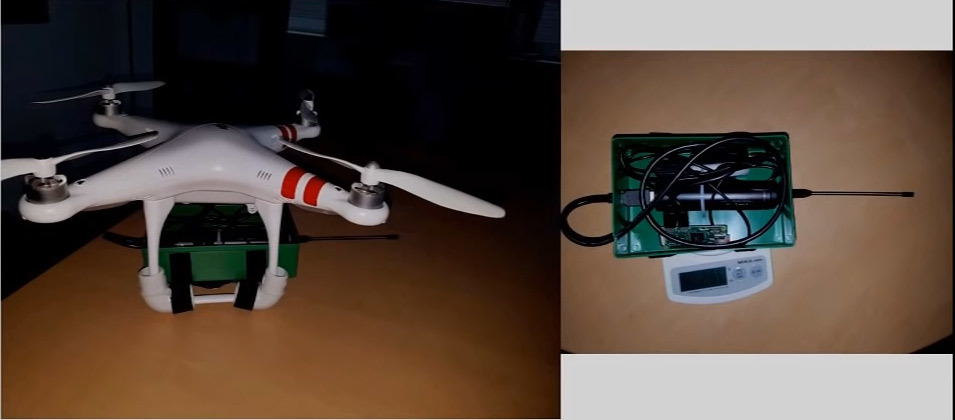

- dubbing sinyal DVB-T dengan sinyal Anda yang lebih kuat (misalnya, siaran dari drone): TV secara default harus beralih ke sumber sinyal yang lebih kuat;

- gangguan dengan DVB-C (IPTV), misalnya, melalui Internet.

Mungkin masuk akal serangan XSS di situs penyiar.

Drone dengan pemancar DVB-T

Drone dengan pemancar DVB-TSchiel

mengatakan bahwa ia telah mengembangkan exploit untuk TV pintar bahkan sebelum ia mengetahui tentang perkembangan CIA.