McAfee dan FireEye melaporkan penemuan serangan nyata terhadap pengguna Microsoft Word melalui kerentanan 0 hari baru yang belum dirilis patchnya. Kerentanan ini memungkinkan Anda untuk secara diam-diam mengeksekusi kode arbitrer di komputer korban dan menginstal perangkat lunak berbahaya. Bagian terburuknya adalah bahwa semua versi MS Word pada semua versi Windows rentan, termasuk versi terbaru Office 2016 di bawah Windows 10, bahkan dengan makro dinonaktifkan.

Microsoft telah diberitahu tentang kerentanan dan harus memiliki waktu untuk mempersiapkan patch untuk pembaruan keamanan Patch Tuesday, yang akan diadakan besok, 11 April. Namun, seperti yang ditunjukkan oleh kisah dengan kerentanan 0day yang serupa, CVE-2014-4114 / 6352 (alias Sandworm), Microsoft tidak selalu dapat menutup 0day dari tambalan pertama.

Para peneliti di McAfee

menulis bahwa mereka menemukan serangan pertama menggunakan 0day ini pada bulan Januari tahun ini. Tampaknya, mereka baru saja menerima sampel kode berbahaya, sehingga mereka dapat menganalisis secara rinci mekanisme infeksi.

Serangan kata digunakan selama serangan (khususnya, dokumen RTF dengan ekstensi .doc).

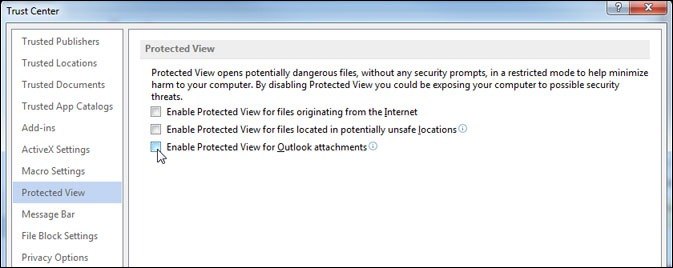

Jika

Office Word

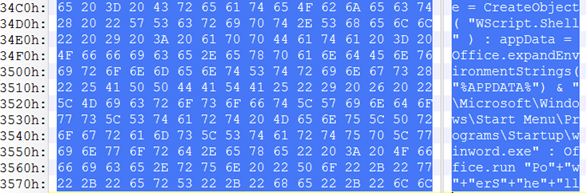

Protected View dinonaktifkan di Microsoft Word, maka ketika Anda membuka dokumen, eksploit dimulai secara otomatis. Setelah itu, proses winword.exe membuat permintaan HTTP ke server jauh, dari mana ia mengunduh file HTA (aplikasi HTML), yang disamarkan sebagai dokumen RTF. File HTA secara otomatis diluncurkan dan mengeksekusi skrip berbahaya. Skrip ini menutup file Word yang terinfeksi asli, dan sebaliknya menunjukkan kepada pengguna dokumen teks palsu. Proses winword.exe asli ditutup untuk menyembunyikan dari pengguna sebuah jendela yang menampilkan OLE2Link. Pada saat yang sama, skrip mengunduh kode berbahaya tambahan dari server jarak jauh untuk instalasi di komputer.

Menggunakan eksekusi .hta, peneliti McAfee menulis, para penulis exploit ini secara efektif mem-bypass semua langkah-langkah perlindungan memori yang diterapkan oleh Microsoft, serta perlindungan anti-virus dan sebagian besar metode perlindungan lainnya.

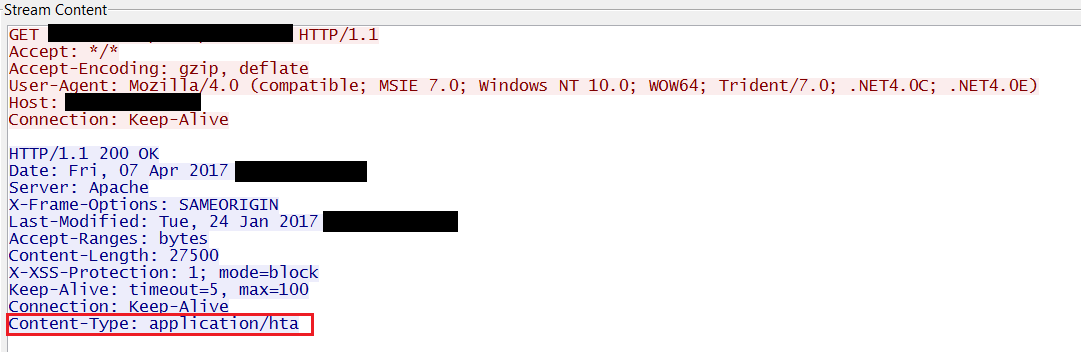

Berikut adalah fragmen komunikasi dengan server:

HTA disembunyikan sebagai dokumen RTF untuk mem-bypass program anti-virus, jika dipasang di komputer korban. Bagian bawah dokumen ini berisi skrip Visual Basic berbahaya yang melakukan semua pekerjaan.

Pakar McAfee menulis bahwa kerentanan 0 hari ini terkait dengan pengoperasian fungsi Object Linking and Embedding (OLE), bagian penting dari fungsionalitas Office yang sebenarnya memungkinkan Anda untuk menyematkan beberapa dokumen di dalam yang lain. Fitur ini telah digunakan berulang kali untuk berbagai serangan. Misalnya, pada tahun 2015, para pakar McAfee yang sama menyiapkan

presentasi untuk konferensi peretas Black Hat USA, di mana mereka berbicara tentang kemungkinan vektor serangan melalui OLE.

Karyawan FireEye

mengklaim bahwa mereka menemukan kerentanan ini sebelum McAfee dan merupakan orang pertama yang mengirim pesan ke Microsoft, tetapi tetap diam sampai rilis tambalan. Setelah menerbitkan posting blog McAfee, tidak ada gunanya diam, jadi mereka juga melaporkan apa yang bisa mereka pahami setelah menganalisis exploit ini.

Dalam produk FireEye, dokumen jahat didefinisikan sebagai Malware.Binary.Rtf.

Spesialis keamanan Mikko Hipponen

menyadari bahwa Microsoft pasti akan merilis patch untuk kerentanan ini pada Patch Selasa berikutnya, yaitu, besok, 11 April 2017.

Sebelum menginstal tambalan, Anda dapat memblokir RTF di registri

dengan cara ini : atur nilainya di dalam registri

Software\Microsoft\Office\15.0\Word\Security\FileBlock\RtfFiles diatur ke 2, dan

OpenInProtectedView diatur ke 0. Dalam hal ini, ketika Anda mencoba membuka file dalam format RTF, pesan ini akan muncul:

Ngomong-ngomong, ini adalah rekomendasi dari Ryan Hanson, yang

mengklaim bahwa dialah yang menemukan 0day ini pada bulan Juli, dan melaporkannya pada Oktober 2016. Dan sekarang dibocorkan oleh orang asing. Jika dia mengatakan yang sebenarnya, maka Microsoft memang telah menutupi kerentanan kritis untuk waktu yang sangat lama.

Tetapi tes menunjukkan bahwa ketika Anda membuka Office Protected View dalam mode terproteksi, exploit tidak dapat berjalan untuk dieksekusi, jadi memblokir RTF adalah tindakan ekstrem.

Bagaimanapun, dalam waktu dekat, semua pengguna Microsoft Office didesak untuk:

- Jangan membuka dokumen Office apa pun yang diperoleh dari sumber yang tidak dipercaya.

- Aktifkan Perlindungan Tampilan Kantor yang Dilindungi.

Perusahaan anti-virus tidak mengatakan siapa yang menjadi korban serangan itu. Tapi dari pengalaman masa lalu diketahui bahwa 0day seperti itu sering digunakan dalam serangan yang ditargetkan pada perintah pemerintah. Sungguh aneh bahwa Microsoft telah bekerja di patch begitu lama.