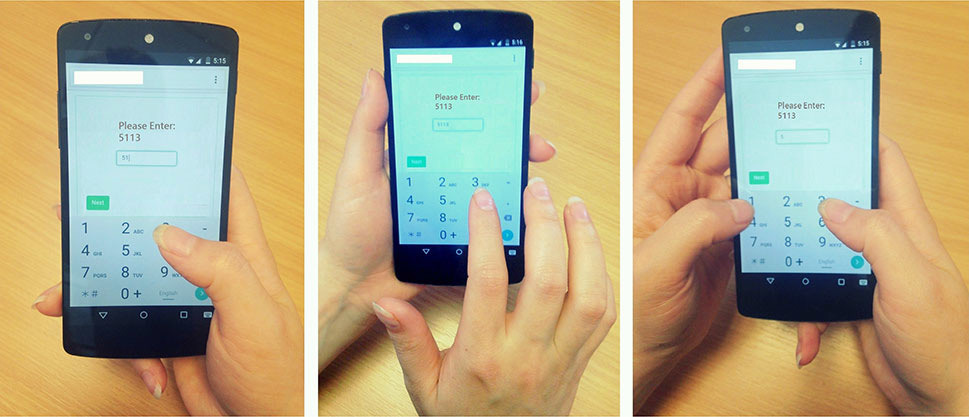

Berbagai metode input memengaruhi sudut kemiringan, tetapi jaringan saraf mengenali kode PIN dalam hal apa pun setelah pengumpulan data oleh skrip

Berbagai metode input memengaruhi sudut kemiringan, tetapi jaringan saraf mengenali kode PIN dalam hal apa pun setelah pengumpulan data oleh skripSeperti yang Anda ketahui, smartphone apa pun memiliki banyak sensor - GPS, cahaya, sensor orientasi, sensor gerakan, dan sekitar 20 sensor lainnya - semuanya terus memberikan data sehingga smartphone dapat berinteraksi dengan dunia fisik di sekitarnya. Pengembang memiliki beberapa cara untuk mengakses informasi dari sensor ini, termasuk melalui peramban seluler, menurut

Javascript API resmi .

Metode ini membuka bidang luas kemungkinan peretasan jarak jauh. Misalnya, spesialis dari School of Computer Science di University of Newcastle mengembangkan skrip

PINlogger.js , yang dengannya Anda dapat menentukan melalui browser tombol mana yang diklik pengguna pada papan ketik di layar. Script membaca informasi dari sensor kemiringan perangkat seluler dengan setiap klik. Anehnya, di beberapa browser (Safari), skrip yang diluncurkan di browser terus mengumpulkan data bahkan dari layar yang terkunci. Cara kerjanya sama, jika pada tab tetangga Anda mengetik kata sandi di perbankan online tanpa menutup tab sebelumnya.

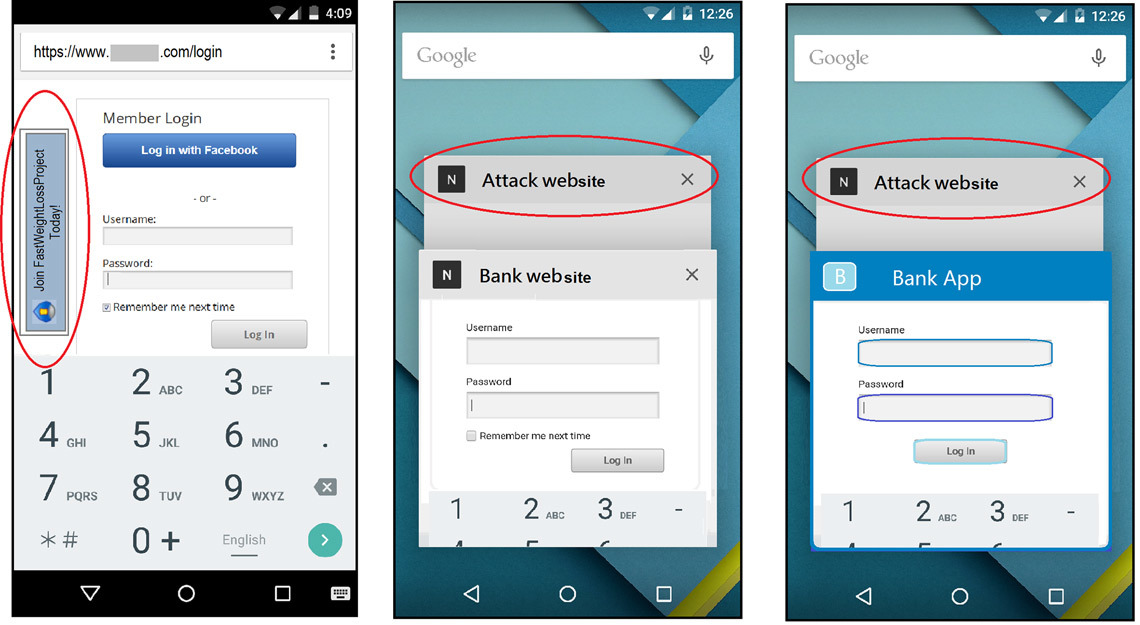

Metode ini cocok untuk mencuri kode PIN baik melalui situs web jahat dengan skrip, dan dari aplikasi seluler apa pun yang memiliki akses ke informasi dari sensor. Akurasi pengenalan digit PIN cukup tinggi. Kode PIN empat digit dikenali pada upaya pertama dengan probabilitas 70%, pada kedua - 86%, pada ketiga - 94%, dan pada upaya kelima - dengan probabilitas 98% untuk pengguna yang berbeda atau 99% untuk satu pengguna.

Vektor serangan dari tab tetangga (b) hanya berfungsi di Chrome dan Dolphin untuk iOS, dan serangan dari bingkai (a) berfungsi di semua browser populer, termasuk Safari, Chrome, Firefox, Opera, dan Dolphin

Vektor serangan dari tab tetangga (b) hanya berfungsi di Chrome dan Dolphin untuk iOS, dan serangan dari bingkai (a) berfungsi di semua browser populer, termasuk Safari, Chrome, Firefox, Opera, dan DolphinUntuk demonstrasi praktis serangan itu, antarmuka khusus dikembangkan untuk memasukkan kode PIN empat digit. Bagian klien dikirim ke pembacaan server orientasi dan sensor gerak. Bagian server diimplementasikan pada Node.js, dan pembacaan sensor disimpan dalam basis data MobgoLab.

Dalam demo ini, mudah bagi para peneliti untuk mengidentifikasi acara keyboard menggunakan acara

onkeydown . Para penulis karya ilmiah menarik perhatian pada fakta bahwa pendekatan serupa digunakan dalam program lain untuk mengumpulkan kode PIN untuk informasi dari sensor, seperti

TouchLogger dan

TapLogger . Jika Anda perlu mendeteksi klik pada layar yang terkunci, Anda mungkin perlu skenario yang lebih kompleks untuk mensegmentasi data sensor untuk mengisolasi potongan data yang diperlukan. Sebagai contoh, ini dapat dilakukan dengan mengukur amplitudo puncak sinyal dan menggunakan sensor tambahan, seperti yang ditunjukkan dalam

makalah ilmiah sebelumnya . Kode untuk memasukkan data

diterbitkan di GitHub .

Basis data mengumpulkan informasi tentang klik dan pembacaan sensor pada saat ditekan. Masing-masing dari 10 sukarelawan lima kali memasukkan 50 kode PIN empat digit (total 2488 memasukkan kode PIN dengan benar). Kumpulan data ini kemudian digunakan untuk mengekstraksi sifat-sifat dan kemudian melatih jaringan saraf (70% dari data digunakan untuk pelatihan, 15% untuk pengujian dan 15% untuk pengujian).

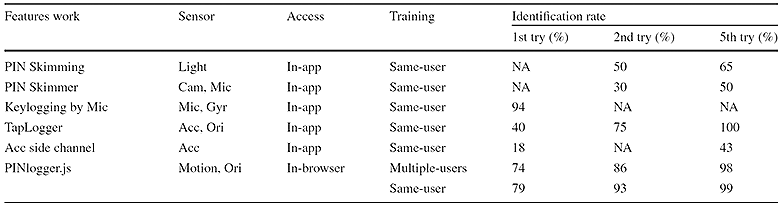

Dilihat dari hasil uji komparatif, PINlogger.js jauh lebih baik dalam mengenali kode PIN dari informasi dari sensor gerak daripada perkembangan serupa sebelumnya. Selain itu, ini adalah sistem pertama yang mencuri kode PIN melalui browser, dan bukan melalui aplikasi yang diinstal pada smartphone.

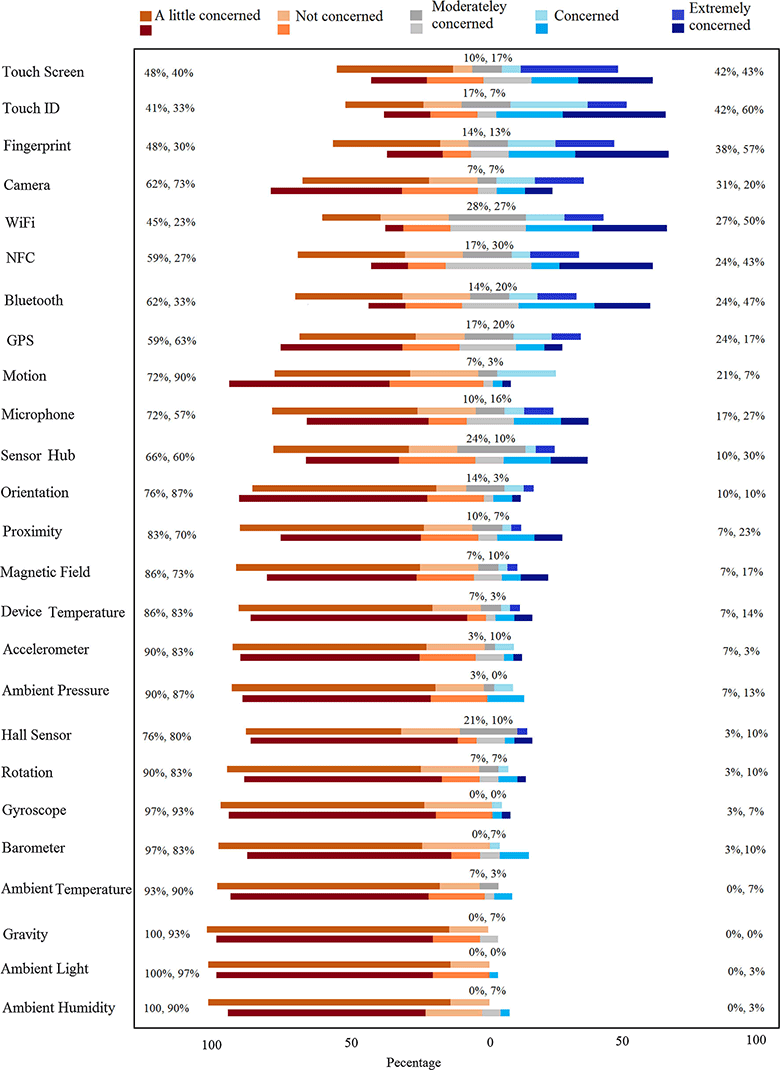

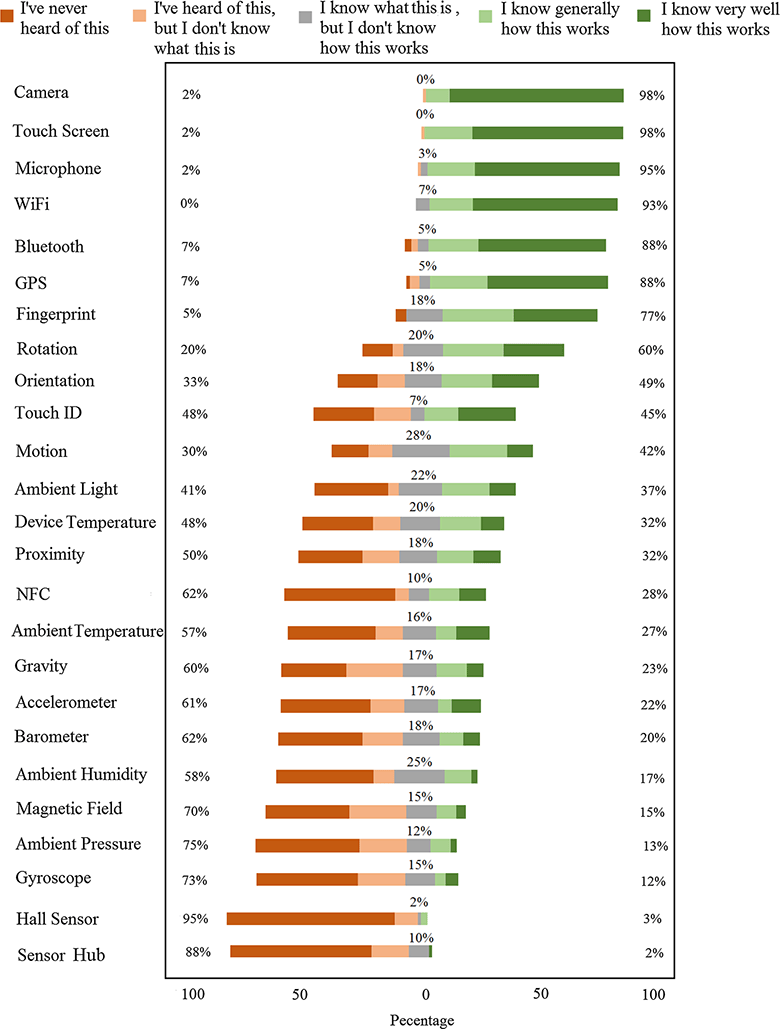

Peneliti mencatat bahwa sebagian besar pengguna tidak menyadari bahaya kebocoran data pribadi dengan mengambil data dari sensor. Sebuah survei pengguna menunjukkan bahwa sebagian besar dari mereka melihat ancaman di GPS atau di kamera, dan tidak dalam ancaman yang lebih nyata - di sensor gerak internal, tilt dan lainnya. Nomor 25 bukan kebetulan: itu hanya sensor yang begitu banyak sehingga para peneliti menghitung dalam smartphone standar. Diagram di bawah ini menunjukkan hasil survei - di mana dari 25 pengguna sensor melihat ancaman terbesar.

Pengguna tidak hanya tidak menyadari ancaman itu. Banyak yang bahkan tidak mengerti informasi seperti apa yang dikumpulkan sebagian besar dari 25 sensor. Orang bahkan belum pernah mendengar beberapa sensor.

Masalahnya adalah bahwa informasi ini tidak dilindungi di tingkat sistem operasi. Mudah diakses untuk aplikasi dan untuk situs apa pun melalui browser - tanpa izin. Hanya beberapa sensor yang memerlukan izin eksplisit untuk memberikan informasi, termasuk kamera dan GPS. Sisanya memberikan informasi sepenuhnya secara terbuka.

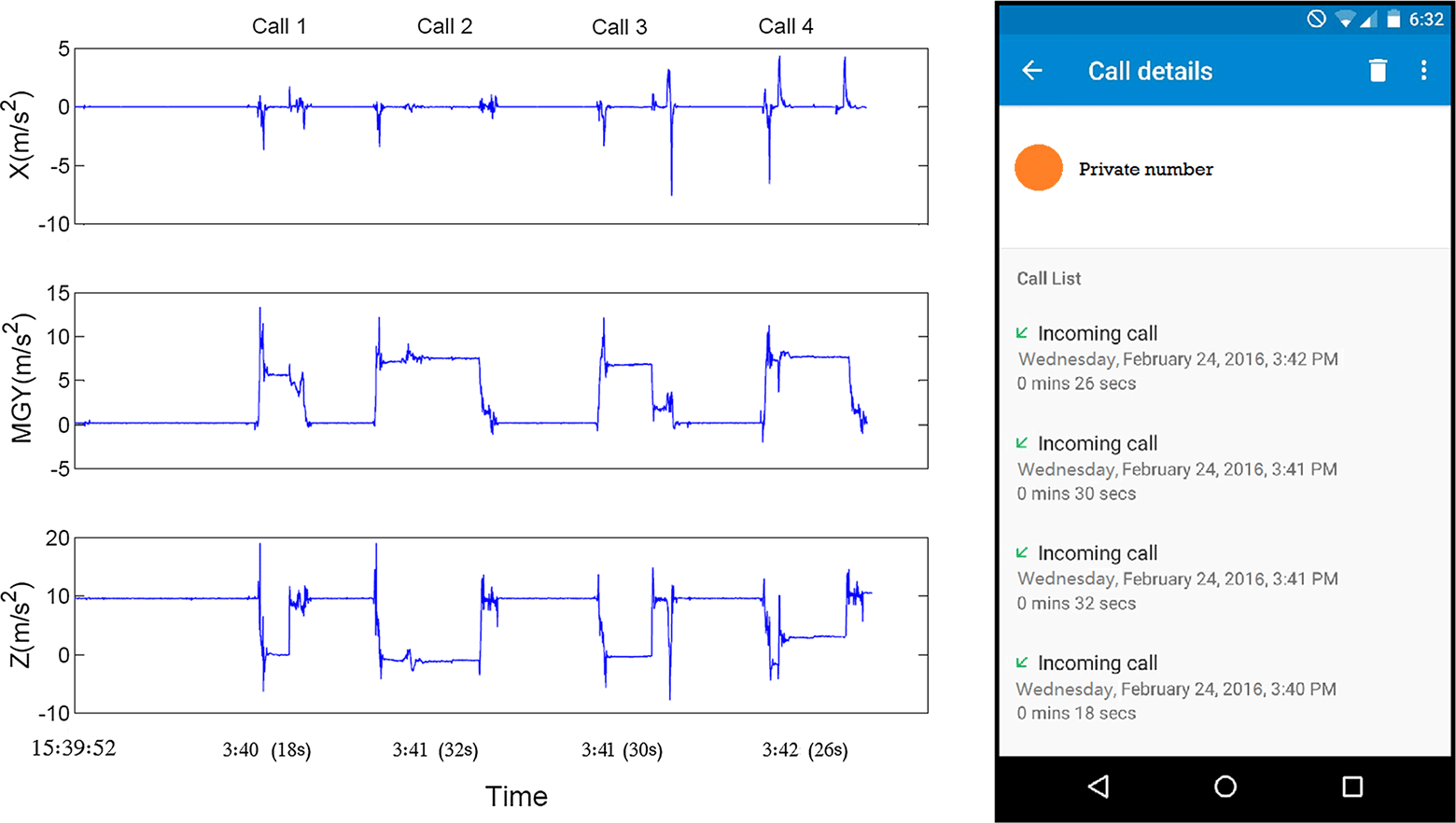

Dengan menggunakan data terbuka ini, Anda tidak hanya dapat mengumpulkan kode PIN dan kata sandi, tetapi juga memantau pengguna. Situs mana pun dapat menentukan kapan seseorang menerima panggilan dan menutup telepon,

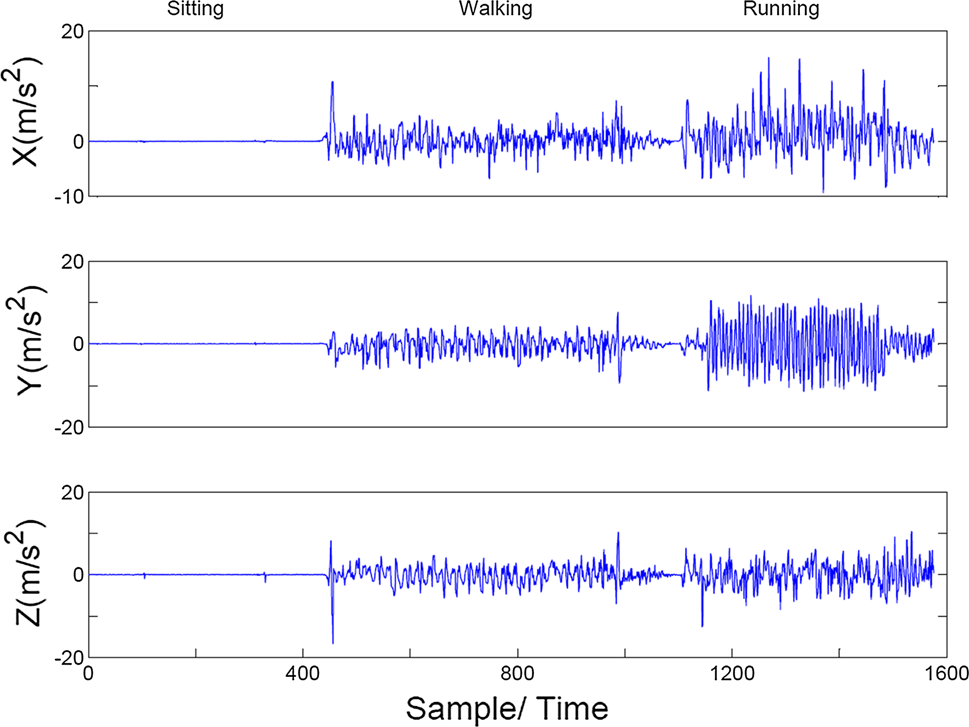

... ketika seseorang duduk, berjalan atau berlari.

Sekali lagi, semua informasi ini tersedia untuk situs dan aplikasi apa pun tanpa izin apa pun. Situs mendapatkannya menggunakan JavaScript standar.

Pakar keamanan dan pemain utama dalam industri seluler sangat menyadari masalah keamanan ini, tetapi sejauh ini mereka belum mencapai konsensus tentang bagaimana menyelesaikannya.

Karya ilmiah

diterbitkan pada 7 April 2017 di jurnal

International Journal of Information Security (doi: 10.1007 / s10207-017-0369-x), dalam domain publik.