Organisasi spionase cyber AS dan penjahat cyber biasa sekarang mengalami kesulitan. Banyak kerentanan perangkat lunak dari berbagai produsen menjadi terkenal karena karya kelompok peretas Shadow Brokers, WikiLeaks dan organisasi lain, termasuk Symantec. Akibatnya, perusahaan IT memperbaiki dan memperbaiki perangkat lunak mereka, yang membuat mustahil bagi siapa pun untuk mengeksploitasi sejumlah besar "lubang" dalam perangkat lunak tersebut.

Microsoft, yang ternyata baru-baru ini, kembali pada bulan Maret, memperbaiki semua

kerentanan nol hari yang dibicarakan oleh Shadow Brokers. Pada Agustus 2016, ia memposting bagian pertama dari eksploit. Mereka sendiri tidak membuat apa pun dari apa yang mereka laporkan, perangkat lunak ini milik kelompok peretas lainnya, Equiation Group, yang

diketahui terkait dengan NSA.

Shadow Brokers memutuskan untuk mengeluarkan serangkaian eksploitasi, sehingga mengekspresikan protes terhadap kebijakan Donald Trump, yang dipilih oleh perwakilan kelompok ini.

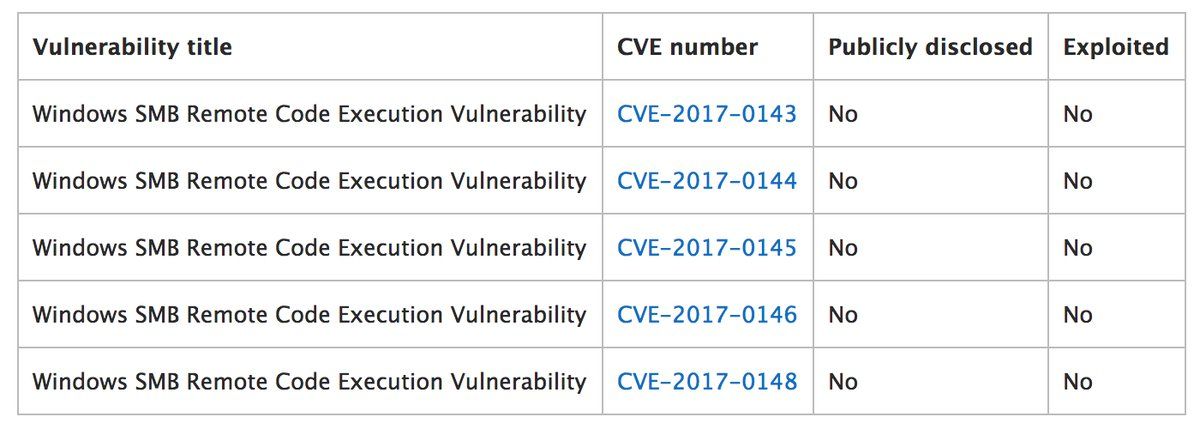

Setelah memeriksa konten arsip exploit online, karyawan Microsoft mulai memperbaiki kerentanan yang disajikan. Korporasi baru-baru ini mengumumkan bahwa semua kerentanan yang disebutkan oleh peretas telah

dihilangkan . Ini dilakukan dengan pembaruan yang digolongkan Microsoft sebagai

MS17-010 ,

CVE-2017-0146 , dan

CVE-2017 . Dalam bandingnya, korporasi menyebutkan bahwa tidak ada yang melakukan kontak dengan NSA, karyawan organisasi ini tidak memberitahu Microsoft tentang masalah dalam perangkat lunak.

Fakta bahwa tidak ada kerentanan yang diungkapkan oleh Shadow Brokers tidak berfungsi, itu menjadi diketahui sehari sebelum publikasi Microsoft. Ini mungkin berarti bahwa pengguna Windows relatif aman, dalam hal apa pun, mereka yang secara teratur memperbarui OS mereka. Di organisasi besar di mana pembaruan diinstal secara terpusat, semua kerentanan ini mungkin masih relevan. Bagaimanapun, kita berbicara tentang EternalBlue, EternalChampion, EternalSynergy dan EternalRomance.

Tapi ini bahkan tidak menarik, tetapi bagaimana Microsoft dapat belajar tentang publikasi informasi tentang eksploitasi sebulan sebelum pengumuman dari Shadow Brokers. Mungkin grup itu sendiri berhubungan dengan Microsoft, karena, sebagaimana disebutkan di atas, korporasi menyangkal kontak dengan NSA.

Jika asumsi ini benar, maka Microsoft mungkin membayar Shadow Brokers untuk informasi ini, tanpa mempublikasikan tindakannya.

Dan asumsi lain adalah bahwa Microsoft secara independen menemukan area masalah dalam perangkat lunaknya, tanpa bantuan NSA atau kelompok peretas. Ini sepenuhnya mungkin karena kerentanan lain yang diumumkan oleh pengelompokan yang terkait dengan Windows XP, Windows Server 2003, Exchange 2007, dan IIS 6.0 tetap tidak diperbaiki.

Menariknya, setelah rilis eksploit, sebagian besar pakar keamanan jaringan mengumumkan bahwa perangkat lunak ini cukup berfungsi sehubungan dengan produk Microsoft. Beberapa saat kemudian, para pakar keamanan dunia maya mengakui kesalahan itu, tetapi fakta bahwa banyak dari mereka yang sebelumnya telah mengumumkan kerentanan operasional menunjukkan bahwa mereka sama sekali tidak memeriksa apakah itu benar, memeriksa log pembaruan Windows dan tidak melihat adanya patch kerentanan nol. hari ini.