Worm Mirai berbahaya menyebar melalui jaringan dan menambahkan perangkat IoT baru ke botnet-nya. Tapi dia memiliki musuh yang kuat - cacing defensif Hajime. Pertama kali terlihat pada

Oktober 2016 , botnet ini telah mengambil perlindungan lebih dari 10.000 kamera jaringan, router, set-top box dan perangkat lain yang terhubung ke Internet.

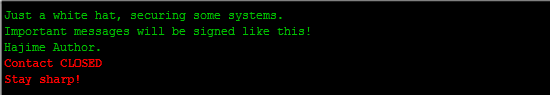

Setiap 10 menit, Hajime menampilkan pesan di terminal: "Hanya seorang hacker etis, kami melindungi beberapa sistem. Pesan-pesan penting akan ditandatangani dengan cara yang sama seperti ini! Diposting oleh Hajime. Kontak DITUTUP. Waspada! ”

Tidak seperti botnet lain, Hajime tidak melakukan serangan DDoS, tidak menambang bitcoin dan tidak melakukan tindakan jahat pada perangkat yang terinfeksi, kecuali untuk pemindaian jaringan untuk mencari perangkat rentan lainnya yang juga terinfeksi untuk perlindungan. Port TCP / 23 (telnet) dan TCP / 5358 (WSDAPI) dipindai. Setelah infeksi, worm tersebut memblokir empat port yang digunakan untuk menyebarkan Mirai dan malware serupa lainnya: TCP / 23 (telnet), TCP / 7547 (TR-069), TCP / 5555 (TR-069), dan TCP / 5358 (WSDAPI).

Hajime menggunakan daftar yang sama dari 61 kombinasi login dan kata sandi standar seperti Mirai untuk menginfeksi (ditambah dua kombinasi tambahan: root / 5up dan Admin / 5up untuk router dan titik akses Atheros). Secara umum, ini adalah saudara kembar, hanya satu dari mereka yang berada di sisi gelap, dan yang lainnya berada di sisi terang.

Malware "baik" yang serupa telah ditemukan sebelumnya. Sebagai contoh, pada tahun 2015, Symantec

menggambarkan Wifatch , virus untuk sistem Linux yang bertindak dengan cara ini.

Inisiatif para penulis program semacam itu dapat disambut baik, tetapi jangan menyanjung diri Anda: efeknya hanya sementara. Malware disimpan dalam memori perangkat, dan setelah reboot, malware itu kembali ke status tidak aman lagi jika pemiliknya tidak berusaha mengubah kata sandi. Dengan kata sandi standar dan Telnet terbuka untuk dunia, perangkat ini masih siap untuk menginstal Mirai,

tulis Symantec.

Beberapa hari yang lalu, spesialis Radware menerbitkan

analisis teknis Hajime. Mereka menyimpulkan bahwa penulis adalah programmer yang sangat terampil yang menghabiskan banyak waktu untuk membuat program ini. Ini bukan kerajinan sederhana. Satu contoh sederhana: tidak seperti Mirai, ketika mencoba menginfeksi perangkat, worm ini tidak mengulangi login dan kata sandi secara bodoh dari daftar, tetapi membaca teks dalam formulir otorisasi di layar untuk menentukan produsen perangkat - dan kemudian menggunakan kata sandi standar khusus untuk produsen itu. Jadi, ketika menyerang router MikroTik, ia mencoba masuk dengan nama pengguna "admin" dan kata sandi kosong. Ini adalah kombinasi default yang ditentukan dalam

dokumentasi MikroTik .

Selanjutnya, Hajime menyebar melalui torrents. Untuk mentransfer perintah dan pembaruan program, protokol uTP BitTorrent digunakan - ini juga lebih baik dibandingkan dengan Mirai dan botnet serupa. Selain itu, ini secara andal melindungi Hajime dari pemblokiran. Loader Hajime dapat mengunduh kode dari node lain di botnet - bukan dari yang membuat infeksi. Selain itu, Hajime mengenkripsi komunikasi antara node-nya, menandatanganinya dengan kunci privat dan publik. Komunikasi berlangsung melalui UDP / 1457 dan port lain dengan nomor acak lebih besar dari 1024 untuk TCP.

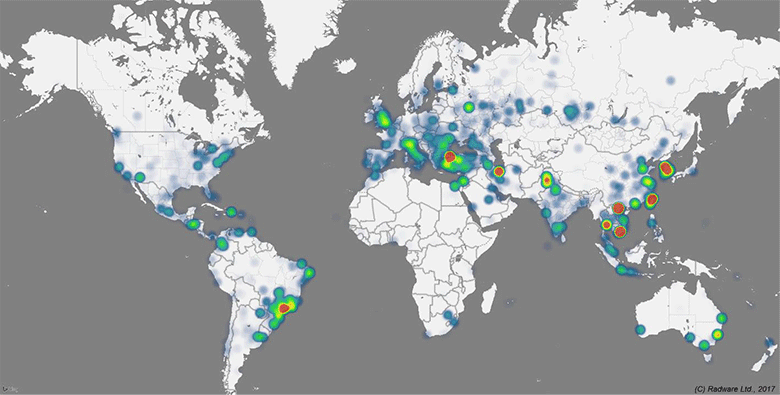

Geografi infeksi Hajime

Geografi infeksi HajimeMengingat semua hal di atas, ini jelas merupakan program tingkat yang lebih tinggi. Saya senang bahwa peretas etis (topi putih) lebih unggul dalam keterampilan daripada tidak etis (topi hitam).

Benar, pada bulan Oktober 2016, para ahli Jaringan Rapidity

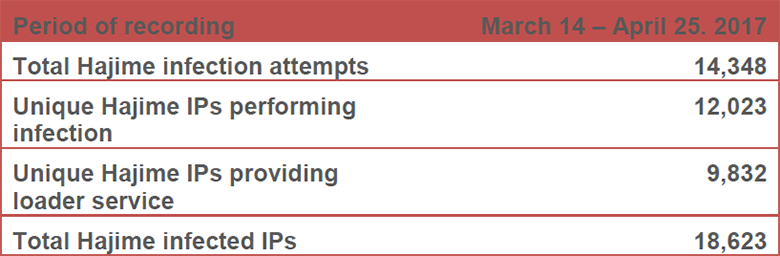

menemukan kerentanan dalam implementasi protokol enkripsi Hajime, tetapi sejauh ini penulis anonim dari program tersebut telah menutup kerentanan ini. Sekarang worm terus menyebar secara aktif di antara perangkat-perangkat Internet. Radware telah menyiapkan honeypot untuk mempelajari komunikasi botnet. Selama lima minggu operasi hanipot, 14.348 infeksi Hajime dicatat dengan 12.023 alamat IP unik. Ini menunjukkan skala besar distribusi botnet, meskipun perkiraan perkiraan ukuran pasukan bot masih sulit untuk diberikan. Tetapi Hajime menghasilkan 50% dari aktivitas semua bot IoT yang dicatat di hanipot untuk periode pelaporan.

Fitur menarik lainnya dari Hajime adalah penggunaan

pintu belakang di pintu belakang modem kabel

ARRIS ; generasi bootloader dinamis dari string hex berdasarkan program assembler yang ditulis secara manual yang dioptimalkan untuk setiap platform.

Pakar keamanan mengatakan bahwa niat "baik" dari peretas kapan saja dapat berubah menjadi tidak baik. Sudah cukup untuk meluncurkan satu pembaruan untuk Hajime - itu akan dengan cepat menyebar ke jaringan torrent, dan semua puluhan atau ratusan ribu bot dapat segera dimulai, misalnya, serangan DDoS. Dilihat oleh kualitas perangkat lunak, Hajime mungkin menyebar sangat luas dan menyalip Mirai dalam jumlah bot. Dan itu tidak akan mengejutkan jika itu berubah menjadi alat jahat dalam satu atau dua tahun.

Biner Hajime dan hash file ditambahkan ke

repositori Github . Dari 28 Januari hingga 5 Maret, biner utama diperbarui enam kali.