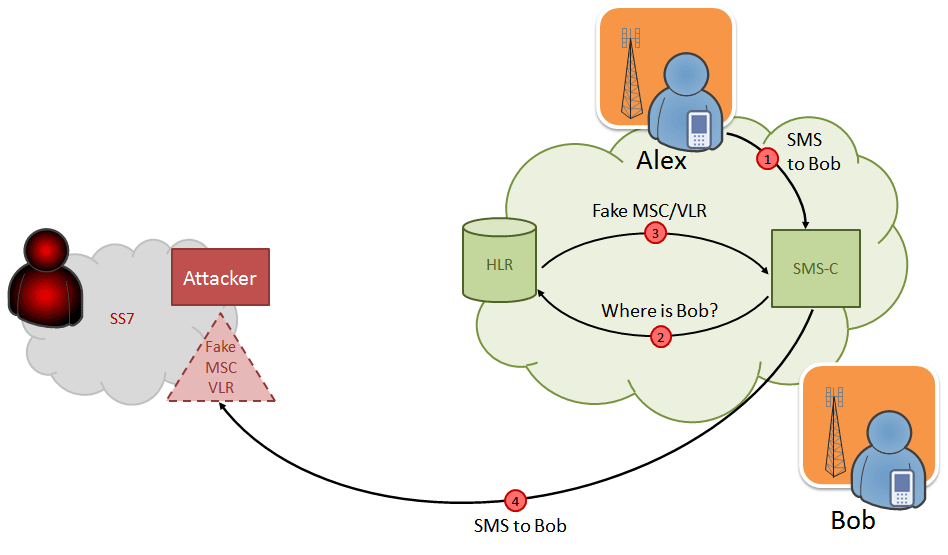

Skema serangan dengan intersepsi pesan SMS. Ilustrasi: Teknologi Positif

Skema serangan dengan intersepsi pesan SMS. Ilustrasi: Teknologi PositifKerentanan kritis dalam protokol pensinyalan SS7 telah dikenal selama beberapa tahun. Misalnya, pada tahun 2014, pakar Teknologi Positif Rusia Dmitry Kurbatov dan Sergey Puzankov pada sebuah konferensi tentang keamanan informasi

dengan jelas menunjukkan bagaimana serangan semacam itu terjadi. Seorang penyerang dapat mendengarkan panggilan, membuat lokasi pelanggan dan memalsukannya, melakukan serangan DoS, mentransfer uang dari akun, mencegat SMS. Serangan-serangan ini dijelaskan secara lebih rinci dalam studi "

Kerentanan jaringan seluler berdasarkan SS7 " dan dalam laporan "

Statistik ancaman keamanan utama dalam jaringan seluler SS7 ".

Dan sekarang bukti pertama telah muncul bahwa sejak tahun 2014 peretas benar-benar menggunakan teknik ini untuk memotong otorisasi dua faktor dan mentransfer uang dari rekening nasabah bank.

Surat kabar Jerman

Süddeutsche Zeitung menerbitkan investigasinya.

Masalahnya adalah bahwa jaringan pensinyalan SS7 dikembangkan pada tahun 1975 (untuk merutekan pesan saat roaming) dan mekanisme perlindungan terhadap serangan semacam itu pada awalnya tidak diletakkan di dalamnya. Dipahami bahwa sistem ini sudah ditutup dan dilindungi dari koneksi eksternal. Dalam praktiknya, ini tidak begitu: Anda dapat terhubung dengannya. Secara teoritis, Anda dapat menghubungkannya di Kongo atau negara lain mana pun - dan kemudian Anda akan memiliki akses ke sakelar semua operator di Rusia, AS, Eropa, dan negara lain. Termasuk intersepsi SMS yang masuk dari setiap pelanggan dilakukan sedemikian rupa, seperti yang dijelaskan oleh Positive Technologies. Pada saat yang sama, penyerang tidak membutuhkan peralatan yang rumit: komputer Linux dengan generator paket SS7, yang dapat ditemukan di Internet, sudah cukup.

Setelah pendaftaran pelanggan di alamat MSC / VLR "palsu", semua pesan SMS yang ditujukan untuk pelanggan akan tiba di situs penyerang.

Penyerang dapat:

- mengirim respons setelah menerima pesan (pihak pengirim akan memiliki kesan bahwa SMS telah dikirim ke penerima);

- Jangan kirim laporan tanda terima dan daftarkan kembali pelanggan ke sakelar sebelumnya (dalam hal ini, dalam beberapa menit pesan akan dikirim ke penerima lagi)

- kirim laporan pada saat tanda terima, daftarkan kembali pelanggan ke sakelar sebelumnya dan kirim pesan yang dimodifikasi kepadanya.

Serangan ini dapat digunakan untuk:

- intersepsi kata sandi satu kali dari bank seluler;

- intersepsi kata sandi yang dipulihkan dari layanan Internet (mail, jejaring sosial, dll.);

- menerima kata sandi untuk akun pribadi Anda di situs web operator seluler

Sekali lagi, Kurbatov dan Puzankov menggambarkan semua ini pada tahun 2014 (!), Tetapi hanya sekarang orang-orang dari

Süddeutsche Zeitung menemukan bahwa serangan seperti itu benar-benar dilakukan, dan otentikasi dua kali melalui SMS tidak lagi memberikan keamanan apa pun.

Bahkan, hanya layanan khusus yang dapat menggunakan opsi ini sebelumnya, tetapi sekarang siapa pun dapat menggunakannya yang memiliki komputer Linux. Surat kabar

Süddeutsche Zeitung menulis bahwa akses ke saklar SS7 dapat dibeli di beberapa tempat seharga 1.000 euro. Dengan menggunakan suap, Anda masih bisa mendapatkan pengenal

global gelar (GT) dari operator seluler - ini juga mungkin terjadi di beberapa negara korup yang miskin, di mana para pejabat terkadang membiarkan diri mereka melanggar hukum demi keuntungan pribadi.

Para penyerang mengenali rincian bank korban menggunakan phishing atau malware, dan kemudian menggunakan kerentanan SS7 untuk mendapatkan kode konfirmasi transaksi satu kali (mTAN), yang dikirim bank melalui SMS.

Investigasi sebuah surat kabar Jerman tidak hanya berbicara tentang pencurian uang dari rekening bank, tetapi juga menunjukkan kerentanan mendasar SMS sebagai faktor otentikasi: “Saya tidak terkejut bahwa peretas mengambil uang yang mereka miliki di ujung jari mereka. Saya hanya terkejut bahwa butuh waktu lama bagi pencuri di perbankan online untuk bergabung dengan agen spionase dan juga mengeksploitasi kerentanan jaringan SS7, "kata Karsten Nohl, spesialis terkenal lainnya dalam keamanan jaringan seluler dan SS7. Pada konferensi yang sama pada tahun 2014 di Rusia, ia membaca laporan tentang serangan pada jaringan seluler, dan juga berulang kali berbicara tentang topik ini di konferensi lain. Secara khusus, ia berbicara tentang kerentanan SS7 pada konferensi hacker Kongres Komunikasi Chaos pada tahun 2014 dan bahkan

mendengarkan panggilan telepon seluler dari Anggota Kongres Ted W. Lieu (dengan persetujuannya) untuk tujuan demonstrasi. Anggota kongres ini sekarang telah

meminta Kongres untuk mengatur dengar pendapat tentang kerentanan kritis pada jaringan pensinyalan global SS7.

Sangat penting bahwa banyak layanan online, bank dan organisasi lain segera berhenti menggunakan SMS untuk otentikasi, karena saluran ini telah secara

resmi diakui sebagai tidak aman (rekomendasi NIST) . Misalnya, Google menggunakan aplikasi seluler Google Authenticator yang lebih andal, tetapi masih mengirimkan kode SMS untuk masuk ke akun, yang sepenuhnya merusak sistem keamanan, mengingat kerentanan yang dieksploitasi secara aktif di SS7.