WannaCry belum menyelesaikan pekerjaan kotornya. 21 Juni 2017 Honda Motor Co. melaporkan bahwa dia

harus menghentikan conveyor di

pabrik Sayama (Jepang) selama satu hari setelah WannaCry crypto ransomware ditemukan di komputer, epidemi global yang berlalu dan sepertinya berakhir bulan lalu.

Pabrik di barat laut Tokyo tidak berfungsi pada hari Senin 19 Juni. Pada hari-hari biasa, mereka memproduksi sedan Accord, Odyssey Minivan, dan Step Wagon mobil serba guna kompak, dengan volume produksi harian sekitar 1000 mobil.

Perwakilan Honda mengatakan: pada hari Minggu diketahui bahwa virus itu menginfeksi jaringan perusahaan di Jepang, Amerika Utara, Eropa, Cina dan daerah lain, meskipun perusahaan mengambil langkah-langkah untuk melindungi komputer pada pertengahan Mei, ketika epidemi WannaCry global terjadi.

Perwakilan perusahaan tidak menjelaskan bagaimana versi WannaCry masuk ke jaringan 37 hari setelah domain didaftarkan, yang merilis "stop-tap" untuk menyebarkan malware. Mungkin administrator sistem perusahaan memblokir lalu lintas ke domain ini. Kemungkinan lain adalah bahwa beberapa versi baru ransomware crypto telah ditemukan di jaringan. Namun, mereka semua menggunakan kerentanan yang sama di Windows, dan departemen TI seharusnya menutup kerentanan ini pada bulan Mei.

Produksi di pabrik Honda lainnya tidak terpengaruh, dan pabrik Sayama dilanjutkan pada hari Selasa.

Perlu dicatat bahwa pada bulan Mei, pembuat mobil lain, termasuk Renault SA dan Nissan Motor Co, menderita gelombang crypto ransomware pada bulan Mei. Aliansi ini menghentikan produksi di pabriknya di Jepang, Inggris, Perancis, Rumania dan India. Produksi di Togliatti berlanjut seperti biasa.

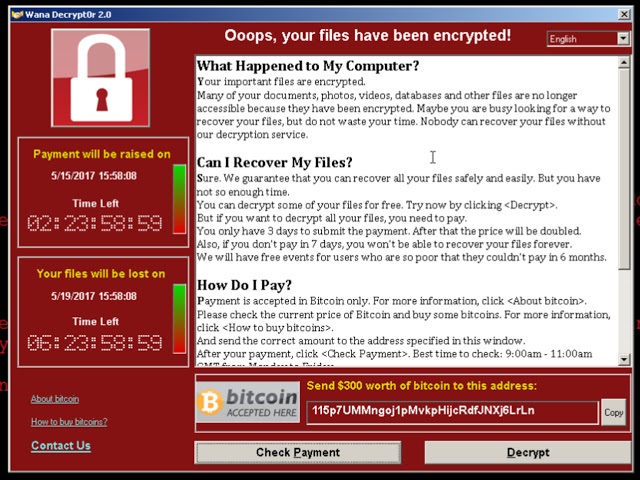

WannaCry: kapan gelombang kedua?

Kapan harus mengharapkan gelombang kedua WannaCry, yang mana bisa lebih kuat dari yang pertama? Tidak ada yang tahu jawaban untuk pertanyaan ini, tetapi para ahli dengan tegas meramalkan bahwa versi baru dari crypto ransomware pasti akan muncul. Salah satu versi ini dapat menyebar luas, dan kemudian gelombang infeksi akan menjadi epidemi.

Versi pertama WannCry pada pertengahan Mei menginfeksi sekitar 727.000

komputer di sekitar 90 negara, tetapi sejak saat itu penyebaran garpu cacing telah melambat secara signifikan. Sebagian besar infeksi terjadi pada komputer yang menjalankan Windows 7. Faktanya adalah bahwa kerentanan yang digunakan oleh eksploitasi EternalBlue NSA, bocor secara online dan digunakan oleh WannaCry, sudah ditutup pada Windows 10. Dan komputer Windows XP SP3 tidak bisa menjalankan kode malware,

jatuh ke dalam "layar kematian" biru .

Itu mungkin untuk menghentikan penyebaran infeksi secara tidak sengaja berkat

satu orang . Pahlawan ini adalah seorang hacker dan blogger Inggris berusia 22 tahun dari MalwareTech, yang namanya belum dipublikasikan. Seperti yang dia katakan, dia mendapat hari libur pada hari itu, dia bangun sekitar jam 10:00 dan masuk ke sistem pelacakan ancaman cyber nasional untuk menonton penyebaran malware Emotet perbankan - peristiwa paling signifikan dalam beberapa hari terakhir. Saya tidak melihat sesuatu yang tidak biasa dan pergi untuk sarapan. Ketika saya kembali ke rumah sekitar pukul 14:30, saya menemukan banyak pesan tentang infeksi berbagai rumah sakit dan sistem medis dengan ransomware crypto. Infeksi semacam itu telah terjadi sebelumnya, tetapi di sini seolah-olah skalanya lebih besar dari sebelumnya. Dengan bantuan temannya, seorang peretas dengan nama panggilan Kafeine, lelaki itu dengan cepat mendapatkan sampel malware, menjalankannya di mesin virtual dan melihat bahwa ia mengirimkan permintaan ke domain yang tidak terdaftar.

Statistik dari Cisco Umbrella menunjukkan bahwa permintaan untuk domain ini dimulai pada hari Jumat jam 8:00 pagi dan tumbuh seperti salju longsor. Blogger mendaftarkan domain untuk dirinya sendiri sebesar 8 pound ($ 10,69). Ini adalah praktik standar, katanya. Botnet sering menghasilkan nama domain untuk server perintah (C2C) masing-masing sesuai dengan algoritma mereka sendiri. Algoritma ini diketahui penyerang, sehingga mereka dapat mendaftarkan domain ini terlebih dahulu. Terkadang peneliti dan perusahaan antivirus berhasil mengungguli mereka, dan kemudian mereka mendapat kesempatan untuk mempelajari pekerjaan pusat komando botnet dari dalam, mengumpulkan data tentang distribusi geografis bot, dan merekayasa balik perangkat lunak. Jadi mendaftarkan domain-domain ini adalah normal. MalwareTech mengatakan telah mendaftarkan beberapa ribu domain selama setahun terakhir.

Karena semua orang yang terinfeksi mengetuk domain ini, setelah mendapatkan kendali atas hal itu, peneliti log dapat menyusun daftar alamat IP dan

peta infeksi . Menjelang malam ternyata pendaftaran domainlah yang menghentikan penyebaran ransomware crypto lebih lanjut. Kemungkinan besar, dengan cara ini, penulis malware menerapkan perlindungan dari analisis program mereka (perlindungan dari lingkungan virtual).

Segera setelah yang pertama,

varian WannaCry kedua dan ketiga ditemukan, termasuk yang bekerja tanpa semacam "stop-crane" dalam bentuk permintaan ke domain yang tidak ada. Tentunya versi lain telah muncul sejak itu. Mungkin beberapa versi ini mencapai pabrik Honda. Sulit menemukan alasan bagi teknisi Honda yang belum menginstal tambalan dari Microsoft.