Penyedia layanan hosting dari Korea Selatan baru-baru ini membayar sekitar $ 1 juta dalam mata uang kripto kepada pengembang program ransomware kripto. Kenapa begitu banyak? Faktanya adalah bahwa ransomware menginfeksi 153 server yang berjalan di Linux. Server ini menampung 3400 situs pelanggan perusahaan.

Awalnya, pengembang malware ingin mendapatkan sekitar $ 4,4 juta. Perusahaan mengatakan itu terlalu banyak, dan itu tidak mampu membayar jumlah seperti itu. Setelah itu, para penjahat cyber sepakat untuk memoderasi selera mereka, setelah puas dengan "hanya" $ 1 juta. Sekarang karyawan perusahaan terlibat dalam pemulihan data. Ini bukan proses yang cepat, sehingga pelanggan harus menunggu sampai semua situs dan layanan mereka mulai bekerja lagi.

"Ini adalah tugas yang sulit, tetapi saya melakukan segala sesuatu yang tergantung pada saya, dan saya akan melakukan segalanya untuk mengembalikan server agar berfungsi,"

kata perwakilan perusahaan.

Perlu dicatat bahwa masalah utama dengan perangkat lunak berbahaya ini adalah ia bekerja dengan Linux. Ramsomware bernama Erebus (sebelumnya ada varian malware ini menyerang sistem Windows). Bagaimana virus menembus server perusahaan masih belum jelas. Dukungan teknis beres, mencoba memahami apa yang sebenarnya terjadi.

Pakar pihak ketiga, yang juga mempelajari situasinya,

berpendapat bahwa masalahnya mungkin ada pada perangkat lunak usang yang digunakan oleh hoster. Sebagai contoh, situs web Nayana dijalankan pada server Linux dengan kernel versi 2.6.24.2 (2008). Ada banyak kerentanan dalam versi ini, termasuk Dirty Cow, yang memungkinkan penyerang mendapatkan akses root ke sistem. Selain versi kernel yang sudah usang, perusahaan bekerja dengan Apache versi 1.3.36 dan PHP versi 5.1.4, yang semuanya dirilis kembali pada tahun 2006. Akan berlebihan untuk mengatakan bahwa selama sepuluh tahun terakhir, penyerang telah mempelajari perangkat lunak ini dari atas ke bawah, belajar memecahkan semua yang mereka butuhkan.

Erebus pertama kali

muncul pada September 2016 (atau lebih tepatnya, itu pertama kali ditemukan). Kemudian versi terbaru keluar, itu terjadi pada Februari 2017. Kemudian pengembang "mengajarkan" produk mereka untuk memotong Kontrol Akun Pengguna di Windows.

Menariknya, versi Linux Erebus sekarang beroperasi terutama di Korea Selatan. Mungkin karena tidak hanya Nayana menggunakan perangkat lunak yang sudah ketinggalan zaman, tetapi perusahaan hosting lain di wilayah ini juga melakukan hal yang sama.

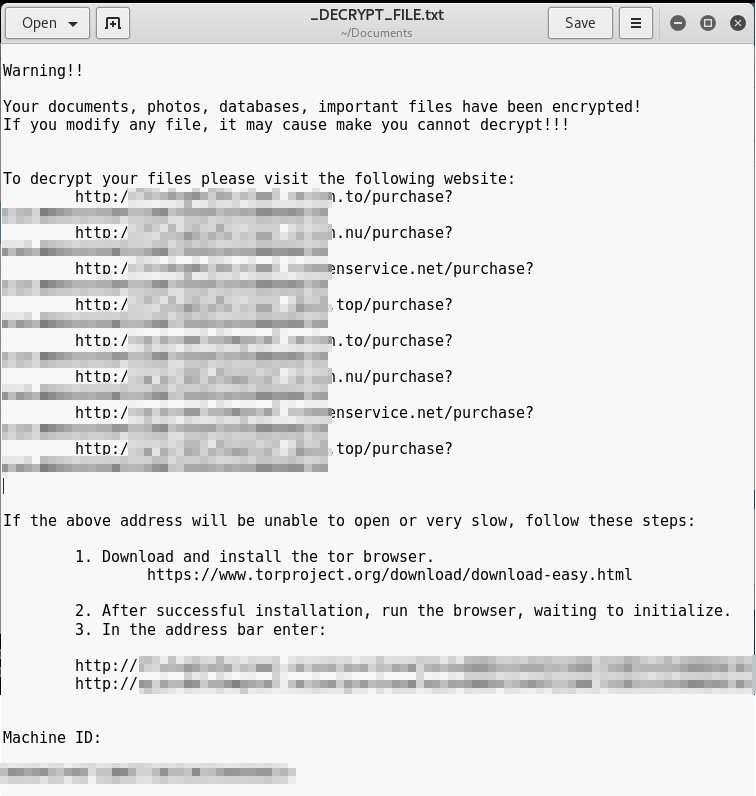

| Header (0x438 byte) |

| Nama file asli terenkripsi RSA-2048 |

| Kunci AES RSA-2048 terenkripsi |

| Kunci RC4 terenkripsi RSA-2048 |

| Data terenkripsi RC4 |

Anda dapat melakukan ini hanya dengan bantuan kunci yang perlu Anda beli dari penyusup. Faktanya adalah bahwa pada awalnya file dienkripsi menggunakan blok demi blok RC4, dengan ukuran blok 500 KB. Kunci untuk setiap blok dihasilkan secara acak. Kemudian kunci RC4 sudah dikodekan, ini dilakukan dengan menggunakan algoritma AES yang disimpan dalam file. Dan sudah kunci ini dienkripsi dengan algoritma RSA-2048, yang juga disimpan dalam file. Kunci-kunci ini dihasilkan secara lokal dan tersedia. Tapi ini adalah kunci publik, tetapi kunci pribadi dienkripsi menggunakan AES dan kunci lain yang dibuat secara acak.

Versi Erebus yang dimaksud mengenkripsi 433 jenis file berbeda. Seperti disebutkan di atas, tidak mungkin untuk mendapatkan kunci privat dengan metode lain, kecuali membelinya dari penyusup. Ini dikonfirmasi oleh beberapa ahli yang menganalisis serangan itu.

Sekarang sang hoster bekerja sama dengan lembaga penegak hukum di Korea Selatan untuk mencoba mendeteksi penyusup. Tapi, tentu saja, selain pencarian perusahaan, ada baiknya memulihkan server dan data klien, kemudian memperbarui perangkat lunak yang ketinggalan zaman, dan hanya kemudian mengarahkan semua upaya untuk mencari penyusup.

Seorang hoster dari Korea Selatan bukan satu-satunya organisasi yang harus membayar penyerang. Tahun lalu, sebuah sekolah dari Amerika Serikat

membeli kunci untuk mendekripsi file, dan serangan yang berhasil diluncurkan pada server-nya. Benar, dalam kasus ini bukan sekitar satu juta dolar AS, tetapi sekitar $ 8500.

Dan pada bulan November tahun lalu, karena ransomware crypto,

semua penumpang kereta api pengukur sempit San Francisco mendapat kesempatan untuk naik secara gratis. Faktanya adalah bahwa crypto ransomware mengenkripsi semua terminal pembayaran dari perusahaan transportasi San Francisco Municipal Transportation Agency (

SFMTA ).

Tahun lalu, rumah sakit, yang servernya juga terinfeksi malware, juga membayar pengembang ransomware. Saat ini, pemegang rekor pembayaran, sejauh yang bisa dinilai, adalah Nayana, yang telah dibahas di atas. Seseorang mungkin telah membayar lebih, tetapi tidak ada yang diketahui tentang kasus-kasus ini, kemungkinan besar, para korban hanya ingin tetap anonim.