Pada 22 Juni 2017, situs web WikiLeaks menerbitkan dokumen proyek CIA yang disebut

Brutal Kangaroo . Ini adalah seperangkat alat untuk Windows yang dirancang untuk menginfeksi komputer yang terisolasi secara fisik yang terputus dari Internet (celah udara) menggunakan flash drive. Informasi ini relatif terbaru:

dokumentasi program bertanggal 23 Februari 2016.

Celah fisik (celah udara) - salah satu langkah untuk memastikan keamanan, ketika jaringan komputer yang aman secara fisik terisolasi dari jaringan yang tidak aman dan Internet. Dalam hal ini, untuk komputer di luar jaringan, tidak ada cara untuk menjalin komunikasi dengan komputer di dalamnya. Untuk organisasi intelijen, sistem seperti itu menimbulkan masalah tertentu. Pertama, proses menginstal spyware pada komputer semacam itu rumit: Anda perlu mengirimkan flash drive USB kepada mereka. Kedua, lebih sulit untuk mengekstrak informasi dari komputer yang terinfeksi jika secara fisik terisolasi.

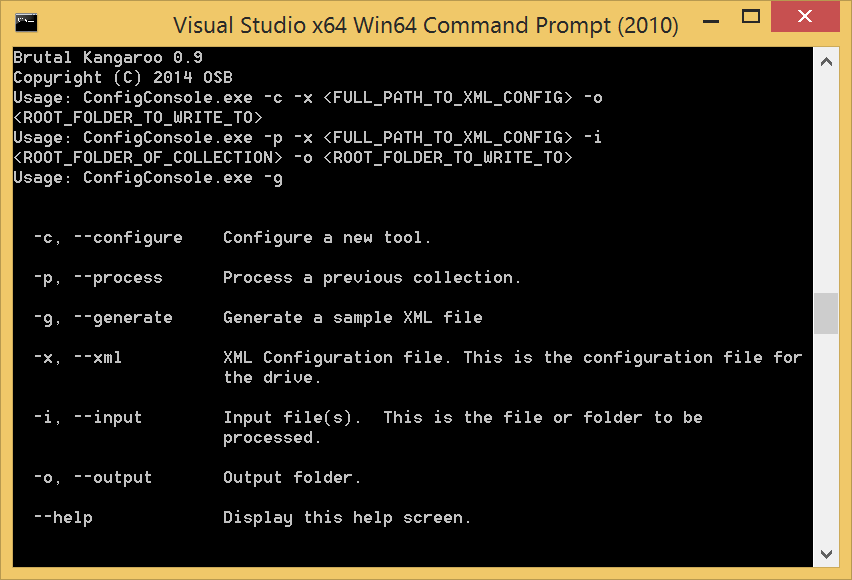

Dokumentasi menyatakan bahwa proyek Brutal Kangaroo terdiri dari komponen-komponen berikut:

- Drifting Deadline: alat infeksi drive flash.

- Shattered Assurance: Alat sisi server yang melacak infeksi flash drive otomatis juga merupakan cara utama untuk mendistribusikan suite Brutal Kangaroo. Untuk menginfeksi masing-masing flash drive, program Tenggat Waktu Drifting digunakan.

- Patah Janji: Brutal Kangaroo Postprocessor.

- Bayangan: Mekanisme dasar kehadiran. Ini adalah alat Tahap 2 yang meluas di dalam jaringan tertutup dan bertindak sebagai jaringan CnC tersembunyi.

Agar Brutal Kangaroo berfungsi. Net 4.5 harus diinstal di komputer.

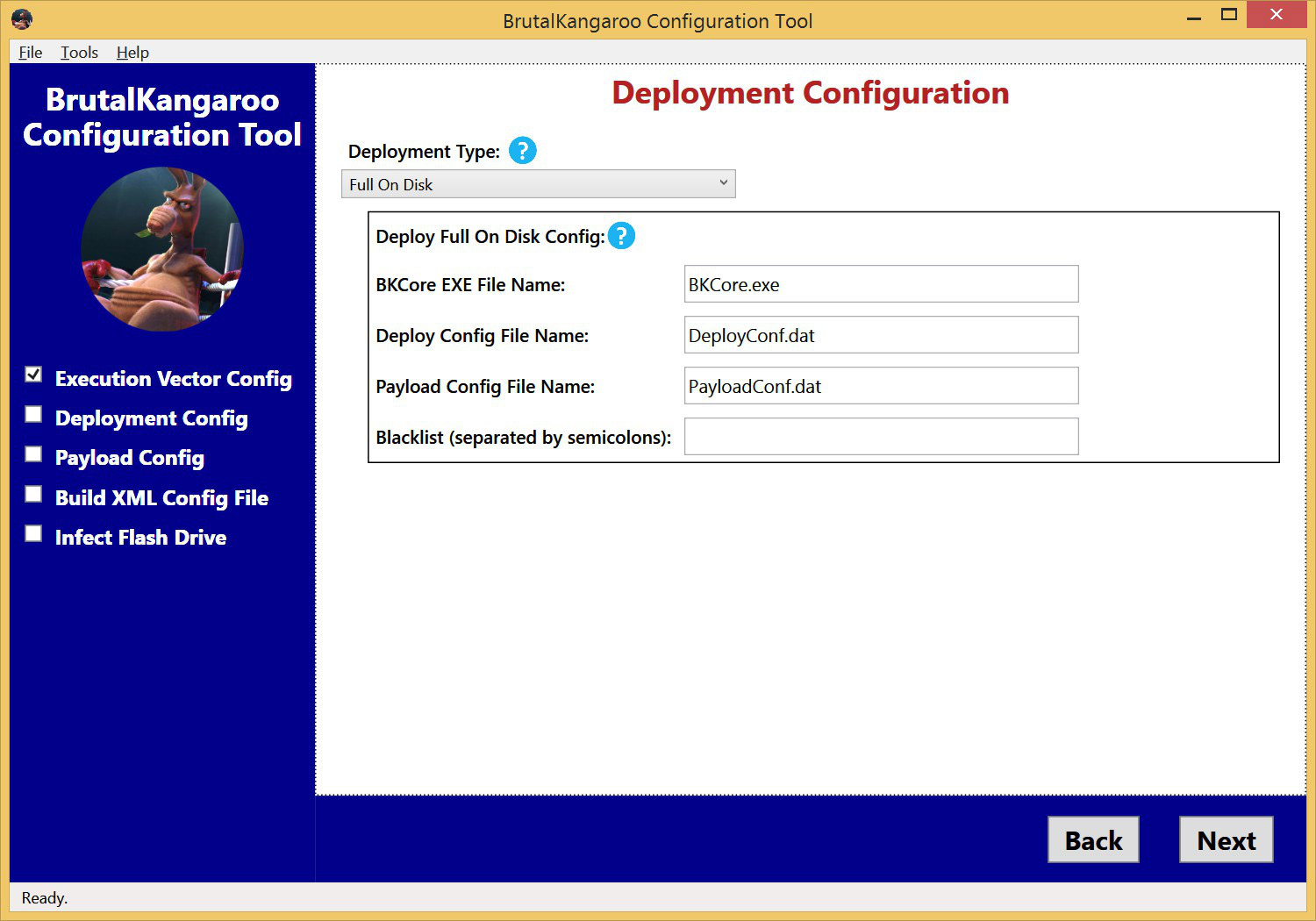

Dalam program Tenggat Waktu Drifting, pengguna memilih vektor eksekusi kode berbahaya dari flash drive: itu bisa berupa x86 dan x64 DLL, yang secara otomatis dimuat dalam pengaturan explorer atau file .lnk, autorun.inf. Beban jahat dapat disuntikkan langsung ke proses explorer.exe (pada OS 32-bit) atau svchost (pada 64-bit) dan tidak pernah dapat ditulis ke disk. Atau, Anda tidak dapat mengatur vektor eksekusi otomatis, tetapi hanya menyisakan file yang dapat dieksekusi, yang harus dimulai oleh korban secara manual.

Pada flash drive, maka Anda perlu menempatkan tiga file utilitas Tenggat Drifting. Pengguna memilih dalam format mana untuk menempatkannya: file dapat diberi nama arbitrer atau menerapkan format terkompresi ketika mereka dikompresi menjadi satu file dengan nama arbitrer. Dalam kasus terakhir, file dikompresi menjadi satu cryptoblob.

Selanjutnya, scout memilih modul mata-mata yang akan direkam pada USB flash drive, dan menunjukkan informasi apa yang perlu dikumpulkan dalam sistem korban dan ditulis ke USB flash drive. Mask dibuat untuk file yang dikumpulkan. Ini juga menunjukkan jumlah maksimum informasi untuk dikumpulkan dan persentase minimum ruang kosong pada flash drive yang harus tetap (mungkin agar tidak menimbulkan kecurigaan). Format perekaman untuk informasi yang dikumpulkan ditunjukkan. Sebagai contoh, semuanya dapat ditulis ke file yang sudah ada (misalnya, jpg atau png) atau langsung oleh aliran data di NTFS, yang akan disembunyikan dari tampilan. Ini menunjukkan jumlah maksimum peluncuran modul mata-mata, kondisi peluncuran (misalnya, hanya jika administrator berwenang dalam sistem), proses daftar hitam, di mana peluncuran dibatalkan, dll. Semua pengaturan konfigurasi yang dipilih disimpan dalam file XML. Setelah itu, Anda dapat melakukan prosedur infeksi drive flash.

Brutal Kangaroo mendukung mode operasi ini: jika "host utama" dapat diakses melalui Internet, agen CIA menginfeksinya dari jarak jauh, dan USB flash drive sudah terinfeksi secara otomatis dari komputer ini. Diasumsikan bahwa korban yang tidak menaruh curiga akan mendapatkan flash drive USB - dan membawanya ke komputer yang terisolasi secara fisik, dan kemudian membawanya kembali. Dalam hal ini, semua data yang dikumpulkan yang disimpan pada flash drive akan diteruskan ke agen CIA.

Menariknya, dokumen tersebut mengatasi beberapa masalah yang terkait dengan penggunaan spyware. Misalnya, diindikasikan bahwa antivirus menunjukkan pesan peringatan jika perangkat lunak secara otomatis dimulai dari USB flash drive ketika dimasukkan ke komputer. Pada saat yang sama, antivirus mengenali tingkat rendah pengakuan file program yang bekerja sendiri.

Dalam pemilihan diterbitkan 11 dokumen yang dibuat 2012-2016. Ada juga dokumentasi alat-alat sebelumnya, bukan yang Tenggat Drifting digunakan. Pengembang alat adalah divisi dari Grup Pengembangan Teknik CIA. Unit ini adalah bagian dari manajemen Direktorat Inovasi Digital (DDI), lihat

bagan organisasi CIA . Ini terlibat dalam pengembangan, pengujian dan pemeliharaan semua perangkat lunak CIA. Ini juga mengembangkan

banyak eksploitasi lain yang sebelumnya diterbitkan oleh WikiLeaks, termasuk exploit Samsung TV yang disebut Weeping Angel, yang menambahkan mode 'Palsu-Off' ke TV ketika TV terlihat dimatikan tetapi pada saat yang sama merekam percakapan di dalam ruangan. dan mengirimkannya melalui Internet ke server CIA.