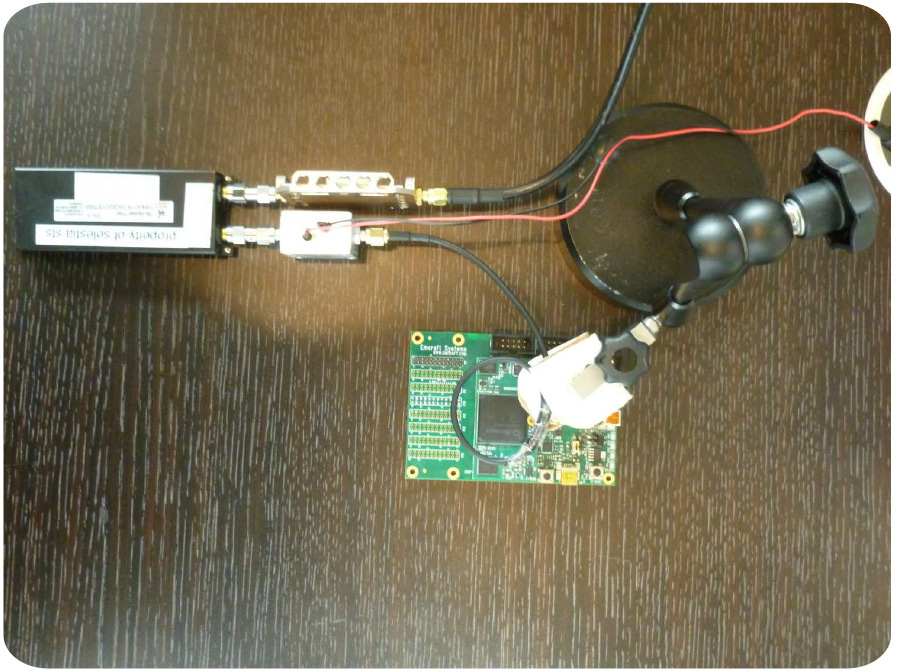

Peralatan pickup sinyal elektromagnetik

Peralatan pickup sinyal elektromagnetikSelama operasi, komputer mana pun menciptakan medan elektromagnetik, di mana komponen spektral berubah sedikit tergantung pada operasi yang dilakukan oleh perangkat. Hukum fisika ini adalah dasar untuk melakukan serangan oleh radiasi elektromagnetik - perwakilan kelas serangan melalui saluran pihak ketiga. Informasi tentang proses fisik dalam perangkat mungkin cukup untuk mengembalikan nilai bit dalam memori.

Memindai radiasi elektromagnetik PC untuk membaca kata sandi telah dilakukan sebelumnya, tidak ada yang baru di sini. Tetapi sebelumnya, banyak peralatan mahal dan besar digunakan untuk ini. Sekarang ancaman telah mencapai tingkat yang baru. Pada prinsipnya, serangan semacam itu dapat dilakukan bahkan tanpa disadari oleh korban, hanya duduk di sebelah PC dengan "bug" kecil di saku Anda (gambar di atas).

Para peneliti di Fox-IT mendemonstrasikan serangan

TEMPEST dari jarak 1 meter menggunakan set peralatan minimum yang hanya berharga 200 euro. Untuk mengumpulkan jumlah informasi yang diperlukan, perlu untuk merekam radiasi elektromagnetik selama 5 menit (jarak 1 meter) atau 50 detik (jarak 30 cm).

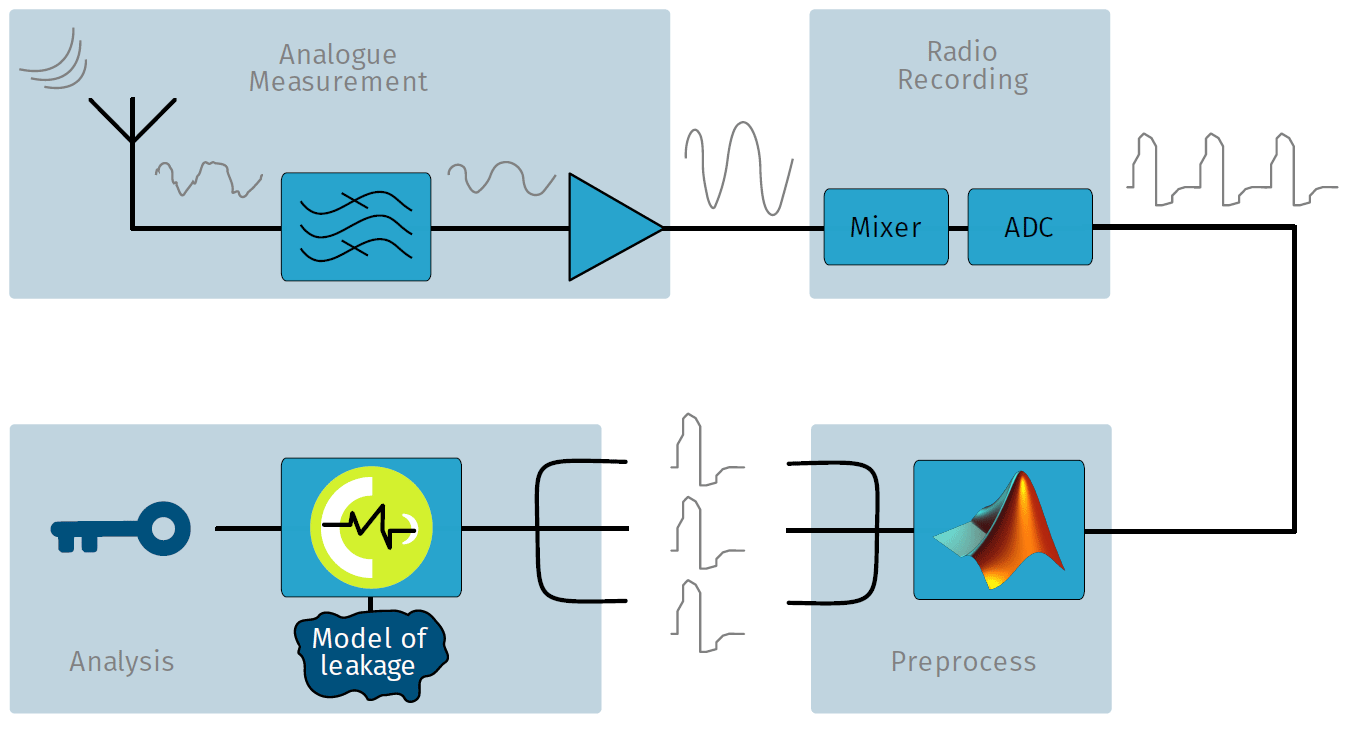

Para penulis menggambarkan kondisi eksperimental secara lebih rinci dalam

makalah ilmiah (pdf) . Algoritma serangan digambarkan dalam diagram di bawah ini. Ini mencakup empat fase:

- Pengukuran analog.

- Rekam sinyal radio.

- Pretreatment.

- Analisis.

Untuk pengukuran analog, Anda memerlukan antena dengan elektronik terkait, yang akan mengukur karakteristik medan elektromagnetik, memfilter frekuensi yang diinginkan, dan memperkuat sinyal. Ternyata, antena loop kecil dan sederhana, yang sangat mudah dibuat dari sepotong kabel yang tidak perlu dan pita perekat, menangkap sinyal secara mengejutkan efektif.

Antena loop

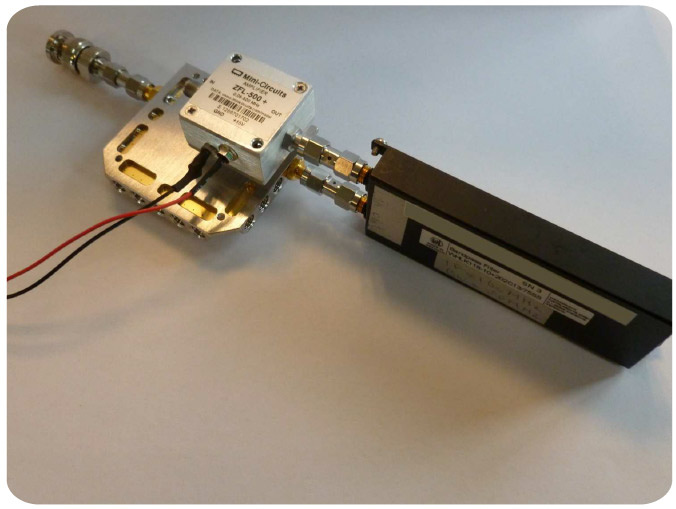

Antena loopKemudian sinyal disaring dan diperkuat. Para peneliti menyaring area seluas 10 MHz di dekat frekuensi clock (142 MHz) dan memperkuatnya menggunakan amplifier Mini Circuits yang murah. Biaya semua perangkat keras kurang dari 200 euro.

Penguat filter

Penguat filterSebelum merekam sinyal radio, digitalisasi dilakukan. Anda dapat merekam sinyal pada berbagai peralatan: dari peralatan profesional yang mahal hingga radio perangkat lunak murah dalam bentuk flash drive seharga 20 euro. Eksperimen telah menunjukkan bahwa bahkan flash drive yang murah sekalipun cukup untuk merekam sinyal untuk serangan yang berhasil. Dengan kata lain, tidak hanya agen intelijen atau perusahaan dengan anggaran intelijen besar yang dapat melakukan serangan seperti itu, tetapi juga orang-orang. Banyak uang tidak diperlukan di sini.

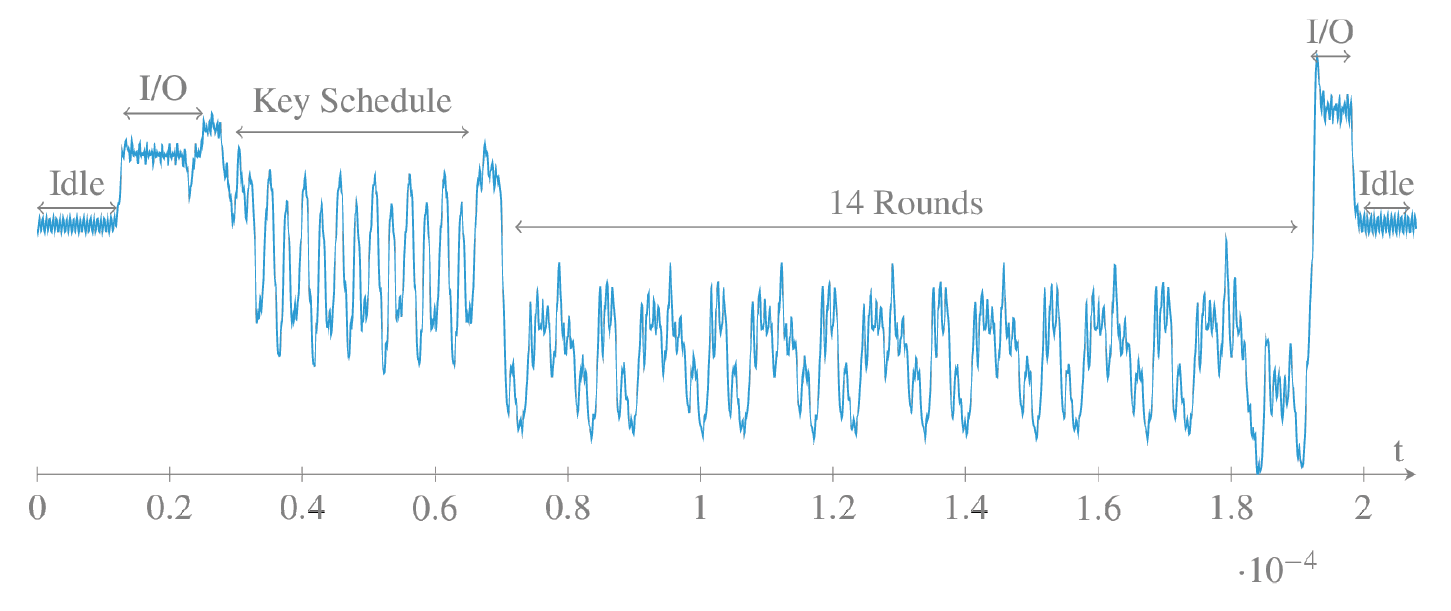

Selama pra-pemrosesan, program mencari area sinyal tempat enkripsi dalam memori komputer mulai menggunakan kunci AES-256. Sinyal dibagi menjadi blok yang sesuai. Ada juga konversi data untuk analisis selanjutnya.

Ilustrasi di bawah ini menunjukkan sinyal bahwa SR-7100 direkam dalam pita 10 MHz. Sinyal ini sesuai dengan satu unit enkripsi AES-256 yang berjalan pada SoC SmartFusion2. Dalam percobaan, implementasi OpenSSL dari AES pada inti ARM Cortex-M3 digunakan. Seperti yang Anda lihat, pola yang jelas dan jelas terlihat di setiap tahap pemrosesan. Anda dapat melihat sinyal input / output dari prosesor, fase perhitungan untuk jadwal kunci dan 14 putaran enkripsi.

Tentu saja, sandi tidak dapat dipulihkan dari fragmen sekecil itu. Hal ini diperlukan untuk mengakumulasikan banyak unit komputasi dengan putaran enkripsi pada data input yang berbeda. Untuk mengakumulasi informasi, Anda juga perlu duduk di samping komputer selama beberapa menit, menyembunyikan antena di saku Anda.

Sinyal rekaman radiasi elektromagnetik sesuai dengan konsumsi daya perangkat. Pada gilirannya, itu berkorelasi dengan data yang diproses prosesor pada titik waktu tertentu.

Pada akhirnya, analisis dilakukan dengan menggunakan program Inspektur Riscure. Tugasnya adalah untuk menemukan korelasi antara tebakan byte kunci dan sinyal yang direkam. Ini adalah bagian yang paling sulit, karena Anda perlu mengembangkan model kebocoran informasi yang efektif dari memori komputer ke dalam bidang elektromagnetik, sehingga analisisnya dapat benar-benar memprediksi byte dari kunci enkripsi. Dalam hal ini, analisis dilakukan dengan menghitung semua 256 nilai yang mungkin dari setiap byte kunci. Peneliti menulis: untuk menebak nilai yang benar dari setiap byte, hanya beberapa detik sudah cukup (256 opsi per byte, untuk 32 byte ini adalah 8192 upaya). Sebagai perbandingan, kekuatan kasar langsung pada AES-256 akan membutuhkan pencarian

2.256 opsi dan akan berlanjut sampai akhir jagat raya.

Jadi, spesialis Fox-IT berhasil mengumpulkan semua potongan puzzle. Sejauh yang mereka bisa menilai, ini adalah demonstrasi publik pertama dari serangan laten pada radiasi elektromagnetik di kejauhan. Ini adalah kesempatan untuk merenungkan mereka yang berusaha untuk melindungi komputer dari kebocoran informasi. Untuk perlindungan semacam itu, ia harus dilindungi dengan andal. Mungkin membungkus dengan kertas timah.