Sekali lagi, secara singkat tentang epidemi terbaru

- Jika Anda terinfeksi, jangan membayar uang tebusan - alamat wowsmith123456@posteo.net diblokir oleh penyedia, yang membuatnya tidak mungkin untuk mendapatkan kunci untuk dekripsi. (Tentang yang sudah ada artikel - sekitar

- Distribusi terjadi pada komputer dengan sistem Windows terbaru dalam domain.

- Membuat file di C: \ Windows \ perfc memblokir vektor serangan melalui WMIC.

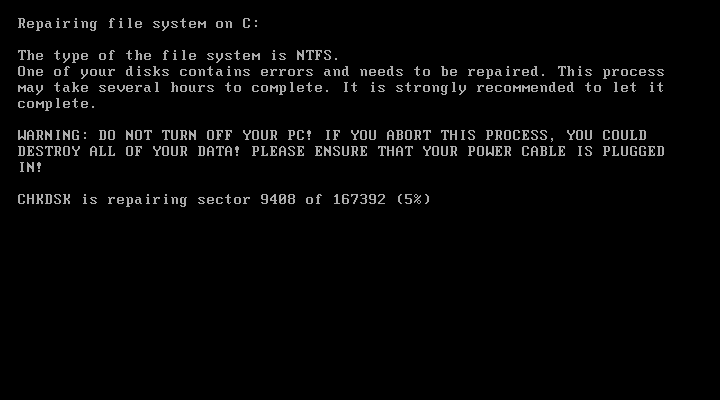

- Jika CHKDSK muncul di layar setelah mem-boot ulang komputer, Anda harus segera mematikan komputer - saat ini file-file tersebut dienkripsi.

Seperti halnya serangan WannaCry terbaru, disarankan untuk menginstal pembaruan dari Microsoft MS17-010 sesegera mungkin. Jika karena alasan tertentu tidak mungkin untuk menginstal tambalan, disarankan untuk mematikan protokol SMBv1 .

Penyebaran virus

Petya & Mischa, tidak seperti WannaCry, didistribusikan dalam jaringan lokal (secara default, lingkungan yang aman). Dalam contoh yang kami pelajari, mekanisme distribusi melalui Internet tidak terintegrasi.

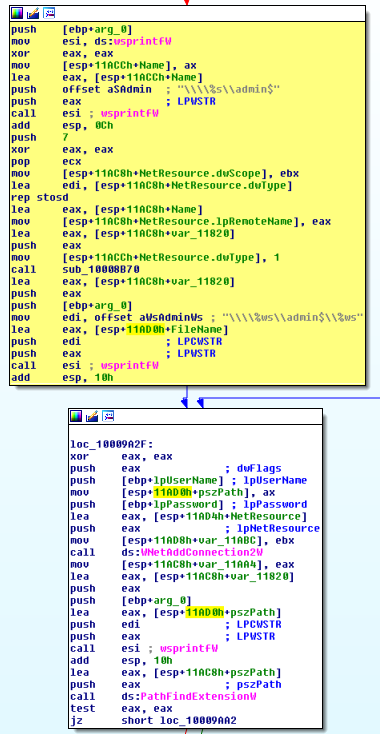

Setelah memulai ransomware, komputer yang terinfeksi memindai subnet lokal (/ 24) untuk saham jaringan ADMIN $ untuk menyalin payloadu ke komputer lain dan memulainya menggunakan PsExec.

Langkah selanjutnya adalah menjalankan perintah WMIC (proses panggilan buat \ "C: \ Windows \ System32 \ rundll32.exe \\" C: \ Windows \ perfc.dat \) pada komputer yang ditemukan. Koneksi ini diperoleh menggunakan Mimikatz .

Metode distribusi terbaru menggunakan kerentanan EternalBlue.

Cara kerja virus

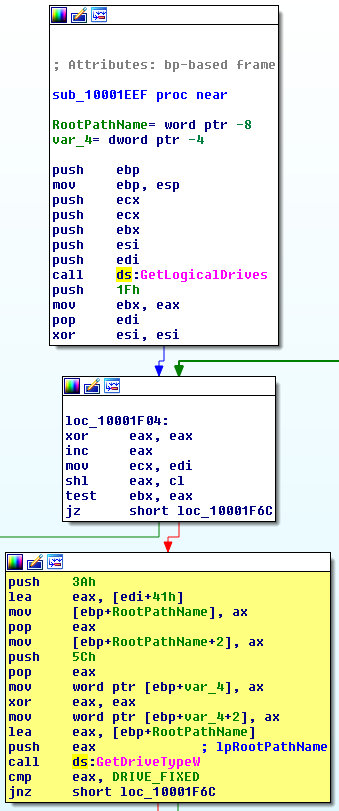

Ransomware hanya memindai drive lokal. Drive jaringan dan eksternal bukanlah target serangan.

File dengan ekstensi berikut dienkripsi:

.3ds .7z .accdb .ai .asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt .pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip

Tidak ada perubahan signifikan dalam mekanisme penulisan ulang sektor boot MBR dibandingkan dengan kampanye tahun lalu. Setelah infeksi, log sistem dihapus (Pengaturan, Sistem, Keamanan, Aplikasi).

Jadwal tugas juga menambahkan perintah untuk me-restart komputer satu jam setelah infeksi . Petya juga menggunakan fitur tidak berdokumen dari fungsi WinAPI NtRaiseHardError untuk mem-boot ulang mesin.