Pada 28 Juni 2017, WikiLeaks menerbitkan kumpulan dokumen lain tentang alat peretas CIA. Kali ini,

Panduan Pengguna ELSA (halaman

pdf ) 42 halaman telah di-deklasifikasi. Sistem ini dirancang untuk menentukan lokasi fisik komputer yang menjalankan Windows 7 (32 dan 64 bit) yang dilengkapi dengan modul WiFi.

Dokumen versi 1.1.0 bertanggal 27 September 2013, mis. Ini adalah manual yang relatif lama. Tidak diketahui apakah CIA sekarang menggunakan metode seperti itu atau apakah mereka telah menerapkan teknologi yang lebih maju.

Sistemnya sangat sederhana. Ini mencatat pengidentifikasi titik akses WiFi yang terletak di dekat komputer korban dan mentransfer metadata ke database pihak ketiga, dari mana mereka mendapatkan koordinat titik akses ini. Berdasarkan informasi yang diterima, ELSA menghitung garis lintang, garis bujur dan menunjukkan keakuratan geolokasi.

Dokumentasi mengatakan bahwa basis data titik akses yang sesuai berfungsi untuk mendukung layanan geolokasi di Firefox, Opera, Chrome dan Internet Explorer, sesuai dengan spesifikasi W3C. Keakuratan geolokasi secara langsung tergantung pada keakuratan informasi dalam database pihak ketiga ini. Untuk memeriksa bagaimana cakupan basis data dan informasi tentang koordinat hotspot sesuai dengan kenyataan, manajemen merekomendasikan untuk masuk ke bidang yang diminati, membuka

maps.google.com di browser - dan mengklik tombol untuk menentukan lokasi Anda. Jika browser menentukan dengan benar koordinat agen melalui WiFi, maka jangkauannya baik.

Pada saat penulisan, browser Firefox, Opera, dan Chrome menggunakan database Google untuk geolokasi, sementara IE mengirim permintaan ke server Microsoft.

ELSA melakukan polling layanan ini melalui HTTPS dan menyimpan hasilnya dalam file terenkripsi menggunakan enkripsi AES 128-bit.

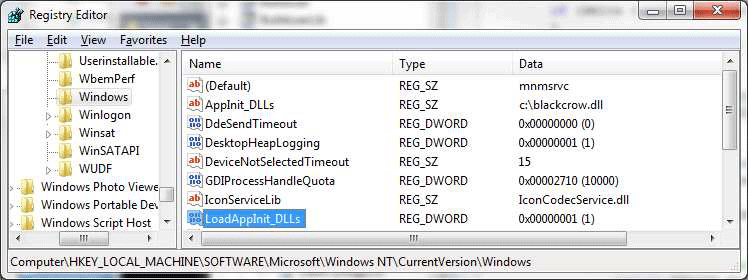

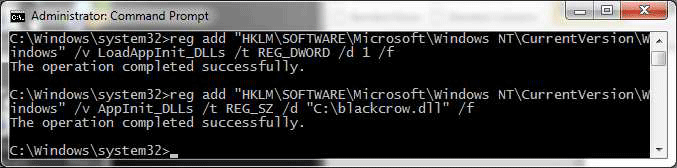

Elemen kunci dari sistem ELSA adalah bookmark, yang harus diinstal pada komputer Windows 7 yang menjadi milik objek pelacakan. Di sana, DLL tertanam dalam beberapa proses yang ada. Di masa mendatang, Trojan dapat sendiri menginterogasi database pihak ketiga yang sah untuk geolokasi, atau mengembalikan data mentah ke operator, sehingga ia melakukan geolokasi sendiri.

Troyan mengumpulkan informasi sistem tentang titik akses WiFi dalam jangkauan sesuai dengan jadwal yang ditetapkan oleh operator. Pengumpulan data dimungkinkan bahkan jika komputer korban tidak benar-benar membuat koneksi ke titik akses mana pun - Windows masih memantau hotspot di sekitarnya, dan informasi ini tersedia untuk Trojan. Dengan demikian, pelacakan pergerakan komputer korban terus menerus.

Dalam pengaturan, Anda dapat menentukan bahwa dia secara independen menghitung koordinat segera setelah korban terhubung ke Internet. Kemudian log yang disimpan ditransmisikan ke komputer operator. Untuk menutupi Trojan, secara default ia tidak mencoba untuk terhubung secara independen ke komputer operator, tetapi hanya secara pasif menulis data ke disk. Untuk mendapatkan log, operator harus pergi ke komputer korban sendiri menggunakan backdoors lain dan eksploitasi dan mengambil log.

Pengaturan menunjukkan ukuran log maksimum. Ketika batas tercapai, catatan lama dihapus, memberi jalan ke catatan yang lebih baru. Log disimpan secara konstan pada disk, sehingga informasi tidak hilang selama komputer dinyalakan kembali.

Selain metadata WiFi dasar (yaitu, nama titik akses), trojan dapat dikonfigurasi untuk mengumpulkan metadata tambahan, seperti alamat MAC, SSID, dan informasi kekuatan sinyal dari setiap titik akses. Ini memungkinkan Anda menghitung koordinat korban dengan lebih akurat.

Isi Paket ELSA

| Direktori | Nama file | Catatan |

|---|

| server / windows | patcher.exe | Alat konfigurasi Windows |

| server / windows | processor.exe | Alat dekripsi Windows |

| server / windows | tool-x64.dll | Implan untuk Windows x64 |

| server / windows | tool-x86.dll | Implan untuk Windows x86 |

| server / windows | installDllMain.vbs | File VBScript untuk penempatan tugas ELSA secara sewenang-wenang di Penjadwal Tugas |

| server / windows | uninstallDllMain.vbs | File VBScript untuk menghapus tugas ELSA dari Penjadwal Tugas |

| server / windows | sha1-windows-images.txt | Hash file SHA1 dari kit |

| server / windows | classifications-windows.txt | Klasifikasi file dari kit |

| docs | Elsa User Manual.pdf | Panduan ini |

Sayangnya, WikiLeaks, seperti biasa, tidak mempublikasikan file malware itu sendiri, tetapi hanya dokumentasi untuk program tersebut.

Para ahli CIA menekankan bahwa pengawasan WiFi memiliki kelebihan tertentu, karena tidak memerlukan modul GPS atau modul seluler pada perangkat, antarmuka WiFi biasa, yang ada di hampir setiap perangkat, sudah cukup. Secara alami, sistem ELSA paling cocok untuk memantau laptop, karena tidak ada gunanya memonitor secara konstan koordinat komputer stasioner, dan Windows 7 tidak digunakan pada telepon pintar. Jelas, CIA memiliki penanda lain untuk iOS dan Android, dan jauh lebih mudah untuk diikuti metadata dari operator.

Pengembang alat adalah divisi dari CIA Engineering Development Group. Unit ini adalah bagian dari manajemen Direktorat Inovasi Digital (DDI), lihat

bagan organisasi CIA . Ini terlibat dalam pengembangan, pengujian dan pemeliharaan semua perangkat lunak CIA.