Sumber: Getty Images

Sumber: Getty ImagesTiga tahun lalu, dua pakar keamanan informasi

menunjukkan bahwa model Jeep baru rentan diserang oleh penjahat cyber. Ini tidak berarti mendorong kinerja dan karakteristik lainnya, tetapi kemampuan untuk mengontrol berbagai fungsi dari jarak jauh. Dan semakin "pintar" mesin itu, semakin besar pula pengaruh dari luar. Sayangnya, demonstrasi yang dilakukan oleh spesialis tersebut tidak mengarah pada apa pun. Ya, pabrikan Jeep berusaha menyelesaikan masalah, tetapi perusahaan lain masih kurang memperhatikan langkah-langkah keamanan informasi yang diperlukan, seperti sebelumnya.

Suatu hari, karyawan Trend Micro menerbitkan sebuah posting yang memberikan pemahaman tentang betapa

buruknya mobil modern dilindungi dari kemungkinan peretasan. Informasi yang sama disuarakan pada konferensi informasi DIVMA yang diadakan di Bonn, Jerman. Menurut para peneliti, masalah utama adalah protokol

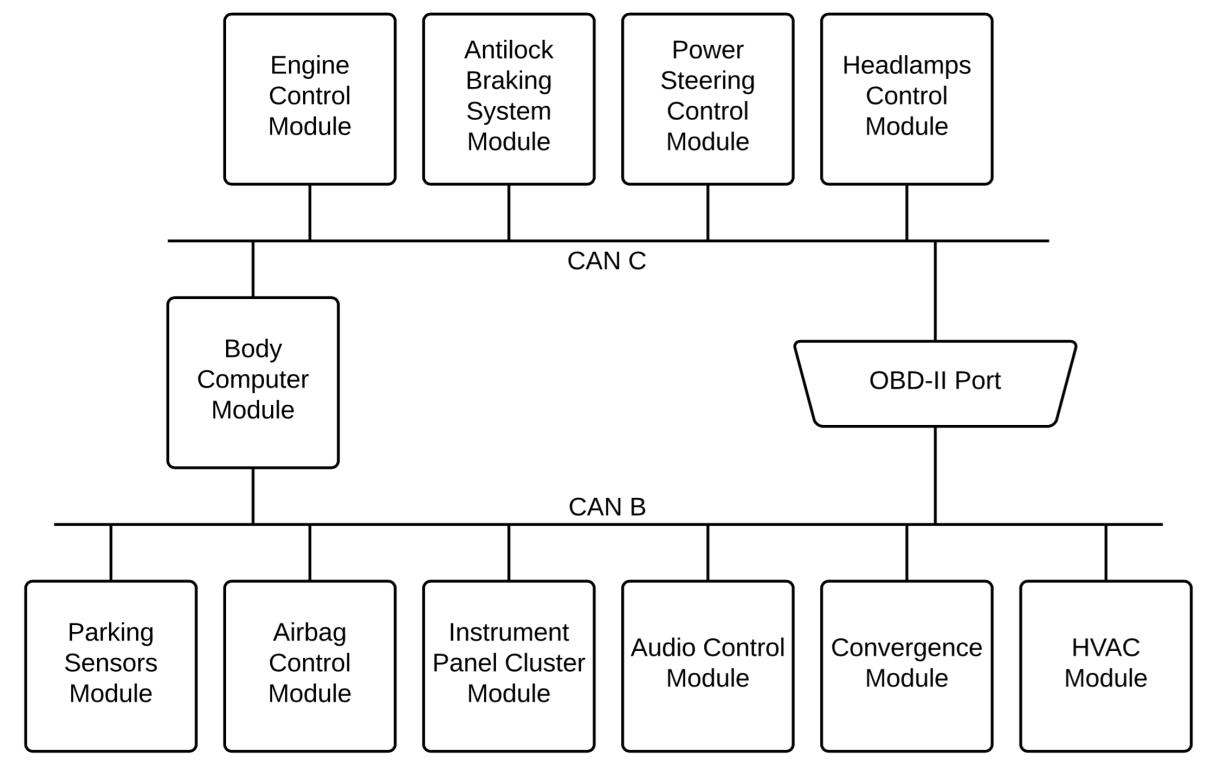

CAN , yang menggunakan berbagai elemen mobil untuk berinteraksi satu sama lain dan jaringan bersama. Ternyata, protokolnya rentan, dan penyerang, asalkan mereka memiliki pengetahuan dan peralatan yang diperlukan, dapat mengeksploitasi kelemahan dalam perlindungan CAN untuk keuntungan mereka.

"Anda dapat mematikan airbag, geo-sensor, mematikan atau menghidupkan kunci pusat dan mencuri mobil," kata Federico Maggi, salah satu anggota tim Trend Micro yang melakukan tes. Menurutnya, kemungkinan serangan akan luput dari perhatian - sangat sulit untuk mendeteksi mereka.

Diagram jaringan BISA

Diagram jaringan BISASejauh ini, para peneliti hanya menunjukkan sebagian dari ancaman yang tidak kritis. Dalam hal apapun, intersepsi kontrol mobil, yang ditunjukkan pada tahun 2015 menggunakan Jeep SUV sebagai contoh, belum ditampilkan. Namun demikian, hal serupa dapat dilakukan dengan Tesla, mungkin salah satu kendaraan darat yang paling berteknologi maju untuk pergerakan manusia saat ini.

Hal positif tentang ini adalah bahwa kerentanan yang ditemukan tidak dapat dieksploitasi dari jarak jauh sebesar 100%. Namun demikian, penyerang membutuhkan akses satu kali ke sistem kontrol dan keamanan mobil. Tanpa ini, tidak mungkin menjalankan rencana Anda. Anda harus terhubung ke jaringan nirkabel atau ke port OBD mobil.

Namun, ancaman serangan jenis ini cukup serius bagi produsen mobil untuk mengabaikan masalahnya.

Jadi apa ancamannya? Seperti disebutkan di atas, kerentanan dalam CAN dapat dieksploitasi. Yaitu - penyerang, jika mereka mau, dapat membuat setiap elemen mobil tampak "rusak" untuk sistem kontrol pusat mesin. Dalam hal ini, elemen ini dimatikan oleh mobil itu sendiri, dan itu tidak akan berfungsi. Mendeteksi serangan jenis ini, menurut para peneliti, cukup sulit, jika memungkinkan.

Pada saat yang sama, Anda dapat menonaktifkan elemen-elemen sistem kontrol mobil dengan berbagai cara, memberikan berbagai pesan kesalahan. Akibatnya, serangan yang sama mungkin terlihat dari samping, sebagai beberapa insiden yang tidak terkait. Dengan demikian, akan sangat sulit untuk mendeteksi serangan. Selain itu, tidak mungkin untuk memahami apakah ada sesuatu yang benar-benar rusak atau jika seseorang melakukan serangan pada mobil.

Sejauh ini, karya ini murni teoretis. Seorang penyerang nyata tidak mungkin dapat melakukan serangan yang diprediksi oleh para ahli pada waktu dekat. Menurut kepala tim peneliti, dia "akan terkejut jika dia melihat ini dalam praktik."

Tapi ini sekarang, karena tidak ada begitu banyak mobil "pintar". Namun seiring berjalannya waktu, semakin banyak dari mereka. Dengan demikian, peretas dapat mengalihkan perhatian mereka untuk tidak meretas sistem otomatis (beberapa telah melakukan ini sejak lama). Oleh karena itu, sebelum masalah teoretis menjadi nyata, para spesialis mencoba untuk mencegah kemungkinan mengeksploitasi kerentanan dalam CAN.

Para penulis karya yang dibahas dalam artikel ini mengatakan bahwa produsen mobil harus fokus tidak hanya pada desain dan sifat mengemudi mobil mereka, tetapi juga pada keamanan mobil mereka dari ancaman gangguan eksternal.