Baru-baru ini, sebuah fakta menarik muncul di media: ketika berkomunikasi dengan reporter Wired, seorang karyawan Facebook

meminta untuk mematikan smartphone sehingga akan lebih sulit bagi jejaring sosial untuk merekam fakta komunikasi mereka. Facebook dapat menggunakan navigasi satelit atau mikrofon untuk ini, meskipun menonaktifkannya sudah cukup untuk mencegah pengintaian. Mungkin ada hal lain di telepon yang harus Anda takuti. Sebuah smartphone modern dijejali dengan sensor: 2-3 kamera, sensor cahaya sekitar, akselerometer, giroskop, GPS dan GLONASS, magnetometer, dan lainnya. Ketika peneliti NASA

menggunakan sensor untuk memperbaiki pesawat ruang angkasa secara tidak benar untuk keperluan lain, penyerang dapat belajar banyak tentang pemilik ponsel cerdas dengan mendapatkan akses ke satu atau lebih sensor. Ini bukan tentang kasus

peretasan fisik gadget dengan memasang chip atau

menambahkan kawat , tetapi tentang menyelesaikan sensor seperti melacak pengguna, menyadap atau menerima kode PIN.

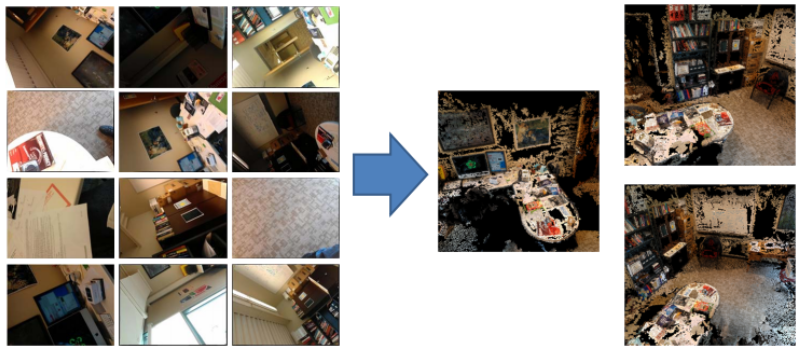

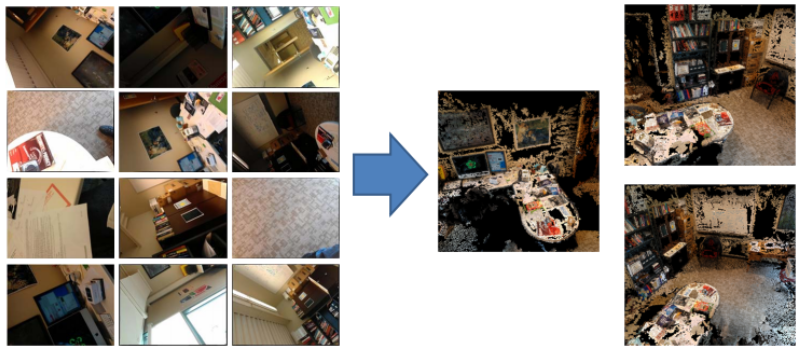

Ilustrasi untuk aplikasi PlaceRaider yang menciptakan model ruang 3D dari bingkai yang dibuat tanpa sepengetahuan pengguna

Ilustrasi untuk aplikasi PlaceRaider yang menciptakan model ruang 3D dari bingkai yang dibuat tanpa sepengetahuan penggunaAccelerometer mampu melacak pergerakan perangkat di sepanjang tiga sumbu. Secara khusus, ini membantu telepon untuk membalik gambar, mengaturnya secara vertikal atau horizontal tergantung pada posisi perangkat. Pada tahun 2006, sensor akselerasi pertama kali muncul di ponsel, kemudian itu adalah model Nokia 5500, di mana accelerometer membantu untuk mengimplementasikan fungsi "olahraga" - pedometer. Giroskop pertama kali ditambahkan ke ponsel cerdas Apple - di iPhone 4. Sensor ini memungkinkan Anda untuk mengontrol mobil di game balap tanpa mengklik panah dan memastikan arah orang di peta yang ditampilkan. Untuk fasilitas ini Anda harus membayar keamanan. Penyerang, mendapatkan akses ke data dari satu atau lebih sensor, dapat mengekstraksi banyak informasi berguna dari mereka. Akses ini mudah didapat: pergi, misalnya, ke

halaman ini dari ponsel cerdas Anda, dan Anda akan melihat bahwa JavaScript dengan mudah menerima data dari giroskop. Hal yang sama

dimungkinkan dengan HTML5.

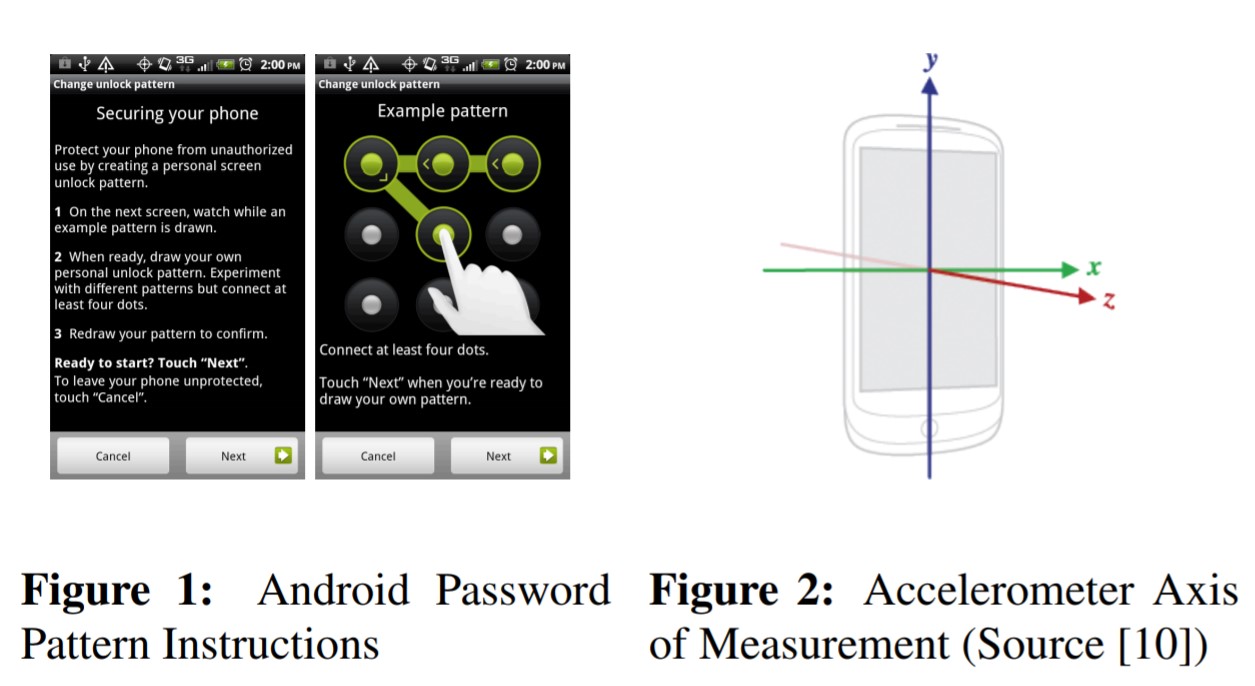

Ponsel cerdas di iOS dan Android diblokir menggunakan kode pin digital, grafik, atau sidik jari. Dalam dua kasus pertama, telepon dapat diretas dengan mencari tahu bagaimana itu mengubah posisi ketika pengguna membuka kuncinya. Dalam kasus kode pin digital, peneliti dari Newcastle University of Great Britain

belajar untuk menebaknya pertama kali dalam 74% kasus menggunakan beberapa sensor - accelerometer, gyroscope, dan magnetometer. Pada upaya ketiga, mereka memecahkan kode di 94% kasus.

Peramban populer Safari, Chrome, Firefox, Opera dan Dolphin awalnya memiliki akses ke sensor, jadi penyerang hanya perlu menambahkan exploit yang sesuai ke situs, dan tidak meminta izin kepada pemiliknya yang diperlukan saat memasang aplikasi dari toko.

Kode pin grafis melibatkan entri kata sandi cepat empat atau lebih poin pada bidang 3x3. Lapangan ini memiliki 389.112 kemungkinan kombinasi, tetapi para peneliti dari University of Pennsilvan yakin bahwa pada kenyataannya, pengguna menggunakan urutan skema yang lebih kecil. Beberapa kombinasi tidak nyaman untuk penggunaan konstan. Aplikasi yang berjalan di latar belakang memulai accelerometer pada waktu yang tepat, kemudian mematikannya dan mentransfer data ke scammers. Peneliti hanya membutuhkan satu sensor retasan.

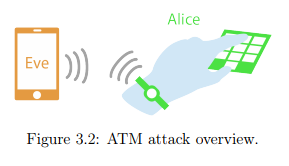

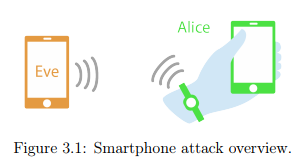

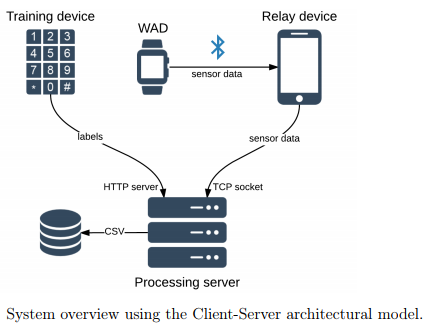

Metode serupa digunakan pada tahun 2015 oleh para ilmuwan dari IT University of Copenhagen, hanya dalam kasus ini

arloji pintar tidak hanya

memantau kode pada smartphone, tetapi juga pin dari kartu di ATM atau toko. Data dari sensor gyro di jam ditransfer ke smartphone, dari mana mereka dikirim ke server dan diunggah ke CSV.

Jutaan orang bekerja di laptop dan desktop setiap hari. Penipu dapat mengetahui apa yang diketik seseorang pada keyboard, jika smartphone tidak jauh darinya. Para ilmuwan dari Institut Teknologi Georgia pada 2011

memprogram perangkat seluler untuk memantau teks yang dimasukkan pada keyboard: gadget mengukur getaran permukaan meja. Menurut para ilmuwan, prosedur itu tidak mudah, tetapi akurasi penentuan pada saat itu mencapai 80%.

Smartphone iPhone 3GS tidak cocok untuk pekerjaan seperti itu, tetapi iPhone 4, smartphone pertama dengan sensor gyro internal, menunjukkan hasil yang sangat baik. Sebuah tim peneliti berusaha menggunakan mikrofon, sensor yang lebih sensitif, untuk pelacakan. Akselerometer pada akhirnya menjadi metode yang lebih disukai, karena secara tradisional kurang terlindungi oleh sistem.

Sebuah teknik yang dikembangkan oleh para ilmuwan mencari pasangan penekanan tombol berturut-turut. Aplikasi mengetahui di mana tombol ditekan - kiri atas dan kanan bawah, kanan bawah dan kanan atas - dan juga menentukan jarak untuk setiap pasangan tombol. Kemudian membandingkan hasilnya dengan kamus yang dimuat sebelumnya. Metode ini bekerja dengan kata-kata tiga huruf atau lebih.

Anda tidak hanya dapat mencuri data dari accelerometer, tetapi juga mengontrol perangkat dengan bantuannya, memaksa smartphone untuk melakukan tindakan yang diperlukan bagi penipu. Speaker seharga $ 5 membantu memecahkan 20 akselerometer dari 5 produsen menggunakan gelombang suara. Sebuah tim peneliti dari University of Michigan dan University of South Carolina

menggunakan "virus musik," ketika mereka menyebut teknik mereka dalam

sebuah wawancara dengan The New York Times, untuk membuat aplikasi Fitbit percaya pengguna mengambil ribuan langkah dan mengendalikan mobil mainan menggunakan telepon. Tujuan para peneliti adalah menciptakan solusi perangkat lunak untuk menghadapi serangan semacam itu.

Karena giroskop juga menangkap getaran suara, maka,

seperti hard drive komputer , dapat digunakan untuk penyadapan tersembunyi. Para ilmuwan dari Stanford University dan spesialis dari perusahaan pertahanan Israel Rafael

telah menemukan cara untuk mengubah giroskop smartphone Android menjadi mikrofon yang terus menyala. Mereka mengembangkan aplikasi Gyrophone: sensor dari banyak perangkat Android menangkap getaran dari suara pada frekuensi dari 80 hingga 250 hertz.

Suara seorang pria dewasa memiliki frekuensi 85 hingga 155 Hz, wanita - dari 165 hingga 255 Hz. Karena itu, sensor gyro mampu mendengarkan ucapan manusia. Gyro iPhone menggunakan frekuensi di bawah 100 Hz, sehingga tidak cocok untuk tujuan yang sama, tetapi, bagaimanapun, dapat, dengan kata-kata individual, membantu mengenali jenis kelamin pembicara. Keakuratan alat pada tahun 2014 tidak terlalu tinggi - hingga 64%.

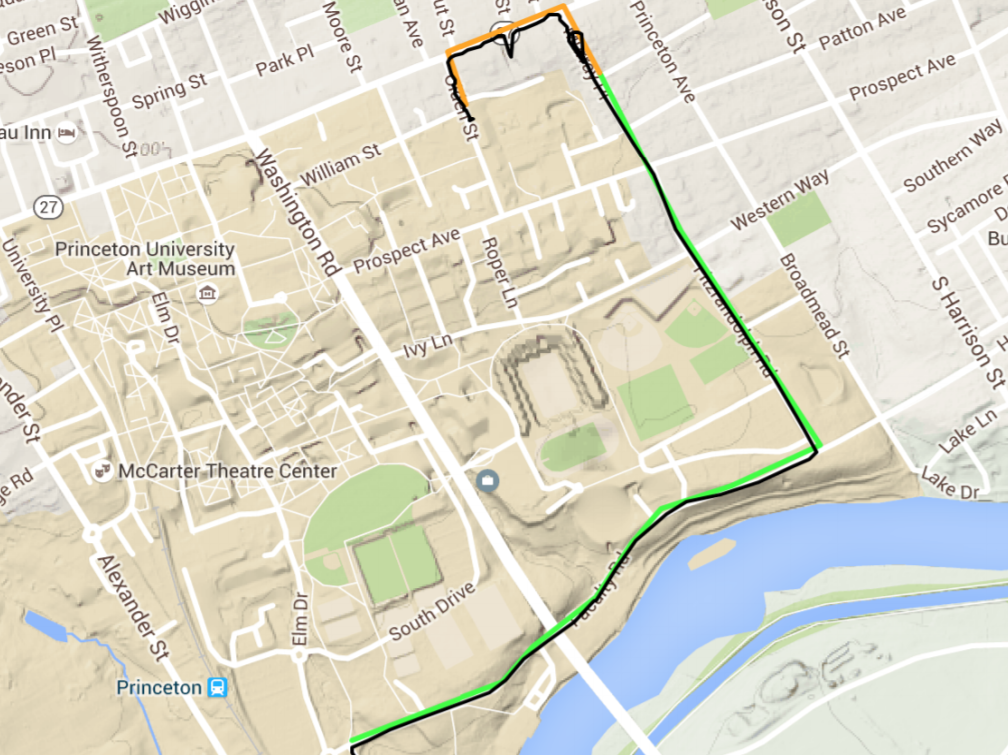

Pekerjaan beberapa sensor yang terkoordinasi dalam telepon pintar dan pembelajaran mesin akan membantu

melacak pergerakan pemilik perangkat ketika navigasi satelit dimatikan. Ilustrasi di bawah ini menunjukkan seberapa akurat rute ditentukan oleh metode yang diusulkan oleh tim peneliti dari Institute of Electrical and Electronics Engineers (IEEE). Hijau menunjukkan jalur yang telah dilalui pengguna dalam transportasi, oranye menunjukkan jarak yang ditempuh, dan hitam menunjukkan data GPS.

Aplikasi PinMe membandingkan informasi dari sensor dengan data terbuka. Pertama, exploit menerima informasi tentang alamat IP terakhir dari smartphone dan koneksi Wi-Fi untuk menentukan titik awal rute. Kemudian, dalam arah, kecepatan, dan frekuensi, pemberhentian mengenali perbedaan antara berjalan, mengendarai mobil dan angkutan umum, terbang di pesawat terbang. PinMe membandingkan data yang diterima dengan informasi dari sumber terbuka: dibutuhkan data navigasi dari OpenStreetMaps, peta ketinggian dari Google Maps, data rute dari jadwal penerbangan dan kereta api. Untuk memperjelas rute, aplikasi menggunakan layanan cuaca Saluran Cuaca: informasi akurat tentang suhu dan tekanan udara membantu untuk meratakan pengaruh kondisi cuaca pada informasi yang dikumpulkan oleh sensor.

Pada 2010, perusahaan telekomunikasi Jepang KDDI

menggunakan teknik serupa: accelerometer di smartphone digunakan untuk memantau karyawan. Data dari sensor memungkinkan untuk memahami apakah seseorang berjalan menaiki tangga atau di permukaan yang datar, apakah sampah mengguncang tempat sampah mereka atau lantai cuci. Pada 2015, para pakar dari Universitas Nanjing di China

menggunakan data dari accelerometer untuk memantau pergerakan orang di kereta bawah tanah.

Temukan pemilik smartphone dapat aplikasi yang menerima data pada status baterai. Aplikasi apa pun dapat menerima informasi tersebut, karena ini tidak memerlukan izin tambahan. Para ilmuwan dari Stanford dan para ahli dari perusahaan pertahanan Rafael, yang telah disebutkan di atas, telah

mengembangkan teknologi Power Spy.

Lokasi pengguna ditentukan dengan akurasi 90 persen karena analisis kecepatan debit baterai: ini adalah cara para ilmuwan menentukan jarak gadget dari repeater. Tetapi keakuratan tersebut hanya mungkin jika pengguna bukan yang pertama kali melewati rute ini.

Pada 2012, pusat penelitian militer AS di Indiana dan ilmuwan Universitas Indiana

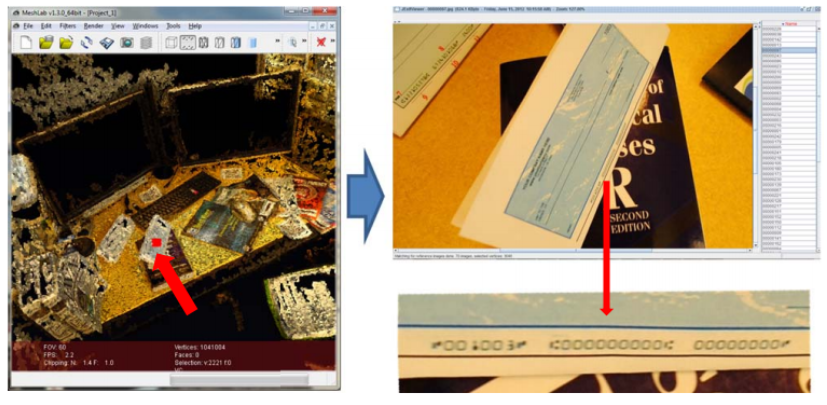

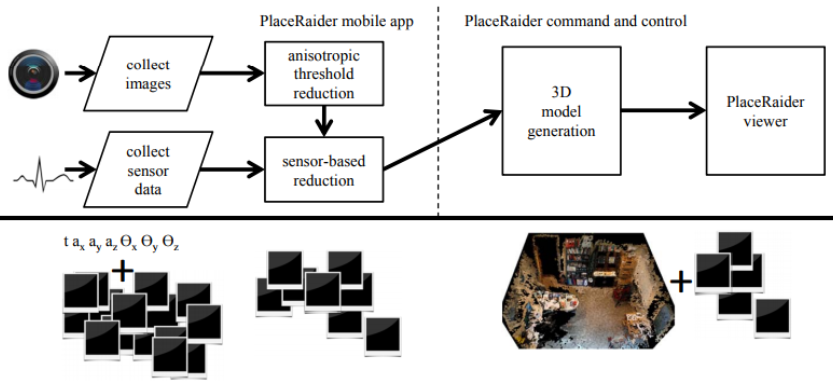

mengembangkan aplikasi PlaceRaider untuk smartphone Android 2.3, yang dapat merekonstruksi lingkungan pengguna dalam 3D.

Pengguna harus mengunduh aplikasi dengan kemampuan untuk mengambil foto dan memberinya izin untuk menggunakan kamera dan mengirimkannya. PlaceRaider, yang bekerja di latar belakang, mematikan suara rana agar tidak khawatir pengguna. Kemudian program mengambil foto secara acak, menyimpan informasi tentang waktu, tempat, dan orientasi smartphone. Setelah memfilter foto dan menghapus bingkai buruk yang dibuat, misalnya, di saku pengguna, aplikasi mengirimnya ke server, tempat model 3D ruangan dibuat.

Untuk menguji keefektifan ide ini, para ilmuwan memberikan ponsel "terinfeksi" kepada dua puluh sukarelawan yang tidak tahu tentang aplikasi tersebut, dan mengirimnya ke kantor dengan berbagai tugas sederhana. Pada tahap berikutnya, dua kelompok orang melihat hasilnya: satu foto individu, yang kedua - model 3D. Kedua kelompok mencari kode QR, cek, dokumen, dan kalender yang dapat digunakan penyerang untuk menentukan kapan korban tidak akan berada di tempat tertentu.

Aplikasi untuk "pengguna akhir", yaitu, dalam kasus terburuk, penjahat, dan dalam kasus kami, para ilmuwan, diizinkan untuk membawa bagian-bagian tertentu dari bingkai dalam tradisi film-film Hollywood terbaik. Dalam hal ini, orang yang membuka model 3D dapat mengklik pada titik tertentu, setelah itu aplikasi mencari foto yang lebih baik dari database, diambil lebih dekat ke tempat yang diinginkan. Gambar di bawah ini menunjukkan jumlah cek yang terletak di atas meja.

Semakin banyak kekuatan - semakin banyak tanggung jawab: perlu untuk mengingat pengembang smartphone dan aplikasi untuk mereka, yang hari ini menawarkan kemungkinan tak terbatas untuk meretas dompet pengguna, melacak pergerakan dan mengidentifikasi minat untuk penargetan iklan yang lebih akurat. Dalam kehidupan nyata, tentu saja, sebagian besar cendekiawan ini menarik bagi penulis naskah Black Mirror.

Peretas sejati secara berkala mengembangkan cara keren untuk mengambil uang dari populasi, tetapi mereka tidak menyadarinya dengan sangat baik. Sebagai contoh, pada bulan Februari 2018, mereka

dapat mengunduh penambang ke situs pemerintah di Inggris, AS dan Kanada, memaksa mereka untuk mendapatkan cryptocurrency selama empat jam. Alih-alih mendapatkan sejumlah besar informasi dari situs-situs ini dan menjualnya, mereka menghubungkan penambang dan menghasilkan $ 24. Namun, setelah klarifikasi keadaan dan uang ini, layanan penambangan tidak membayar mereka.