Artikel pertama saya tentang sumber ini dikhususkan untuk sesaat dalam sejarah kriptografi: dunia kerahasiaan memikat, menarik, penuh dengan rahasia dan misteri yang terbuka hanya dari waktu ke waktu; sandi, mesin kriptografi, dan jalinan nasib, peristiwa, insiden di leher "kerahasiaan".

Ada berbagai bentuk spionase. Ketika negara saling memata-matai, petugas intelijen biasanya berada dan bekerja di kedutaan negara yang bermusuhan, dilindungi oleh kekebalan diplomatik. Tetapi kadang-kadang seorang perwira intelijen menyerang wilayah musuh dengan nama palsu dengan legenda yang ditemukan, sendirian atau bahkan dengan keluarganya, spionase semacam itu ilegal.

Bahkan, pengumpulan informasi dari musuh jarang dilakukan oleh pengintai sendiri, tetapi ada beberapa agen yang memiliki akses ke informasi yang diperlukan. Dalam situasi ini, petugas intelijen menjadi sekadar "pengolah" (manajer kasus) dari informasi yang diterima dari agen. Agen potensial adalah orang-orang yang motifnya adalah salah satu atau kombinasi (kadang-kadang bersama-sama) dari faktor-faktor seperti "Uang", "Ego", "Ideologi", "Kompromi" (akronim MICE: Uang, Ideologi, Kompromi dan Ego, menurut satu dari teori motivasi untuk mata-mata).

Mengikuti urutan kronologis, kami mempertimbangkan sejarah kriptografi melalui prisma peristiwa, orang, dan peralatan yang diketahui.

John Walker / 1967-1985

Panglima Angkatan Laut, John Anthony Walker (28 Juli 1937 - 28 Agustus 2014), ketika bekerja di Angkatan Laut AS sebagai spesialis hubungan masyarakat, mulai memata-matai pihak Uni Soviet.

Lebih dari 17 tahun kerja sama dengan Soviet, ia mampu mentransfer ribuan dokumen rahasia kepada mereka, sehingga membahayakan mesin enkripsi AS seperti KL-7, KL-47 dan KW-7. Akibatnya, ini memungkinkan USSR untuk mendekripsi setidaknya satu juta dokumen rahasia. John diberi kamera Minox C sehingga ia bisa memotret dokumen rahasia dan bahan-bahan utama.

Minox-C

Minox-C adalah kamera sub-miniatur (untuk film 8 x 11 mm), yang merupakan penerus Minox B, dikembangkan di Jerman. Selama bertahun-tahun, kamera mini Minox telah terkenal di dunia mata-mata, hingga tahun 90-an ketika Perang Dingin berakhir. Minox-C mulai diproduksi dari tahun 1969 hingga 1978, digantikan oleh Minox LX yang lebih mini.

Kamera ini memiliki panjang 8 sentimeter, lebar 2,8 dan tebal hanya 1,5 sentimeter dan mudah pas di telapak tangan Anda. Ia memiliki lensa empat lensa, yang memungkinkan pemfokusan pada jarak dekat. Kamera Minox bagus untuk memotret dokumen, surat, halaman buku, dan amplop, tetapi sulit digunakan tanpa diketahui orang lain. Rana mengklik keras, kamera harus dipegang dengan dua tangan, dan dia membutuhkan pencahayaan yang baik - bukan kondisi terbaik untuk fotografi mata-mata

Sekilas, Minox C memiliki desain yang mirip dengan Minox B. Namun, ada beberapa perbedaan signifikan. Meteran pemaparan foto selenium Minox B diganti dengan photoresistor kadmium sulfida, yang ada di bagian kanan depan kamera (kotak kecil).

Selain itu, kamera sudah dengan rana elektronik, bukan yang mekanis. Untuk melakukan fungsi tutup / buka, diperlukan baterai, dipasang di kompartemen di sebelah kanan sensor cahaya. Hasilnya, dimensi kamera secara signifikan lebih besar dari Minox B.

Saat ditutup, dimensi kamera 120 x 27 x 15 mm, yang 2 cm lebih panjang dari Minox B. Dimensi ini memberi Minox C judul kamera sub-miniatur terbesar yang pernah dibuat oleh Minox. Namun demikian, ia memiliki kelebihan dibandingkan Minox B. Misalnya, ketika kamera dibuka dan ditutup, film hanya bergerak ketika foto benar-benar diambil, sedangkan di Minox B film bergerak setiap kali ditutup. Lensa Minox C memiliki aperture dengan nilai f / 3.5 tetap dan jarak pemfokusan 20 cm hingga tak terbatas. Mulai tahun 1969 dan berakhir pada 1978, 173.594 buah peralatan diproduksi.

Di sebelah kiri adalah disk untuk memilih fotosensitifitas film dengan skala sesuai standar DIN (dari 6 DIN ke 27 DIN). Tombol tengah digunakan untuk menyesuaikan kecepatan rana secara manual (1/15 dan 1/1000 detik). Minox C memiliki rana elektronik yang terhubung ke meteran pencahayaan di sebelah kiri. Mengatur sakelar rana ke A (secara otomatis) memungkinkan meteran eksposur untuk mengontrol waktu eksposur, yaitu, kecepatan rana.

Untuk menghindari kekaburan gerakan yang disebabkan oleh kecepatan rana lambat, kamera dilengkapi dengan perangkat "kontrol kecepatan". Dalam mode pencahayaan otomatis (A), ketika kecepatan rana di bawah 1/30 detik, LED (indikator kecepatan lambat) menyala.

Di sisi kanan kamera ada dial dengan dial untuk mengatur jarak (fokus). Karena Minox C adalah mata-mata dan harus pas dalam kepalan tangan, Minox C memiliki lensa makro yang fokus pada objek sedekat mungkin hingga 20 cm. Seperti Minox B, jendela bidik dan lensa terpisah beberapa sentimeter.

Proses penggantian kartrid film terlihat cukup sederhana. Pertama, perlu untuk memperpanjang kamera dengan cara biasa, seolah-olah untuk gambar, setelah menarik sedikit lebih banyak sampai lekukan terlihat, dorong reses dengan ibu jari, yang pada gilirannya akan membuka kunci kamera. Kemudian, buka tutup bodi kamera dan buka kaset film.

Jika ada film, kamera harus diputar terbalik sampai kartrid film jatuh. Sebuah film baru diambil dari wadah pelindung dan ditempatkan di dalam ruangan. Kamera sedang menutup.

Aksesoris:

Kembali ke Walker. Pada tahun 1955, ia mulai bertugas di Angkatan Laut AS, dimotivasi oleh faktor seperti "Uang", yang berhasil mendaftar sebagai mata-mata Soviet pada musim dingin 1967. Selama 17 tahun, hingga pensiun pada tahun 1983, John mentransmisikan informasi Soviet dengan kunci, bahan enkripsi untuk mesin kriptografi KL-47, KW-7 dan lainnya. Hadiah untuk layanan itu beberapa ribu dolar sebulan. Dia kemudian menjadi korup dengan bantuan Jerry Whitworth (perwira angkatan laut), sejak tahun 1973, bersama dengannya, kemudian pada tahun 1984, kakak lelakinya Arthur dan putranya Michael melayani demi "kebaikan" Uni Soviet. Itu semua berakhir konyol, Walker bertengkar karena penyalahgunaan alkohol dan kekerasan dan bubar. Walker tidak membayar tunjangan kepada istrinya dan Barbara menggugatnya, pada saat yang sama dan menyerahkan kegiatan bawah tanahnya kepada pihak berwenang. Walker memutuskan untuk bekerja dengan pihak berwenang, membuat kesepakatan dan mengaku bersalah. Menderita diabetes dan kanker tenggorokan, John Walker meninggal di penjara pada 28 Agustus 2014. Ngomong-ngomong, materi yang disediakan oleh John Walker dan kelompok spionase memungkinkan USSR untuk membuat analog

KL-7 .

Richard Osborne 1982-1983

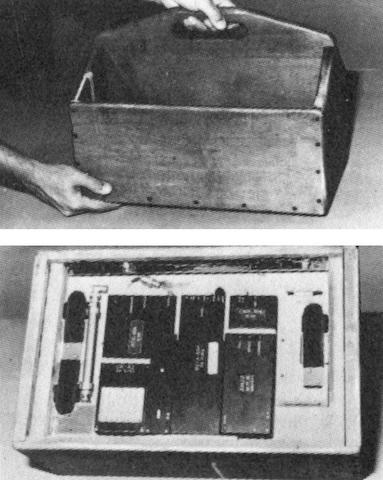

Pada 7 Maret 1983, Richard Osborne, yang baru saja diangkat sebagai sekretaris pertama kedutaan AS di Moskow, ditangkap oleh dinas rahasia Rusia KGB saat panas - ketika mengoperasikan satelit radar RS-804 yang kompleks di salah satu taman di Moskow.

Selama Perang Dingin, RS-804 digunakan oleh operasi AS di banyak negara yang dianggap memusuhi Amerika Serikat, seperti Kuba, Jerman Timur (DDR), Polandia, dan Uni Soviet (Uni Soviet). Namun, masalah dengan Uni Soviet adalah bahwa Moskow berada di batas wilayah jangkauan satelit MARISAT. Pada Juni 1981, tes menunjukkan bahwa RS-804 tidak dapat diandalkan dari Moskow. Kit dikembalikan ke AS.

Kit RS-804 diperbaiki oleh para ahli dari CIA, dua tahun kemudian dikembalikan ke stasiun Moskow untuk pengujian. Pada akhir tahun 1982, dinas rahasia Rusia KGB mulai memperhatikan intersepsi sinyal ke satelit AS MARISAT, yang, seperti yang diharapkan, datang dari taman dan hutan di Uni Soviet.

Sementara itu, Richard Osborne, seorang pria berusia 40 tahun, telah menjadi diplomat di Kedutaan Besar AS sejak Agustus 1982 dan tinggal di Moskow bersama istri dan dua putrinya, berusia 6 dan 8 tahun. Ia diangkat sebagai Sekretaris Pertama di Kementerian Ekonomi.

7 Maret 1983, Osborne akan menguji perangkat yang ditingkatkan, sambil berjalan di taman bersama keluarganya. Dia pergi ke tempat terbuka di Victory Park di Poklonnaya Hill dan memasang perangkat yang tersembunyi di dalam tasnya sehingga dia bisa "melihat" satelit. Kemudian Osborne memulai transfer.

Tentu saja, dia tidak tahu bahwa dia dan keluarganya sedang diawasi oleh KGB, Osbourne sudah dicurigai, dan segera setelah KGB menerima konfirmasi bahwa transmisi sinyal memang dari portofolionya, dia ditangkap. Secara kasar, Richard ketahuan. Dalam portofolionya ditemukan pemancar komunikasi satelit yang kompleks RS-804, disembunyikan di bawah double bottom. Perangkat disetel ke 311,15 MHz di pita UHF: saluran satelit MARISAT.

Dalam portofolio Osborne, catatan ditemukan ditulis pada kertas khusus yang larut dalam air. Bagi KGB, ini adalah bukti terbaru bahwa Osborne memang mata-mata, bukan diplomat. Setelah penangkapan, Osborne (yang memiliki kekebalan diplomatik) dibebaskan dan menyatakan persona non grata untuk "tindakan yang tidak sesuai dengan status diplomatik." Kemudian dia diusir ke luar Uni Soviet.

Di akhir musim gugur 1982, kontra intelijen Soviet di antara ribuan sinyal radio mengungkapkan transmisi terenkripsi dalam mode kecepatan tinggi, mengikuti dari wilayah Moskow ke Marisat-3 IZS. Pada awal 1983, sinyal radio seperti itu diulang dua kali. Kediaman CIA ini terus secara agresif memeriksa kondisi untuk lewatnya sinyal radio dari Moskow. Siaran konspiratorial keempat, yang dilakukan oleh Richard Osborne, Sekretaris Pertama Kedutaan Besar Amerika dari Moscow Filevsky Park, menjadi fatal bagi Central Intelligence Agency. Tidak juga membantu bahwa kediaman berencana untuk mempresentasikan perjalanannya ke taman sebagai jalan keluarga, atau bahwa radio disembunyikan di dalam tas belanja.

Radio miniatur RS-804 yang canggih dengan hati-hati diperiksa dan difoto oleh KGB, nama kode PHOBOS atau FOBOS (FOBOS), dan informasi itu dikirimkan ke layanan yang ramah di negara-negara seperti Kuba, Polandia dan Jerman Timur. KGB kemudian menyita beberapa perangkat seperti itu di Afghanistan pada tahun 1988.

RS-804 adalah desain modular, berkat itu dimungkinkan untuk menggunakan penerima radio atau modul-modulnya dalam berbagai konfigurasi dan bersembunyi tanpa masalah. Lebar modul "paling tebal" adalah 19 mm, yang ideal untuk melindungi perangkat di dalam koper atau di furnitur. Beberapa bagian digunakan dengan radio CDS-501 yang serupa.

Radio CDS-501

Radio CDS-501Modul Radio CDS-501

1. Transceiver RT-804

1. Transceiver RT-804Transceiver berbentuk L, ukuran 100 x 188 mm. Itu memiliki dua konektor untuk menghubungkan ke modul lain: satu untuk menghubungkan perangkat enkripsi CK-42 (2), dan yang kedua untuk menghubungkan ke baterai / catu daya / pengisi daya. Selain itu, konektor antena disediakan di bagian atas.

Pemancar bekerja di kisaran microwave 300 MHz, penguat RF dari pemancar memiliki 10 watt daya output. Itu cocok untuk digunakan dengan satelit Amerika MARISAT dan FLTSATCOM. Perangkat yang dicegat oleh KGB disetel ke 311,15 MHz; Stasiun bumi satelit MARISAT berpengaruh. Diketahui bahwa frekuensi FLTSATCOM (armada komunikasi satelit) berikut ini digunakan oleh CIA untuk mengirimkan data, semuanya dalam FM / data narrowband:

- 243.000 - 244.000 MHz

- 251.000 - 269.000 MHz

- 292.000 - 317.000 MHz

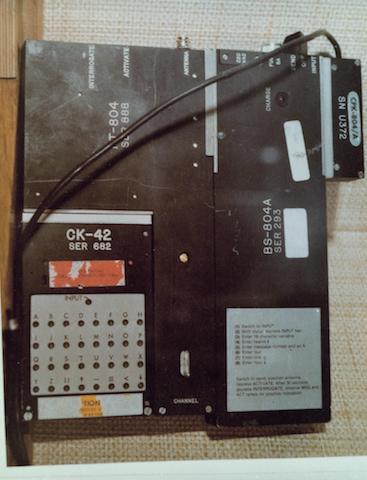

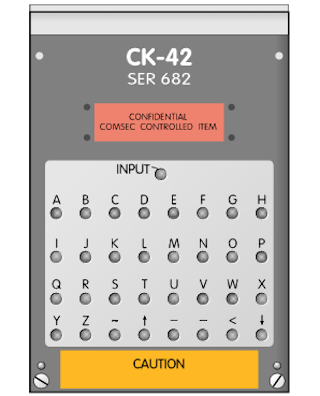

2. Perangkat Enkripsi CK-42

Modul crypto atau perangkat enkripsi adalah bagian terkecil dari kit. Dimensinya 100 x 68 x 18 mm, dan berat - hanya 160 gram. Itu terhubung ke transceiver berbentuk L, mudah terputus, yang memungkinkan memuat data dari luar. CK-42 ditetapkan sebagai “Item Terkendali COMSEC Rahasia”.

Pesan yang disimpan CK-42 dalam memori internal hingga 1579 karakter, dienkripsi dengan kunci enkripsi 19 karakter, kunci ini diberikan pada lembar terpisah. Kemungkinan besar, kunci baru digunakan untuk setiap pesan.

Pesan dimasukkan menggunakan keyboard kecil, 32 tombol yang terletak di 4 baris, 8 kolom, ditambah tombol INPUT terpisah di bagian atas. Karena ukuran perangkat yang kecil, itu perlu menggunakan stylus untuk memasukkan data. Pada beban maksimum, transmisi radio berlangsung dalam 20 detik.

Algoritma enkripsi yang digunakan oleh CK-42 saat ini tidak diketahui. Modul crypto ini digunakan sebagai bagian dari CDS-501, perangkat CIA untuk berkomunikasi dengan agen dalam jarak dekat.

Salah satu inovasi teknologi adalah perangkat elektronik miniatur SCRAC, yang pertama dari keluarga besar. Versi awal perangkat yang disebut "Buster" diberikan kepada Dmitry Polyakov, jenderal Intelejen Militer Soviet (GRU), yang dirinya menawarkan jasanya di New York dan menerima nama kode "Cylinder" dari FBI. CIA berharap perangkat baru itu akan memfasilitasi komunikasi Polyakov dengan mereka dan mencegahnya jatuh ke dalam bidang visi KGB. Itu adalah sistem komunikasi portabel yang terdiri dari dua BTS portabel, masing-masing seukuran kotak sepatu, dan peralatan untuk agen yang bisa disembunyikan di saku. Menggunakan keyboard kecil berukuran 4 sentimeter persegi, agen harus terlebih dahulu mengenkripsi teks dan kemudian memasukkan pesan digital ini. Segera setelah data diunggah - satu setengah ribu karakter ditempatkan di Buster - agen harus berada dalam radius 300 meter dari stasiun pangkalan dan tekan tombol kirim. Base station itu portabel, bisa dibiarkan dekat jendela atau di dalam mobil, agen hanya boleh diberitahu di mana ia berada.

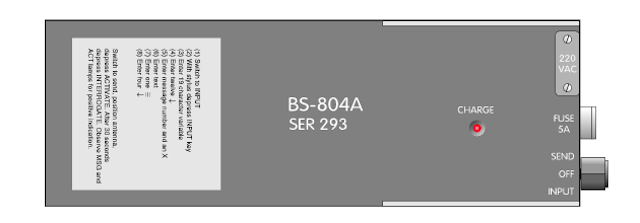

3. Catu daya BS-804A

Catu daya adalah bagian terbesar dari sistem, 69 x 180 mm. Ini termasuk satu set baterai NiCd, serta unit catu daya AC (PSU), yang juga digunakan sebagai pengisi daya. Sistem dapat beroperasi dengan daya baterai atau daya AC.

Catu daya terhubung ke transceiver melalui konektor di sudut kiri atas. Ada pemilih MODE: sakelar putar tiga posisi yang dapat diatur ke KIRIM, MATI atau INPUT. Di sudut kanan atas ada slot untuk remote control. Catu daya yang ditunjukkan pada gambar dikonfigurasikan untuk 220 V AC, ini ditandai dengan tanda kecil di tepi atas.

Di bagian atas catu daya adalah lampu CHARGE kecil yang menyala ketika terhubung ke jaringan AC (baterai NiCd sedang diisi). Instruksi manual adalah bukti dari kemudahan penggunaan perangkat.

4. Remote control CPK-804 / APerangkat remote control kecil terhubung ke jack di sudut kanan atas catu daya. Dengannya, sakelar aktivasi eksternal (kabel) terhubung ke perangkat.

Udara

Antena terpolarisasi melingkar adalah komponen perangkat terpanjang dan tertipis. Dimensinya adalah 310 x 310 mm.

ICF-2001D

ICF-2001D adalah penerima LW, MW, SW dan FM portabel, penerima portabel gelombang pendek terbaik yang pernah dibuat oleh perusahaan Jepang terkemuka Sony (1980). Meskipun itu adalah produk yang tersedia secara komersial, ia berhasil memainkan peran penting dalam spionase internasional.

Sony ICF-2001D

Sony ICF-2001DDimensi ICF-2001D - 29 x 16 x 5 cm, perangkat ini ditenagai oleh dua baterai AA dan tiga baterai tipe D. Di atas adalah antena teleskopik, di depan adalah indikator digital. ICF-2001 juga dapat ditenagai oleh adaptor DC 4,5 V eksternal (atau baterai). Sebagai alternatif, Anda bisa menggunakan adaptor 12 volt, yang memungkinkan Anda menggunakan radio di dalam mobil. Ada tiga versi dasar perangkat ini, selain setidaknya lima model untuk berbagai negara dengan frekuensi dan standar voltase yang berbeda. Perangkat ini sepenuhnya mencakup rentang LW dan MW di AM, serta VHF di FM (87-108 MHz). Tetapi "target" sebenarnya dari penerima radio ini adalah pita siaran HF. Perangkat radio seperti Sony ICF-2001D dan Grundig Satellit 2000 sangat populer di tahun 1980-an dan memungkinkan untuk mendengarkan siaran internasional.

Karena ukurannya yang relatif kompak, sensitivitas tinggi dan daya baterai, ICF-2001D digunakan sebagai alat untuk mata-mata Eropa Timur yang bekerja di negara-negara Eropa Barat selama Perang Dingin. Seringkali, agensi seperti KGB, GRU dan Stasi memberi uang mata-mata Barat mereka untuk membeli receiver seperti itu di toko-toko lokal.

Menggunakan penerima, mata-mata mendengarkan stasiun Eropa Timur yang beroperasi di kisaran gelombang pendek. Tersembunyi dalam angka, pesan rahasia, dan instruksi untuk mata-mata itu didekripsi menggunakan One-Time Pad. Segera setelah menguraikan pesan-pesan itu, dia dihancurkan - misinya dianggap terpenuhi. Pesan dikirim kembali ke pusat spionase melalui kurir, melalui "kotak surat mati" (cache dirancang untuk diam-diam mengirim pesan dari agen).

Contoh mencolok dari penggunaan ICF-2001D dalam spionase internasional adalah serangkaian kasus terhadap warga AS pada periode 2001 hingga 2009. Di rumah-rumah subjek yang memata-matai Amerika Serikat untuk Kuba, FBI menemukan Sony ICF-2010 (ICF-2001D versi AS).

Kasus pertama adalah kasus terhadap Ana Belen Montes (28 Februari 1957), yang bekerja untuk Badan Intelijen Militer AS (DIA) dan menjabat sebagai analis senior Kuba. Dari tahun 1985 hingga penangkapannya pada tahun 2001, ia memata-matai pihak Kuba, setelah berhasil mengirimkan banyak dokumentasi dan informasi militer rahasia kepada Kuba.

Sebelum ditangkap pada 21 September 2001, FBI menemukan bukti menggunakan One-Time Pade (OTP) pada laptop saat mencari di apartemen Ana. Penerima Sony ditemukan yang digunakan untuk menerima pesan One-Time Pade (OTP) dari stasiun Kuba yang disetel ke 7887 kHz. Ana menerima instruksi yang jelas dari Cuban Intelligence Service (CuIS) untuk memusnahkan data di laptopnya setelah digunakan - tetapi dia tidak berhasil melakukannya. Akibatnya, FBI berhasil mendapatkan pesan OTP.Penulis The Spying Art, Keith Melton, yang mempelajari sejarah intelijen di seluruh dunia, menulis bahwa ia menggunakan Sony ICF-2010 (setara dengan ICF-2001D di Amerika Serikat). Dalam dokumen terperinci pada 2010, peneliti Dirk Rymanants menjelaskan bagaimana FBI berhasil memecahkan sandi OTP yang tidak bisa dihancurkan karena kesalahan dalam prosedur Kuba. Setelah mengaku bersalah atas spionase, Montes dijatuhi hukuman pada Oktober 2002 hingga 25 tahun penjara tanpa kemungkinan pembebasan bersyarat.Kegagalan komunikasi, meretas sistem sempurna agen mata-mata Kuba

Amerika Serikat adalah target eksternal utama untuk Cuban Intelligence Service (CuIS). Oleh karena itu, tidak mengherankan bahwa karyawan dan agen CuIS yang direkrut dan dikendalikan oleh CuIS di Amerika Serikat adalah target penting dari upaya kontra intelijen oleh FBI. Dalam beberapa tahun terakhir, FBI telah menemukan beberapa operasi penting. Tautan dalam kasus-kasus ini adalah fakta tepatnya bagaimana agen menerima pesan operasional mereka. Dan mengapa, meskipun Kuba menggunakan sistem kriptografi yang tidak dapat dihancurkan, FBI berhasil mendekripsi beberapa pesan operasional ini, dan kemudian memberikan bukti di pengadilan.Kesalahan dalam proses pengiriman pesan CuIS adalah apa yang berkontribusi pada penuntutan, penangkapan, dan hukuman terhadap agen klandestin.Jadi Ana Belen Montes (dan beberapa agen) dituduh oleh jaksa federal, kasusnya berbunyi: "Montes berkomunikasi dengan badan intelijen Kuba menggunakan pesan terenkripsi dan instruksi yang dia terima dari Kuba, dan transmisi menggunakan jangkauan gelombang pendek."Meskipun metode umum digunakan untuk mendapatkan pesan dan instruksi cepat dari agen CuIS, itu bukan alasan yang mengarah pada investigasi, pengawasan, dan, pada akhirnya, penangkapan mata-mata. Itu kesalahan selama operasi yang memainkan peran menentukan dalam masalah ini. Dengan demikian, sistem kriptografi, yang dianggap sepenuhnya aman, muncul sebagai "penuduh" dan memberikan bukti spionase. Mata-mata itu sendiri bukanlah orang-orang bodoh, bahkan para intelektual terpelajar. Jadi bagaimana sistem yang sempurna ini bekerja dan apa yang menyebabkan kegagalannya?Metode yang biasa digunakan oleh CuIS untuk berkomunikasi dengan agennya di Amerika Serikat adalah dengan mengirimkan pesan terenkripsi menggunakan pemancar gelombang pendek yang kuat yang berlokasi di Kuba. Pesan adalah serangkaian angka yang ditentukan oleh suara atau menggunakan kode Morse.Ana Belén Montes 1985-2001

Analis senior Kuba Ana Belen Montes (28 Februari 1957) bekerja selama 16 tahun di US Intelligence Agency (DIA) ketika dia ditangkap pada tahun 2001 atas dugaan spionase untuk Kuba. Dalam barang-barangnya, FBI menemukan penerima Sony ICF-2001D, laptop Toshiba, dan bukti sandi OTP. Ana Belen Montes belajar di University of Virginia, menerima gelar dalam hubungan internasional, dan menyelesaikan gelar master di Universitas Johns Hopkins. Pada tahun 1985, ia mulai bekerja di Departemen Kehakiman di Washington. Pendapat dan pernyataan jujurnya tentang kebijakan AS tentang negara-negara Amerika Latin menarik perhatian para pejabat Kuba. Montes segera direkrut oleh CuIS. Pada tahun 1985, Montes melamar posisi dengan Badan Intelijen (DIA). Selama bertahun-tahun dia adalah seorang analis terkemuka tentang masalah Kuba,memiliki akses ke informasi rahasia.Pada tahun 1996, salah satu karyawan mengatakan kepada dinas keamanan bahwa, menurut pendapatnya, Montes dapat dihubungkan dengan intelijen Kuba. Kasus ini tidak lebih jauh dari "pengaduan", namun, empat tahun kemudian, FBI mulai mencari agen Kuba di Washington, pejabat yang sama menghubungi FBI dan ... penyelidikan dimulai.Pada tahun yang sama, Ana menerima instruksi dari CuIS untuk membeli laptop, dengannya dia menerima disket komputer untuk memecahkan kode pesan radio dan surat dari CuIS. Radio gelombang pendek digunakan untuk mendengarkan pesan yang disiarkan di stasiun Atencion Kuba. Jumlah angka yang ditransmisikan didekripsi di komputernya menjadi teks yang dapat dibaca menggunakan disket dari CuIS. Setiap pesan radio terdiri dari 150 grup, masing-masing lima digit, ini adalah format "Atencion" yang khas.Montes juga menerima floppy disk untuk mengenkripsi pesan yang diterima dan informasi rahasia. Dia menyimpan pesan terenkripsi pada disket lain, dan kemudian mengirimkannya sendiri (atau melalui orang lain) ke "panduan" nya. Dia diinstruksikan untuk menggunakan program WIPE (penghapusan file aman) setiap kali dia mendekripsi atau mengenkripsi sesuatu di laptopnya. Untuk mengatur pertemuan "pertukaran disket", ia memanggil pager menggunakan kartu telepon (kode pager yang telah ditentukan sebelumnya digunakan untuk mengirim pesan tertentu).FBI berhasil mengumpulkan cukup bukti terhadap Ana. Selama pencarian di apartemen Montes, sebuah laptop ditemukan, dan hard drive-nya disalin. Selama analisis salinan hard disk, sebagian besar informasi yang dihapus telah dipulihkan. FBI menemukan fragmen instruksi tentang cara menerima pesan terenkripsi. Menjadi jelas bahwa Montes menerima pesan dan mendekripsi mereka di komputernya.

Analis senior Kuba Ana Belen Montes (28 Februari 1957) bekerja selama 16 tahun di US Intelligence Agency (DIA) ketika dia ditangkap pada tahun 2001 atas dugaan spionase untuk Kuba. Dalam barang-barangnya, FBI menemukan penerima Sony ICF-2001D, laptop Toshiba, dan bukti sandi OTP. Ana Belen Montes belajar di University of Virginia, menerima gelar dalam hubungan internasional, dan menyelesaikan gelar master di Universitas Johns Hopkins. Pada tahun 1985, ia mulai bekerja di Departemen Kehakiman di Washington. Pendapat dan pernyataan jujurnya tentang kebijakan AS tentang negara-negara Amerika Latin menarik perhatian para pejabat Kuba. Montes segera direkrut oleh CuIS. Pada tahun 1985, Montes melamar posisi dengan Badan Intelijen (DIA). Selama bertahun-tahun dia adalah seorang analis terkemuka tentang masalah Kuba,memiliki akses ke informasi rahasia.Pada tahun 1996, salah satu karyawan mengatakan kepada dinas keamanan bahwa, menurut pendapatnya, Montes dapat dihubungkan dengan intelijen Kuba. Kasus ini tidak lebih jauh dari "pengaduan", namun, empat tahun kemudian, FBI mulai mencari agen Kuba di Washington, pejabat yang sama menghubungi FBI dan ... penyelidikan dimulai.Pada tahun yang sama, Ana menerima instruksi dari CuIS untuk membeli laptop, dengannya dia menerima disket komputer untuk memecahkan kode pesan radio dan surat dari CuIS. Radio gelombang pendek digunakan untuk mendengarkan pesan yang disiarkan di stasiun Atencion Kuba. Jumlah angka yang ditransmisikan didekripsi di komputernya menjadi teks yang dapat dibaca menggunakan disket dari CuIS. Setiap pesan radio terdiri dari 150 grup, masing-masing lima digit, ini adalah format "Atencion" yang khas.Montes juga menerima floppy disk untuk mengenkripsi pesan yang diterima dan informasi rahasia. Dia menyimpan pesan terenkripsi pada disket lain, dan kemudian mengirimkannya sendiri (atau melalui orang lain) ke "panduan" nya. Dia diinstruksikan untuk menggunakan program WIPE (penghapusan file aman) setiap kali dia mendekripsi atau mengenkripsi sesuatu di laptopnya. Untuk mengatur pertemuan "pertukaran disket", ia memanggil pager menggunakan kartu telepon (kode pager yang telah ditentukan sebelumnya digunakan untuk mengirim pesan tertentu).FBI berhasil mengumpulkan cukup bukti terhadap Ana. Selama pencarian di apartemen Montes, sebuah laptop ditemukan, dan hard drive-nya disalin. Selama analisis salinan hard disk, sebagian besar informasi yang dihapus telah dipulihkan. FBI menemukan fragmen instruksi tentang cara menerima pesan terenkripsi. Menjadi jelas bahwa Montes menerima pesan dan mendekripsi mereka di komputernya.Kenyamanan dan kecepatan vs keamanan.

Tapi apa yang salah? Menggunakan komputer sebagai agen komunikasi adalah kesalahan besar pertama yang dilakukan oleh CuIS. Tidak ada komputer yang 100% terlindungi, karena informasi sering disimpan dalam file sementara atau swap. Data tetap ada di hard drive, bahkan setelah penghapusan. Meskipun instruksi dari CuIS menunjukkan bahwa penggunaan program WIPE adalah wajib, Ana tampaknya tidak memulai program secara terus-menerus atau pada titik tertentu program tersebut tidak berfungsi dengan benar. Seseorang tidak bisa menyebutnya kesalahan agen, melainkan kesalahan proses CuIS. Memberikan tingkat tindakan pencegahan tertinggi, daripada mengandalkan kepatuhan ketat pada prosedur keamanan oleh agen, adalah tugas langsung CuIS. Selain itu, menggunakan komputer untuk keperluan mata-mata-bawah sudah merupakan ide yang buruk. Dan bahkan jika agen sepenuhnya "membersihkan" komputernya,Anda mungkin lupa untuk menghapus informasi sepenuhnya pada floppy disk atau flash drive.Analisis lebih lanjut mengungkapkan kesalahan CuIS kedua. Hard drive berisi data yang terdiri dari 150 grup dengan masing-masing 5 digit. Pesan yang dicegat dalam struktur yang sama sudah disimpan di arsip FBI, sehingga tidak sulit untuk menentukan bahwa informasi ini berasal dari stasiun Atencion Kuba.Tidak jelas mengapa CuIS memberikan preferensi untuk "perangkat lunak" daripada sistem enkripsi manual yang paling dapat diandalkan. Proses pemrosesan data "manual" selama bertahun-tahun telah membuktikan keunggulan bantalan sekali pakai - kemudahan dan keamanan penghancuran (misalnya, pembakaran) bukti, tanpa jejak. Dengan media digital, prosesnya jauh lebih rumit. Dan proses dekripsi manual sangat mudah dipelajari dan digunakan. Untuk mendekripsi pesan yang terdiri dari 150 grup, perlu waktu tidak lebih dari 30-40 menit.Kasus Ana Belen dengan jelas menunjukkan bagaimana Anda dapat mengubah skema enkripsi yang sepenuhnya aman menggunakan pensil dan kertas menjadi aplikasi komputer yang tidak aman. Tentu saja, intelijen Kuba tidak cukup menyadari fakta bahwa transisi dari enkripsi manual ke perangkat lunak memerlukan solusi dari banyak masalah baru untuk memastikan keamanan lengkap dari metode ini. Ini adalah contoh nyata dari koneksi yang tidak layak dari metode yang tidak dapat dihancurkan dan aplikasi yang tidak aman pada PC.Di bagian 1 artikel, sumber-sumber seperti Museum Crypto , Ram Krasilnikov “Ghosts in Tuxedos. Lubyanka melawan mata-mata diplomatik Amerika. ", Andrei Troitsky" The Sign of the Spy. "Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami buat untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (pilihan tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4 RAM).

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV dari $ 249 di Belanda dan Amerika Serikat! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?