Beberapa minggu sebelum forum

Positive Hack Days , kontes Competitive Intelligence tradisional diadakan. Tahun ini, kami mengandalkan

audit keamanan dan ancaman cyber ICO , di mana kami harus menganalisis seluruh infrastruktur eksternal, termasuk tim penyelenggara, pengembang, dan konsultan, untuk mengurangi risiko. Kami menciptakan kompetisi kami berdasarkan proyek nyata.

Semua tugas berpusat di sekitar perusahaan crowdsale fiksi kecil Notsopositive, yang merupakan ICO khas dengan sejumlah kecil karyawan. Selama kontes, peserta belajar banyak informasi tersembunyi tentang pendiri dan karyawan perusahaan, tentang kerabat dan teman mereka. Pertama-tama, para peserta diharuskan memiliki sejumlah besar layanan online dan jejaring sosial di gudang senjata mereka, untuk mengetahui spesifikasi mereka dan dapat menggunakannya. Selain itu, perlu untuk beroperasi dengan informasi yang tersedia sedemikian rupa untuk menemukan data yang diperlukan tentang orang dan menggunakannya untuk mendapatkan yang baru.

Tugas-tugas dibagikan sedemikian rupa sehingga baik veteran maupun pemula tidak bosan dan semua orang pergi dengan setidaknya satu bendera. Banyak tugas membentuk urutan yang aneh dan berkembang menjadi keseluruhan alur. Ada juga tugas-tugas yang nonlinier, sehingga para peserta harus menyimpan informasi tentang setiap langkah yang diambil.

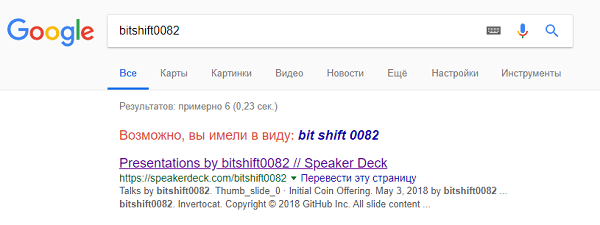

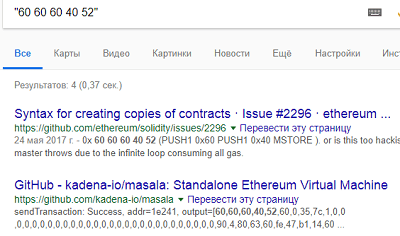

Untuk menyelesaikan tugas pengantar pertama, di mana sisanya dimulai, Anda harus menggunakan Google:

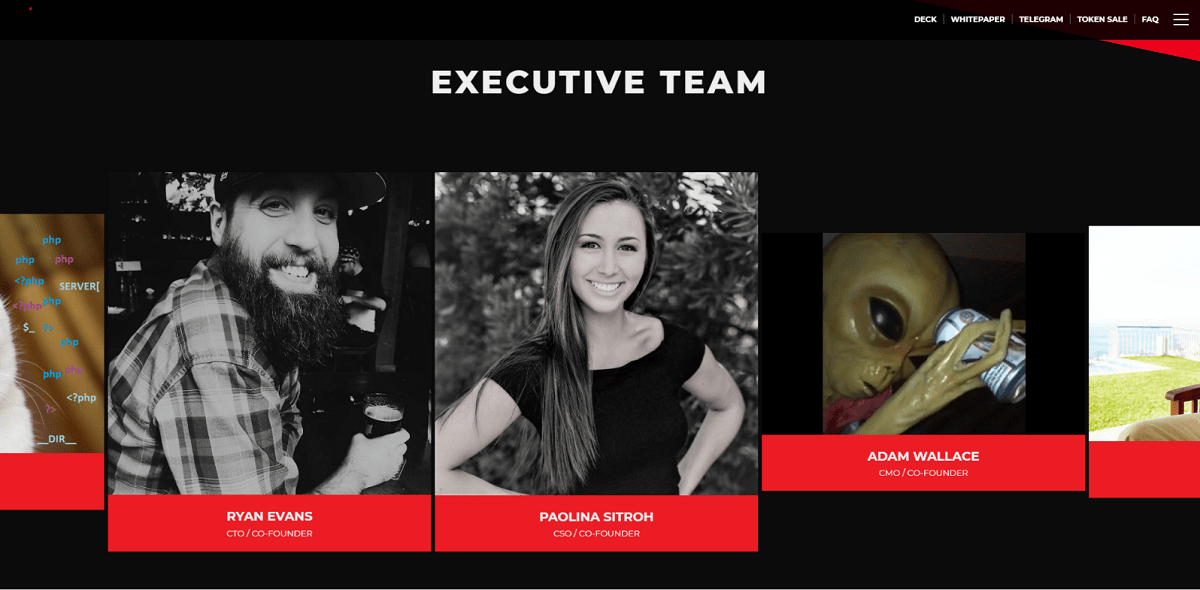

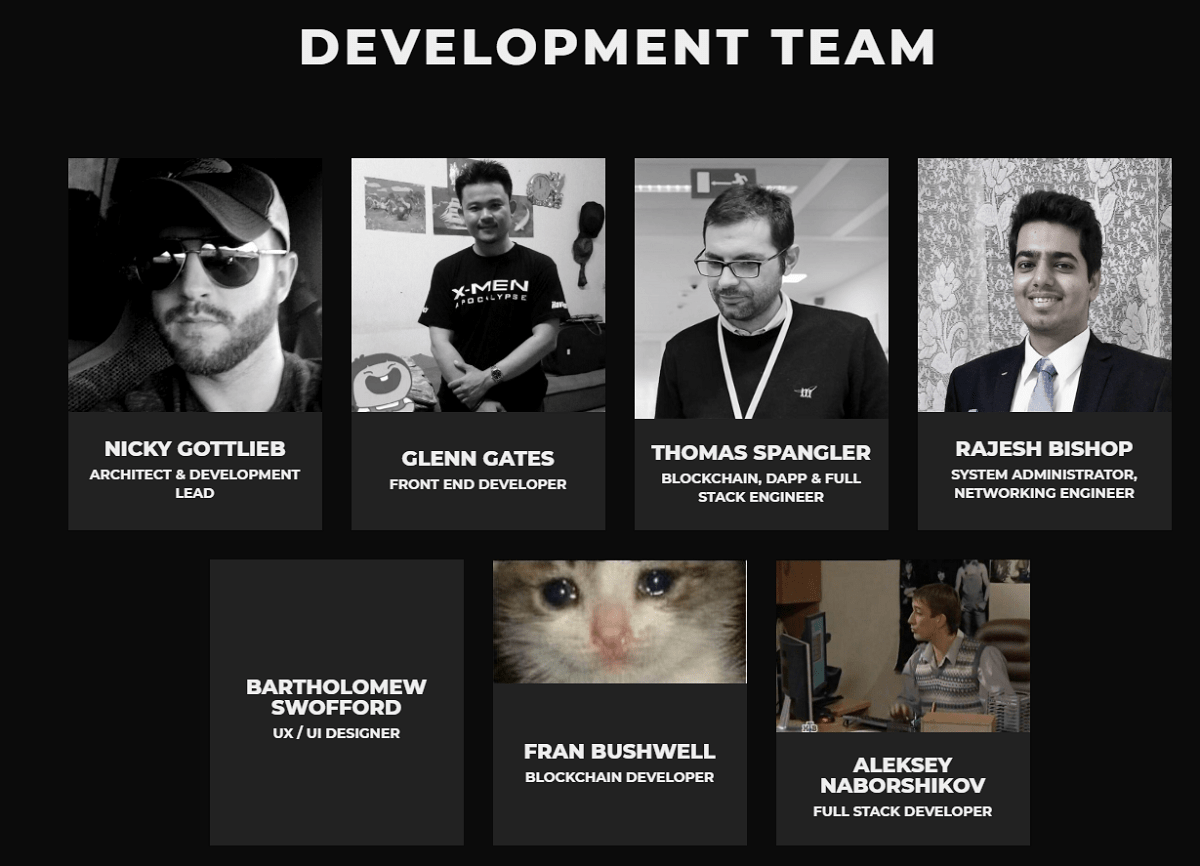

Semua tugas dibangun di sekitar delapan karyawan proyek Notsopositive dari Tim Eksekutif dan Tim Pengembangan.

Dengan mempelajari situs dengan cermat, para peserta menemukan berbagai "titik masuk" yang mengarah ke solusi. Mari kita membahas setiap tugas dengan lebih detail.

Adam Wallace, CMO

Pertanyaan di utas Adam Wallace:

- Nama pengguna Adam Wallace?

- Apa yang membuat putra Adam alergi?

- Berapa nomor rumah Adam?

- Di mana putra Adam belajar?

- Nama bilah favorit CMO?

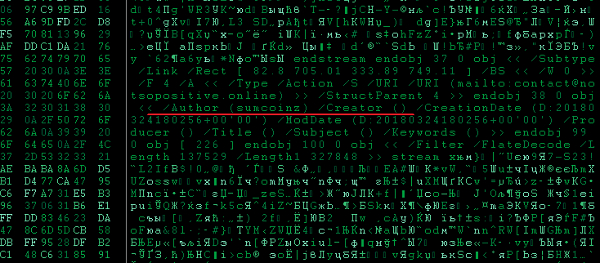

Jadi, setelah menemukan situs web whitepaper, Anda harus mengunggah PDF ke layanan daring apa pun untuk membaca data META (misalnya,

PDFCandy ) atau membukanya di Word, tempat Anda dapat menemukan julukan CMO, yang juga dikenal sebagai Adam Wallace, sumcoinz.

Pecinta melakukan segalanya dengan tangan mereka dapat membuka PDF di editor HEX favorit mereka dan mendapatkan nama panggilan Adam sendiri.

Selanjutnya, untuk melanjutkan rantai, perlu menemukan server FTP menggunakan

Pemindai Subdomain Knock , dan untuk tujuan ini,

utilitas dnsmap ,

sublist3r ,

sublazerwlst juga dapat digunakan.

Ada cara lain: untuk mengetahui alamat IP asli dari situs notsopositive.online, tersembunyi di balik CloudFlare, dan memindai seluruh subnet untuk mencari port ke-21. Pendekatan untuk menyelesaikan tugas ini bersifat individual dan tergantung pada pengalaman dan keterampilan masing-masing peserta.

Alamat IP yang diterima dari server FTP dan login sudah cukup untuk menyerang tebak kata sandi. Untuk melakukan ini, Anda harus menggunakan utilitas legendaris

THC-Hydra . Kedengarannya sederhana, tetapi para peserta harus menggunakan seluruh kamus nama panggilan yang ditemukan dari penyelenggara ICO. Omong-omong, di log FTP kami juga melihat upaya untuk menyerang pengguna root, admin, administrator.

Setelah mempelajari login Adam (sumcoinz), perlu memilah kata sandi menurut

kamus paling terkenal di antara CTF-schiki.

Selama kontes, beberapa peserta memiliki masalah koneksi ke FTP karena jumlah klien yang terbatas, tetapi kesalahan konfigurasi kemudian diperbaiki. Kami mengubah kata sandi server FTP menjadi yang lebih sederhana untuk mempermudah dan mempercepat penyelesaian tugas para peserta.

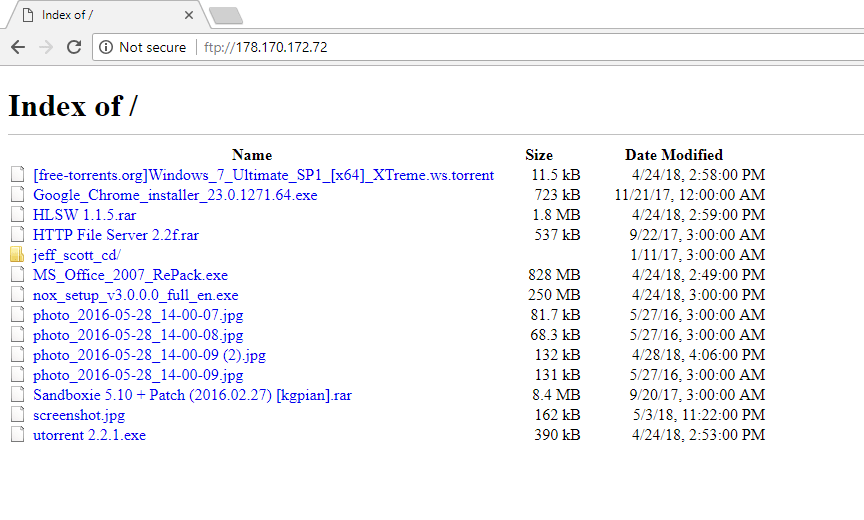

Serangan biasanya hanya membutuhkan beberapa detik. Selanjutnya, Anda harus pergi ke FTP dengan cara apa pun yang mudah dan menemukan file sampah khas server pribadi.

Selain perangkat lunak, ada foto-foto menarik yang berisi beberapa bendera sekaligus.

Tulisan tangan Adam yang kikuk menunjukkan nama, tempat belajar, alamat sekolah, dan alamat rumah putranya! Bendera lainnya adalah alergen putra Adam. Di server yang sama, Anda dapat menemukan file menarik bernama screenshot.jpg:

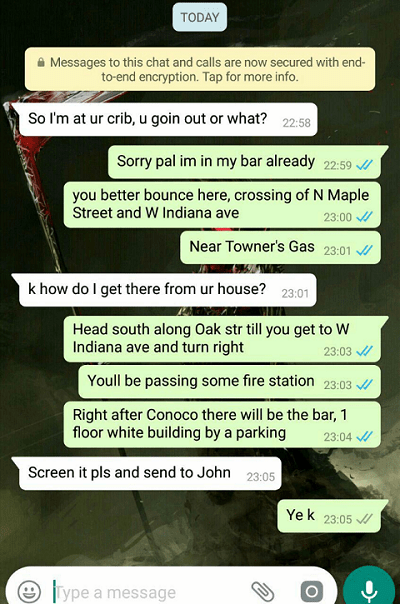

Tangkapan layar dari WhatsApp adalah korespondensi, mungkin oleh Adam dan temannya. Dalam sebuah pesan, teman Adam mengetahui tentang lokasi bar di mana, pada saat komunikasi mereka, Adam menghabiskan waktu. Menggunakan layanan apa pun dengan peta kota Spokane, peserta dapat "melewati" rute yang dijelaskan dan menemukan bar CMO Notsopositive yang sangat favorit yang disebut "7th Rail".

Pada saat penyelesaian kompetisi, hanya 20 peserta berhasil menyelesaikan semua tugas dari alur cerita Adam Wallace dan mencapai tahap yang dijelaskan.

Ryan Evans, CTO

Pertanyaan ke cabang Ryan Evans:

- Nama pengguna Github?

- Alamat email perusahaan?

- Alamat email istri Ryan?

- Nama pengguna istri Ryan?

- Resor istri Ryan?

- Nama keluarga istri Ryan?

- Tempat kerja istri Ryan (nama perusahaan)?

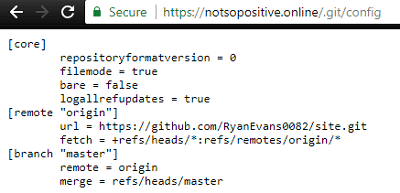

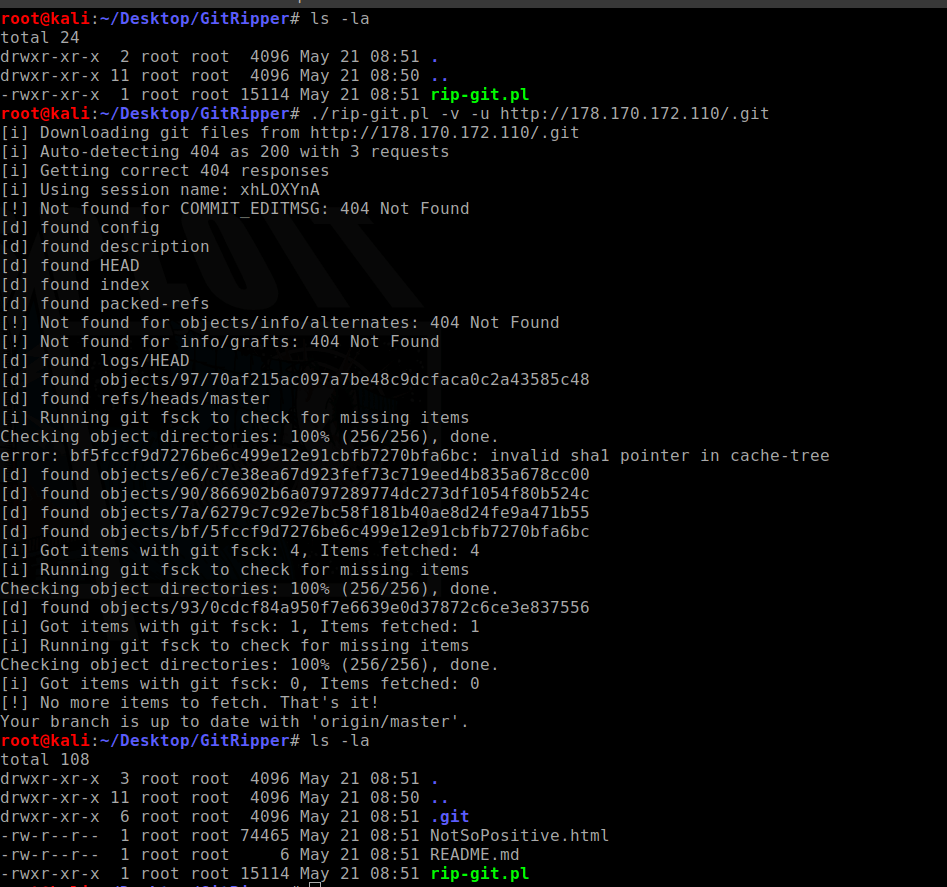

Ryan Evans - Direktur Teknis proyek ICO. Menggunakan utilitas untuk mencari direktori dan file, misalnya

dirb atau kamus

fuzz.txt , di root situs web notsopositive.online Anda bisa menemukan direktori .git, dari mana Anda bisa mendapatkan semua sumber dari repositori. Berikutnya - diperlukan untuk mendapatkan sumber menggunakan metode

ini , menggunakan

GitRipper , menunjukkan alamat IP asli situs sebagai target, dan mengekstrak file konfigurasi sistem kontrol versi Git. Dimungkinkan untuk mendapatkan /.git/config menggunakan browser biasa.

Di file konfigurasi, ada tautan ke akun GitHub Ryan (

github.com/ryanevans0082 ), tempat Anda dapat menemukan akun Jabber-nya:

Tidak ada gunanya menulis di sana, tetapi mencari dengan Google adalah ide yang bagus. Bendera pertama telah dilewati, maka Anda harus menemukan akun Speaker Deck dan satu-satunya presentasi Penawaran Koin Awal yang diunggah di hasil pencarian Google.

Para peserta, yang berlinangan air mata karena menonton presentasi, menerima hadiah - email perusahaan Ryan diterbitkan pada slide terakhir.

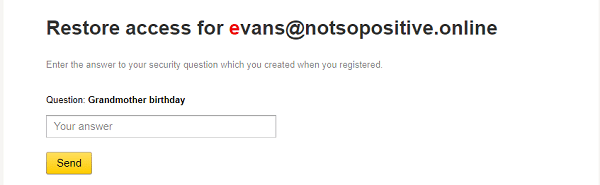

Tidak ada gunanya memilah kata sandi email, tetapi dimungkinkan untuk memulihkannya pada masalah rahasia:

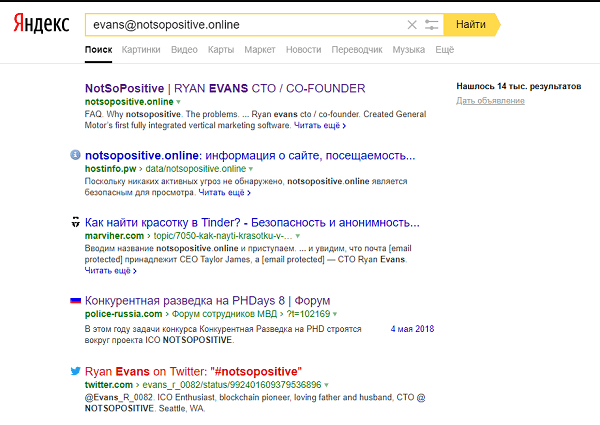

Nenek, ya :) Pertanyaannya bukan yang paling dapat diandalkan. Pada proyek nyata, kami sering bertemu dengan yang serupa. Jawaban atas pertanyaan-pertanyaan ini, sebagai suatu peraturan, dapat ditemukan di jejaring sosial - di Odnoklassniki, VKontakte, dan Twitter. Langkah selanjutnya adalah mencari akun:

Jenggot yang dikenalnya muncul di Twitter untuk Ryan Evans. Omong-omong, Anda juga bisa menemukan akun menggunakan Yandex.

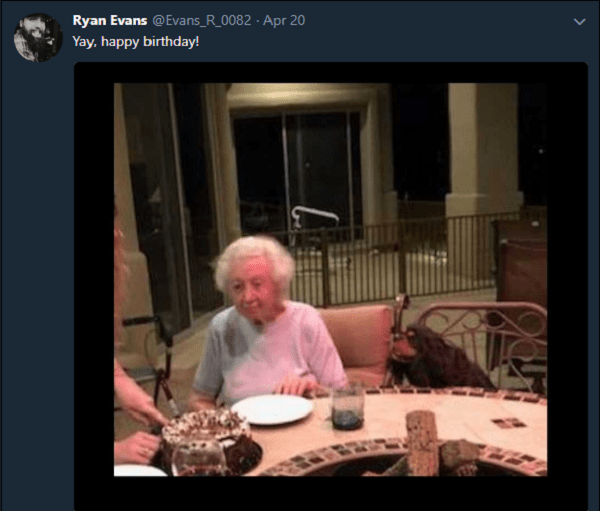

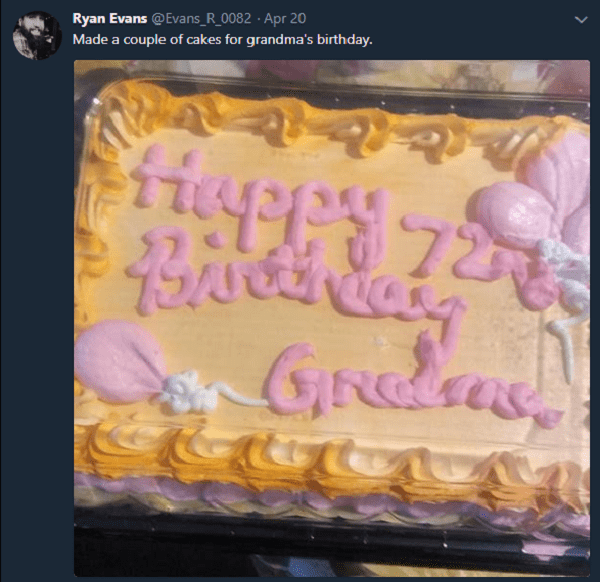

Di Twitter, ada yang menyebutkan ulang tahun neneknya - 20 April.

Usia persis nenek bisa dihitung dengan angka yang ditulis oleh krim pada kue.

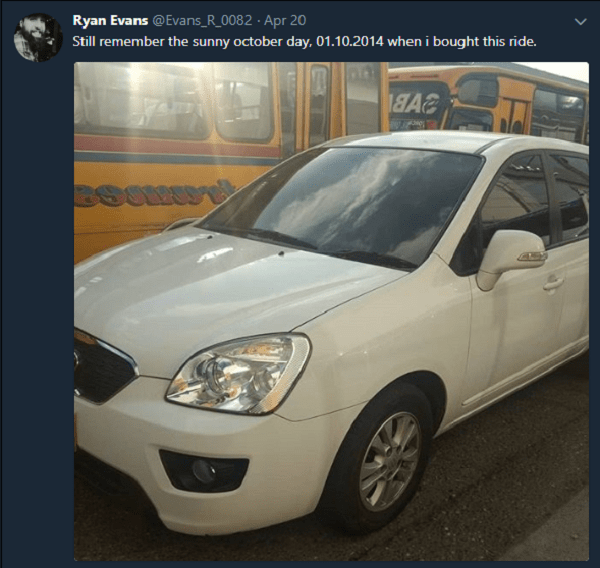

Sedikit aritmatika, dan sekarang kami menemukan tanggal lahir yang tepat - 20 April 1946. Sebuah pertanyaan masuk akal segera muncul - dalam format apa Ryan bisa menuliskan tanggalnya? Anda dapat mengetahuinya dengan menggulir di Twitter: ada posting tentang mobil, abu-abu Kia Carens, dibeli pada 1 Oktober 2014. Tanggal dalam format dd.mm.yyyy. Mungkin Ryan menulis jawaban untuk pertanyaan keamanan dalam format yang sama.

Tidak semua pecinta OSINT ternyata adalah penggemar mobil pada saat yang sama, sehingga beberapa peserta memiliki masalah dalam menentukan merek dan model mobil Adam. Dalam kasus-kasus ketika pencarian gambar di Google atau pengalaman berkendara tidak membantu, Yandex mungkin datang untuk menyelamatkan. Dia menunjuk merek dan model Kia Carens.

Bendera model mobil CTO berlalu. Selanjutnya, perlu mengganti tanggal lahir nenek dalam format yang benar (20/20/1946) sebagai jawaban untuk pertanyaan rahasia "Yandex.Mail".

Setelah itu, ada kemungkinan untuk mengatur kata sandi baru (peserta berikutnya tetap mengubahnya) dan sekarang kami masuk ke kotak surat Ryan. Dalam pesan yang dikirim ada surat kepada istrinya di mana peserta dapat menemukan emailnya

evansmegan02282@yahoo.com .

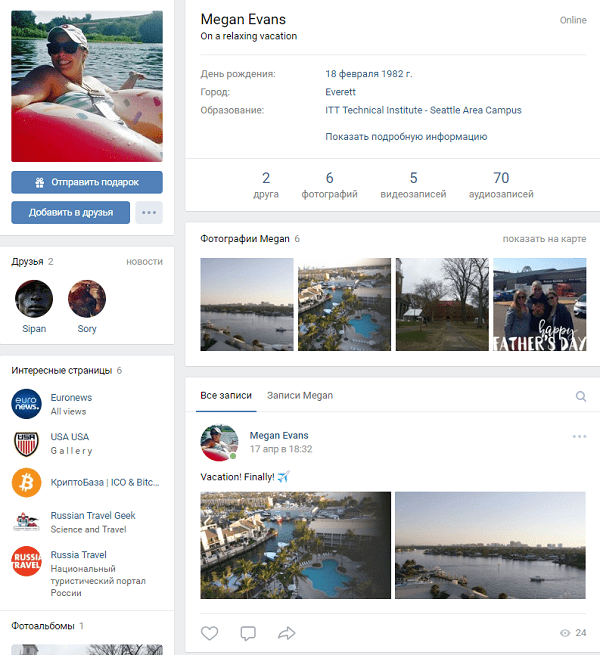

Dari alamat itu tidak sulit untuk menghitung nama - Megan, dan pencarian di jejaring sosial mengembalikan halaman VK:

Anda juga dapat menemukan Megan di VK melalui formulir pemulihan kata sandi. Untuk melakukan ini, Anda perlu meminta pemulihan kata sandi, tentukan email dan nama Evans:

Halaman ini memiliki banyak informasi:

- kampung halaman

- Universitas

- tempat kerja (dalam langganan),

- tempat liburan (tag GPS dalam foto EXIF),

- beberapa foto untuk menentukan penampilan,

- perkiraan minat.

- Beberapa bendera tentang Megan diserahkan sekaligus.

Mengingat semua hal baru tentang Megan, peserta mungkin berpikir: "Mengapa Megan tidak membalas foto dengan kucing dalam korespondensi email?". Memang, ada sesuatu yang najis di sini.

Hanya sedikit orang yang menemukan cara untuk melanjutkan solusi, tetapi siapa yang dapat menebaknya - masuk ke 10 peserta teratas.

Jadi, instal Tinder dan tiru geolokasi menggunakan aplikasi seperti

GPS Palsu - atau gunakan Tinder di Bluestacks, di mana fungsi yang serupa ada di luar kotak.

Tempat peristirahatan Megan (Miami, Florida) ditemukan berdasarkan geometri dalam foto-fotonya dari halaman VK. Menggunakan GPS Palsu, Anda harus "terbang" ke Miami, Florida, mengatur target audiens ke parameter Megan (Anda sudah tahu umur dan lokasi yang tepat dari profil VK) dan menggesek gadis-gadis. Setelah 5-10 wanita cantik, "satu-satunya" Megan Evans ditemukan. Tetapi nama dan nama keluarganya di Tinder ternyata berbeda, tetapi foto-foto dari VKontakte membantu memastikan bahwa itu adalah dia.

Untuk memastikan bahwa ini bukan kesalahan, tetapi Megan yang kami butuhkan, perlu memverifikasi tempat studi dan kota asal yang secara otomatis diimpor dari Facebook saat menghubungkan akun. Bendera tempat kerja istri CTO berlalu.

Selanjutnya, pencarian berlanjut pada identitas "bayangan" kedua Megan. Fitur Tinder - tempat kerja diganti secara otomatis dari profil Facebook. Karena itu, Anda dapat langsung membuka Facebook untuk menemukan halaman Scamsopositive.

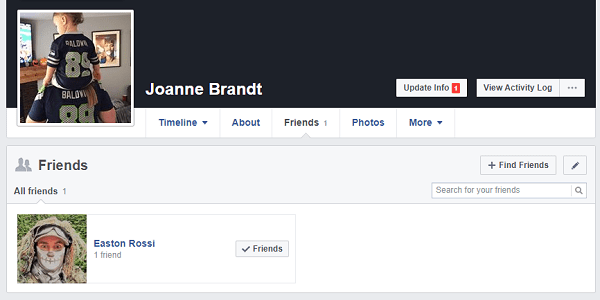

Dengan menggunakan metode kecerdasan "siswa cemburu", yang juga dikenal sebagai "menerobos suka", Anda dapat menemukan halaman Joanne Brandt dan lulus sebagai bendera terakhir nama satu-satunya teman di halaman ini - Rossi.

Tugas yang tersisa adalah tingkat kesulitan yang lebih rendah dan digabungkan menjadi pencarian kecil dengan bendera yang relatif murah. Untuk solusinya, pengetahuan khusus tentang pengoperasian beberapa layanan mungkin diperlukan. Misalnya, tugas menentukan model ponsel pengembang front-end Alexei Naborshchikov menyarankan agar peserta mengetahui peluang untuk menentukan model gadget favoritnya di profilnya di forum w3bsit3-dns.com.

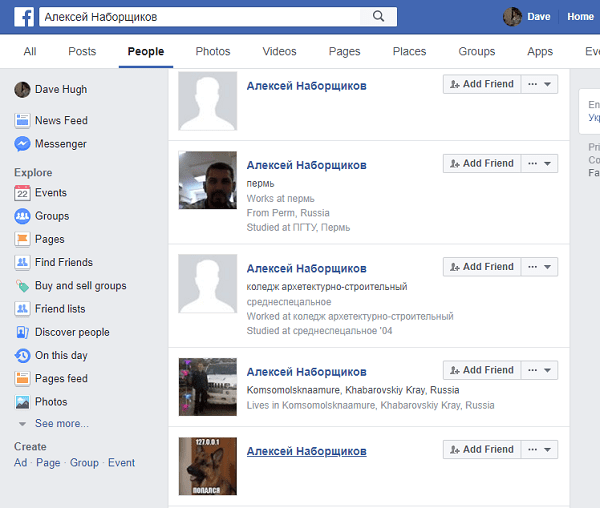

Jadi, sebagai permulaan, perlu untuk menemukan front-end Alexey di jejaring sosial.

Permintaan ke Facebook dikeluarkan beberapa sekaligus, tetapi hanya ada satu spesialis IT. Garis penghubung tipis antara deskripsi di situs web perusahaan dan akun Facebook adalah avatar tematik yang mengeluarkan orientasi profesional korban kami.

Alamat halaman unik (m0arc0de) memberi kami nama panggilan yang sering digunakan. Ini diikuti oleh pencarian di w3bsit3-dns.com atau xda-developer. Dengan nama panggilan, Anda dapat menemukan pengembang paling depan dari Notsopositive. Dalam bidang "About Me", Alexey menulis tentang dirinya sendiri semua informasi yang kita butuhkan, yang memungkinkan kita untuk menentukan secara pasti bahwa inilah yang kita butuhkan. Bendera dengan model telepon diserahkan.

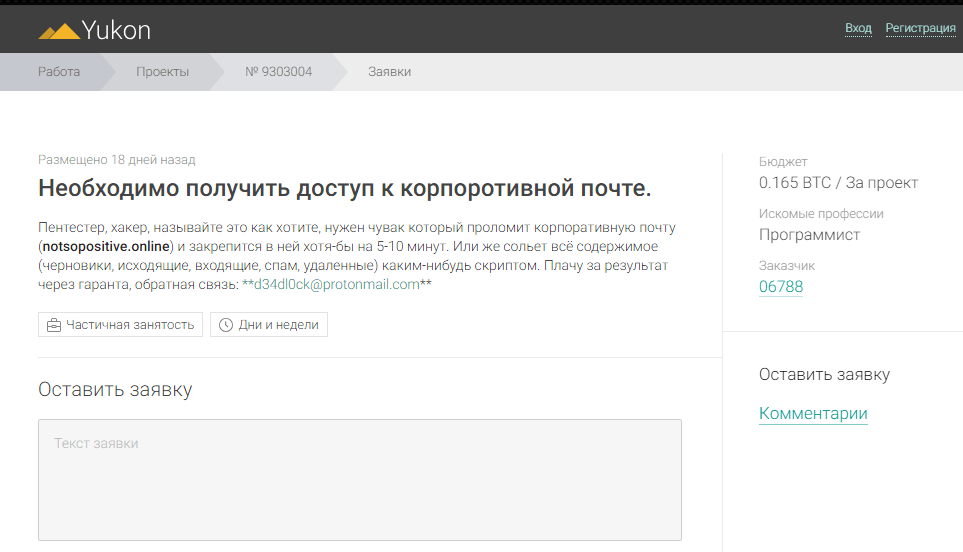

Dalam tugas untuk menemukan peretas yang tidak dikenal (nama pengguna orang jahat pada layanan lepas Anonim), diasumsikan bahwa peserta akan mengetahui portal baru untuk penempatan anonim berbagai layanan dan penawaran komersial yang disebut Yukon. Setelah sedikit membuka bagian "Pekerjaan", orang dapat menemukan iklan yang ingin tahu dengan referensi langsung ke situs yang sedang dipelajari. Dalam kontak untuk umpan balik, alamat surat juga diindikasikan, yang merupakan nama panggilan orang "jahat".

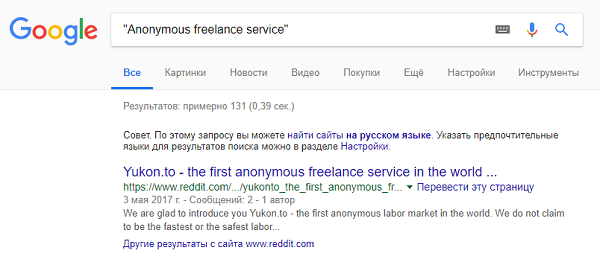

Bagaimana dengan mereka yang belum pernah mendengar tentang Yukon? Di sini, dorks Google yang paling sederhana datang untuk menyelamatkan, dan jawabannya sering tersembunyi dalam pertanyaan itu sendiri.

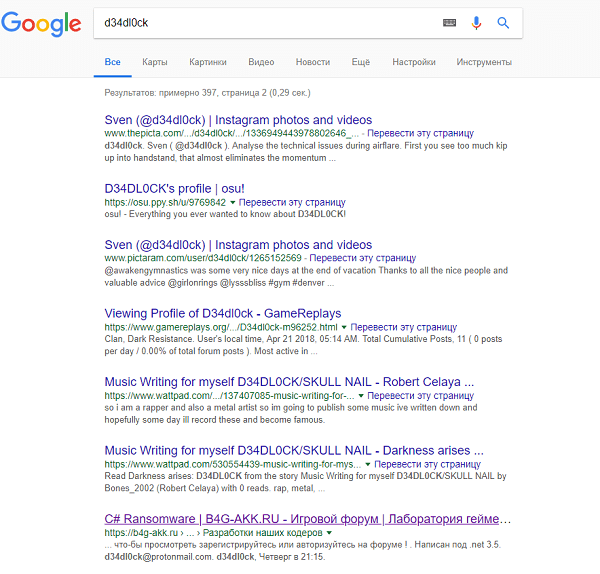

Hasil pertama dalam penerbitan adalah situs yang kita butuhkan. Pencarian berdasarkan nama panggilan menunjukkan bahwa d34dl0ck adalah nama panggilan yang sangat umum, jadi ada banyak orang yang terkait dengan nama panggilan ini. Dimungkinkan untuk mengidentifikasi d34dl0ck yang kami butuhkan dengan metode pengecualian, memeriksa masing-masing.

Setelah mempersempit lingkaran pencarian ke alamat email, kami mendapatkan hasil yang pasti cocok.

Dalam sebuah pesan di forum, kami menemukan bahwa pelanggan layanan bayangan kami memiliki keterampilan untuk mengembangkan malware.

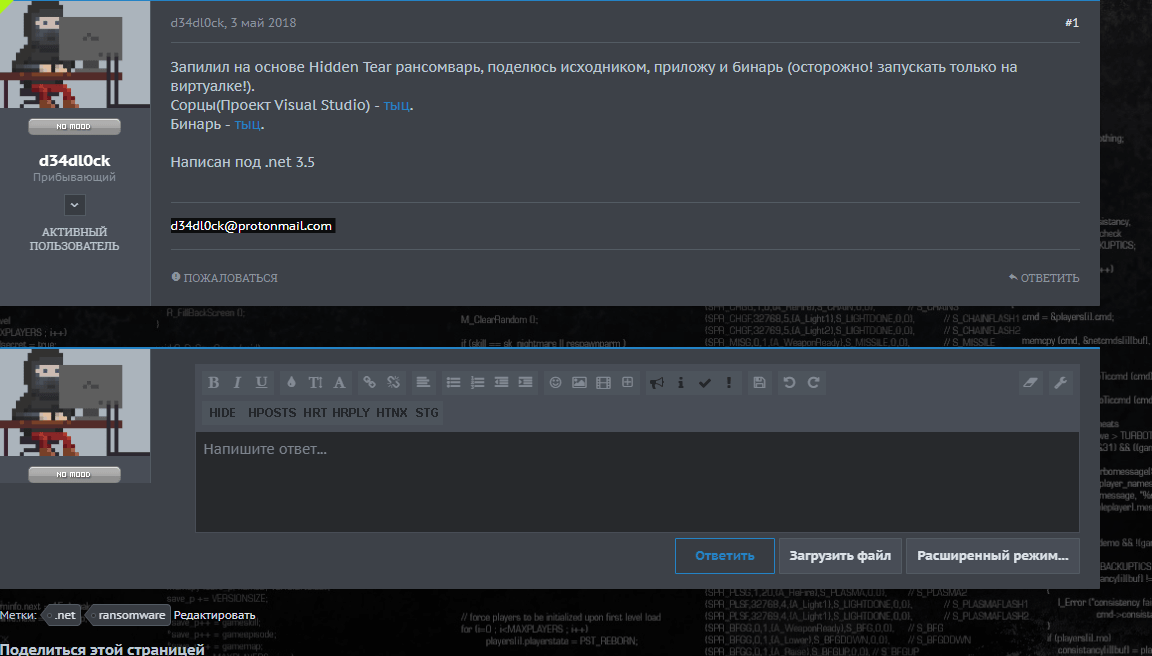

Malware macam apa yang dia tulis? Arsip dengan kode sumber yang dijanjikan ternyata merupakan file yang dapat dieksekusi. Kerangka target .NET 3.5 menunjuk ke bahasa pengembangan yang paling mungkin, C #. Pencarian jaringan untuk "Air Mata Tersembunyi" juga mengindikasikan C #. Tetapi apa yang sebenarnya telah berubah dalam kode? Dekompiler .NET Reflector akan membantu di sini. Mengamati semua tindakan pencegahan ketika bekerja dengan kode berbahaya, Anda perlu memuat file yang dapat dieksekusi ke dalam dekompiler. NET Reflector melakukan pekerjaan dekompilasi aplikasi dengan sangat baik. GenEthAddress ditemukan dalam daftar fungsi yang digunakan pada satu formulir, namanya paling cocok dengan pertanyaan dalam tugas nomor dompet orang Jahat itu.

Dengan cepat melihat kode yang di-decompile memungkinkan untuk memahami algoritma untuk "membangun" alamat dompet empat baris. Garis dengan panjang yang sama digabungkan menjadi satu besar, kemudian dikonversi ke array karakter. Array yang dihasilkan dibalik. Fungsi GenEthAddress dipanggil dari fungsi messageCreator, dan versi terakhir nomor dompet dibuat di dalamnya. Sebelum awal array, '0x' diganti.

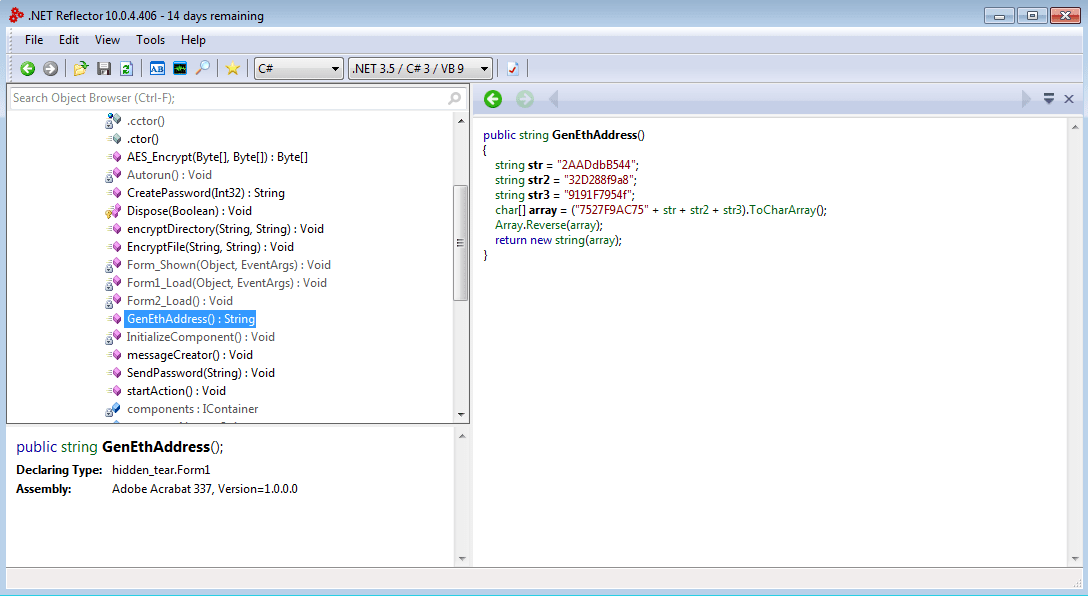

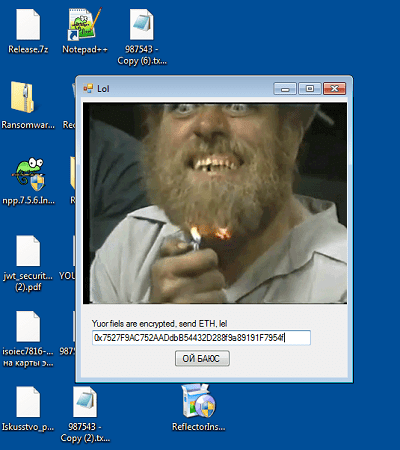

Solusi yang lebih mudah dengan penderitaan terkait mesin virtual adalah menjalankan virus yang dapat dieksekusi. Pesan enkripsi file menampilkan alamat dompet ETH.

Anda juga bisa mengetahui alamat IP dari server web notsopositive.online yang tersembunyi di balik CloudFlare dengan beberapa cara. Setiap tugas diselesaikan sesuai dengan jalur yang direncanakan oleh penyelenggara, namun, peserta sering menemukan jalur alternatif.

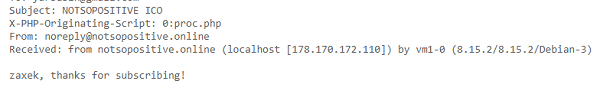

Di bagian atas situs web ICO, Anda dapat menemukan tautan ke halaman berlangganan untuk berita perusahaan, dan salah satu cara untuk mengetahui alamat IP untuk CloudFlare adalah dengan mengirim email dari server ke email Anda dan melihat header. Namun,

ada yang lain .

Kami pergi ke formulir, menunjukkan di dalamnya nama dan alamat email Anda.

Dalam surat yang tiba, Anda harus membuka header layanan dan mendapatkan yang berikut:

dan melewati 178.170.172.110 sebagai bendera.

Anggota dengan nama panggilan @ AlexPavlov60 menemukan cara alternatif untuk mengetahui alamat IP tersembunyi menggunakan Shodan. Jika selama perjalanan peserta sudah mengetahui alamat IP dari server FTP, disarankan untuk memeriksa seluruh subnet untuk mengetahui keberadaan server Notsopositive lain milik perusahaan.

Berdasarkan permintaan:

net: 178.170.172.0/24 produk: "Apache httpd " Shodan mengembalikan beberapa server sekaligus, termasuk yang dengan DNS yang dikenal.

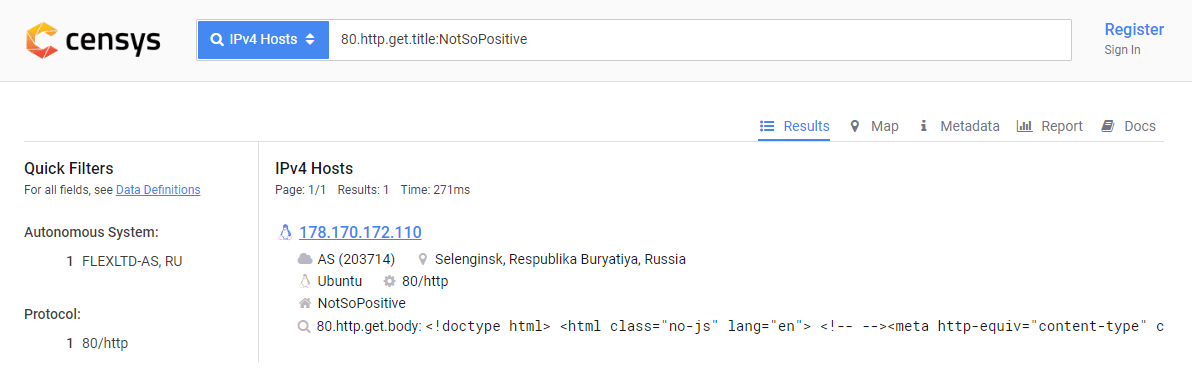

Mesin pencari teduh lain yang dapat membantu kami, Censys, disarankan oleh @rdafhaisufyhiwufiwhfiuhsaifhsaif.

Atas permintaan:

https://censys.io/ipv4?q=80.http.get.title%3ANotSoPositive, ia juga mengembalikan alamat yang diinginkan.

Tentu saja, ada juga solusi siap pakai untuk mengambil alamat IP yang tersembunyi di balik CloudFlare.

Anggota Blablablashenka menggunakan utilitas

Hatcloud , yang menemukan alamat tetangga dari subnet. Yang tersisa hanyalah mencari server web di sana.

Menemukan domain lain yang ditunjukkan oleh alamat IP ini ternyata cukup mudah: ternyata catatan PTR ditunjukkan oleh semua layanan tempat Anda dapat memperoleh informasi tentang IP, sehingga biaya tugas agak tidak sesuai dengan kompleksitas. Jawabannya adalah scamsopositive.com.

James Taylor, CEO

Pertanyaan di utas ini:

- Model mobil CEO

- 'Temukan nama panggilan CEO (kita tahu bahwa nama temannya adalah James Cottone)

- Mari kita lihat bagaimana Anda dapat menggunakan Facebook: temukan putra CEO

- Cari tahu dompet elektroniknya dan dengan siapa putra CEO terhubung

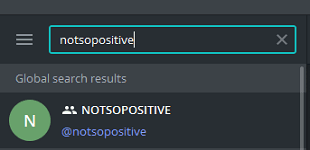

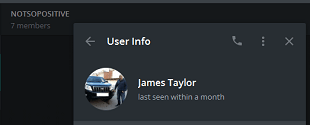

Di halaman ICO disebutkan Telegram, tetapi tautannya tidak mengarah ke mana pun. Itu adalah petunjuk kecil untuk mencari saluran atau obrolan NOTSOPOSITIF:

Di sana Anda dapat menemukan akun CEO, dengan avatar dan mobilnya.

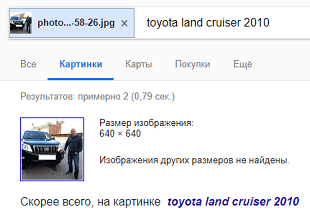

Menggunakan pencarian pada gambar di Google, mudah untuk menemukan mobil James di foto - ini adalah Toyota Land Cruiser.

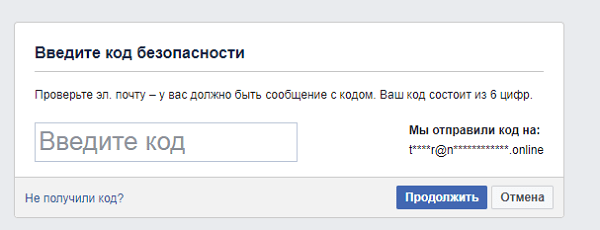

Selanjutnya, perlu untuk menemukan nama panggilan CEO, yang tidak ada di Telegram. Namun, diketahui bahwa salah satu temannya adalah James Cottone. Salah satu opsi solusi yang kami berikan adalah menggunakan layanan pemulihan kata sandi Facebook, tempat Anda dapat menentukan nama teman untuk mencari akun:

Bahkan, banyak layanan memungkinkan untuk mengetahui apakah email atau nomor telepon tertentu terkait dengan layanan tersebut. Setelah memasukkan nama dan nama keluarga seorang teman, muncul pemberitahuan bahwa kode akses akan dikirim ke surat:

Mudah ditebak bahwa suratnya adalah taylor@notsopositive.online. Juga, salah satu opsi yang diusulkan oleh peserta adalah menggunakan layanan anymailfinder.com, yang segera menampilkan alamat email dari beberapa karyawan:

Lebih lanjut, mengetahui surat, dimungkinkan untuk melalui proses pemulihan lagi dan melihat seperti apa bentuk avatar-nya:

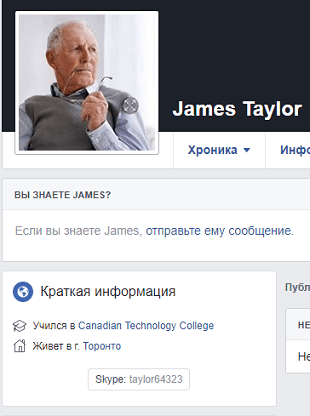

Dan kemudian temukan halaman dan nama panggilannya:

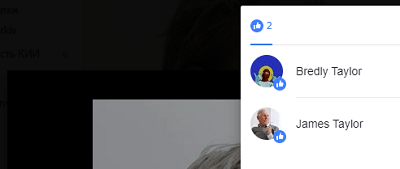

Untuk mencari seorang putra, perlu menggunakan fitur Facebook: ia memiliki kemampuan untuk melihat publikasi mana yang disukai pengguna. Semua ini bisa dilihat di

layanan ini. Menurut suka yang ditetapkan oleh James, profil istri dan putranya terungkap.

Di laman putra adalah info masuk Twitch-nya (br4yl0r), namun ini tidak memberi kami apa pun. Mesin pencari juga hampir tidak memiliki apa-apa. Dalam kasus seperti itu, jika halaman profil tidak diindeks, akan berguna untuk menggunakan utilitas seperti namechk.com, yang akan menunjukkan penggunaan nama panggilan dan nama domain pada layanan web yang berbeda. Dengan demikian, adalah mungkin untuk menemukan profil di Steam, dan dari sana di GitHub - STKLRZSQUAD. Di sini sekali lagi, perlu untuk mengetahui secara spesifik layanan dan melihat apa yang Bradley uraikan. Selanjutnya, temukan bytecode ini:

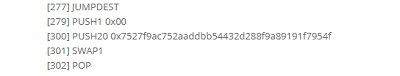

0x606060405234801561001057600080fd5b5061013d806100206000396000f30060806040526004 3610610041576000357c010000000000000000000000000000000000000000000000000000000090046 3ffffffff16806338cc48311461009e575b737527f9ac752aaddbb54432d288f9a89191f7954f73fffff fffffffffffffffffffffffffffffffffff166108fc349081150290604051600060405180830381858888 f1935050505015801561009b573d6000803e3d6000fd5b50005b3480156100aa57600080fd5b506100b36 100f5565b604051808273ffffffffffffffffffffffffffffffffffffffff1673fffffffffffffffffffff fffffffffffffffffff16815260200191505060405180910390f35b6000737527f9ac752aaddbb54432d28 8f9a89191f7954f9050905600a165627a7a72305820a369acc2650e24d84edd29c97cee2db1f5caada8315 81fa2482a002b87404aba0029

dan mencari tajuk, kami menyadari bahwa ini adalah bytecode dari kontrak pintar:

Kemudian kami hanya perlu menggunakan utilitas untuk mengubahnya menjadi opcode, misalnya di

sini . Di dalam, cari dompet yang sudah dikenal dari tugas lain:

Apakah putra CEO memerintahkan serangan terhadap ICO ayahnya?

Rajesh Bishop, Administrator Sistem

Pertanyaan di utas ini:

- Cari tahu nama domain situs web pribadi administrator sistem

- Cobalah untuk menemukan email pribadi sysadmin

- Apa merek bir favorit sysadmin?

- Nama restoran, tempat sysadmin minum bir baru-baru ini

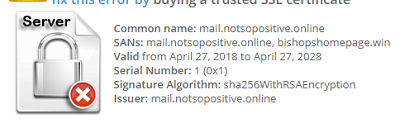

Seperti biasa, perlu diawali dengan pengintaian khusus untuk menemukan domain mail.notsopositive.online, di mana menggunakan nmap untuk menemukan sertifikat yang ditandatangani sendiri yang juga berfungsi untuk domain lain:

Kemudian, dengan membuat kueri APAPUN pada DNS bishopshomepage.win, Anda dapat menemukan alamat emailnya:

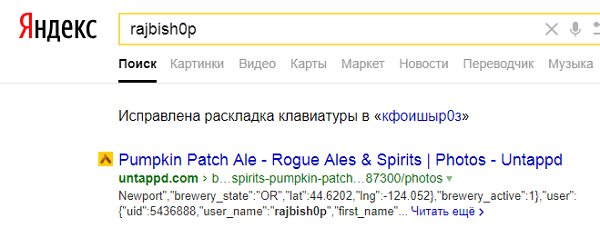

Lalu - jawab pertanyaan tentang bir favorit Rajesh. Banyak pecinta bir akrab dengan jejaring sosial seperti Untappd (yang dapat ditemukan dengan meminta “jejaring sosial bir”). Salah satu opsi adalah, seperti biasa, untuk menggunakan mesin pencari lainnya:

Lebih lanjut lebih mudah: menemukan profil administrator sistem, ia memiliki satu-satunya foto dengan tagar.

Namun, tidak ada tagar di jejaring sosial ini, yang seharusnya memunculkan ide tentang apa yang Anda butuhkan untuk mencari orang lain: VKontakte, Facebook, Twitter, dan Instagram. Yang terakhir dapat menemukan foto dengan penandaan geografis:

Kantor Pusat NOTSOPOSITIF

Pencarian markas kembali menuntut agar para penawar melakukan upaya dan menggali semua jejaring sosial. Jawabannya ada di LinkedIn:

Tandai Fox CSO

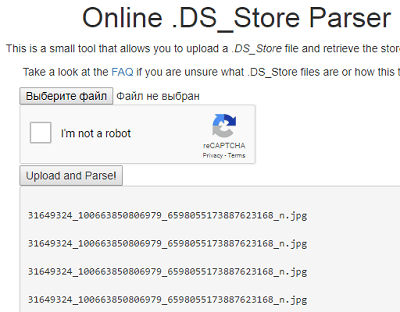

Untuk memahami di mana kontes dimulai dengan CSO, Anda harus menggunakan fuzz.txt lagi dan menemukan file .DS_Store yang cadangan macOS di direktori web dasarnya. Setelah mendekripsi menggunakan utilitas online

https://labs.internetwache.org/ds_store/ atau melihat file biner, Anda bisa menemukan baris berikut:

Di alamat dan kebenaran adalah foto seseorang. Selain itu, salah satu fitur Faceboock: sebelumnya, saat menyimpan file, nilai numerik kedua adalah ID foto. Jadi itu mungkin untuk menemukan profil:

Dalam profil dan alamat perusahaan Brand:

mmmmmmmmfox@notsopositive.onlineRingkasan

Tahun ini, lebih dari 500 orang ambil bagian, dan setidaknya satu tugas menyelesaikan hampir 300. Pemenangnya lagi adalah

Noyer_1k , upaya yang dihadiahi dengan jam tangan pintar Apple Watch, undangan ke forum dan cinderamata dari penyelenggara. Tempat kedua,

Power Bank , undangan ke forum dan suvenir yang pantas untuk

Kaimi0 . Tempat ketiga, buku Teknik Intelijen Sumber Terbuka: Sumber Daya untuk Mencari dan Menganalisis Informasi Online, sebuah undangan dan suvenir mengambil

empty_jack . Tabel hasil akhir:

| # | Nama panggilan | Poin |

|---|

| 1 | Noyer_1k | 816 |

| 2 | Kaimi0 | 816 |

| 3 | empty_jack | 816 |

| 4 | Antxak | 786 |

| 5 | V88005553535 | 661 |

| 6 | jerh17 | 611 |

| 7 | shsilvs | 556 |

| 8 | nama pengguna lain | 526 |

| 9 | trace_rt | 491 |

| 10 | shadowknight | 481 |

Selamat untuk para pemenang!

Analisis kompetisi sebelumnya: