Bayangkan bahwa masa depan teknologi informasi yang cerah telah tiba. Teknologi yang dikembangkan dan diimplementasikan secara universal untuk mengembangkan kode aman. Perangkat lunak yang paling umum sangat sulit untuk diretas, dan tidak masuk akal: data yang paling menarik umumnya disimpan dalam perangkat lunak yang terpisah dan sepenuhnya terisolasi dan perangkat keras "aman". Meretas email orang lain dengan mengambil kata sandi sederhana tidak akan berhasil dengan akses admin yang terhubung dengan ketat ke router: praktik pengembangan dan audit berkualitas tinggi mengurangi kemungkinan kerentanan "sederhana" seperti itu menjadi hampir nol.

Apakah skenario (tidak mungkin) ini akan mengakhiri serangan siber? Tidak mungkin bahwa mereka hanya akan menjadi lebih mahal. Metode peretasan non-sepele yang saat ini sama sekali tidak diperlukan (ada cara untuk mendapatkan informasi yang Anda butuhkan jauh lebih mudah) akan diminati. Spectre yang sama adalah sekumpulan kerentanan yang sangat sulit digunakan untuk sesuatu yang benar-benar

bermanfaat . Tetapi jika tidak ada pilihan, metode seperti itu akan dilakukan. Saat ini ada dua contoh terbaru serangan non-sepele: DoS akustik dari hard drive dan pencurian gambar dari Facebook melalui CSS.

Serangan suara dan ultrasound dapat menonaktifkan hard drive dan "menangguhkan" perangkat lunak

Berita PenelitianPara peneliti dari Universitas Zhejiang di Cina dan Universitas Amerika di Michigan telah menunjukkan bagaimana komputer dapat dinonaktifkan menggunakan sinyal suara dan ultrasonik. Alasan untuk ini adalah hard drive biasa yang tidak mentoleransi tidak hanya kejutan, tetapi juga semua jenis getaran, termasuk dari sinyal akustik. Gambar dari penelitian ini dengan jelas menjelaskan segalanya:

Di atas adalah operasi normal hard drive, di tengah kita mulai "iradiasi" dengan suara volume sedang, kecepatan transfer data turun. Bawah: pemadaman besar dalam hard drive. Semuanya akan baik-baik saja, tetapi serangan DoS "andal" (pada grafik yang lebih rendah) diimplementasikan pada volume 117 dB SPL, sementara gelombang sinus 5 kilohertz ditransmisikan. Ini adalah serangan yang

sangat keras. Tapi ini bisa diperbaiki: kami berhasil mencapai hasil yang serupa, tetapi sudah menggunakan hard drive laptop 2,5 inci, mentransmisikan sinyal ultrasonik pada frekuensi 31,5 kilohertz.

Pidato oleh penulis studi di IEEE ke-39 tentang Keamanan dan Simposium PrivasiStudi ini memberikan contoh serangan pada laptop, dan dinamika perangkat yang diserang menjadi sumber serangan: 45 detik

melolong sinyal akustik yang dibentuk khusus, dan layar biru diperoleh. Saya tidak yakin apakah ini skenario yang realistis: semakin jauh Anda pergi, semakin sulit menemukan perangkat dengan HDD tradisional alih-alih solid state drive. Tetapi skenario serangan terhadap sistem pengawasan video cukup realistis: akan ada hard drive volume besar untuk waktu yang lama. Para peneliti mencapai istirahat singkat dalam rekaman setelah 12 detik serangan terhadap sistem pengawasan nyata. Sebuah serangan yang berlangsung selama 105 detik menonaktifkan sistem sepenuhnya, sampai reboot berikutnya. Jadi-begitu, saya membayangkan gudang senjata para perampok yang paham cyber di masa depan: cangkir isap bergerak di sepanjang dinding gedung perkantoran yang mahal, sedikit bahan peledak dan kolom untuk meneriaki kamera sampai mereka benar-benar tidak beroperasi.

Pencurian data pribadi pengguna melalui kesalahan dalam implementasi CSS

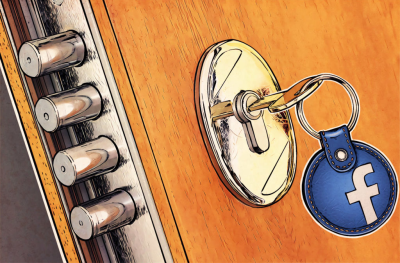

Berita PenelitianPeneliti Ruslan Khabalov, seorang spesialis keamanan di Google, bersama-sama dengan spesialis independen Dario Weisser, menemukan bug yang menarik dalam implementasi CSS di browser Chrome (diperbaiki sejak versi 63) dan Firefox (ditambal dalam versi 60). Perhatian para peneliti tertarik pada metode mode campuran-campuran, yang memungkinkan seseorang untuk secara alami "menyesuaikan" satu elemen di atas yang lain - misalnya, widget Facebook di atas latar belakang di situs web. Kerentanannya adalah waktu yang diperlukan untuk membuat elemen baru tergantung pada warna sumbernya. Dengan kata lain, penyerang potensial memiliki kesempatan untuk mendapatkan data, akses yang secara teori harus dilarang. Bukti konsep menunjukkan bagaimana, menurut data tidak langsung tersebut, adalah mungkin untuk "mencuri" nama dan foto pengguna yang secara bersamaan masuk ke Facebook dan mengunjungi "halaman yang disiapkan":

Ini berfungsi, mari kita begini, baik, sangat lambat (kita harus memperhitungkan bahwa ini adalah PoC, dan penulis tidak tertarik dalam mengoptimalkan algoritme). Mencuri nama pengguna dari widget FB dalam 20 detik. Membawa userpic yang agak sabun membutuhkan waktu 5 menit penuh. Nah, oke, fakta menggunakan saluran data non-sepele melalui mana informasi bocor menarik di sini. Dalam hal kerentanan ini, semuanya tampak baik-baik saja: ditemukan, cepat ditutup, dan tidak mungkin ada orang yang berpikir untuk menggunakannya dalam praktik. Pertanyaannya adalah, berapa banyak "lubang" yang ada di mana informasi penting dapat bocor dan yang masih belum kita ketahui? Ini bahkan bukan tentang fakta bahwa suatu hari nanti akan datang ke aplikasi praktis dari serangan kompleks seperti itu - dari keputusasaan. Intinya adalah bahwa sekarang mereka dapat diimplementasikan sedemikian rupa sehingga benar-benar menghindari semua metode perlindungan - karena tidak ada yang mengharapkan serangan dari belakang. Itulah sebabnya metode serangan sepele seperti itu di

satu tempat , baik pada perangkat keras maupun perangkat lunak, menjadi perhatian khusus.

Penafian: Pendapat yang diungkapkan dalam intisari ini mungkin tidak selalu bertepatan dengan posisi resmi Kaspersky Lab. Para editor yang terhormat umumnya merekomendasikan untuk memperlakukan setiap pendapat dengan skeptis yang sehat.