Tahun ini forum Positive Hack Days dihadiri oleh lebih dari 5.000 orang, yang sebagian besar adalah pakar keamanan informasi. Ciri khas pengunjung forum adalah pola pikir dan superintuisi non-standar pada banyak masalah teknis. Semua kualitas ini dapat diperlihatkan dalam kontes peretasan, yang disiapkan oleh penyelenggara, salah satunya adalah kompetisi peretasan kamera IP CAMreaker . Apakah seseorang berhasil mengatasi semua tes yang ditetapkan dalam artikel kami.

Setiap peserta dapat mencoba peran cracker kamera CCTV dan mencoba untuk mendapatkan akses tidak sah ke berbagai perangkat IoT dan menguraikan kode sumber firmware untuk mencari berbagai kerentanan. Hadiah untuk semua upaya adalah hadiah yang menarik dan berguna dari penyelenggara.

Persiapan untuk kompetisi dimulai dua bulan sebelum acara, dan terus terang, itu tidak mudah. Itu terdiri dari beberapa tahap:

- Pilihan kamera untuk kompetisi.

- Revisi kamera untuk versi firmware, perangkat lunak yang ditawarkan untuk bekerja dengannya, serta kinerjanya.

- Mendapatkan firmware (firmware) untuk setiap kamera. Itu dilakukan dengan beberapa metode:

- Mencegat firmware saat memperbarui kamera melalui aplikasi Android.

- Unduh dari situs web resmi pabrikan.

- Melalui koneksi ke perangkat menggunakan Telnet.

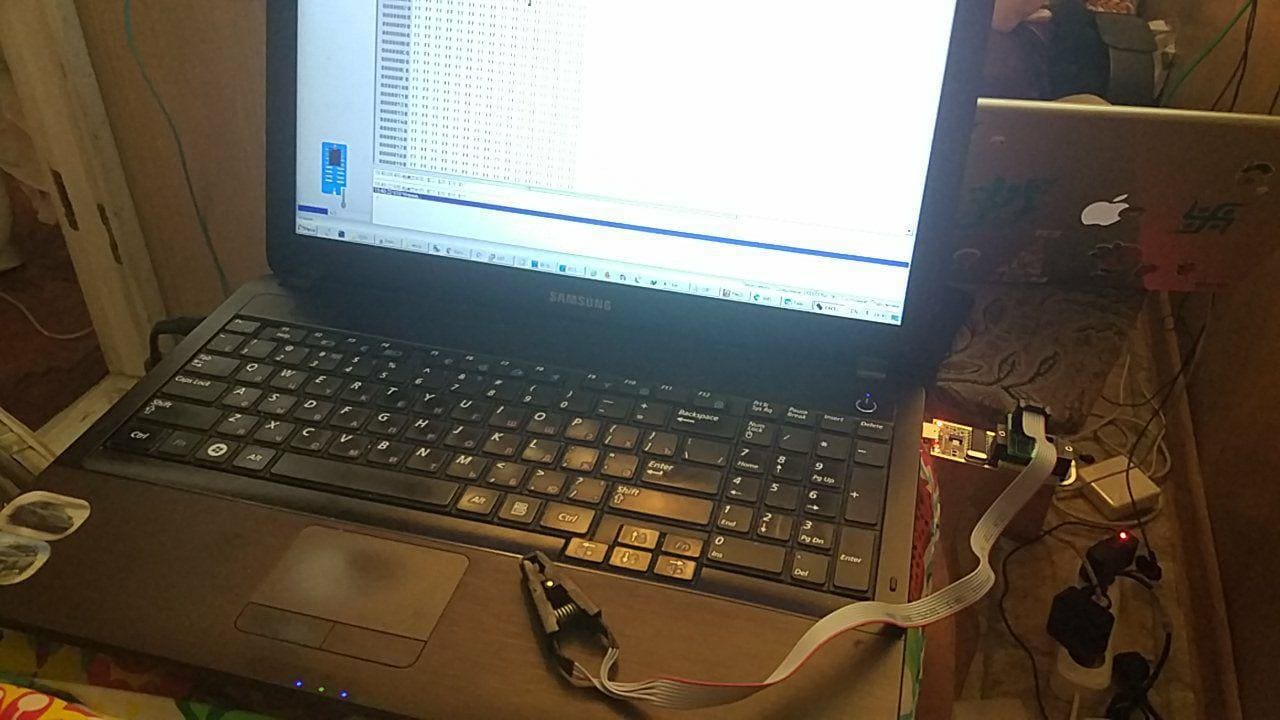

- Melalui menghubungkan ke perangkat menggunakan antarmuka UART. Untuk referensi: protokol UART (pemancar penerima asinkron universal), atau UART (penerima asinkron universal) - protokol transfer data fisik tertua dan paling umum hingga saat ini. Protokol yang paling terkenal dari keluarga UART adalah RS-232 (populer disebut sebagai port COM).

- Menghubungkan programmer ke Flash-chip yang dipasang di dalam kamera menggunakan klip-klip tanpa menyolder komponen elektronik perangkat.

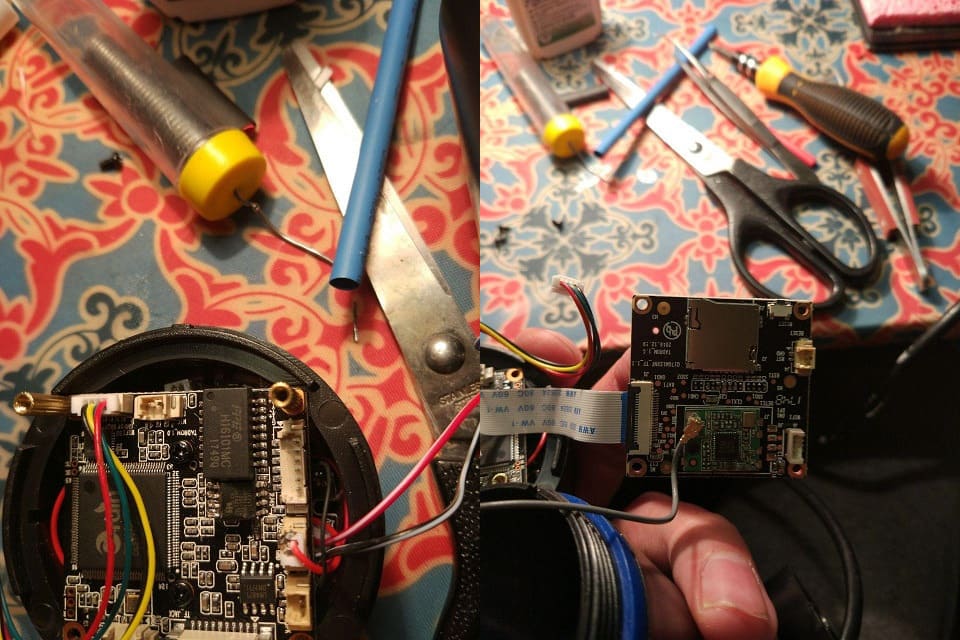

- Dan mungkin proses yang paling memakan waktu untuk mengekstraksi dump adalah menyolder dan mengurangi chip menggunakan seorang programmer.

- Konfigurasikan alamat IP statis dan data otentikasi pada perangkat itu sendiri.

- Merancang, membangun jaringan lokal untuk stand kontes.

- Menyiapkan dan mengonfigurasi dudukan di lingkungan demo.

Berikut adalah beberapa foto yang diambil selama proses persiapan:

Proses mengekstraksi data dari chip menggunakan programmer CH341A

Papan salah satu kamera

Programmer dan teman-temannya :)

Beberapa chip masih harus disolder karena fitur dari rangkaian switching

Dudukan terdiri dari bingkai yang kaku, di mana 11 kamera dan beberapa sakelar dipasang. Jaringan nirkabel dikerahkan untuk para peserta, serta satu saklar gratis dengan kabel patch untuk menghubungkan ke jaringan.

Berdiri

Kakak laki-laki menonton ... saudara laki-laki yang lebih kecil

Server FTP dijalankan pada router yang memegang seluruh jaringan dari mana peserta dapat menerima firmware kamera. Alamat, kredensial, nomor seri, dan data kamera lainnya ada di domain publik - Anda bisa mengunjungi salah satu dari mereka.

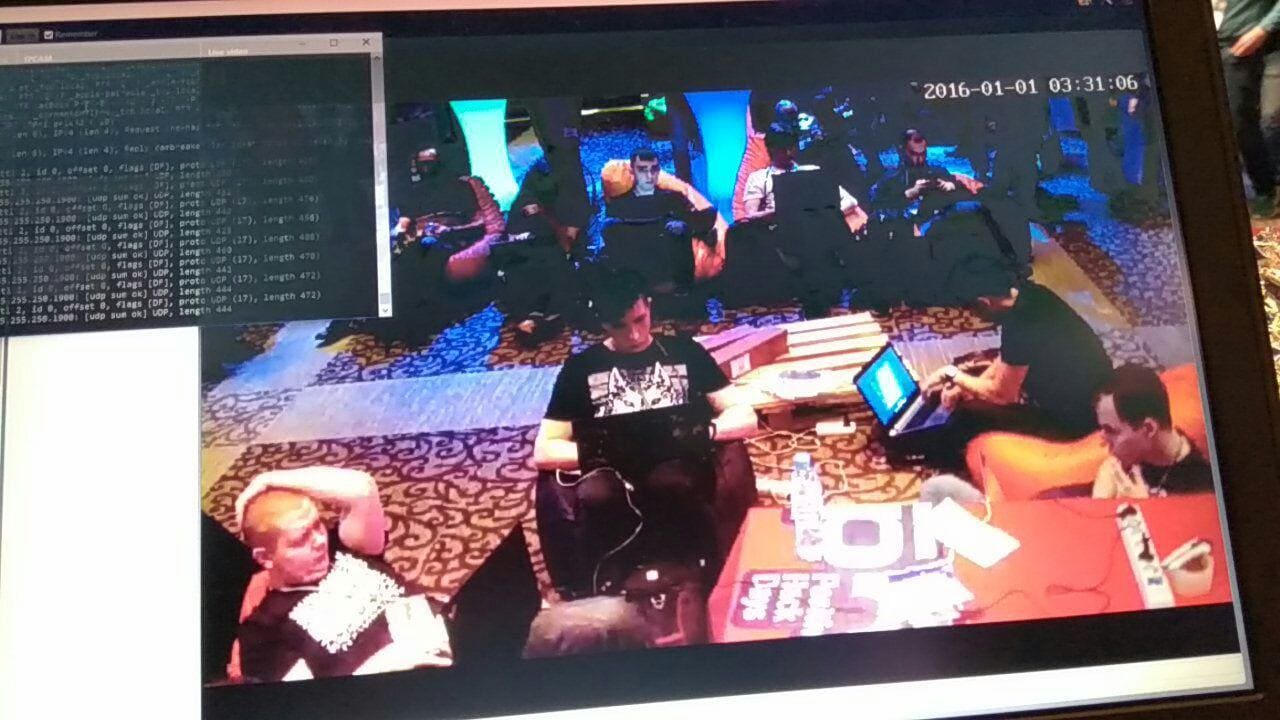

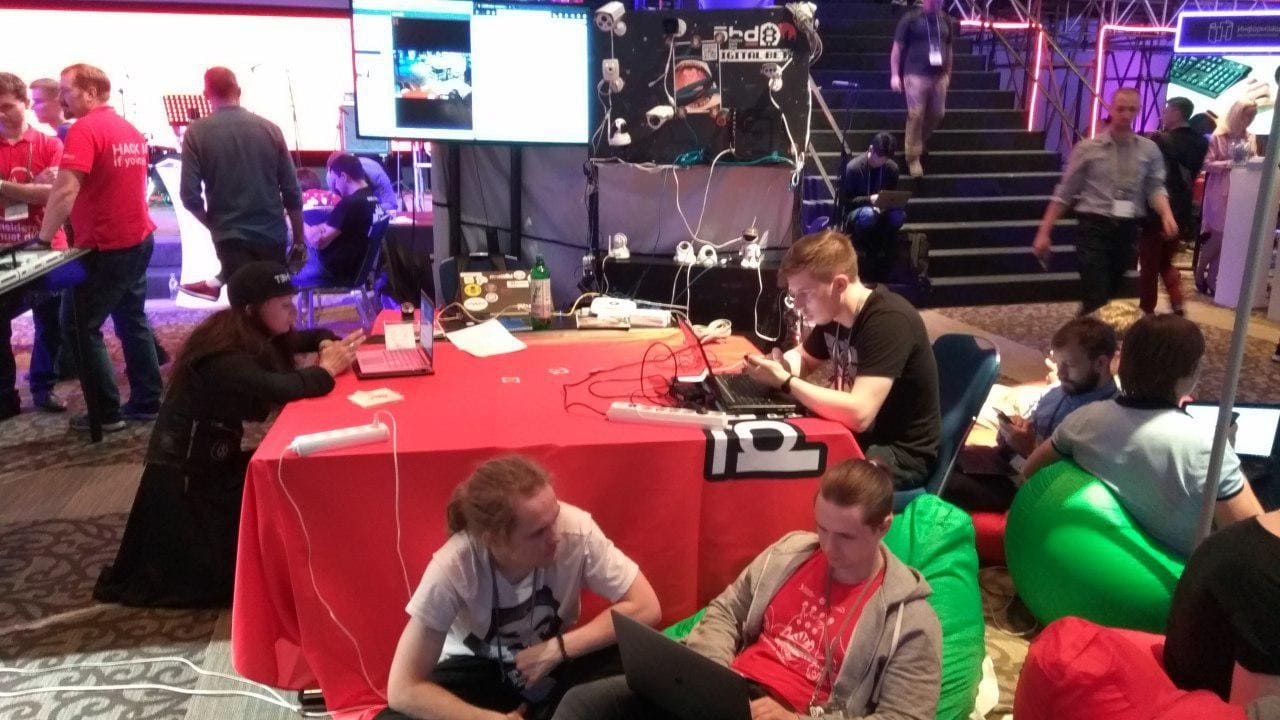

Peretas @ kerja

Begitu masuk jaringan dan menerima firmware, peserta segera memulai studi

Pada hari pertama kompetisi, kami mengundang para kontestan untuk menyelesaikan tugas yang sulit: untuk menemukan kerentanan di kamera, menulis penasihat tentang operasinya atau eksploitasi PoC yang berfungsi. Sayangnya, sebagian peserta yang mengesankan keluar begitu mereka mengetahui permintaan yang begitu tinggi. Tapi JTAGulator tidak akan menang!

Lebih gigih selama berjam-jam mempelajari firmware, duduk di sandaran yang nyaman. File firmware dimuat di server FTP yang dapat diakses dari jaringan lokal kontes. Berbagai alat digunakan untuk meneliti firmware dalam mencari kerentanan: IDA Pro, Binwalk, Radare2, Strings, Wireshark, Tcpdump, Sqlmap, Burp Suite. "Tidak ada gunanya membengkokkan jaringan di bawah dunia yang terus berubah, lebih baik membengkokkannya di bawah kita," mungkin para kontestan memutuskan demikian, menghasilkan ratusan gigabyte lalu lintas dalam proses penelitian.

Pada pukul 13:37 - waktu " peretas " yang paling cocok - mereka membawa beberapa tong bir dingin.

Dimungkinkan untuk mendinginkan selama kompetisi dengan bir

Setelah mengisi bahan bakar seperti itu, proses peretasan tidak melambat sama sekali. Beberapa peserta forum, awalnya terpikat oleh bir, akhirnya memilih untuk tinggal di perusahaan perangkat pengawasan video outdoor dan indoor. Meskipun demikian, pada akhir hari pertama kami tidak menerima satu laporan pun.

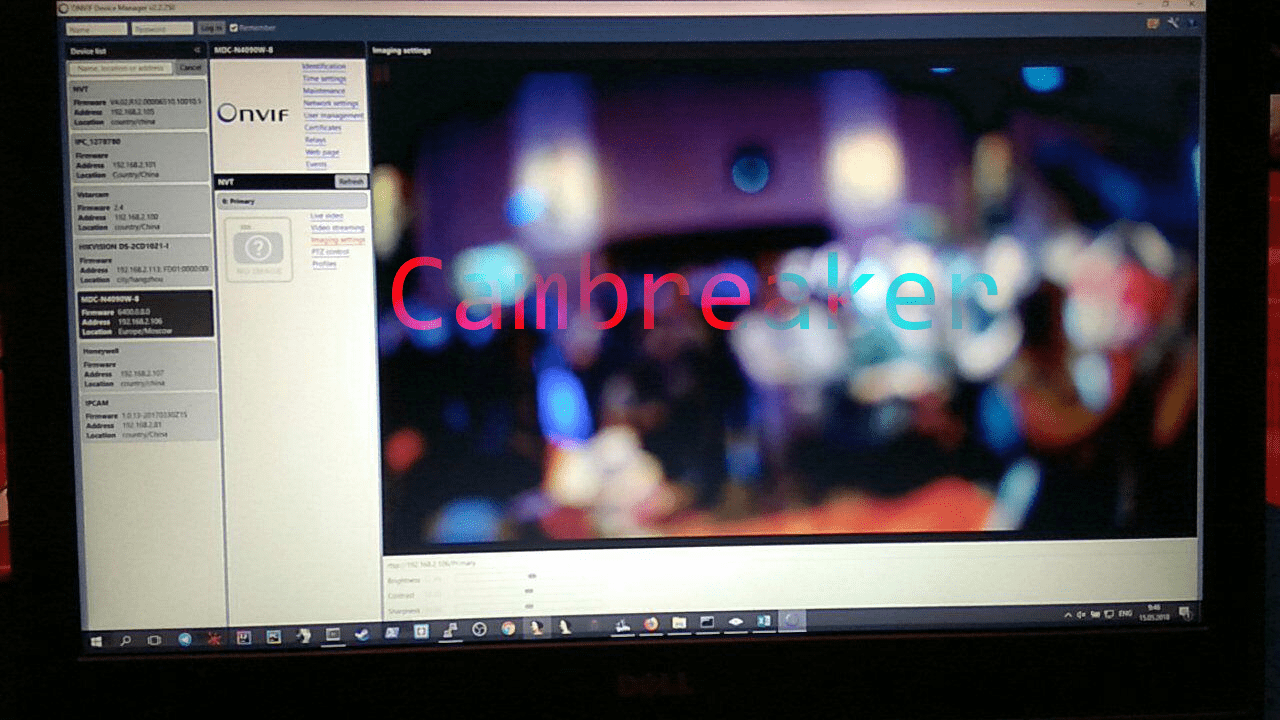

Kontestan

Tetapi pada hari kedua, dua laporan segera datang tentang kerentanan yang ditemukan. Yang pertama dari mereka di kamera vstarcam-c16s ditemukan oleh seorang spesialis keamanan informasi dari Novosibirsk Pavel Cherepanov. Kerentanan kedua diidentifikasi oleh spesialis lain, Ivan Aniseny. Dalam formulir web otentikasi kamera MDC-N4090W-8, ia menemukan blindi SQLi, yang memungkinkan Anda untuk menanamkan perintah SQL dalam parameter id dan menggunakan teknik operasi buta untuk mengekstrak semua login dan kata sandi dari database (termasuk superuser root).

Pembuat kamera diberitahu tentang semua kerentanan yang ditemukan, dan semua eksploitasi yang dikembangkan oleh para peserta tetap 0 hari.

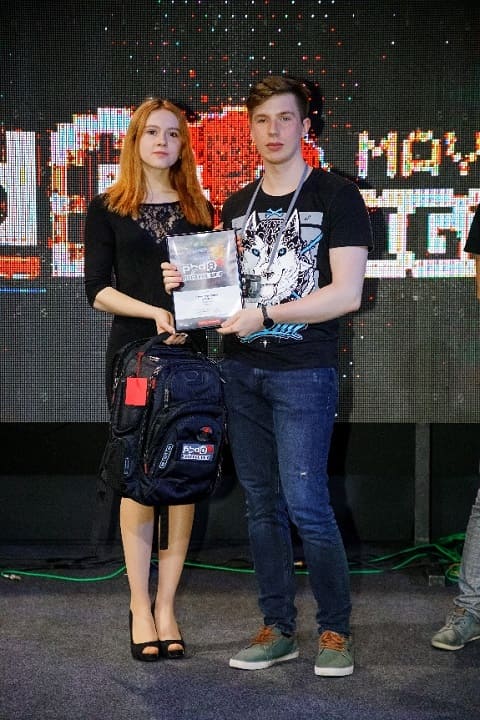

Pavel dan Ivan menerima hadiah yang memang layak mereka terima.

Pemberian penghargaan: Pavel Cherepanov

Hadiah: untuk Ivan Anisen hadiah diberikan kepada Georgy Zaitsev